Сценарий использования виртуальных устройств

Распространенный сценарий для крупных клиентов Azure — это необходимость предоставления двухуровневого приложения, которое предоставляется в Интернете, а также обеспечивает доступ к заднему уровню из локального центра обработки данных. В этой статье описывается сценарий, в котором используются таблицы маршрутов, VPN-шлюз и виртуальные сетевые виртуальные устройства для развертывания двухуровневой среды, которая соответствует следующим требованиям:

- Веб-приложение должно быть доступно только из общедоступного Интернета.

- Веб-сервер, на котором размещено приложение, должен иметь доступ к внутреннему серверу приложений.

- Весь трафик из Интернета в веб-приложение должен пройти через виртуальное устройство брандмауэра. Это виртуальное устройство используется только для интернет-трафика.

- Весь трафик, который передается на сервер приложений, должен пройти через виртуальное устройство брандмауэра. Это виртуальное устройство используется для доступа к внутреннему серверу и для доступа из локальной сети через VPN-шлюз.

- Администраторы должны иметь возможность управлять виртуальными устройствами брандмауэра с локальных компьютеров с помощью третьего виртуального устройства брандмауэра, используемого исключительно для целей управления.

Этот пример — это стандартный сценарий сети периметра (также известный как DMZ) с dmZ и защищенной сетью. Этот сценарий можно создать в Azure с помощью групп безопасности сети (NSG), виртуальных устройств брандмауэра или сочетания обоих.

В следующей таблице показаны некоторые преимущества и минусы для групп безопасности сети и виртуальных устройств брандмауэра.

| Товар | Плюсы | Минусы |

|---|---|---|

| Группа безопасности сети (NSG) | Бесплатное использование. Интегрирован в доступ на основе ролей Azure. Возможность создавать правила в шаблонах Azure Resource Manager. |

В больших средах сложность может меняться. |

| Брандмауэр | Полный контроль над плоскостью данных. Централизованное управление через консоль брандмауэра. |

За использование устройства брандмауэра взимается плата. Не интегрирован с доступом на основе ролей Azure. |

Следующее решение использует виртуальные устройства брандмауэра для реализации сценария сети периметра (DMZ)/защищенной сети.

Рекомендации

Вы можете развернуть предыдущую среду в Azure с помощью функций, доступных сегодня:

- Виртуальная сеть: виртуальная сеть Azure действует аналогично локальной сети. Вы можете сегментировать его в одну или несколько подсетей, чтобы обеспечить изоляцию трафика и разделение проблем.

- Виртуальное устройство: несколько партнеров предоставляют виртуальные устройства в Azure Marketplace для использования для трех описанных ранее брандмауэров.

- Таблицы маршрутов. Таблицы маршрутов используются сетью Azure для управления потоком пакетов в виртуальной сети. Эти таблицы маршрутов можно применить к подсетям. Вы можете применить таблицу

GatewaySubnetмаршрутов к , к которой передается весь трафик, вводимый в виртуальную сеть Azure, из гибридного подключения к виртуальному устройству. - IP-пересылка. По умолчанию сетевой модуль Azure перенаправит пакеты на карты интерфейса виртуальной сети (СЕТЕВЫе карты), только если IP-адрес назначения пакета соответствует IP-адресу сетевого адаптера. Если таблица маршрутов определяет, что пакет должен быть отправлен на определенное виртуальное устройство, сетевой модуль Azure удаляет этот пакет. Чтобы обеспечить доставку пакета на виртуальную машину (в данном случае виртуального устройства), которая не является фактическим назначением пакета, включите IP-пересылку для виртуального устройства.

- Группы безопасности сети: в следующем примере не используются группы безопасности сети, но вы можете использовать группы безопасности сети, применяемые к подсетям или сетевым адаптерам в этом решении. Группы безопасности сети также фильтруют трафик из этих подсетей и сетевых адаптеров.

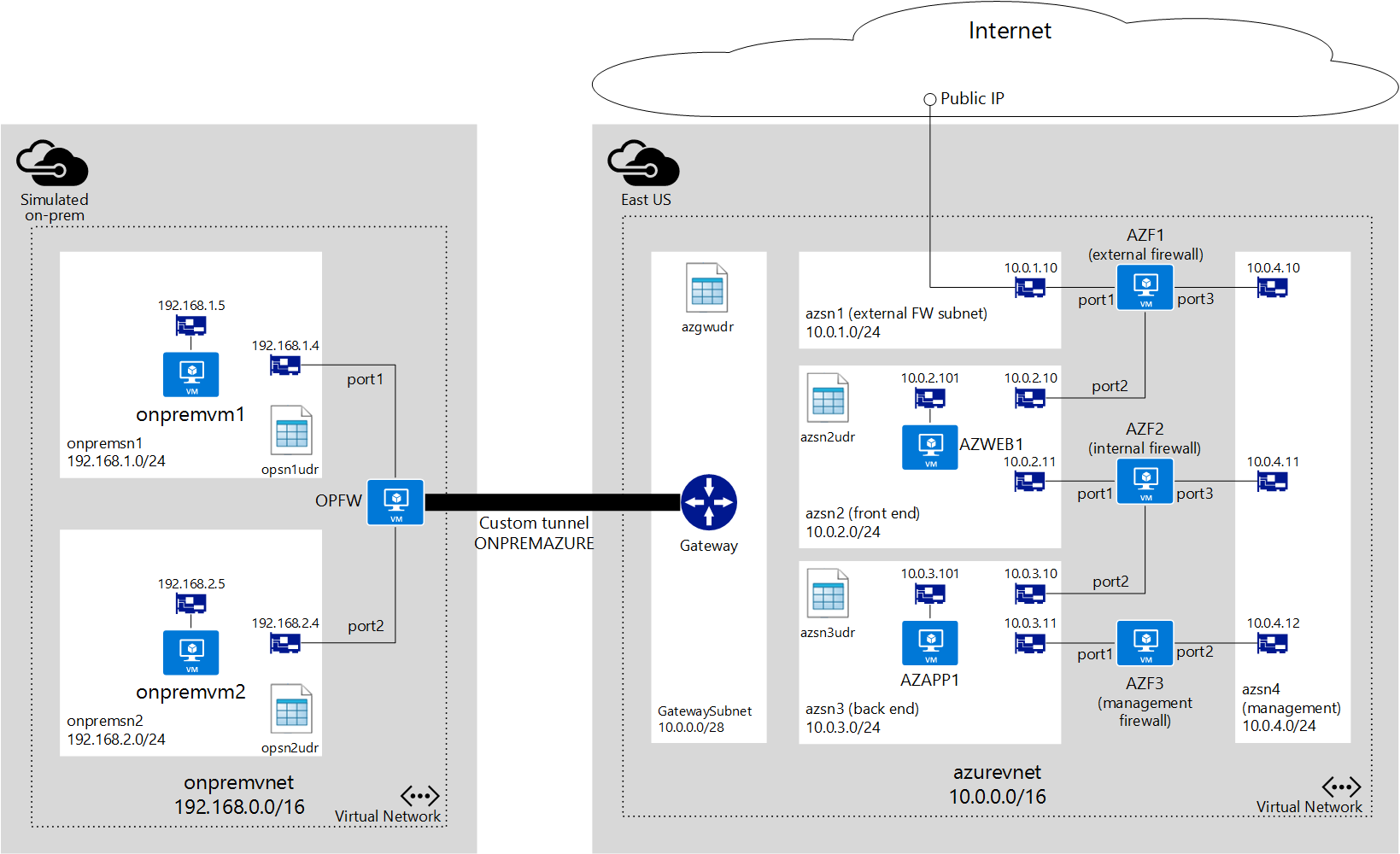

В этом примере подписка содержит следующие элементы:

Две группы ресурсов (не показаны на схеме):

ONPREMRG: содержит все ресурсы, необходимые для имитации локальной сети.AZURERG: содержит все ресурсы, необходимые для среды виртуальной сети Azure.

Виртуальная сеть с именем

onpremvnetсегментирована и используется для имитации локального центра обработки данных:onpremsn1: подсеть, содержащая виртуальную машину подсети под управлением дистрибутива Linux для имитации локального сервера.onpremsn2: подсеть, содержащая виртуальную машину под управлением дистрибутива Linux для имитации локального компьютера, используемого администратором.

Одно виртуальное устройство брандмауэра называется

OPFWonpremvnetв . Он используется для поддержания туннеляazurevnet.Имя виртуальной сети

azurevnetсегментируется следующим образом:azsn1: внешняя подсеть брандмауэра, используемая исключительно для внешнего брандмауэра. Весь интернет-трафик поступает через эту подсеть. Эта подсеть содержит только сетевой адаптер, связанный с внешним брандмауэром.azsn2: интерфейсная подсеть, на которую размещена виртуальная машина, запущенная в качестве веб-сервера, доступного из Интернета.azsn3: серверная подсеть, на которую размещается виртуальная машина, на котором выполняется сервер серверного приложения, к которому обращается внешний веб-сервер.azsn4: подсеть управления, используемая исключительно для предоставления доступа к управлению всеми виртуальными устройствами брандмауэра. Эта подсеть содержит только сетевой адаптер для каждого виртуального устройства брандмауэра, используемого в решении.GatewaySubnet: подсеть гибридного подключения Azure, необходимая для Azure ExpressRoute и Azure VPN-шлюз для обеспечения подключения между виртуальными сетями Azure и другими сетями.

Три виртуальных устройства брандмауэра находятся в

azurevnetсети:AZF1: внешний брандмауэр, предоставляемый общедоступному Интернету, с помощью ресурса общедоступного IP-адреса в Azure. Необходимо убедиться, что у вас есть шаблон из Azure Marketplace или непосредственно от поставщика устройства, который развертывает виртуальное устройство с тремя сетевыми картами.AZF2: внутренний брандмауэр, используемый для управления трафиком междуazsn2иazsn3. Этот брандмауэр также является виртуальным сетевым адаптером.AZF3: брандмауэр управления, доступный администраторам из локального центра обработки данных и подключенный к подсети управления, которая используется для управления всеми устройствами брандмауэра. Шаблоны виртуальных сетевых адаптеров можно найти в Azure Marketplace. Вы также можете запросить его непосредственно у поставщика устройства.

Таблицы маршрутов

Свяжите каждую подсеть в Azure с таблицей маршрутов, чтобы определить способ маршрутизации трафика, инициированного в этой подсети. Если определяемые пользователем маршруты (UDR) не определены, Azure использует маршруты по умолчанию для передачи трафика из одной подсети в другую. Чтобы лучше понять таблицы маршрутов и маршрутизацию трафика, ознакомьтесь с маршрутизацией трафика виртуальной сети Azure.

Чтобы убедиться, что связь выполняется с помощью соответствующего устройства брандмауэра, исходя из последнего требования, указанного ранее, необходимо создать следующую таблицу маршрутов в azurevnet.

azgwudr

В этом сценарии единственный трафик, который передается из локальной среды в Azure, используется для управления брандмауэрами путем подключения AZF3к , и этот трафик должен проходить через внутренний брандмауэр. AZF2 Только один маршрут необходим, GatewaySubnetкак показано здесь:

| Назначение | Следующий прыжок | Описание |

|---|---|---|

| 10.0.4.0/24 | 10.0.3.11 | Позволяет локальному трафику обращаться к брандмауэру AZF3управления. |

azsn2udr

| Назначение | Следующий прыжок | Описание |

|---|---|---|

| 10.0.3.0/24 | 10.0.2.11 | Разрешает трафик к серверной подсети, на которую размещается сервер AZF2приложений. |

| 0.0.0.0/0 | 10.0.2.10 | Позволяет перенаправить AZF1весь остальной трафик. |

azsn3udr

| Назначение | Следующий прыжок | Описание |

|---|---|---|

| 10.0.2.0/24 | 10.0.3.10 | Позволяет трафику передаваться azsn2 с сервера приложений на веб-сервер AZF2. |

Чтобы имитировать локальный центр обработки данных, необходимо также создать таблицы маршрутов для подсетей onpremvnet .

onpremsn1udr

| Назначение | Следующий прыжок | Описание |

|---|---|---|

| 192.168.2.0/24 | 192.168.1.4 | Разрешает трафик через onpremsn2 OPFW. |

onpremsn2udr

| Назначение | Следующий прыжок | Описание |

|---|---|---|

| 10.0.3.0/24 | 192.168.2.4 | Разрешает трафик к внутренней подсети в Azure через OPFW. |

| 192.168.1.0/24 | 192.168.2.4 | Разрешает трафик через onpremsn1 OPFW. |

IP-пересылка

Таблицы маршрутов и IP-пересылка — это функции, которые можно использовать в сочетании, чтобы разрешить виртуальным устройствам управлять потоком трафика в виртуальной сети Azure. Виртуальное устройство не является более виртуальной машиной, которая запускает приложение, используемое для обработки сетевого трафика каким-то образом, например брандмауэр или устройство преобразования сетевых адресов.

Эта виртуальная машина виртуального устройства должна иметь возможность получать входящий трафик, который не обращается к себе. Чтобы разрешить виртуальной машине получать трафик, адресованный другим назначениям, необходимо включить IP-пересылку для виртуальной машины. Этот параметр является параметром Azure, а не параметром в гостевой операционной системе. Виртуальное устройство по-прежнему должно запустить некоторое приложение, чтобы обрабатывать входящий трафик и направлять его соответствующим образом.

Дополнительные сведения о перенаправлении IP-адресов см. в статье о маршрутизации трафика виртуальной сети Azure.

Например, представьте, что у вас есть следующая настройка в виртуальной сети Azure:

- Подсеть

onpremsn1содержит виртуальную машину с именемonpremvm1. - Подсеть

onpremsn2содержит виртуальную машину с именемonpremvm2. - Виртуальное устройство с именем

OPFWподключено иonpremsn2onpremsn1. - UDR, связанный с

onpremsn1указанием того, что весь трафикonpremsn2должен быть отправленOPFWв .

На этом этапе, если onpremvm1 пытается установить соединение с onpremvm2, используется UDR и трафик отправляется OPFW в качестве следующего прыжка. Фактическое назначение пакета не изменяется. Он по-прежнему говорит, что onpremvm2 является местом назначения.

Без включения OPFWIP-пересылки логика виртуальной сети Azure удаляет пакеты, так как позволяет отправлять только пакеты на виртуальную машину, если IP-адрес виртуальной машины является назначением пакета.

При переадресации IP-адресов логика виртуальной сети Azure перенаправит пакеты OPFWв , не изменяя исходный целевой адрес. OPFW должен обрабатывать пакеты и определять, что делать с ними.

Для работы предыдущего сценария необходимо включить IP-пересылку на сетевых адаптерах для OPFW, AZF1AZF2а AZF3 также использовать для маршрутизации (все сетевые адаптеры, кроме тех, которые связаны с подсетью управления).

Правила брандмауэра

Как описано ранее, IP-пересылка гарантирует, что пакеты отправляются на виртуальные устройства. На устройствах все равно необходимо определять, что делать с этими пакетами. В предыдущем сценарии необходимо создать следующие правила в устройствах.

OPFW

OPFW представляет локальное устройство, содержащее следующие правила:

- Маршрут: весь трафик до 10.0.0.0/16 (

azurevnet) должен быть отправлен через туннельONPREMAZURE. - Политика: разрешить весь двунаправленный трафик между

port2иONPREMAZURE.

AZF1

AZF1 представляет виртуальное устройство Azure, содержащее следующее правило:

Политика: разрешить весь двунаправленный трафик между port1 и port2.

AZF2

AZF2 представляет виртуальное устройство Azure, содержащее следующее правило:

Политика: разрешить весь двунаправленный трафик между port1 и port2.

AZF3

AZF3 представляет виртуальное устройство Azure, содержащее следующее правило:

Маршрут: весь трафик до 192.168.0.0/16 (onpremvnet) должен быть отправлен на IP-адрес шлюза Azure (то есть 10.0.0.1) через port1.

Группы безопасности сети

В этом сценарии группы безопасности сети не используются. Однако группы безопасности сети можно применять к каждой подсети, чтобы ограничить входящий и исходящий трафик. Например, можно применить следующие правила NSG к внешней подсети брандмауэра.

Входящий трафик

- Разрешить весь TCP-трафик из Интернета через порт 80 на любой виртуальной машине в подсети.

- Запретить весь остальной трафик из Интернета.

Исходящий трафик

Запретить весь трафик в Интернет.

Пошаговые действия

Чтобы развернуть этот сценарий, выполните следующие действия.

Вход в вашу подписку Azure.

Если вы хотите развернуть виртуальную сеть для имитации локальной сети, разверните ресурсы, которые являются частью

ONPREMRG.Разверните ресурсы, которые являются частью

AZURERG.Развертывание туннеля из

onpremvnetazurevnet.После подготовки всех ресурсов войдите в

onpremvm2систему и ping 10.0.3.101, чтобы проверить подключение междуonpremsn2иazsn3.