Автоматизация управления определяемыми пользователем маршрутами (UDR) с помощью Диспетчера виртуальная сеть Azure

В этой статье представлен обзор управления UDR, почему важно, как это работает, и распространенные сценарии маршрутизации, которые можно упростить и автоматизировать с помощью управления UDR.

Что такое управление UDR?

Диспетчер виртуальная сеть Azure позволяет описать требуемое поведение маршрутизации и оркестрировать определяемые пользователем маршруты (UDR) для создания и поддержания требуемого поведения маршрутизации. Определяемые пользователем маршруты решают необходимость автоматизации и упрощения управления поведением маршрутизации. В настоящее время вы вручную создадите определяемые пользователем маршруты или используете пользовательские скрипты. Однако эти методы подвержены ошибкам и чрезмерно сложным. Вы можете использовать управляемый Azure концентратор в Виртуальная глобальная сеть. Этот параметр имеет определенные ограничения (например, неспособность настраивать концентратор или отсутствие поддержки IPV6) не относится к вашей организации. С помощью управления UDR в диспетчере виртуальных сетей у вас есть централизованный концентратор для управления и поддержания поведения маршрутизации.

Как работает управление UDR?

В диспетчере виртуальных сетей создается конфигурация маршрутизации. В конфигурации вы создаете коллекции правил для описания определяемых пользователем групп, необходимых для сетевой группы (целевой группы сети). В коллекции правил правила правила используются для описания требуемого поведения маршрутизации для подсетей или виртуальных сетей в целевой группе сети. После создания конфигурации необходимо развернуть конфигурацию для ее применения к ресурсам. При развертывании все маршруты хранятся в таблице маршрутов, расположенной в группе ресурсов, управляемой диспетчером виртуальных сетей.

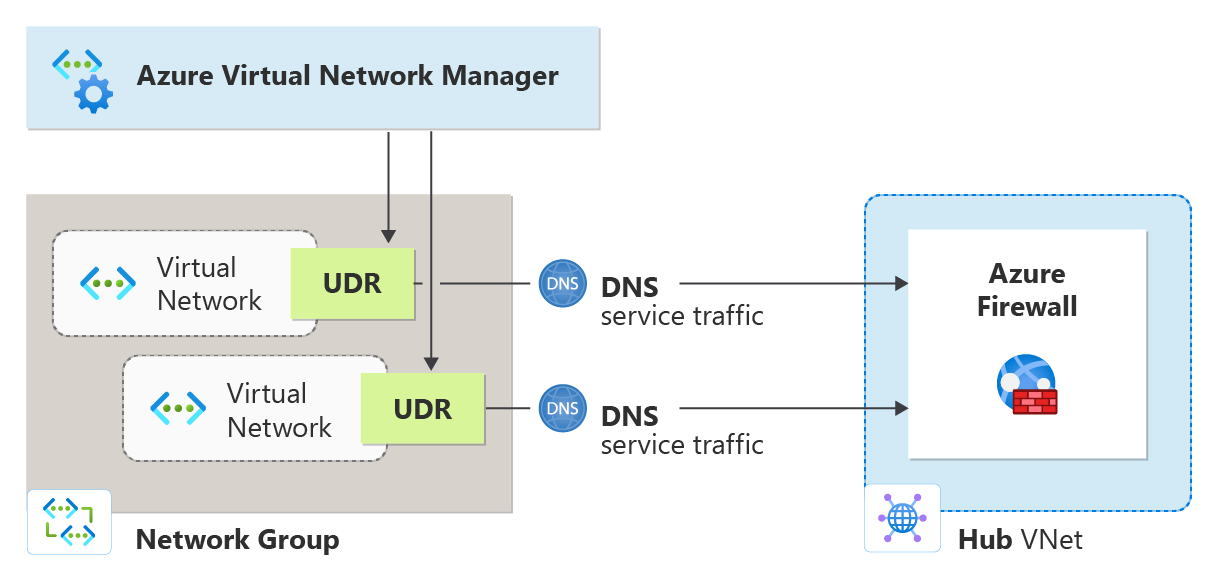

Конфигурации маршрутизации создают определяемые пользователем идентификаторы на основе указанных правил маршрута. Например, можно указать, что группа периферийных сетей, состоящая из двух виртуальных сетей, обращается к адресу службы DNS через брандмауэр. Диспетчер сетевых ресурсов создает определяемые пользователем идентификаторы, чтобы сделать это поведение маршрутизации.

Конфигурации маршрутизации

Конфигурации маршрутизации — это стандартные блоки управления UDR. Они используются для описания требуемого поведения маршрутизации для сетевой группы. Конфигурация маршрутизации состоит из следующих параметров:

| Attribute | Description |

|---|---|

| Имя | Имя конфигурации маршрутизации. |

| Description | Описание конфигурации маршрутизации. |

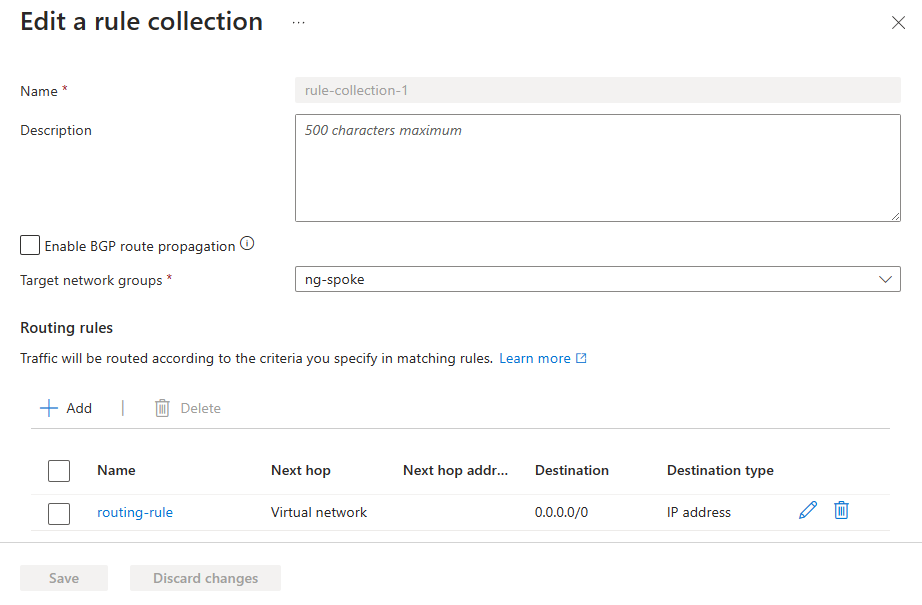

Параметры коллекции маршрутов

Коллекция маршрутов состоит из следующих параметров:

| Attribute | Description |

|---|---|

| Имя | Имя коллекции маршрутов. |

| Включение распространения маршрутов BGP | Параметры BGP для коллекции маршрутов. |

| Целевая сетевая группа | Целевая сетевая группа для коллекции маршрутов. |

| Правила маршрутизации | Правила маршрута, описывающие требуемое поведение маршрутизации для целевой группы сети. |

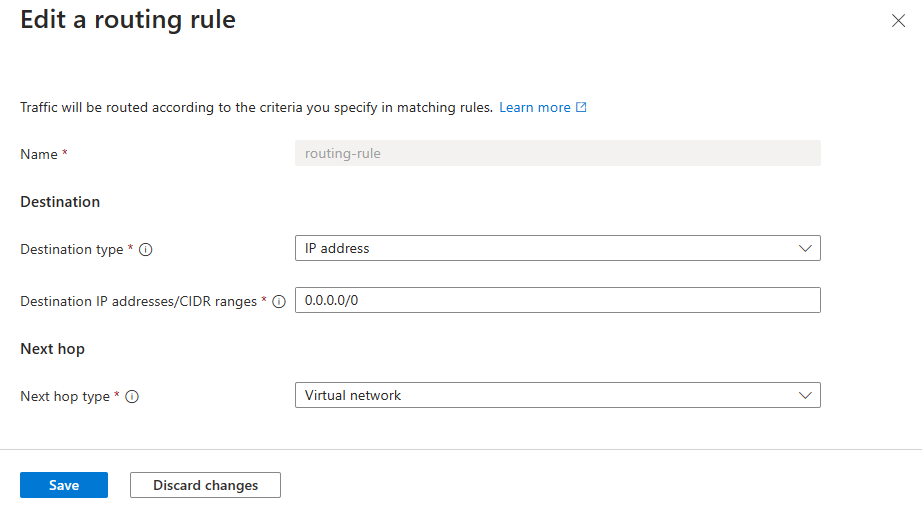

Параметры правила маршрутизации

Каждое правило маршрута состоит из следующих параметров:

| Attribute | Description |

|---|---|

| Имя | Имя правила маршрута. |

| Конечный тип | |

| IP-адрес | IP-адрес назначения. |

| Диапазоны IP-адресов назначения или CIDR | IP-адрес или диапазон CIDR назначения. |

| Тег службы | Тег службы назначения. |

| Тип следующего прыжка | |

| Шлюз виртуальной сети | Шлюз виртуальной сети в качестве следующего прыжка. |

| Виртуальная сеть | Виртуальная сеть в качестве следующего прыжка. |

| Интернет | Интернет как следующий прыжок. |

| Виртуальный модуль | Виртуальное устройство в качестве следующего прыжка. |

| Адрес следующего прыжка | IP-адрес следующего прыжка. |

Для каждого типа следующего прыжка обратитесь к используемым маршрутам.

Общие шаблоны назначения для IP-адресов

При создании правил маршрута можно указать тип назначения и адрес. При указании типа назначения в качестве IP-адреса можно указать сведения об IP-адресе. Ниже приведены распространенные шаблоны назначения: ниже приведены распространенные шаблоны назначения.

| Назначение трафика | Description |

|---|---|

| Интернет > NVA | Для трафика, предназначенного для интернета через сетевое виртуальное устройство, введите 0.0.0.0/0 в качестве назначения в правиле. |

| Частный трафик > NVA | Для трафика, предназначенного для частного пространства через сетевое виртуальное устройство, введите 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 в качестве назначения в правиле. Эти назначения основаны на пространстве частных IP-адресов RFC1918. |

| Сетевые сетевые подключения > | Для трафика, связанного между двумя периферийными виртуальными сетями, подключающимися через сетевое виртуальное устройство, введите CIDR периферийных периферийных серверов в качестве назначения в правиле. |

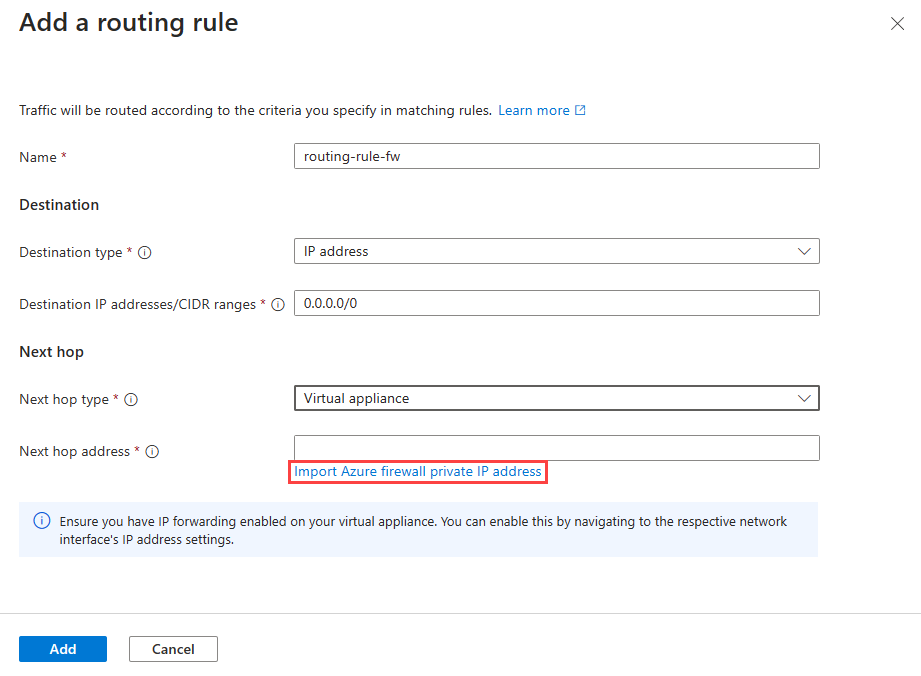

Использование Брандмауэр Azure в качестве следующего прыжка

Вы также можете легко выбрать Брандмауэр Azure в качестве следующего прыжка, выбрав импорт частного IP-адреса брандмауэра Azure при создании правила маршрутизации. Затем IP-адрес Брандмауэр Azure используется в качестве следующего прыжка.

Использование более определяемых пользователем маршрутов в одной таблице маршрутов

В службе управления UDR диспетчера виртуальная сеть Azure пользователи теперь могут создавать до 1000 определяемых пользователем маршрутов (определяемых пользователем) маршрутов в одной таблице маршрутов по сравнению с традиционным ограничением в 400 маршрутов. Это более высокое ограничение обеспечивает более сложные конфигурации маршрутизации, такие как перенаправление трафика из локальных центров обработки данных через брандмауэр в каждую периферийную виртуальную сеть в топологии концентраторов и периферийных серверов. Эта расширенная емкость особенно полезна для управления проверкой трафика и безопасностью в крупномасштабных сетевых архитектурах с многочисленными периферийными устройствами.

Например, в топологии концентратора и периферийной топологии пользователи обычно требуют проверки или фильтрации сетевого трафика брандмауэром в центральной виртуальной сети, прежде чем достичь периферийных виртуальных сетей. Диспетчер виртуальная сеть Azure поддерживает до 1000 периферийных виртуальных сетей и позволяет конфигурации таблицы маршрутов подсети брандмауэра поддерживать до 1000 определяемых пользователем маршрутов для трафика из брандмауэра в периферийные виртуальные сети. Чтобы достичь этого, выполните следующие действия.

- Создайте экземпляр Диспетчера виртуальная сеть Azure.

- Создайте сетевую группу и включите подсеть, содержащую брандмауэр в этой группе.

- Установите конфигурацию маршрутизации и создайте коллекцию правил, задав целевую группу сети как созданную на шаге 2.

- Определите правило маршрутизации, добавив адресные пространства периферийных виртуальных сетей. Задайте для следующего прыжка значение "виртуальное устройство" и укажите IP-адрес брандмауэра в качестве адреса следующего прыжка.

- Разверните эту конфигурацию маршрутизации в регионе, где находится подсеть брандмауэра.

Этот метод позволяет таблице маршрутов подсети брандмауэра размещать до 1000 определяемых пользователем пользователей. При добавлении новой периферийной виртуальной сети просто включите адресные пространства в существующее правило и повторно разверните конфигурацию маршрутизации.

Распространенные сценарии маршрутизации с помощью управления UDR

Ниже приведены распространенные сценарии маршрутизации, которые можно упростить и автоматизировать с помощью управления UDR.

| Сценарии маршрутизации | Description |

|---|---|

| Периферийная сеть —> сетевое виртуальное устройство —> периферийная сеть | Используйте этот сценарий для привязки трафика между двумя периферийными виртуальными сетями, подключающимися через сетевое виртуальное устройство. |

| Периферийная сеть —> сетевое виртуальное устройство —> конечная точка или служба в сети Концентратора | Используйте этот сценарий для сетевого трафика для конечной точки службы в центральной сети, подключаемой через сетевое виртуальное устройство. |

| Подсеть —> сетевое виртуальное устройство —> подсеть даже в одной виртуальной сети | |

| Периферийная сеть —> сетевое виртуальное устройство —> локальная сеть или Интернет | Используйте этот сценарий, если у вас есть исходящий интернет-трафик через сетевое виртуальное устройство или локальное расположение, например сценарии гибридной сети. |

| Перекрестная сеть и периферийная сеть через сетевые виртуальные устройства в каждом концентраторе | |

| Сеть концентратора и периферийной сети с периферийной сетью в локальной среде должна проходить через сетевое виртуальное устройство. | |

| Шлюз —> сетевой виртуальный модуль —> периферийная сеть |

Добавление других виртуальных сетей

При добавлении других виртуальных сетей в группу сети конфигурация маршрутизации автоматически применяется к новой виртуальной сети. Диспетчер сети автоматически обнаруживает новую виртуальную сеть и применяет к ней конфигурацию маршрутизации. При удалении виртуальной сети из группы сети примененная конфигурация маршрутизации автоматически удаляется.

Только что созданные или удаленные подсети обновляют таблицу маршрутов с конечной согласованностью. Время обработки может отличаться в зависимости от объема создания и удаления подсети.

Влияние управления UDR на маршруты и таблицы маршрутов

Ниже приведены последствия управления UDR с помощью диспетчера виртуальная сеть Azure на маршрутах и таблицах маршрутов:

- Если существуют конфликтующие правила маршрутизации (правила с тем же назначением, но другие прыжки), применяются только один из конфликтующих правил, а другие будут игнорироваться. Любой из конфликтующих правил может быть выбран случайным образом. Важно отметить, что конфликтующие правила внутри или между коллекциями правил, предназначенными для одной виртуальной сети или подсети, не поддерживаются.

- При создании правила маршрутизации с тем же назначением, что и существующий маршрут в таблице маршрутов, правило маршрутизации игнорируется.

- При наличии таблицы маршрутов с существующими UDR Диспетчер виртуальная сеть Azure создает новую управляемую таблицу маршрутов, которая включает как существующие маршруты, так и новые маршруты на основе развернутой конфигурации маршрутизации.

- Другие определяемые пользователем пользователи, добавленные в таблицу управляемых маршрутов, остаются не затронутыми и не будут удалены при удалении конфигурации маршрутизации. Удаляются только маршруты, созданные диспетчером виртуальная сеть Azure.

- Если управляемый UDR диспетчера виртуальная сеть Azure вручную редактируется в таблице маршрутов, этот маршрут удаляется при удалении конфигурации из региона.

- Диспетчер виртуальная сеть Azure не влияет на существующие пользовательские ресурсы. Он просто добавляет новые определяемые пользователем UDR в текущие, гарантируя, что маршрутизация продолжает работать так же, как и сейчас. Кроме того, определяемые пользователем UDR для определенных служб Azure по-прежнему работают вместе с определяемых пользователем пользователем сетевых диспетчеров, не сталкиваясь с новыми ограничениями.

- Диспетчер виртуальная сеть Azure требует, чтобы управляемая группа ресурсов хранила таблицу маршрутов. Если Политика Azure применяет определенные теги или свойства в группах ресурсов, эти политики должны быть отключены или скорректированы для управляемой группы ресурсов, чтобы предотвратить проблемы с развертыванием. Кроме того, если необходимо удалить эту управляемую группу ресурсов, убедитесь, что удаление происходит перед запуском новых развертываний для ресурсов в той же подписке.

- Управление UDR позволяет пользователям создавать до 1000 UDR на таблицу маршрутов.