Правила брандмауэра для IP-адресов Azure Synapse Analytics

В этой статье вы узнаете о правилах брандмауэра для IP-адресов и научитесь настраивать их в Azure Synapse Analytics.

Правила брандмауэра для IP-адресов

Правила брандмауэра для IP-адресов разрешают или запрещают доступ к рабочей области Azure Synapse на основе исходного IP-адреса каждого запроса. Вы можете настроить правила брандмауэра для IP-адресов для рабочей области. Правила брандмауэра для IP-адресов, настроенные на уровне рабочей области, применяются ко всем общедоступным конечным точкам рабочей области (выделенные пулы SQL, бессерверный пул SQL и ресурсы разработки). Максимальное количество правил брандмауэра для IP-адресов — 128. Если у вас включен параметр Разрешить доступ к серверу службам и ресурсам Azure, это считается одним правилом брандмауэра для рабочей области.

Создание и администрирование правил брандмауэра для IP-адресов

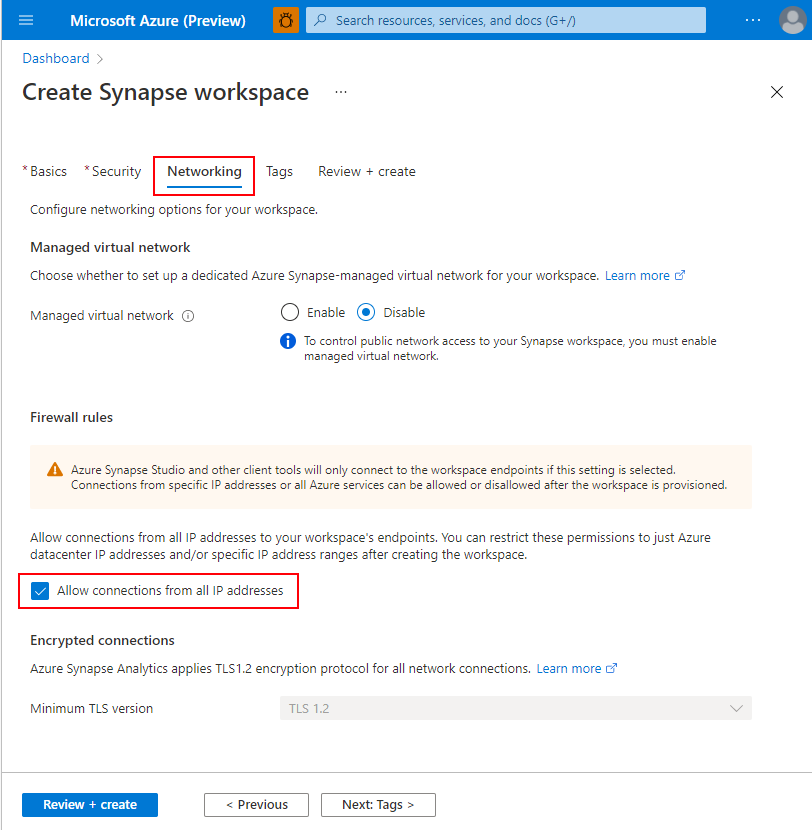

Существует два способа добавления правил брандмауэра для IP-адресов в рабочую область Azure Synapse. Чтобы добавить брандмауэр для IP-адресов в рабочую область, выберите Сеть и установите флажок Allow connections from all IP addresses (Разрешить подключения со всех IP-адресов) во время создания рабочей области.

Внимание

Эта функция доступна только рабочим областям Azure Synapse, не связанным с управляемым виртуальная сеть.

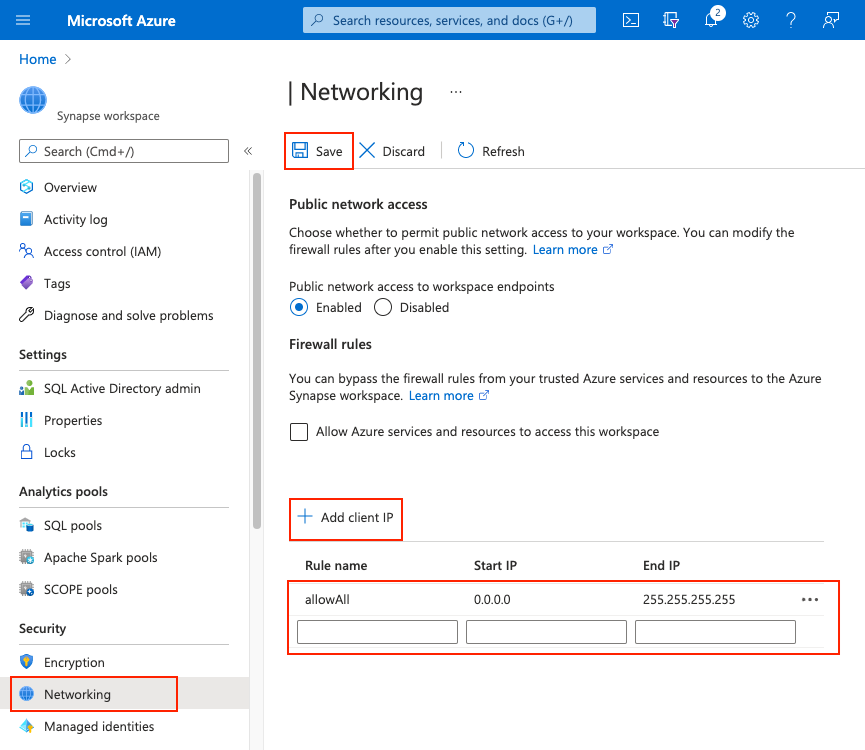

Вы также можете добавить правила брандмауэра для IP-адресов в рабочую область Synapse после создания рабочей области. Выберите брандмауэры в разделе Безопасность на портале Azure. Чтобы добавить новое правило брандмауэра для IP-адресов, присвойте ему имя, начальный и конечный IP-адреса. По завершении нажмите кнопку Сохранить.

Примечание.

Функция доступа из общедоступной сети предлагается только для рабочих областей Azure Synapse, связанных с управляемой виртуальной сетью Azure Synapse Analytics. Однако вы по-прежнему можете открывать рабочие области Azure Synapse в общедоступной сети независимо от его связи с управляемой виртуальной сетью. Дополнительные сведения см. в разделе Доступ из общедоступной сети.

Подключение к Azure Synapse из вашей сети

Вы можете подключиться к рабочей области Synapse с помощью Synapse Studio. SQL Server Management Studio (SSMS) можно также использовать в рабочей области для подключения к ресурсам SQL (выделенным пулам SQL и бессерверному пулу SQL).

Убедитесь, что брандмауэр в сети и на локальном компьютере допускают исходящие подключения через TCP-порт 80, 443 и 1443. Эти порты используются Synapse Studio.

Для подключения с помощью таких средств, как SSMS и Power BI, необходимо разрешить исходящие подключения через TCP-порт 1433. Порт 1433, используемый SSMS (классическое приложение).

Примечание.

Политика Azure работает на уровне выше других служб Azure, применяя правила политики к запросам PUT и ОТВЕТы GET типов ресурсов, обмениваются между Azure Resource Manager и поставщиком ресурсов (RP). Однако обновления параметров брандмауэра рабочей области Synapse на портале Azure выполняются с помощью вызовов POST, таких как операция replaceAllIpFirewallRules.

Из-за этого Политика Azure определения не могут блокировать изменения параметров сети, выполненных с помощью операций POST. В результате изменения правил брандмауэра на портале Azure могут обойти Политика Azure, даже если применяются ограничивающие политики.

Управление брандмауэром рабочей области Azure Synapse

Дополнительные сведения об управлении брандмауэром см. в документации Azure SQL по управлению брандмауэрами уровня сервера. Azure Synapse поддерживает только правила брандмауэра для IP-адресов на уровне сервера. Правила брандмауэра для IP-адресов на уровне базы данных не поддерживаются.

Дополнительные сведения о способах программного управления брандмауэром см. в следующих статьях:

Связанный контент

- Дополнительные сведения о создании рабочей области Azure Synapse см. здесь.

- Создание управляемой рабочей области Azure Synapse с виртуальной сетью.

- Устранение проблем с подключением к Приватному каналу Azure

- Устранение проблем с подключением к частной конечной точке Azure