Повышение прав доступа для управления всеми подписками Azure и группами управления

Как глобальный администратор в идентификаторе Microsoft Entra, у вас может не быть доступа ко всем подпискам и группам управления в вашем клиенте. В этой статье описываются способы, с помощью которых вы можете повысить права доступа для всех подписок и групп управления.

Примечание.

Сведения о просмотре или удалении персональных данных см. в разделе "Общие запросы субъекта данных" для GDPR, запросов субъекта данных Azure для GDPR или запросов субъектов данных Windows для GDPR в зависимости от конкретной области и потребностей. Дополнительные сведения о GDPR см. в разделе, посвященном GDPR, в Центре управления безопасностью Майкрософт и на портале Service Trust Portal.

Для чего нужно повышение прав доступа

Если вы являетесь глобальным администратором, иногда могут возникать ситуации, требующие выполнения следующих действий:

- восстановление доступа к подписке Azure или группе управления, если пользователь потерял доступ;

- чтобы предоставить другому пользователю или самому себе доступ к подписке или группе управления Azure;

- просмотр всех подписок Azure или групп управления в организации;

- предоставление приложению автоматизации (например, приложению для выставления счетов или аудита) доступа ко всем подпискам Azure или группам управления.

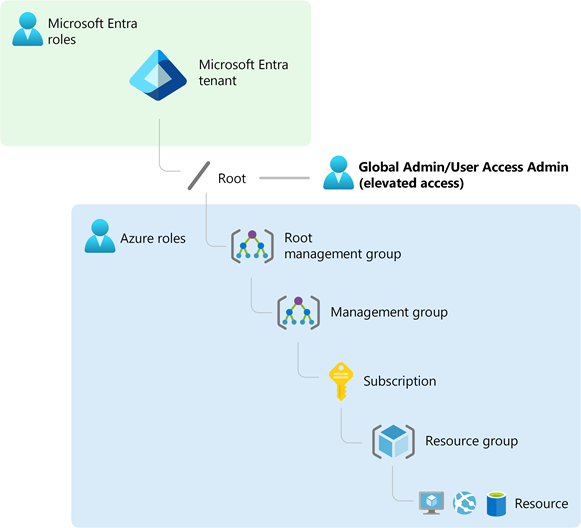

Как работает повышение прав доступа

Microsoft Entra ID и ресурсы Azure защищены независимо друг от друга. То есть назначения ролей Microsoft Entra не предоставляют доступ к ресурсам Azure, а назначения ролей Azure не предоставляют доступ к Microsoft Entra ID. Однако если вы являетесь глобальным администратором в идентификаторе Microsoft Entra, вы можете назначить себе доступ ко всем подпискам Azure и группам управления в клиенте. Эту возможность следует использовать, если у вас нет доступа к ресурсам в подписке Azure, например к виртуальным машинам или учетным записям хранения, и вы хотите использовать свои привилегии глобального администратора для получения доступа к этим ресурсам.

При повышении доступа вы назначаете роль администратора доступа пользователей в Azure в корневой области (/). Это позволяет просматривать все ресурсы и назначать доступ в любой подписке или группе управления в клиенте. Назначения роли администратора доступа пользователей можно удалить с помощью Azure PowerShell, Azure CLI или REST API.

После внесения изменений, которые необходимо выполнить на уровне корня, следует удалить этот повышенный уровень доступа.

Выполнение шагов в корневой области

Шаг 1. Повышение доступа для глобального администратора

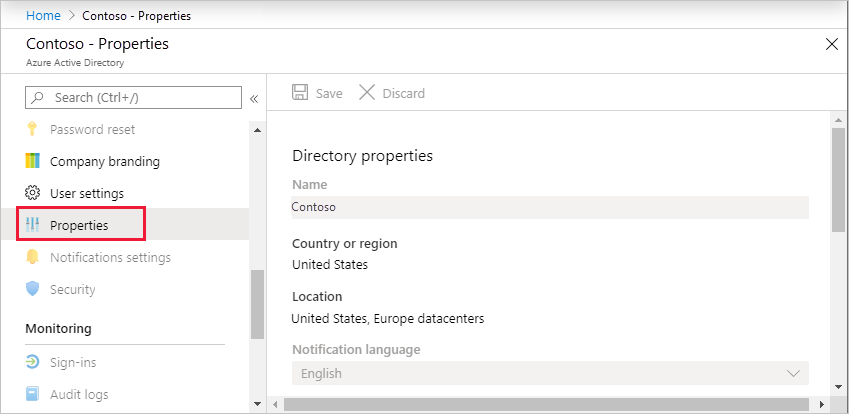

Выполните следующие действия, чтобы повысить права доступа глобального администратора с помощью портала Azure.

Войдите на портал Azure как глобальный администратор.

Если вы используете управление привилегированными пользователями в Microsoft Entra, включите назначение роли глобального администратора.

Перейдите к свойству управления свойствами> идентификатора Microsoft Entra ID.>

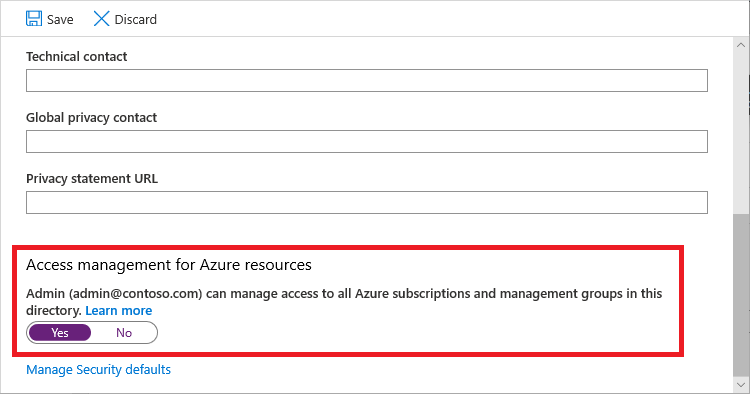

В разделе Управление доступом для ресурсов Azure установите значение Да.

Когда вы переводите этот переключатель в положение Да, вам назначается роль администратора доступа пользователей в Azure RBAC с корнем каталога (/) в качестве области действия. Это предоставляет разрешение на назначение ролей во всех подписках и группах управления Azure, связанных с данным клиентом Microsoft Entra. Этот переключатель доступен только пользователям, которым назначена роль глобального администратора в Microsoft Entra ID.

Если для переключателя задать значение Нет, роль администратора доступа пользователей в Azure RBAC будет удалена из вашей учетной записи. Вы больше не сможете назначать роли во всех подписках и группах управления Azure, связанных с данным клиентом Microsoft Entra. Вы сможете просматривать (и управлять ими) только подписки и группы управления Azure, к которым вам был предоставлен доступ.

Примечание.

Если вы используете Privileged Identity Management, деактивация назначения ролей не приводит к перемещению переключателя Управление доступом для ресурсов Azure в положение Нет. Чтобы поддерживать минимально необходимый уровень привилегий, установите этот переключатель в положение Нет перед отключением назначения роли.

Нажмите Сохранить, чтобы сохранить настройки.

Этот параметр не является глобальным свойством и применяется только к текущему выполнившему вход пользователю. Вы не можете повысить права доступа для всех членов роли глобального администратора.

Выйдите из системы и войдите снова, чтобы обновить доступ.

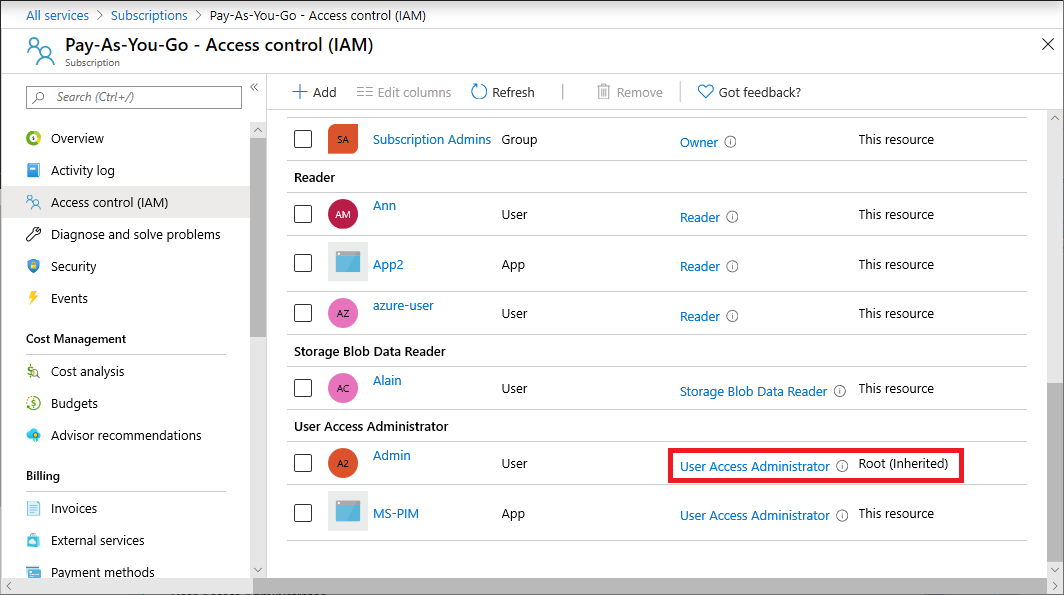

Теперь у вас есть доступ ко всем подпискам и группам управления в своем клиенте. Теперь на странице управления доступом (IAM) вы увидите, что вам назначена роль администратора доступа пользователей в корневой области.

Выполните изменения, для которых требуются повышенные права доступа.

Сведения о назначении ролей см. в статье Назначение ролей Azure с помощью портала Azure. Если вы используете Privileged Identity Management, воспользуйтесь инструкциями в статье Обнаружение ресурсов Azure для управления ими с помощью Privileged Identity Management (PIM) или Назначение ролей для доступа к ресурсам Azure с помощью службы "Управление привилегированными пользователями".

Выполните действия, описанные в следующем разделе, чтобы удалить доступ с повышенными правами.

Шаг 2. Удаление повышенного доступа

Чтобы удалить назначение роли администратора доступа пользователей в корневой области (/), выполните следующие шаги.

Войдите в систему от имени пользователя, которого вы использовали для повышения уровня доступа.

Перейдите к свойству управления свойствами> идентификатора Microsoft Entra ID.>

Переведите переключатель Управление доступом для ресурсов Azure в положение Нет. Так как это параметр для отдельного пользователя, необходимо войти как тот же пользователь, который использовался для повышения доступа.

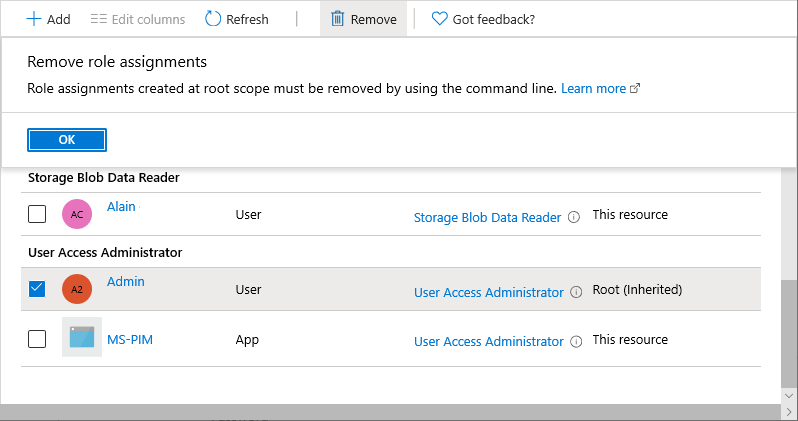

Если вы попытаетесь удалить назначение роли администратора доступа пользователей на странице управления доступом (IAM), отобразится следующее сообщение. Чтобы удалить это назначение роли, необходимо перевести переключатель в положение Нет или воспользоваться Azure PowerShell, Azure CLI или REST API.

Выполните выход пользователя с правами глобального администратора.

Если вы используете Privileged Identity Management, отключите назначение роли глобального администратора.

Примечание.

Если вы используете Privileged Identity Management, деактивация назначения ролей не приводит к перемещению переключателя Управление доступом для ресурсов Azure в положение Нет. Чтобы поддерживать минимально необходимый уровень привилегий, установите этот переключатель в положение Нет перед отключением назначения роли.

Просмотр пользователей с повышенным доступом

Если у вас есть пользователи с повышенными привилегиями, баннеры отображаются в нескольких расположениях портал Azure. В этом разделе описывается, как определить, имеются ли у вас пользователи с повышенными правами доступа в клиенте. Эта возможность развертывается на этапах, поэтому она может быть недоступна в клиенте.

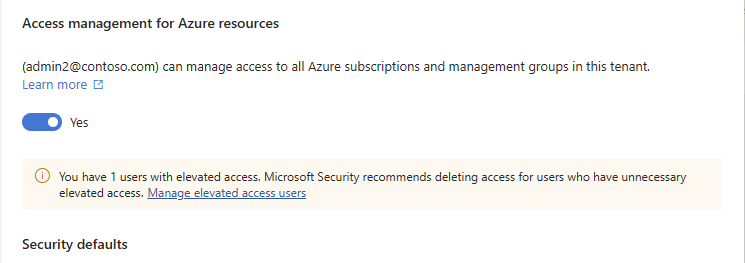

Вариант 1

В портал Azure перейдите к свойству управления свойствами> идентификатора>Записи Майкрософт.

В разделе "Управление доступом для ресурсов Azure" найдите следующий баннер.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersВыберите ссылку "Управление пользователями с повышенными привилегиями" , чтобы просмотреть список пользователей с повышенными привилегиями.

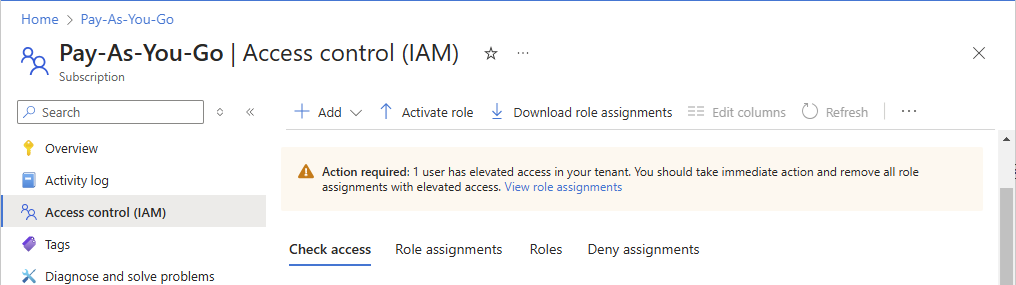

Вариант 2

В портал Azure перейдите к подписке.

Выберите Управление доступом (IAM).

В верхней части страницы найдите следующий баннер.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsВыберите ссылку "Просмотр назначений ролей" , чтобы просмотреть список пользователей с повышенными привилегиями доступа.

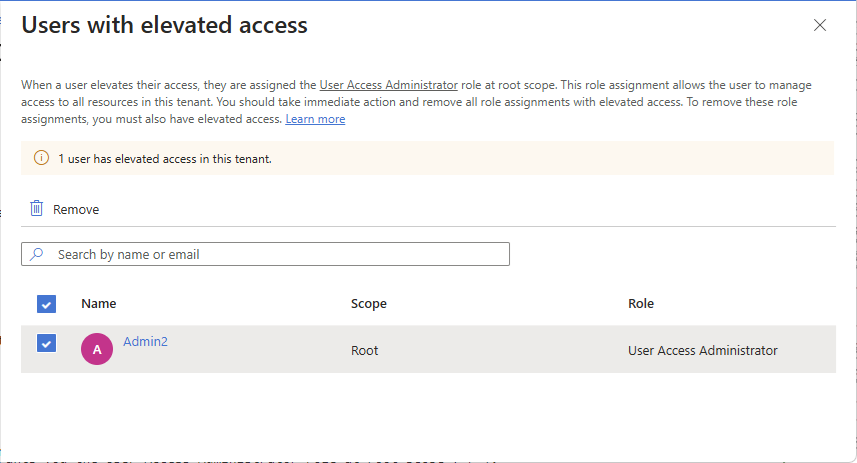

Удаление повышенного доступа для пользователей

Если у вас есть пользователи с повышенными привилегиями, необходимо немедленно выполнить действия и удалить этот доступ. Чтобы удалить эти назначения ролей, необходимо также иметь повышенный доступ. В этом разделе описывается, как удалить повышенный доступ для пользователей в клиенте с помощью портал Azure. Эта возможность развертывается на этапах, поэтому она может быть недоступна в клиенте.

Войдите на портал Azure как глобальный администратор.

Перейдите к свойству управления свойствами> идентификатора Microsoft Entra ID.>

В разделе "Управление доступом для ресурсов Azure" установите переключатель "Да ", как описано ранее на шаге 1. Повышение доступа для глобального администратора.

Выберите ссылку "Управление пользователями с повышенными привилегиями ".

Откроется панель "Пользователи с повышенными привилегиями" со списком пользователей с повышенным уровнем доступа в клиенте.

Чтобы удалить повышенный доступ для пользователей, добавьте флажок рядом с пользователем и нажмите кнопку "Удалить".

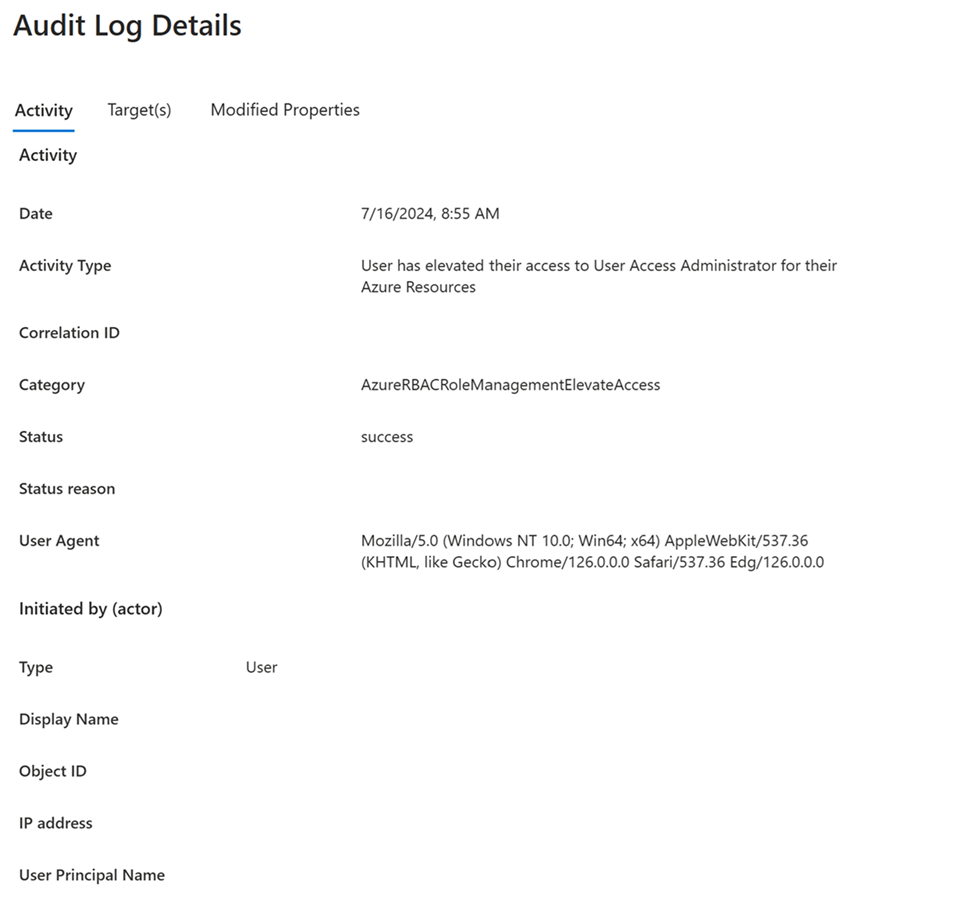

Просмотр записей журнала повышения прав доступа

При повышении или удалении доступа запись добавляется в журналы. Администратор в идентификаторе Microsoft Entra может потребоваться проверить, когда доступ был повышен и кто это сделал.

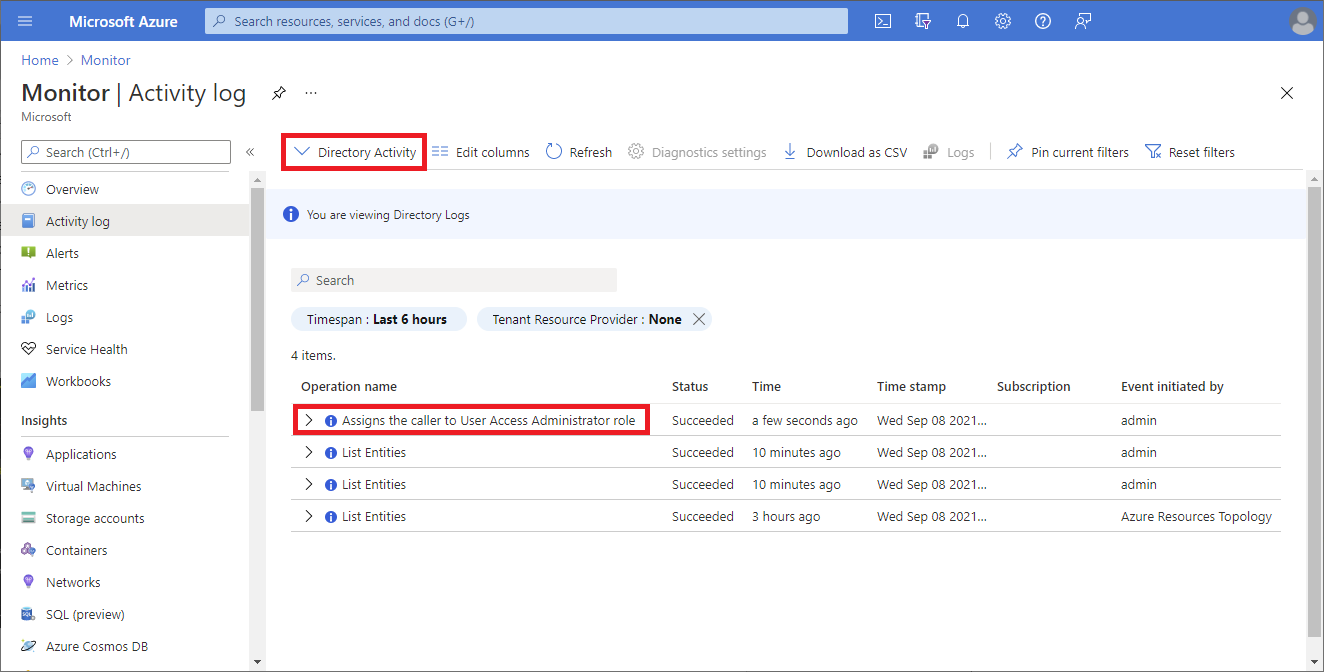

Записи журнала повышения прав доступа отображаются как в журналах аудита каталога Microsoft Entra, так и в журналах действий Azure. Записи журнала с повышенными правами доступа для журналов аудита каталогов и журналов действий включают аналогичные сведения. Однако журналы аудита каталога проще фильтровать и экспортировать. Кроме того, возможность экспорта позволяет передавать события доступа к потоку, которые можно использовать для решений оповещения и обнаружения, таких как Microsoft Sentinel или другие системы. Сведения о том, как отправлять журналы в разные места назначения, см. в разделе "Настройка параметров диагностики Microsoft Entra" для журналов действий.

В этом разделе описаны различные способы просмотра записей журнала повышенного доступа.

Внимание

Повышение уровня записей журнала доступа в журналах аудита каталога Microsoft Entra в настоящее время находится в предварительной версии. Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования рабочей среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

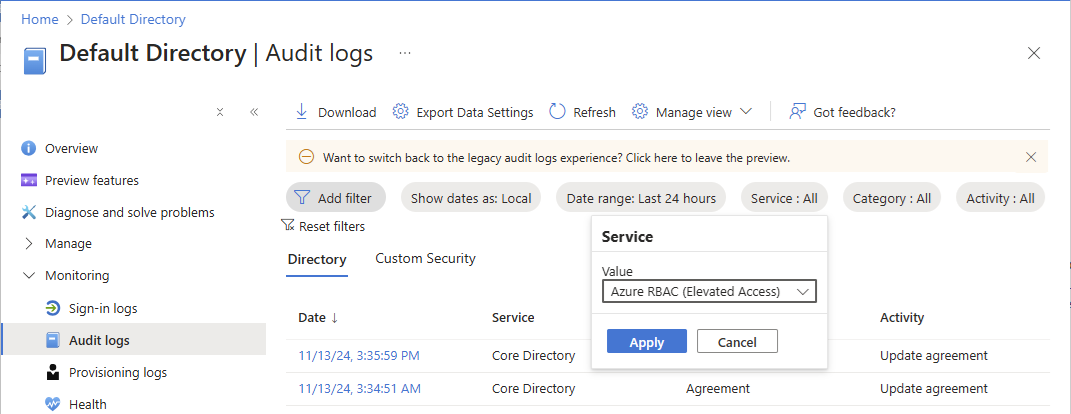

Войдите на портал Azure как глобальный администратор.

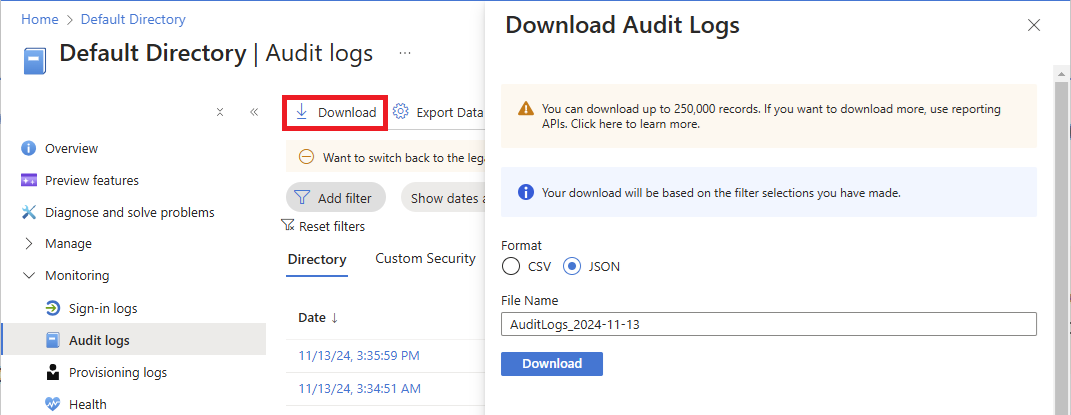

Перейдите к журналам аудита мониторинга>идентификаторов Microsoft Entra ID>.

В фильтре службы выберите Azure RBAC (повышенный доступ) и нажмите кнопку "Применить".

Отображаются журналы с повышенными привилегиями.

Чтобы просмотреть сведения о том, когда доступ был повышен или удален, выберите эти записи журнала аудита.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userЧтобы скачать и просмотреть полезные данные записей журнала в формате JSON, выберите " Скачать " и "JSON".

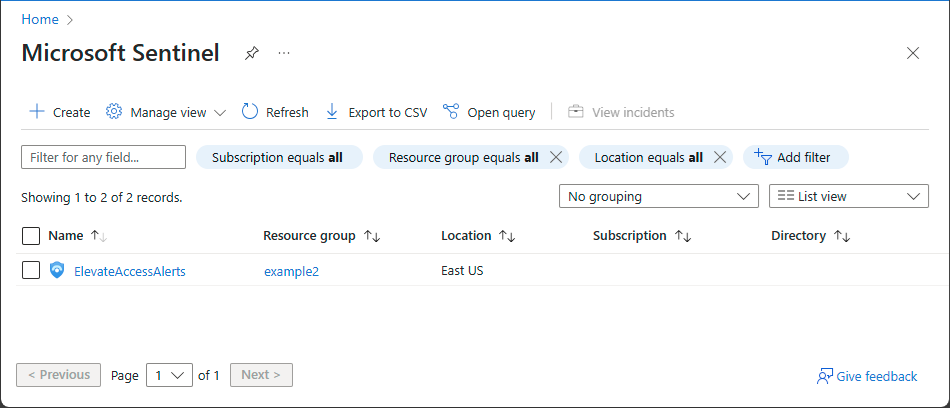

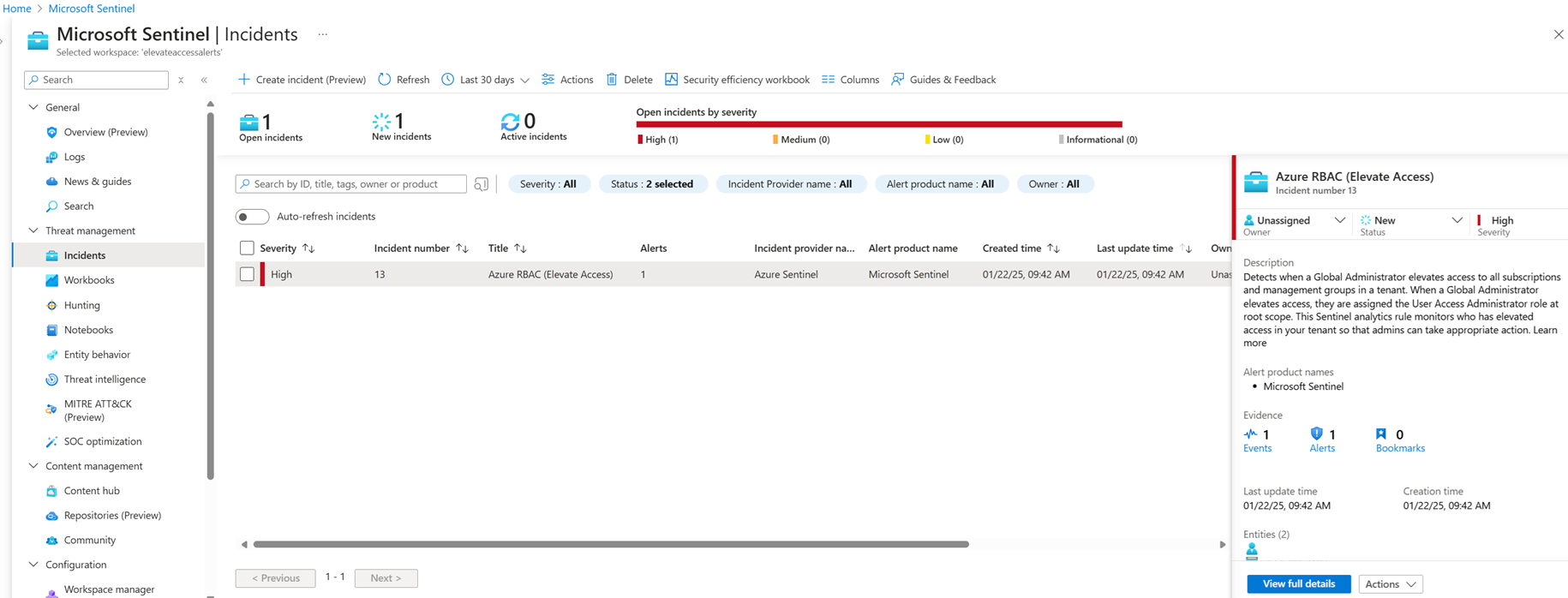

Обнаружение событий повышенного доступа с помощью Microsoft Sentinel

Чтобы обнаружить события повышенного доступа и получить видимость потенциально мошеннических действий, можно использовать Microsoft Sentinel. Microsoft Sentinel — это платформа управления безопасностью и событиями (SIEM), которая предоставляет возможности аналитики безопасности и реагирования на угрозы. В этом разделе описывается, как подключить журналы аудита Microsoft Entra к Microsoft Sentinel, чтобы определить повышенный доступ в вашей организации.

Шаг 1. Включение Microsoft Sentinel

Чтобы приступить к работе, добавьте Microsoft Sentinel в существующую рабочую область Log Analytics или создайте новую.

Включите Microsoft Sentinel, выполнив действия по включению Microsoft Sentinel.

Шаг 2. Подключение данных Microsoft Entra к Microsoft Sentinel

На этом шаге необходимо установить решение Идентификатора Microsoft Entra и использовать соединитель идентификатора Microsoft Entra ID для сбора данных из идентификатора Microsoft Entra.

Возможно, ваша организация уже настроили параметр диагностики для интеграции журналов аудита Microsoft Entra. Чтобы проверить, просмотрите параметры диагностики, как описано в разделе "Как получить доступ к параметрам диагностики".

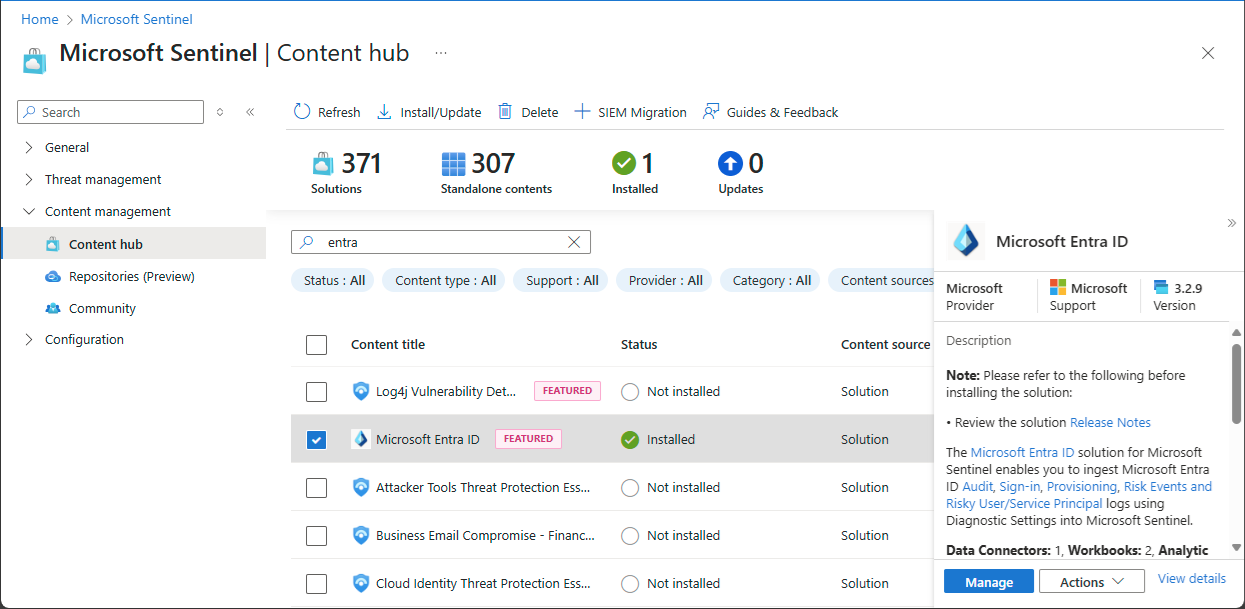

Установите решение Microsoft Entra ID, выполнив действия по обнаружению и управлению содержимым Microsoft Sentinel вне поля.

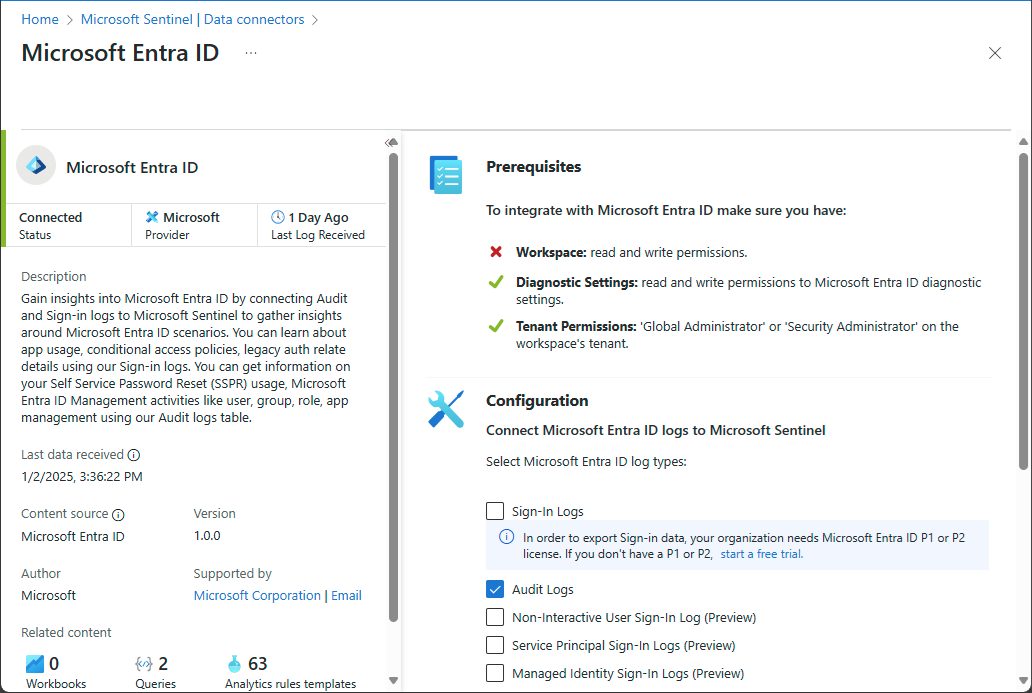

Используйте соединитель Идентификатора Microsoft Entra для сбора данных из идентификатора Microsoft Entra, выполнив действия по подключению данных Microsoft Entra к Microsoft Sentinel.

На странице соединителей данных добавьте флажок для журналов аудита.

Шаг 3. Создание правила доступа с повышенными привилегиями

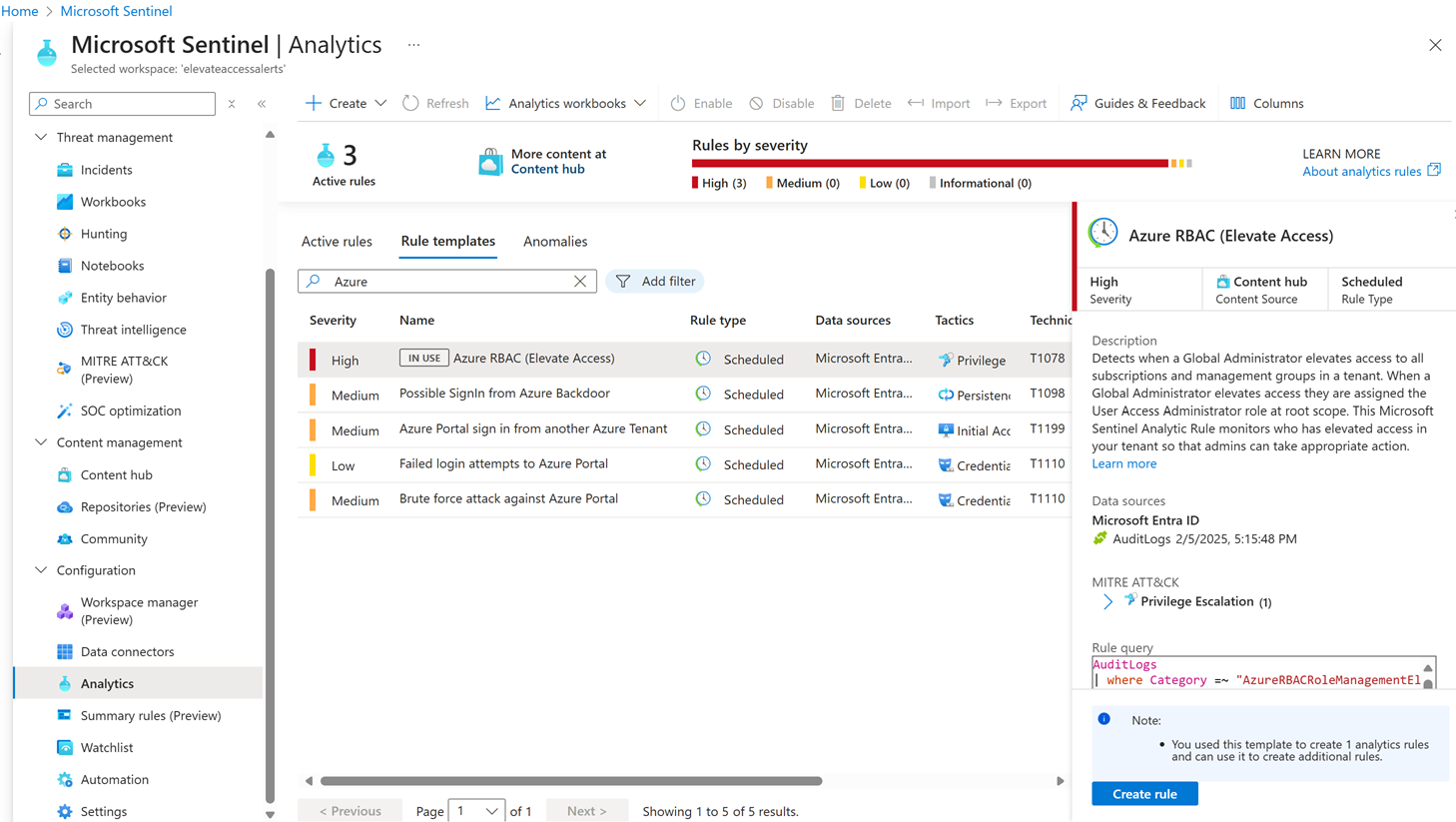

На этом шаге вы создадите правило запланированной аналитики на основе шаблона для проверки журналов аудита Microsoft Entra для повышения уровня доступа.

Создайте правило аналитики с повышенным уровнем доступа, выполнив действия, описанные в статье "Создание правила из шаблона".

Выберите шаблон Azure RBAC (Повышенный доступ) и нажмите кнопку "Создать правило" на панели сведений.

Если панель сведений не отображается, на правом краю выберите значок развертывания.

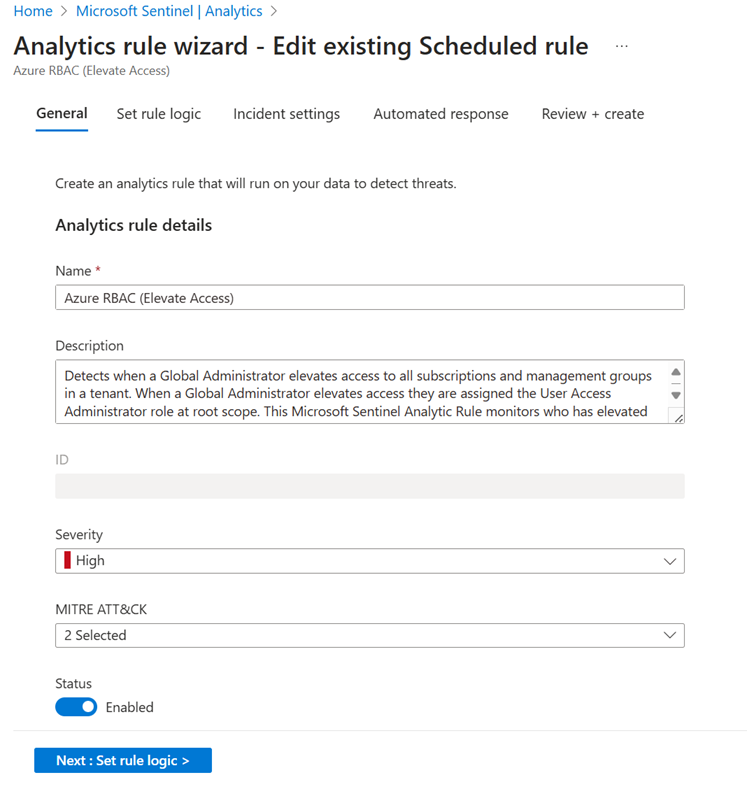

В мастере правил аналитики используйте параметры по умолчанию для создания нового запланированного правила.

Шаг 4. Просмотр инцидентов повышенного доступа

На этом шаге вы просматриваете инциденты с повышенным уровнем доступа и изучаете их.

Используйте страницу "Инциденты", чтобы просмотреть инциденты повышенного доступа, выполнив действия, описанные в статье "Навигация" и расследование инцидентов в Microsoft Sentinel.