Общие сведения о поставщиках партнера по безопасности

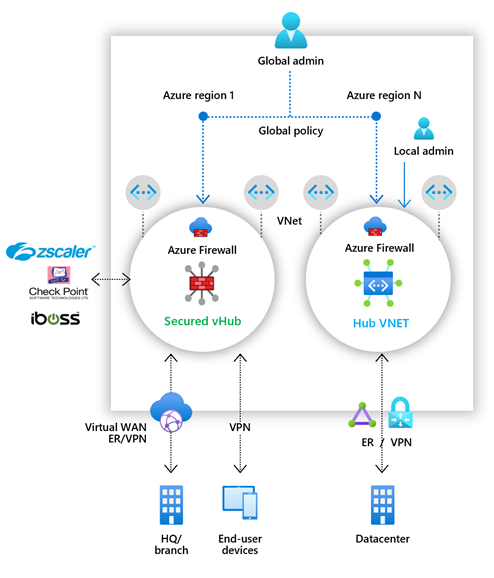

Поставщики партнеров по безопасности в Брандмауэр Azure Manager позволяют использовать знакомые, лучшие в породе, партнерские системы безопасности как услуга (SECaaS) для защиты доступа к Интернету для пользователей.

Быстрая настройка позволяет защитить центр с помощью поддерживаемого партнера по безопасности, а также перенаправлять и фильтровать Интернет-трафик из виртуальных сетей или расположений филиалов в регионе. Это можно сделать с помощью автоматического управления маршрутами без настройки определяемых пользователем маршрутов (UDR) и управления ими.

Вы можете развернуть защищенные центры, настроенные с помощью выбранного партнера по безопасности в нескольких регионах Azure, чтобы обеспечить подключение и безопасность пользователей из любой точки земного шара в этих регионах. Благодаря возможности использовать предложение партнера по безопасности для трафика приложений Интернета или SaaS, а также брандмауэр Azure для частного трафика в защищенных центрах, теперь можно приступить к созданию границы безопасности в Azure, близкой к глобально распределенным пользователям и приложениям.

Текущий поддерживаемый партнер по безопасности — Zscaler.

Обзор Zscaler см. в видео Джека Трейси:

Ключевые сценарии

Партнеров по безопасности можно использовать для фильтрации трафика Интернета в следующих случаях:

Виртуальная сеть — Интернет

Используйте расширенную защиту интернет-трафика с учетом пользователей для облачных рабочих нагрузок в Azure.

Филиал — Интернет

Используйте подключение Azure и глобальное распределение, чтобы легко добавить фильтрацию NSaaS партнера по ветвям в Интернет.. Вы можете создать глобальную транзитную сеть и безопасность с помощью виртуальной глобальной сети Azure.

Поддерживаются следующие сценарии:

Два поставщика безопасности в концентраторе

Подключение виртуальных сетей и филиалов к Интернету через поставщика партнера по безопасности и прочий трафик (от периферийной сети к периферийной, от периферийной сети к филиалу, от филиала к периферийной сети) через брандмауэр Azure.

Один поставщик в концентраторе

- Весь трафик (от периферийной сети к периферийной, от периферийной сети к филиалу, от филиала к периферийной сети, от виртуальных сетей и филиалов к Интернету), защищается брандмауэром Azure

or - Подключение к виртуальной сети или филиала к Интернету через поставщика партнеров по безопасности

- Весь трафик (от периферийной сети к периферийной, от периферийной сети к филиалу, от филиала к периферийной сети, от виртуальных сетей и филиалов к Интернету), защищается брандмауэром Azure

Рекомендации по фильтрации трафика Интернета в защищенных виртуальных концентраторах

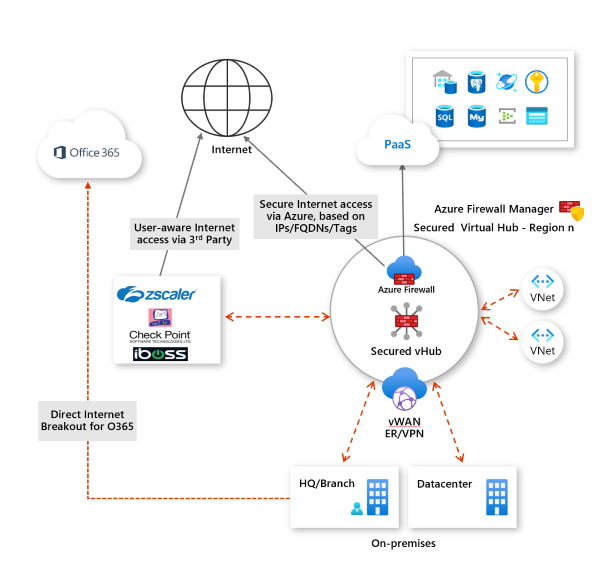

Трафик Интернета обычно включает веб-трафик. Но он также включает трафик, предназначенный для приложений SaaS, таких как Microsoft 365 и общедоступные службы PaaS Azure, такие как Служба хранилища Azure, SQL Azure и т. д. Ниже приведены рекомендации по обработке трафика для этих служб.

Обработка трафика PaaS Azure

Используйте брандмауэр Azure для защиты, если ваш трафик состоит в основном из трафика PaaS Azure, а доступ к ресурсам для приложений можно фильтровать с помощью IP-адресов, полных доменных имен, тегов служб или тегов полного доменного имени.

Используйте партнерское решение в центрах, если трафик состоит из доступа к приложению SaaS или требуется фильтрация с учетом пользователей (например, для рабочих нагрузок инфраструктуры виртуальных рабочих столов (VDI) или требуются расширенные возможности фильтрации в Интернете.

Обработка трафика Microsoft 365

В сценариях расположения глобально распределенных филиалов перенаправьте трафик Microsoft 365 непосредственно в ветвь, прежде чем отправлять оставшийся интернет-трафик защищенного концентратора Azure.

Для Microsoft 365 задержка и производительность сети являются критически важными для успешного взаимодействия с пользователем. Чтобы достичь этих целей по оптимизации производительности и взаимодействия с пользователем, клиенты должны реализовать прямую и локальную escape-последовательности Microsoft 365 перед рассмотрением маршрутизации оставшейся части Интернет-трафика через Azure.

Принципы сетевого подключения Microsoft 365 требуют локальной маршрутизации ключевых сетевых подключений Microsoft 365 из пользовательского филиала или мобильного устройства непосредственно через Интернет к ближайшей сетевой точке присутствия Майкрософт.

Кроме того, подключения Microsoft 365 шифруются для обеспечения конфиденциальности и используют эффективные, частные протоколы для повышения производительности. Это делает подчинение этих подключений традиционным решениям безопасности на уровне сети непрактичным. По этим причинам мы настоятельно рекомендуем клиентам отправлять трафик Microsoft 365 непосредственно из филиалов перед отправкой оставшейся части трафика через Azure. Корпорация Майкрософт сотрудничает с несколькими поставщиками решений SD-WAN, которые интегрируются с Azure и Microsoft 365 и позволяют клиентам легко включить прямой и локальный интернет-прорыв Microsoft 365. Дополнительные сведения см. в статье Общие сведения о Виртуальной глобальной сети Azure?