Ускоренный метод внедрения виртуальной сети

ОБЛАСТЬ ПРИМЕНЕНИЯ:  Фабрика данных Azure

Фабрика данных Azure  Azure Synapse Analytics

Azure Synapse Analytics

Совет

Попробуйте использовать фабрику данных в Microsoft Fabric, решение для аналитики с одним интерфейсом для предприятий. Microsoft Fabric охватывает все, от перемещения данных до обработки и анализа данных в режиме реального времени, бизнес-аналитики и отчетности. Узнайте, как бесплатно запустить новую пробную версию !

Примечание.

Функция внедрения экспресс-виртуальной сети пока не поддерживается для среды выполнения интеграции SSIS в следующих регионах:

- Джио Индия Западная или Швейцария Западная

- US Gov Техас или US Gov Аризона

- Китай Северная 2 или Восточная Китай 2

При использовании служб SQL Server Integration Services (SSIS) в Фабрика данных Azure (ADF) или Synapse Pipelines существует два метода для присоединения среды выполнения интеграции Azure-SSIS к виртуальной сети: стандартной и express. При использовании ускоренного метода необходимо настроить виртуальную сеть в соответствии со следующими требованиями:

Убедитесь в том, что Microsoft.Batch — это поставщик, зарегистрированный в подписке Azure с виртуальной сетью, к которой необходимо присоединить среду Azure-SSIS IR. Подробные инструкции см. в разделе Регистрация пакетной службы Azure в качестве поставщика ресурсов.

Убедитесь, что в виртуальной сети нет блокировок ресурсов.

Выберите подходящую подсеть в виртуальной сети, к которой будет присоединена среда Azure-SSIS IR. Дополнительные сведения см. в разделе "Выбор подсети " ниже.

Убедитесь в том, что пользователю, создающему среду Azure-SSIS IR, предоставлены необходимые разрешения управления доступом на основе ролей (RBAC) для присоединения к виртуальной сети или подсети. Дополнительные сведения см. в разделе "Выбор разрешений виртуальной сети", который приведен ниже.

В зависимости от конкретного сценария можно настроить следующие параметры:

Если вы хотите использовать статический общедоступный IP-адрес для исходящего трафика azure-SSIS IR, см . раздел "Настройка статического общедоступного IP-адреса ", который описан ниже.

Если вы хотите использовать собственный сервер доменных имен (DNS) в виртуальной сети, см . раздел "Настройка настраиваемого DNS-сервера ", который приведен ниже.

Если вы хотите использовать группу безопасности сети (NSG), чтобы ограничить исходящий трафик в подсети, см. раздел "Настройка группы безопасности сети", приведенный ниже.

Если вы хотите использовать определяемые пользователем маршруты (определяемые пользователем) для аудита и проверки исходящего трафика, см . раздел "Настройка определяемых пользователем маршрутов", приведенный ниже.

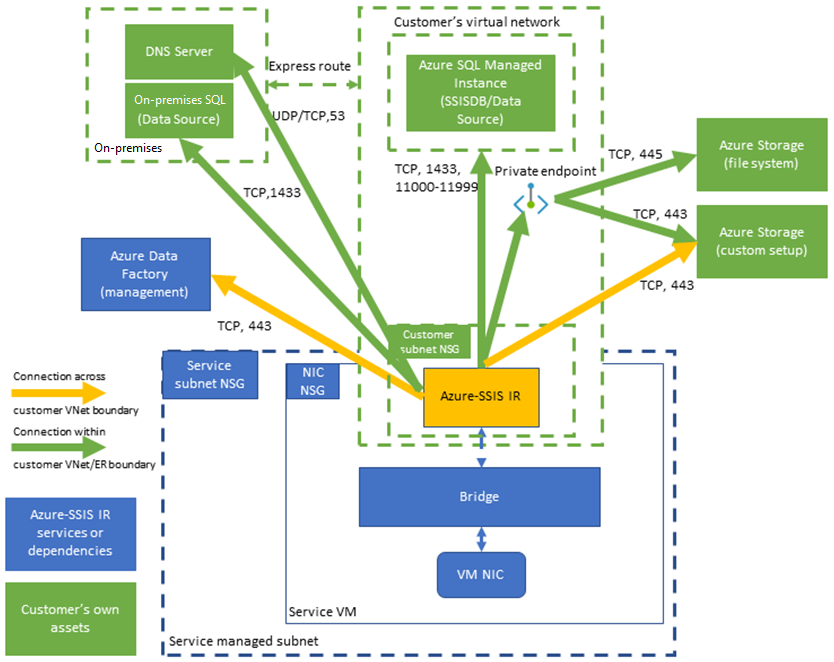

Ниже приведена схема, на которой показаны необходимые подключения для Azure-SSIS IR:

Выберите подсеть

Чтобы обеспечить ускоренное внедрение в виртуальную сеть, необходимо выбрать подходящую подсеть для присоединения среды Azure-SSIS IR.

Не следует выбирать подсеть шлюза, так как она предназначена для шлюзов виртуальных сетей.

В выбранной подсети должно быть как минимум вдвое больше доступных IP-адресов, чем узлов Azure-SSIS IR. Это необходимо для предотвращения сбоев при развертывании исправлений и обновлений для Azure-SSIS IR. Кроме того, Azure резервирует некоторые IP-адреса в каждой подсети, так что они недоступны для использования. Первый и последний IP-адреса резервируются для соответствия требованиям протокола и еще три адреса — для служб Azure. Дополнительные сведения см. в разделе Ограничения на использование IP-адресов подсети.

Не используйте подсеть, которая монопольно используется другими службами Azure (например, Управляемым экземпляром SQL Azure, Службой приложений и т. п.).

Выбранная подсеть должна быть делегирована в службу Microsoft.Batch/batchAccounts. Дополнительные сведения см. в статье Обзор делегирования подсети. Подробные инструкции см. в разделе Делегирование подсети в пакетную службу Azure.

Выбор разрешений для виртуальной сети

Чтобы обеспечить ускоренное внедрение в виртуальную сеть, пользователю, создающему среду Azure-SSIS IR, необходимо предоставить разрешения RBAC на присоединение к виртуальной сети или подсети. В этом случае у вас есть два варианта.

Использовать встроенную роль Участник сетей. Эта роль поставляется с разрешением Microsoft.Network/* , которое имеет большую область, чем необходимо.

Создать настраиваемую роль, которая включает только необходимое разрешение Microsoft.Network/virtualNetworks/subnets/join/action.

Подробные инструкции см. в разделе Предоставление разрешений для виртуальной сети.

Настройка статического общедоступного IP-адреса

Если вы хотите использовать статический общедоступный IP-адрес для исходящего трафика среды Azure-SSIS IR, чтобы разрешить его в брандмауэрах, необходимо настроить преобразование сетевых адресов (NAT) виртуальной сети для его настройки.

Настройка пользовательского DNS-сервера

Если вы хотите использовать DNS-сервер в виртуальной сети для разрешения частных имен узлов, сделайте так, чтобы этот сервер также мог разрешать глобальные имена узлов Azure (например, хранилище BLOB-объектов Azure с именем <your storage account>.blob.core.windows).

Рекомендуется настроить собственный DNS-сервер для пересылки неразрешенных DNS-запросов на IP-адрес рекурсивных сопоставителей Azure (168.63.129.16).

Дополнительные сведения см. в разделе Разрешение имен DNS-сервером.

Теперь для azure-SSIS IR для использования собственного DNS-сервера необходимо настроить его с помощью стандартной настраиваемой настройки, выполнив следующие действия:

Скачайте пользовательский скрипт установки main.cmd + связанный файл setupdnsserver.ps1.

Замените "your-dns-server-ip" в main.cmd IP-адресом вашего DNS-сервера.

Отправьте main.cmd и setupdnsserver.ps1 в ваш собственный контейнер BLOB-объектов службы хранилища Azure для стандартной пользовательской установки и введите его URI SAS при подготовке Azure-SSIS IR (см. статью Настройка Azure-SSIS IR).

Примечание.

Используйте полное доменное имя (FQDN) для имени частного узла (например, используйте <your_private_server>.contoso.com вместо <your_private_server>него). Также можно использовать стандартную пользовательскую установку в Azure-SSIS IR для автоматического добавления собственного DNS-суффикса (например, contoso.com) к любому неполному однокомпонентному доменному имени с целью его превращения в полное перед использованием в запросах DNS (см. раздел со стандартными примерами выборочной установки).

Настройка группы безопасности сети

Если вы хотите использовать группу безопасности сети в подсети, к которой присоединена ваша среда Azure-SSIS IR, разрешите следующий исходящий трафик.

| Транспортный протокол | Исходный код | Исходные порты | Назначение | Конечные порты | Комментарии |

|---|---|---|---|---|---|

| TCP | VirtualNetwork; | * | DataFactoryManagement | 443 | Требуется для доступа Azure-SSIS IR к службам ADF. В данный момент исходящий трафик использует только общедоступную конечную точку ADF. |

| TCP | VirtualNetwork; | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Необязательно) Требуется только при использовании сервера или Управляемого экземпляра Базы данных SQL Azure для размещения каталога служб SSIS (SSISDB). Если сервер или Управляемый экземпляр Базы данных SQL Azure настроен с общедоступной конечной точкой или конечной точкой службы для виртуальной сети, используйте в качестве назначения тег службы Sql. Если сервер или Управляемый экземпляр Базы данных SQL Azure настроен с частной конечной точкой, используйте в качестве назначения тег службы VirtualNetwork. Если для политики подключения сервера вместо Redirect задано значение Proxy, требуется только порт 1433. |

| TCP | VirtualNetwork; | * | Storage/VirtualNetwork | 443 | (Необязательно) Требуется только при использовании контейнера BLOB-объектов службы хранилища Azure для хранения стандартных скриптов и файлов выборочной установки. Если служба хранилища Azure настроена с общедоступной конечной точкой или конечной точкой службы для виртуальной сети, используйте в качестве назначения тег службы Storage. Если служба хранилища Azure настроена с частной конечной точкой, используйте в качестве назначения тег службы VirtualNetwork. |

| TCP | VirtualNetwork; | * | Storage/VirtualNetwork | 445 | (Необязательно) Требуется только в том случае, если необходим доступ к службе "Файлы Azure". Если служба хранилища Azure настроена с общедоступной конечной точкой или конечной точкой службы для виртуальной сети, используйте в качестве назначения тег службы Storage. Если служба хранилища Azure настроена с частной конечной точкой, используйте в качестве назначения тег службы VirtualNetwork. |

Настройка определяемых пользователем маршрутов

Если вы хотите проводить аудит или проверку исходящего трафика из Azure-SSIS IR, можно использовать определяемые пользователем маршруты (UDR), чтобы перенаправлять его на локальное устройство брандмауэра с помощью принудительного туннелирования Azure ExpressRoute, который объявляет маршрут BGP 0.0.0.0/0 в виртуальную сеть, на сетевой виртуальный модуль (NVA) в качестве брандмауэра или в службу Брандмауэра Azure.

Следуя указаниям в разделе Настройка группы безопасности сети выше, необходимо реализовать аналогичные правила на устройстве или в службе брандмауэра, чтобы разрешить исходящий трафик из Azure-SSIS IR.

При использовании Брандмауэра Azure:

Необходимо открыть порт 443 для исходящего трафика TCP с тегом службы DataFactoryManagement в качестве назначения.

При использовании сервера или Управляемого экземпляра Базы данных SQL Azure для размещения SSISDB необходимо открыть порты 1433, 11000–11999 для исходящего трафика TCP с тегом службы SQL/VirtualNetwork в качестве назначения.

Если вы используете контейнер больших двоичных объектов службы хранилища Azure для хранения стандартных скриптов и файлов выборочной установки, необходимо открыть порт 443 для исходящего трафика TCP с тегом службы Storage/VirtualNetwork в качестве назначения.

Если необходим доступ к службе "Файлы Azure", следует открыть порт 445 для исходящего трафика TCP с тегом службы Storage/VirtualNetwork в качестве назначения.

При использовании другого устройства или службы брандмауэра:

Необходимо открыть порт 443 для исходящего трафика TCP с адресом 0.0.0.0/0 или указанными ниже полными доменными именами среды Azure в качестве назначения.

Среда Azure Полное доменное имя Azure Public *.frontend.clouddatahub.net Azure для государственных организаций *.frontend.datamovement.azure.us Microsoft Azure, управляемый 21Vianet *.frontend.datamovement.azure.cn Если вы используете сервер или Управляемый экземпляр Базы данных SQL Azure для размещения SSISDB, необходимо открыть порты 1433, 11000–11999 для исходящего трафика TCP с адресом 0.0.0.0/0 или полным доменным именем сервера либо Управляемого экземпляра Базы данных SQL Azure в качестве назначения.

Если вы используете контейнер BLOB-объектов службы хранилища Azure для хранения стандартных скриптов и файлов выборочной установки, необходимо открыть порт 443 для исходящего трафика TCP с адресом 0.0.0.0/0 или полным доменным именем Хранилища BLOB-объектов Azure в качестве назначения.

Если вам необходим доступ к службе "Файлы Azure", следует открыть порт 445 для исходящего трафика TCP с адресом 0.0.0.0/0 или полным доменным именем службы "Файлы Azure" в качестве назначения.

Связанный контент

- Присоединение Azure-SSIS IR к виртуальной сети через пользовательский интерфейс Фабрики данных Azure

- Присоединение Azure-SSIS IR к виртуальной сети с помощью Azure PowerShell

Дополнительные сведения о среде выполнения Azure-SSIS IR см. в следующих статьях:

- Среда выполнения интеграции Azure-SSIS IR. В этой статье содержатся общие базовые сведения о средах выполнения интеграции, включая Azure-SSIS IR.

- Развертывание пакетов служб интеграции SQL Server (SSIS) в Azure. Это руководство содержит пошаговые инструкции для создания среды Azure-SSIS IR. В нем для размещения SSISDB используется сервер Базы данных SQL Azure.

- Создание среды выполнения интеграции Azure-SSIS IR. Эта статья дополняет собой руководство. В ней приводятся инструкции по использованию сервера Базы данных SQL Azure, настроенного с конечной точкой службы для виртуальной сети, правилом брандмауэра для IP-адресов или частной конечной точкой, либо использованию Управляемого экземпляра SQL Azure, который присоединяется к виртуальной сети для размещения SSISDB. В статье объясняется, как присоединить Azure-SSIS IR к виртуальной сети.

- Мониторинг среды выполнения интеграции в фабрике данных Azure. Из этой статьи вы узнаете, как получать и интерпретировать информацию об Azure-SSIS IR.

- Manage an Azure-SSIS integration runtime (Управление средой выполнения интеграции Azure SSIS). В этой статье поясняется, как остановить, запустить и удалить Azure-SSIS IR. В ней также показано, как горизонтально увеличить масштаб Azure-SSIS IR путем добавления дополнительных узлов.