Настройка Azure Active Directory B2C с помощью Akamai Web Application Protector

Узнайте, как включить akamai Web Application Protector (WAP) для клиента Azure Active Directory B2C (Azure AD B2C) с помощью личных доменов. Akamai WAP помогает организации защитить свои веб-приложения от вредоносных атак, направленных на использование уязвимостей, таких как внедрение кода SQL и межсайтовые скрипты.

Дополнительные сведения о akamai.com: Что такое Брандмауэр веб-приложений (WAF)?

Преимущества использования WAF:

- Управление трафиком для служб

- Настройка перед клиентом B2C Azure AD

- Управление трафиком для защиты инфраструктуры удостоверений

Эта статья относится к:

WAP: Защита веб-приложений KSD: Kona Site Defender

Предварительные требования

- Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с подпиской Azure

- Учетная запись Akamai WAP

- Перейдите на akamai.com , чтобы просмотреть все продукты и пробные версии Akamai

Описание сценария

Интеграция Akamai WAP включает следующие компоненты:

- Azure AD B2C — сервер авторизации, который проверяет учетные данные пользователя с помощью пользовательских политик в клиенте. Также называется поставщиком удостоверений (IdP).

-

Azure Front Door — включает личные домены для клиента Azure B2C.

- Трафик из маршрутов WaP Akamai в Azure Front Door затем направляется в клиент Azure AD B2C

- Что такое Azure Front Door?

- Akamai WAP — брандмауэр веб-приложения, который управляет трафиком, отправленным на сервер авторизации.

Интеграция с Azure AD B2C

Для личных доменов в Azure AD B2C используйте функцию личного домена в Azure Front Door.

См. раздел Включение личных доменов для Azure AD B2C.

Если личный домен для Azure AD B2C настроен с помощью Azure Front Door, используйте следующие инструкции для тестирования личного домена.

См. раздел Тестирование личного домена, а затем перейдите к следующему разделу.

Создание учетной записи Akamai

- Перейдите в akamai.com.

- Щелкните ссылку Подробнее.

- На странице Облачные службы вычислений выберите Создать учетную запись.

Создание и настройка свойства

Свойство — это файл конфигурации, который сообщает нашим пограничным серверам, как обрабатывать входящие запросы пользователей и реагировать на них. Свойства создаются и поддерживаются в диспетчере свойств.

Дополнительные сведения см. в techdocs.akamai.com что такое свойство?

- Перейдите на control.akamai.com, чтобы войти: страница входа в Akamai Control Center.

- Перейдите в раздел Диспетчер свойств.

- Для параметра Версия свойства выберите Стандартный или Расширенный TLS (рекомендуется).

- В поле Property hostnames (Имена узлов свойств) добавьте имя узла свойства — личный домен. Например,

login.domain.com.

Важно!

Создание или изменение сертификатов с правильными параметрами имени личного домена.

Перейдите к techdocs.akamai.com для настройки имен узлов HTTPS.

Параметры конфигурации свойств исходного сервера

Используйте следующие параметры для сервера-источника.

- В поле Тип источника введите тип.

- В поле Имя узла сервера-источника введите имя узла. Например

yourafddomain.azurefd.net. - В поле Заголовок узла пересылки используйте заголовок входящего узла.

- В поле Имя узла ключа кэша используйте заголовок входящего узла.

Настройка DNS

Создайте запись канонического имени (CNAME) в DNS, например login.domain.com, которая указывает на имя узла Edge в поле Имя узла свойства .

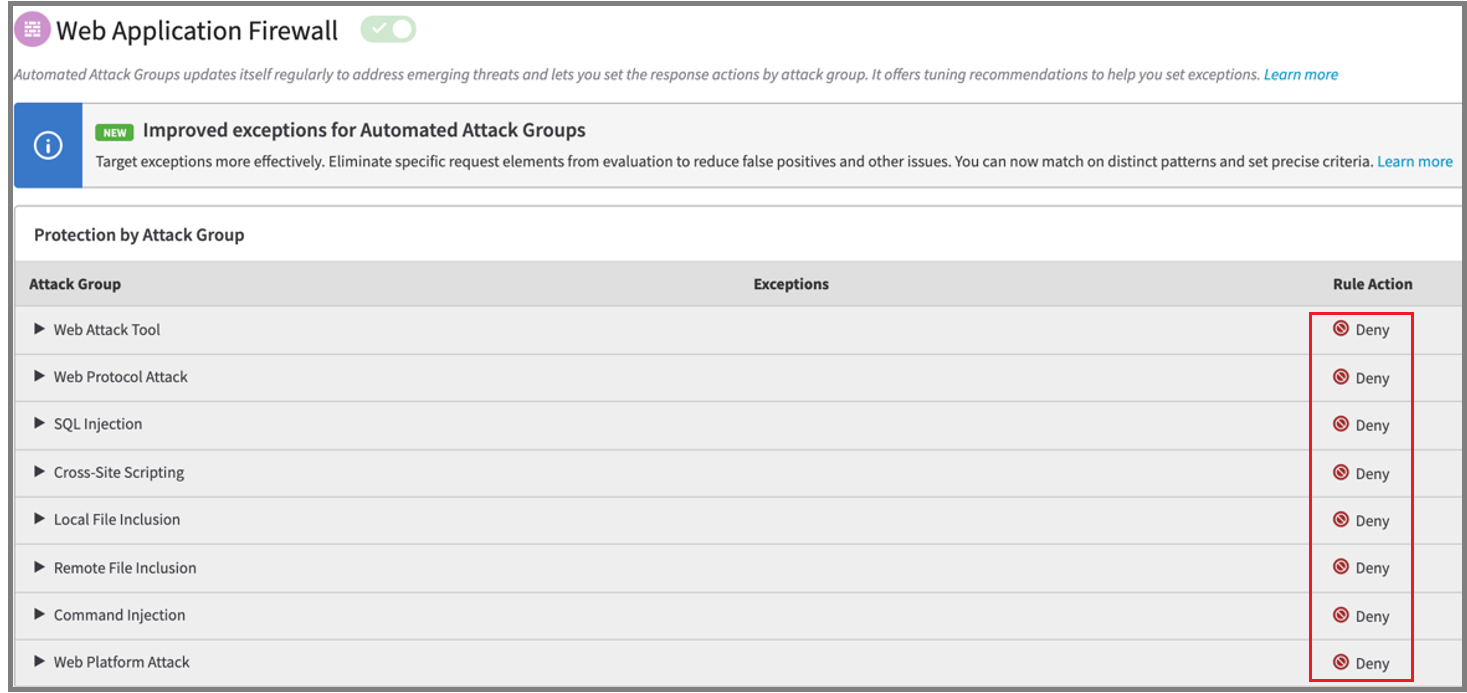

Настройка Akamai WAP

Чтобы приступить к работе с конфигурацией WAP, перейдите в techdocs.akamai.com для защиты API приложений&.

Во время настройки для элементов в группе атак в разделе Действия правила выберите Запретить.

Проверка параметров

Чтобы обеспечить передачу трафика в Azure AD B2C через личный домен, выполните следующие действия.

- Подтверждение маршрутизации входящих запросов в личный домен B2C Azure AD WAP

- Обеспечение допустимого TLS-подключения

- Убедитесь, что Azure AD B2C правильно устанавливает файлы cookie для личного домена.

- Панель мониторинга WAP в консоли Defender для облака содержит диаграммы трафика WAP

- Также отображается трафик атаки