Шифрование IPsec при передаче для Azure HDInsight

В этой статье описано, как реализовать шифрование данных при передаче между узлами кластера Azure HDInsight.

Общие сведения

Azure HDInsight предлагает разнообразные функции для защиты корпоративных данных. Эти решения сгруппированы в шесть широких категорий: безопасность периметра, проверка подлинности, авторизация, аудит, шифрование и соответствие. Шифрование может применяться к данным как при хранении, так и при передаче.

Шифрование данных при хранении обеспечивается шифрованием на стороне сервера в учетных записях хранения Azure, а также шифрованием дисков на виртуальных машинах Azure, которые входят в кластер HDInsight.

Шифрование передаваемых данных в HDInsight осуществляется с помощью TLS для доступа к шлюзам кластера и протоколу IPsec между узлами кластера. IPsec можно включить при необходимости между всеми головными узлами, рабочими узлами, пограничными узлами, узлами zookeeper, шлюзом и узлами брокера идентификаторов.

Включение шифрования при передаче

Портал Azure

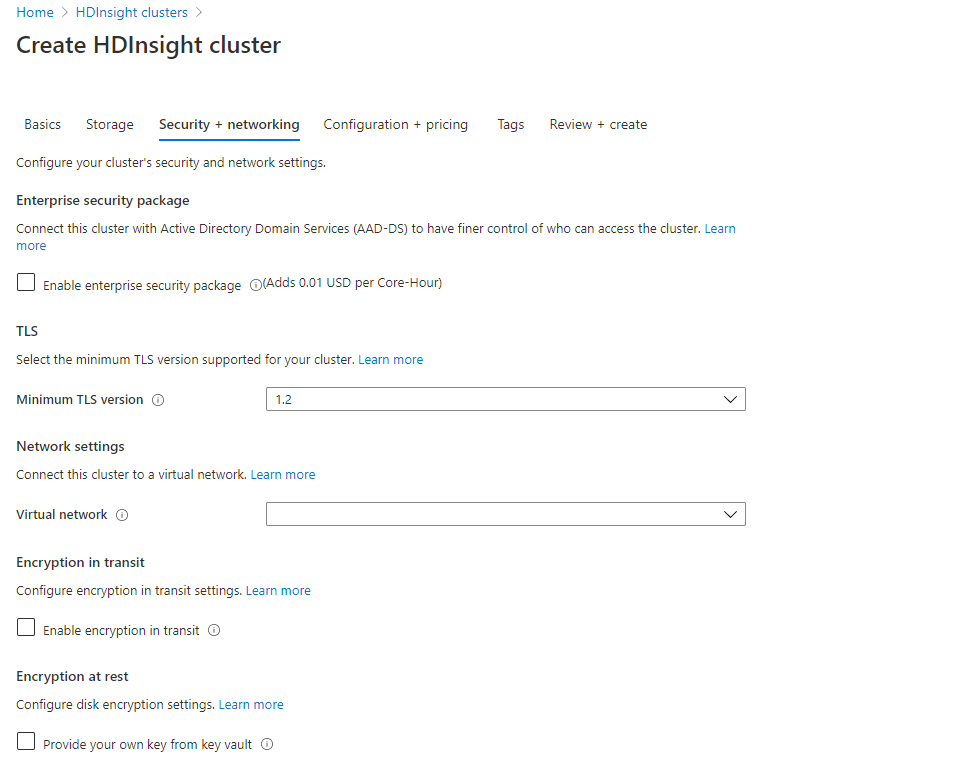

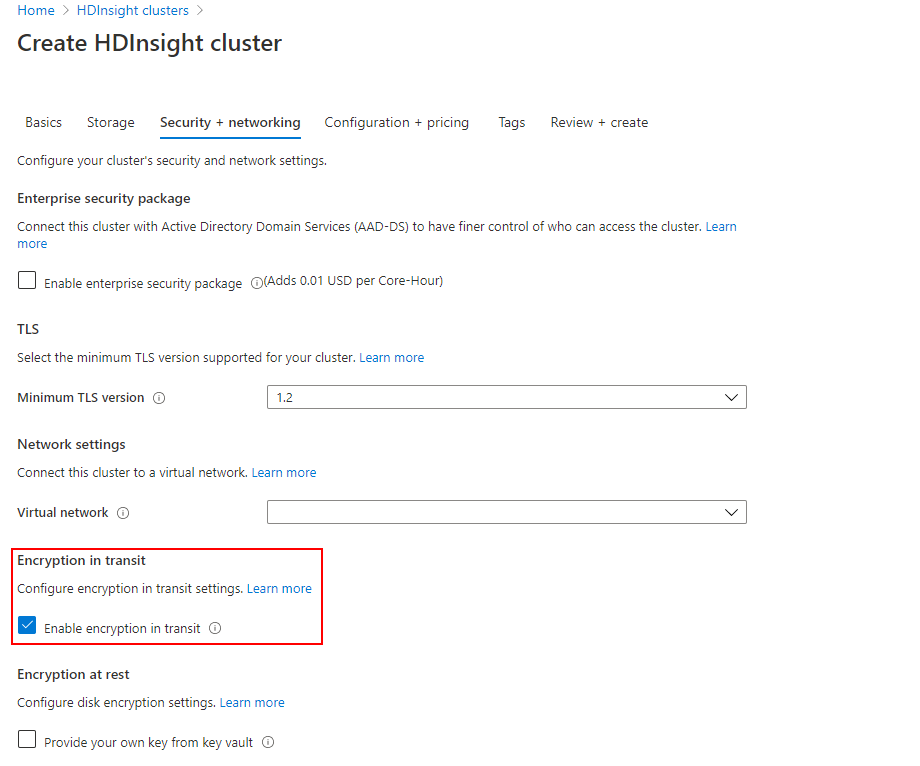

Чтобы создать новый кластер с шифрованием при передаче на портале Azure, сделайте следующее:

Начните обычный процесс создания кластера. Сведения о создании кластера см. в статье Создание кластеров под управлением Linux в HDInsight с помощью портала Azure.

Укажите сведения на вкладках Основные сведения и Хранилище. Выберите вкладку Безопасность и сеть.

На вкладке Безопасность и сеть установите флажок Включить шифрование при передаче.

Создание кластера с шифрованием при передаче, включенным с помощью Azure CLI

Шифрование при передаче можно включить с помощью свойства isEncryptionInTransitEnabled.

Вы можете скачать шаблон и файл с параметрами. Прежде чем использовать шаблон и приведенный ниже фрагмент кода Azure CLI, замените перечисленные в таблице ниже заполнители необходимыми значениями.

| Заполнитель | Description |

|---|---|

<SUBSCRIPTION_ID> |

Идентификатор подписки Azure. |

<RESOURCE_GROUP> |

Группа ресурсов, в которой вы хотите создать новый кластер и учетную запись хранения. |

<STORAGEACCOUNTNAME> |

Существующая учетная запись хранения, которая будет использоваться с кластером. Имя должно быть представлено в формате ACCOUNTNAME.blob.core.windows.net |

<CLUSTERNAME> |

Это имя вашего кластера HDInsight. |

<PASSWORD> |

Выбранный вами пароль для входа в кластер по протоколу SSH и через панель мониторинга Ambari. |

<VNET_NAME> |

Виртуальная сеть, в которой будет развернут кластер. |

Указанный ниже фрагмент кода выполняет следующие начальные действия:

- Подключается к учетной записи Azure.

- Определяет активную подписку, в которой будут выполняться операции создания.

- Создает группу ресурсов для новых развертываний.

- Развертывает шаблон, чтобы создать новый кластер.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json