Cartão inteligente e Serviços de Área de Trabalho Remota

Este tópico para o profissional de TI descreve o comportamento dos Serviços de Área de Trabalho Remota quando você implementa cartão entrada inteligente.

A lógica de redirecionamento smart cartão e a API do WinSCard são combinadas para dar suporte a várias sessões redirecionadas em um único processo.

O suporte a cartão inteligente é necessário para habilitar muitos cenários dos Serviços de Área de Trabalho Remota. Como por exemplo:

- Usando a Comutação Rápida de Usuário ou Serviços de Área de Trabalho Remota. Um usuário não é capaz de estabelecer uma conexão de área de trabalho remota baseada em cartão inteligente redirecionada. Ou seja, a tentativa de conexão não é bem-sucedida na Comutação Rápida de Usuário ou em uma sessão dos Serviços de Área de Trabalho Remota

- Habilitando o EFS (Sistema de Arquivos criptografados) para localizar o leitor de cartão inteligente do usuário do processo LSA (Autoridade de Segurança Local) em Comutação Rápida de Usuário ou em uma sessão dos Serviços de Área de Trabalho Remota. Se o EFS não conseguir localizar o leitor ou certificado de cartão inteligente, o EFS não poderá descriptografar arquivos de usuário

Redirecionamento dos Serviços de Área de Trabalho Remota

Em um cenário de Área de Trabalho Remota, um usuário está usando um servidor remoto para executar serviços e o cartão inteligente é local para o computador que o usuário está usando. Em um cenário de entrada cartão inteligente, o serviço de cartão inteligente no servidor remoto redireciona para o leitor de cartão inteligente que está conectado ao computador local onde o usuário está tentando entrar.

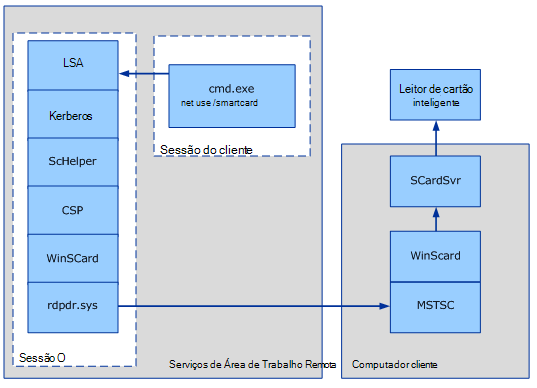

Redirecionamento da Área de Trabalho Remota

Anotações sobre o modelo de redirecionamento:

- Esse cenário é uma sessão de entrada remota em um computador com Serviços de Área de Trabalho Remota. Na sessão remota (rotulada como sessão cliente), o usuário é executado

net use /smartcard - As setas representam o fluxo do PIN depois que o usuário digita o PIN no prompt de comando até atingir o cartão inteligente do usuário em um leitor de cartão inteligente que está conectado ao computador cliente RDC (Conexão de Área de Trabalho Remota)

- A autenticação é executada pela LSA na sessão 0

- O processamento CryptoAPI é executado no LSA (

lsass.exe). Isso é possível porque o redirecionador RDP (rdpdr.sys) permite contexto por sessão, em vez de por processo - A biblioteca ScHelper é um wrapper CryptoAPI específico do protocolo Kerberos

- A decisão de redirecionamento é tomada de acordo com cartão contexto inteligente, com base na sessão do thread que executa a

SCardEstablishContextchamada

Experiência de logon único do servidor host de sessão de RD

Como parte da conformidade de Critérios Comuns, o cliente RDC deve ser configurável para usar o Credential Manager para adquirir e salvar a senha do usuário ou o PIN de cartão inteligente. A conformidade com critérios comuns exige que os aplicativos não tenham acesso direto à senha ou PIN do usuário.

A conformidade com critérios comuns exige especificamente que a senha ou o PIN nunca deixem a LSA descriptografada. Um cenário distribuído deve permitir que a senha ou o PIN viajem entre uma LSA confiável e outra, e não pode ser descriptografada durante o trânsito.

Quando o SSO (logon único) habilitado para cartão inteligente é usado para sessões dos Serviços de Área de Trabalho Remota, os usuários ainda precisam entrar para cada nova sessão dos Serviços de Área de Trabalho Remota. No entanto, o usuário não é solicitado para que um PIN mais de uma vez estabeleça uma sessão dos Serviços de Área de Trabalho Remota. Por exemplo, depois que o usuário clicar duas vezes em um ícone de documento do Microsoft Word que reside em um computador remoto, o usuário será solicitado a inserir um PIN. Esse PIN é enviado usando um canal seguro que o SSP de credencial estabeleceu. O PIN é roteado de volta para o cliente RDC pelo canal seguro e enviado para o Winlogon. O usuário não recebe nenhuma solicitação adicional para o PIN, a menos que o PIN esteja incorreto ou haja falhas inteligentes relacionadas a cartão.

Serviços de Área de Trabalho Remota e entrada de cartão inteligente

Os Serviços de Área de Trabalho Remota permitem que os usuários entrem com uma cartão inteligente inserindo um PIN no computador cliente RDC e enviando-o para o servidor host de sessão RD de uma maneira semelhante à autenticação baseada no nome do usuário e na senha.

Além disso, as configurações de política de grupo específicas dos Serviços de Área de Trabalho Remota precisam ser habilitadas para entrada inteligente baseada em cartão.

Para habilitar a entrada de cartão inteligente em um servidor host de sessão de área de trabalho remota (host de sessão rd), o certificado KDC (Central de Distribuição de Chaves) deve estar presente no computador cliente RDC. Se o computador não estiver no mesmo domínio ou grupo de trabalho, o seguinte comando poderá ser usado para implantar o certificado:

certutil.exe -dspublish NTAuthCA "DSCDPContainer"

O DSCDPContainer CN (Nome Comum) geralmente é o nome da autoridade de certificação.

Exemplo:

certutil -dspublish NTAuthCA <CertFile> "CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=engineering,DC=contoso,DC=com"

Para obter informações sobre essa opção para a ferramenta de linha de comando, consulte -dsPublish.

Serviços de Área de Trabalho Remota e entrada de cartão inteligentes entre domínios

Para habilitar o acesso remoto aos recursos em uma empresa, o certificado raiz do domínio deve ser provisionado na cartão inteligente. Em um computador que é associado a um domínio, execute o seguinte comando na linha de comando:

certutil.exe -scroots update

Para obter informações sobre essa opção para a ferramenta de linha de comando, consulte -SCRoots.

Para Serviços de Área de Trabalho Remota entre domínios, o certificado KDC do servidor host de sessão RD também deve estar presente no repositório NTAUTH do computador cliente. Para adicionar o repositório, execute o seguinte comando na linha de comando:

certutil -addstore -enterprise NTAUTH <CertFile>

Onde CertFile é o certificado raiz do emissor de certificado KDC.

Para obter informações sobre essa opção para a ferramenta de linha de comando, consulte -addstore.

Observação

Para entrar com um cartão inteligente de um computador que não é associado a um domínio, o cartão inteligente deve conter a certificação raiz do controlador de domínio. Um canal seguro PKI (infraestrutura de chave pública) não pode ser estabelecido sem a certificação raiz do controlador de domínio.

A entrada nos Serviços de Área de Trabalho Remota em um domínio só funcionará se o UPN no certificado usar o seguinte formulário: <ClientName>@<DomainDNSName>.

O UPN no certificado deve incluir um domínio que pode ser resolvido. Caso contrário, o protocolo Kerberos não poderá determinar qual domínio entrar em contato. Você pode resolve esse problema habilitando dicas de domínio GPO X509. Para obter mais informações sobre essa configuração, consulte Configurações de Política de Grupo e Registro de Cartão Inteligente.