Preparar e implementar Serviços de Federação do Active Directory (AD FS) - confiança de certificados no local

Este artigo descreve Windows Hello para Empresas funcionalidades ou cenários que se aplicam a:

-

Tipo de implementação: no local

-

Tipo de

-

Tipo de associação:

Windows Hello para Empresas funciona exclusivamente com a função serviço de Federação do Active Directory (AD FS) incluída no Windows Server. O modelo de implementação de confiança de certificados no local utiliza o AD FS para inscrição de certificados (CRA) e registo de dispositivos.

A seguinte documentação de orientação descreve a implementação de uma nova instância do AD FS com a Base de Dados de Informações do Windows (WID) como base de dados de configuração.

A WID é ideal para ambientes com não mais de 30 servidores de federação e não mais de 100 fidedignidades de entidade confiadora. Se o seu ambiente exceder um destes fatores ou precisar de fornecer resolução de artefactos SAML, deteção de repetição de tokens ou precisar do AD FS para funcionar como uma função de fornecedor federado, a implementação requer a utilização do SQL como uma base de dados de configuração.

Para implementar o AD FS com o SQL como base de dados de configuração, veja a lista de verificação Implementar um Farm de Servidores de Federação .

Um novo farm do AD FS deve ter um mínimo de dois servidores de federação para um balanceamento de carga adequado, que pode ser realizado com periféricos de rede externos ou com a utilização da Função de Balanceamento de Carga na Rede incluída no Windows Server.

Prepare a implementação do AD FS ao instalar e atualizar dois Windows Servers.

Inscrever-se num certificado de autenticação do servidor TLS

Em geral, um serviço de federação é uma função de borda. No entanto, os serviços de federação e a instância usada com a implantação no local do Windows Hello para Empresas não precisa de conexão com a Internet.

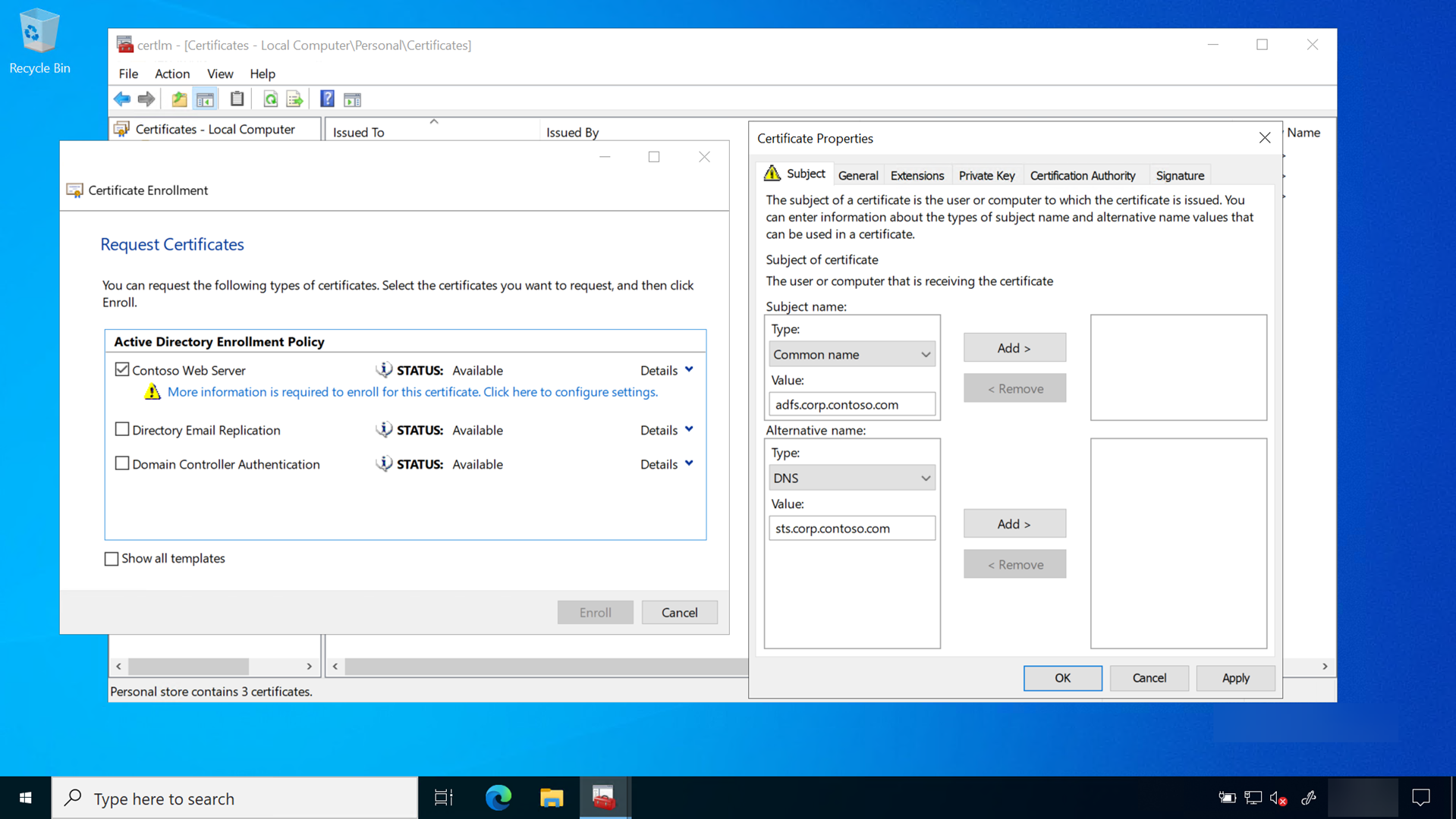

A função do AD FS precisa de um certificado de autenticação de servidor para os serviços de federação e pode utilizar um certificado emitido pela AC empresarial (interna). O certificado de autenticação de servidor deve ter os seguintes nomes incluídos no certificado, se estiver a pedir um certificado individual para cada nó no farm de federação:

- Nome do Requerente: o FQDN interno do servidor de federação

- Nome Alternativo do Requerente: o nome do serviço de federação (por exemplo , sts.corp.contoso.com) ou uma entrada de caráter universal adequada (por exemplo, *.corp.contoso.com)

O nome do serviço de federação é definido quando a função do AD FS está configurada. É possível escolher qualquer nome, mas esse nome deve ser diferente do nome do servidor ou host. Por exemplo, pode atribuir o nome adfs ao servidor anfitrião e aos sts do serviço de federação. Neste exemplo, o FQDN do anfitrião é adfs.corp.contoso.com e o FQDN do serviço de federação é sts.corp.contoso.com.

Também pode emitir um certificado para todos os anfitriões no farm. Se escolheu esta opção, deixe o nome do requerente em branco e inclua todos os nomes no nome alternativo do requerente ao criar o pedido de certificado. Todos os nomes devem incluir o FQDN de cada host no farm e o nome do serviço de federação.

Ao criar um certificado de caráter universal, marque a chave privada como exportável, para que o mesmo certificado possa ser implementado em cada servidor de federação e proxy de aplicações Web no farm do AD FS. Observe que o certificado deve ser confiável (vincular a uma CA confiável de raiz). Depois de solicitar e registrar com sucesso o certificado de autenticação do servidor em um nó, é possível exportar o certificado e a chave privada para um arquivo PFX usando o console do Gerenciador de certificados. É possível importar o certificado em nós restantes no farm do AD FS.

Certifique-se de que inscreve ou importa o certificado para o arquivo de certificados de computador do servidor do AD FS. Além disso, verifique se todos os nós no farm têm o certificado de autenticação de servidor TLS adequado.

Inscrição de certificados de autenticação do AD FS

Inicie sessão no servidor de federação com credenciais equivalentes de administrador de domínio .

- Iniciar o Gestor de Certificados de Computador Local (certlm.msc)

- Expandir o nó Pessoal no painel de navegação

- Clique com o botão direito em Pessoal. Selecionar Todas as Tarefas > Pedir Novo Certificado

- Selecione Seguinte na página Antes de Começar

- Selecione Seguinte na página Selecionar Política de Inscrição de Certificados

- Na página Pedir Certificados, selecione a caixa de marcar Servidor Web Interno

- Selecione a⚠ opção para inscrever mais informações para este certificado. Clique aqui para configurar a ligação Definições

- Em Nome do assunto, selecione Nome comum na lista Tipo. Escreva o FQDN do computador que aloja a função do AD FS e, em seguida, selecione Adicionar

- Em Nome alternativo, selecione DNS na lista Tipo. Escreva o FQDN do nome que irá utilizar para os seus serviços de federação (sts.corp.contoso.com). O nome que utiliza aqui TEM de corresponder ao nome que utiliza ao configurar a função de servidor do AD FS. Selecione Adicionar e OK quando terminar

- Selecione Inscrever

Um certificado de autenticação de servidor deve aparecer no arquivo de certificados pessoal do computador.

Implementar a função do AD FS

Importante

Conclua a configuração do AD FS no primeiro servidor do farm antes de adicionar o segundo servidor ao farm do AD FS. Depois de concluído, o segundo servidor recebe a configuração pelo banco de dados de configuração compartilhada quando é adicionado ao farm do AD FS.

Inicie sessão no servidor de federação com credenciais equivalentes do Administrador do Enterprise .

- Inicie o Gerenciador do servidor. Selecione Servidor Local no painel de navegação

- Selecione Gerir > Adicionar Funções e Funcionalidades

- Selecione Seguinte na página Antes de começar

- Na página Selecionar tipo de instalação , selecione Instalação > baseada em funções ou funcionalidades Seguinte

- Na página Selecionar servidor de destino, escolha Selecionar um servidor no pool de servidor. Selecione o servidor de federação na lista Conjunto de Servidores e Seguinte

- Na página Selecionar funções de servidor, selecione Serviços de Federação do Active Directory (AD FS) e Seguinte

- Selecione Seguinte na página Selecionar funcionalidades

- Selecione Seguinte na página Serviço de Federação do Active Directory

- Selecione Instalar para iniciar a instalação da função

Rever para validar a implementação do AD FS

Antes de continuar com a implantação, valide seu progresso de implantação analisando os seguintes itens:

- Confirme se o farm do AD FS utiliza a configuração de base de dados correta

- Confirme que o farm do AD FS tem um número adequado de nós e se está corretamente com balanceamento de carga para a carga prevista

- Confirme que todos os servidores do AD FS no farm têm as atualizações mais recentes instaladas

- Confirme se todos os servidores do AD FS têm um certificado de autenticação de servidor válido

Pré-requisitos da conta do serviço de registo de dispositivos

A utilização de Contas de Serviço Geridas de Grupo (GMSA) é a forma preferencial de implementar contas de serviço para serviços que as suportam. As GMSAs têm vantagens de segurança em vez das contas de utilizador normais porque o Windows processa a gestão de palavras-passe. Isso significa que a senha é grande, complexa e muda periodicamente. O AD FS suporta GMSAs e deve ser configurado utilizando-os para segurança adicional.

O GSMA utiliza o Serviço de Distribuição de Chaves da Microsoft que está localizado nos controladores de domínio. Antes de criar um GSMA, primeiro você deve criar uma chave de raiz para o serviço. Você pode ignorar isso se o ambiente já usa GSMA.

Criar a chave raiz do KDS (serviço de distribuição de chave)

Inicie sessão num controlador de domínio com credenciais equivalentes do Administrador do Enterprise .

Inicie uma consola elevada do PowerShell e execute o seguinte comando:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

Configurar a função de Serviços de Federação do Active Directory (AD FS)

Utilize os seguintes procedimentos para configurar o AD FS.

Inicie sessão no servidor de federação com credenciais equivalentes de Administrador de Domínio . Estes procedimentos consideram que você está configurando o primeiro servidor de federação em um farm de servidores de federação.

- Iniciar Gerenciador do Servidor

- Selecione o sinalizador de notificação no canto superior direito e selecione Configurar os serviços de federação neste servidor

- Na página Bem-vindo , selecione Criar o primeiro farm > de servidores de federação Seguinte

- Na página Ligar ao Active Directory Domain Services, selecione Seguinte

- Sobre a página Especificar propriedades do serviço, selecione o certificado recentemente registrado ou importado da lista Certificado SSL. Provavelmente, o certificado tem o nome do serviço de federação, como sts.corp.contoso.com

- Selecione o nome do serviço de federação na lista Nome do Serviço de Federação

- Escreva o Nome a Apresentar do Serviço de Federação na caixa de texto. Esse é o nome que os usuários exibem durante o logon. Selecione Seguinte

- Na página Especificar a conta de serviço, selecione Criar uma conta de serviço gerenciado do grupo. Na caixa Nome da Conta , escreva adfssvc

- Na página Especificar Base de Dados de Configuração, selecione Criar uma base de dados neste servidor com Banco de Dados Interno do Windows e selecione Seguinte

- Na página Opções de Revisão , selecione Seguinte

- Na página Verificações de Pré-requisitos , selecione Configurar

- Quando o processo estiver concluído, selecione Fechar

Adicionar a conta de serviço do AD FS ao grupo Admins de Chaves

Durante Windows Hello para Empresas inscrição, a chave pública é registada num atributo do objeto de utilizador no Active Directory. Para garantir que o serviço do AD FS pode adicionar e remover chaves faz parte do fluxo de trabalho normal, tem de ser membro do grupo global Admins chave.

Inicie sessão num controlador de domínio ou estação de trabalho de gestão com credenciais equivalentes do Administrador de Domínio .

- Abra Usuários e Computadores do Active Directory.

- Selecione o contentor Utilizadores no painel de navegação

- Clique com o botão direito do rato em Administradores de Chaves no painel de detalhes e selecione Propriedades

- Selecione a opção Adicionar Membros > ...

- Na caixa de texto Insira os nomes do objeto para selecionar, digite adfssvc. Selecione OK

- Selecione OK para regressar ao Usuários e Computadores do Active Directory

- Mudar para o servidor que aloja a função do AD FS e reiniciá-la

Configurar o serviço de registo de dispositivos

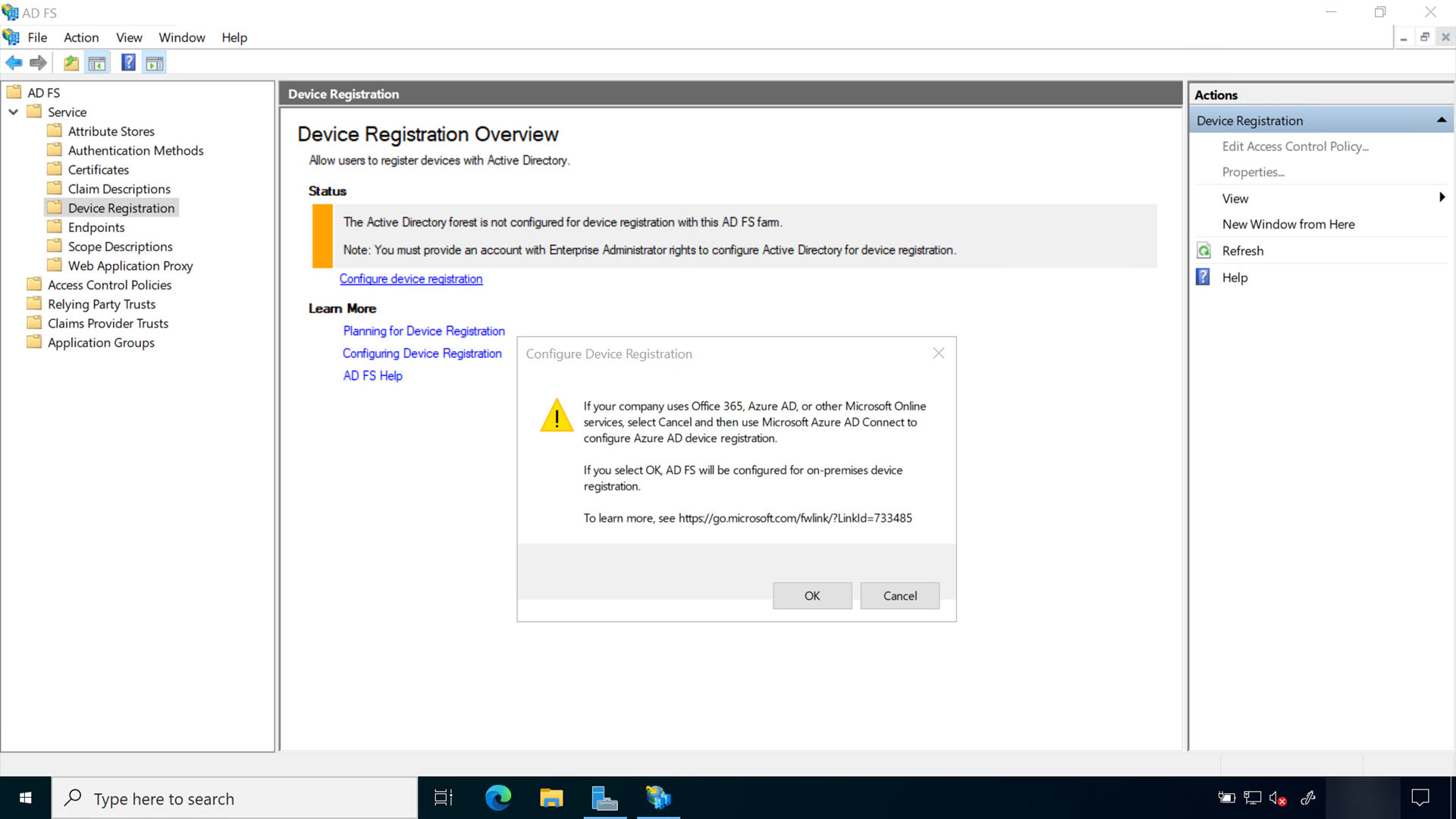

Inicie sessão no servidor de federação com credenciais equivalentes do Administrador do Enterprise . Essas instruções consideram que você está configurando o primeiro servidor de federação em um farm de servidores de federação.

- Abrir a consola de gestão do AD FS

- No painel de navegação, expanda Serviço. Selecione Registo de Dispositivos

- No painel de detalhes, selecione Configurar o registo de dispositivos

- Na caixa de diálogo Configurar Registo de Dispositivos, selecioneOK

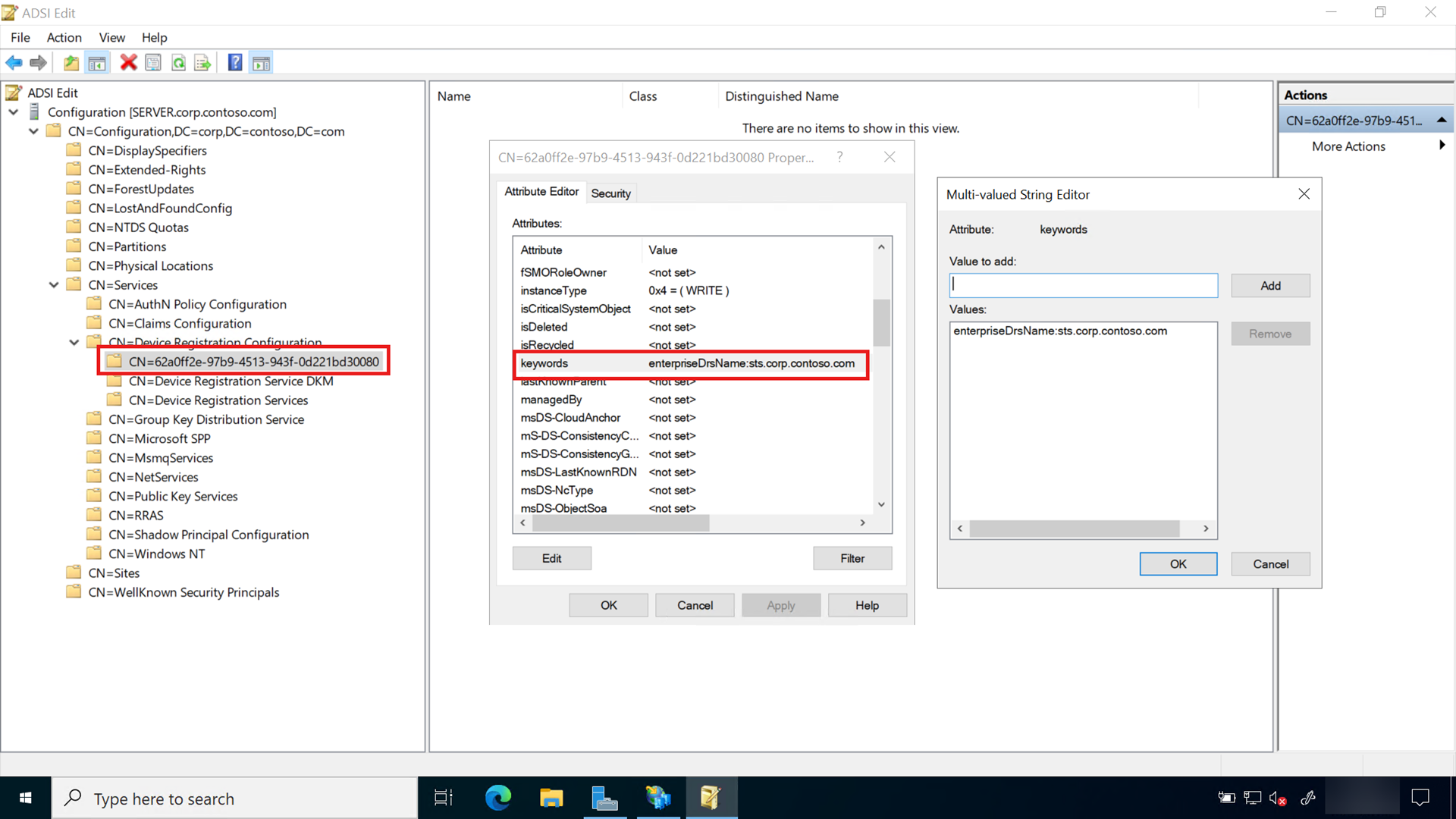

Acionar o registo de dispositivos a partir do AD FS, cria o ponto de ligação de serviço (SCP) na partição de configuração do Active Directory. O SCP é utilizado para armazenar as informações de registo do dispositivo que os clientes do Windows irão detetar automaticamente.

Observação

Para o AD FS 2019 e posterior num modelo de fidedignidade de certificado, existe um problema conhecido do PRT. Poderá encontrar este erro no AD FS Administração registos de eventos: Recebeu um pedido Oauth inválido. O cliente "NAME" está proibido de aceder ao recurso com o âmbito "ugs". Para obter mais informações sobre o isse e a respetiva resolução, veja Certificate trust provisioning with AD FS broken on windows server 2019 (Aprovisionamento de confiança de certificados com o AD FS danificado no Windows Server 2019).

Rever para validar a configuração do AD FS e do Active Directory

Antes de continuar com a implantação, valide seu progresso de implantação analisando os seguintes itens:

- Registe as informações sobre o certificado do AD FS e defina um lembrete de renovação pelo menos seis semanas antes de expirar. As informações relevantes incluem: número de série do certificado, thumbprint, nome comum, nome alternativo do requerente, nome do servidor anfitrião físico, data de emissão, data de expiração e fornecedor de AC emissor (se não for um certificado da Microsoft)

- Confirme que adicionou a conta de serviço do AD FS ao grupo KeyAdmins

- Confirme que ativou o serviço registo de dispositivos

Configurar um modelo de certificado do agente de inscrição

Uma autoridade de registo de certificados (CRA) é uma autoridade fidedigna que valida o pedido de certificado. Depois de validar o pedido, apresenta o pedido à autoridade de certificação (AC) para emissão. A AC emite o certificado, devolve-o à CRA, que devolve o certificado ao utilizador requerente. Windows Hello para Empresas implementações de confiança de certificados utilizam o AD FS como CRA.

A CRA inscreve-se num certificado de agente de inscrição. Depois de a CRA verificar o pedido de certificado, assina o pedido de certificado com o respetivo certificado de agente de inscrição e envia-o para a AC. O modelo de certificado de autenticação do Windows Hello para Empresas é configurado para emitir certificados somente às solicitações de certificado que foram assinadas com um certificado de agente de registro. A AC só emite um certificado para esse modelo se a autoridade de registo assinar o pedido de certificado.

Importante

Siga os procedimentos abaixo com base na conta de serviço do AD FS utilizada no seu ambiente.

Criar um certificado do agente de inscrição para Contas de Serviço Geridas de Grupo (GMSA)

Inicie sessão numa AC ou estações de trabalho de gestão com credenciais equivalentes de Administrador de Domínio .

Abra o console de gerenciamento autoridade de certificação

Clique com o botão direito do rato em Modelos de Certificado e selecione Gerir

Na Consola do Modelo de Certificado, clique com o botão direito do rato no painel de detalhes do modelo agente de inscrição do Exchange (pedido offline) e selecione Duplicar Modelo

Utilize a tabela seguinte para configurar o modelo:

Nome do Separador Configurações Compatibilidade - Desmarque a caixa de marcar Mostrar alterações resultantes

- Selecione Windows Server 2016 na lista Autoridade de Certificação

- Selecione Windows 10/Windows Server 2016 na lista Destinatários da Certificação

Geral - Especifique um Nome a apresentar do Modelo, por exemplo , Agente de Inscrição WHFB

- Defina o período de validade para o valor pretendido

Nome do Requerente Selecione Fornecer no pedido

Nota: As Contas de Serviço Geridas de Grupo (GMSA) não suportam a opção Criar a partir desta informação do Active Directory e resultarão na falha da inscrição do certificado do agente de inscrição no servidor do AD FS. Tem de configurar o modelo de certificado com a opção Fornecer no pedido para garantir que os servidores do AD FS podem efetuar a inscrição automática e a renovação do certificado do agente de inscrição.Criptografia - Defina a Categoria do Fornecedor como Fornecedor de Armazenamento de Chaves

- Defina o Nome do algoritmo como RSA

- Defina o tamanho mínimo da chave como 2048

- Defina o Hash do pedido como SHA256

Segurança - Selecione Adicionar

- Selecione Tipos de Objeto e selecione a caixa de marcar Contas de Serviço

- Selecione OK

- Escreva

adfssvcna caixa de texto Introduza os nomes dos objetos para selecionar e selecione OK - Selecione o adfssvc na lista Nomes de grupos ou utilizadores . Na secção Permissões para adfssvc :

- Na secção Permissões para adfssvc, selecione a caixa Permitir marcar da permissão Inscrever

- Excluindo o utilizador adfssvc, desmarque a caixa Permitir marcar para as permissões Inscrever e Inscrever Automaticamente para todos os outros itens na lista nomes de grupos ou utilizadores

- Selecione OK

Selecione OK para finalizar as alterações e criar o novo modelo

Fechar a consola

Criar um certificado do agente de inscrição para uma conta de serviço padrão

Inicie sessão numa AC ou estações de trabalho de gestão com credenciais equivalentes de Administrador de Domínio .

Abra o console de gerenciamento autoridade de certificação

Clique com o botão direito do rato em Modelos de Certificado e selecione Gerir

Na Consola do Modelo de Certificado, clique com o botão direito do rato no painel de detalhes do modelo agente de inscrição do Exchange (pedido offline) e selecione Duplicar Modelo

Utilize a tabela seguinte para configurar o modelo:

Nome do Separador Configurações Compatibilidade - Desmarque a caixa de marcar Mostrar alterações resultantes

- Selecione Windows Server 2016 na lista Autoridade de Certificação

- Selecione Windows 10/Windows Server 2016 na lista Destinatários do Certificado

Geral - Especifique um Nome a apresentar do Modelo, por exemplo , Agente de Inscrição WHFB

- Defina o período de validade para o valor pretendido

Nome do Requerente - Selecione Criar a partir destas informações do Active Directory

- Selecione Nome único completo na lista Formato do nome do requerente

- Selecione a caixa de marcar Nome Principal de Utilizador (UPN)em Incluir estas informações no nome do requerente alternativo

Criptografia - Defina a Categoria do Fornecedor como Fornecedor de Armazenamento de Chaves

- Defina o Nome do algoritmo como RSA

- Defina o tamanho mínimo da chave como 2048

- Defina o Hash do pedido como SHA256

Segurança - Selecione Adicionar

- Selecione Tipos de Objeto e selecione a caixa de marcar Contas de Serviço

- Selecione OK

- Escreva

adfssvcna caixa de texto Introduza os nomes dos objetos para selecionar e selecione OK - Selecione o adfssvc na lista Nomes de grupos ou utilizadores . Na secção Permissões para adfssvc :

- Na secção Permissões para adfssvc, selecione a caixa Permitir marcar da permissão Inscrever

- Excluindo o utilizador adfssvc, desmarque a caixa Permitir marcar para as permissões Inscrever e Inscrever Automaticamente para todos os outros itens na lista nomes de grupos ou utilizadores

- Selecione OK

Selecione OK para finalizar as alterações e criar o novo modelo

Fechar a consola

Publicar o modelo de certificado na AC

Inicie sessão na AC ou nas estações de trabalho de gestão com o Enterprise Administração credenciais equivalentes.

- Abra o console de gerenciamento autoridade de certificação.

- Expanda o nó principal no painel de navegação.

- Selecione Modelos de Certificado no painel de navegação.

- Clique com botão direito do mouse no nó de Modelos de certificado. Selecione Novo > Modelo de Certificado para emitir.

- Na janela Ativar Modelos de Certificados , selecione o modelo do Agente de Inscrição WHFB que criou no passo anterior. Selecione OK para publicar os modelos de certificado selecionados na autoridade de certificação.

- Se publicou o modelo de certificado Autenticação do Controlador de Domínio (Kerberos), anule a publicação dos modelos de certificado que incluiu na lista de modelos substituídos.

- Para anular a publicação de um modelo de certificado, clique com o botão direito do rato no modelo de certificado que pretende anular a publicação e selecione Eliminar. Selecione Sim para confirmar a operação.

- Feche o console.

Configurar a autoridade de registo de certificados

O Windows Hello para Empresas implementação baseada em certificados no local utiliza o AD FS como autoridade de registo de certificados (CRA). A autoridade de registo é responsável pela emissão de certificados para utilizadores e dispositivos. A autoridade de registo também é responsável pela revogação de certificados quando os utilizadores ou dispositivos são removidos do ambiente.

Inicie sessão no servidor do AD FS com credenciais equivalentes de administrador de domínio .

Abra uma linha de Windows PowerShell e escreva o seguinte comando:

Set-AdfsCertificateAuthority -EnrollmentAgent -EnrollmentAgentCertificateTemplate WHFBEnrollmentAgent -WindowsHelloCertificateTemplate WHFBAuthentication

Observação

Se deu ao agente de inscrição Windows Hello para Empresas e aos modelos de certificado de autenticação Windows Hello para Empresas nomes diferentes, substitua WHFBEnrollmentAgent e WHFBAuthentication no comando acima pelo nome dos modelos de certificado. É importante que você use o nome do modelo em vez do nome de exibição do modelo. Pode ver o nome do modelo no separador Geral do modelo de certificado com o modelo de certificado console de gerenciamento (certtmpl.msc). Em alternativa, pode ver o nome do modelo com o cmdlet do Get-CATemplate PowerShell numa AC.

Gestão do ciclo de vida do certificado do agente de inscrição

O AD FS executa a sua própria gestão do ciclo de vida do certificado. Depois que a autoridade de registro é configurada com o modelo de certificado adequado, o servidor do AD FS tenta registrar o certificado na primeira solicitação de certificado ou quando o serviço é iniciado pela primeira vez.

Aproximadamente 60 dias antes da expiração do certificado do agente de inscrição, o serviço do AD FS tenta renovar o certificado até que ele seja bem-sucedido. Se o certificado não for renovado e expirar, o servidor do AD FS solicitará um novo certificado de agente de registro. É possível exibir os logs de eventos do AD FS para determinar o status do certificado do agente de registro.

Servidores de federação adicionais

As organizações devem implantar mais de um servidor de federação no farm de federação para oferecer alta disponibilidade. Você deve ter pelo menos dois serviços de federação em seu farm do AD FS, porém a probabilidade é que a maioria das organizações tenham mais. Isso depende amplamente do número de dispositivos e usuários que usam os serviços fornecidos pelo farm do AD FS.

Certificado de autenticação de servidor

Cada servidor que você adicionar ao farm do AD FS deve ter um certificado de autenticação de servidor adequado. Consulte a seção Registro de certificado de autenticação de servidor TLS deste documento para determinar os requisitos para o certificado de autenticação do servidor. Como já mencionado, servidores do AD FS usados exclusivamente para implantações locais do Windows Hello para Empresas podem usar certificados de autenticação de servidor empresarial em vez de certificados de autenticação de servidor emitidos por autoridades de certificação pública.

Instalar servidores adicionais

A adição de servidores de federação ao farm do AD FS existente começa por garantir que o servidor está totalmente corrigido, para incluir Windows Server 2016 Atualização necessária para suportar implementações Windows Hello para Empresas (https://aka.ms/whfbadfs1703). Em seguida, instale a função do Serviços de Federação do Active Directory (AD FS) nos servidores adicionais e configure o servidor como um servidor adicional em um farm existente.

Balanceamento de carga do AD FS

Muitos ambientes fazem o balanceamento de carga com dispositivos de hardware. Ambientes sem recursos de balanceamento de carga de hardware podem aproveitar o recurso de balanceamento de carga de rede incluído no Windows Server para fazer o balanceamento de carga dos servidores do AD FS no farm de federação. Instale o recurso de Balanceamento de carga de rede do Windows em todos os nós que participam do farm do AD FS que deve ser balanceado.

Instalar o Recurso de balanceamento de carga de rede em servidores do AD FS

Inicie sessão no servidor de federação com credenciais equivalentes do Administrador do Enterprise .

- Inicie o Gerenciador do servidor. Selecione Servidor Local no painel de navegação

- Selecione Gerir e, em seguida, selecione Adicionar Funções e Funcionalidades

- Selecione Seguinte na página Antes de começar

- Na página Selecionar tipo de instalação , selecione Instalação baseada em funções ou funcionalidades e selecione Seguinte

- Na página Selecionar servidor de destino, escolha Selecionar um servidor no pool de servidor. Selecione o servidor de federação na lista Pool de servidores. Selecione Seguinte

- Na página Selecionar funções de servidor , selecione Seguinte

- Selecione Balanceamento de Carga na Rede na página Selecionar funcionalidades

- Selecione Instalar para iniciar a instalação da funcionalidade

Configurar o balanceamento de carga de rede do AD FS

Antes de fazer o balanceamento de carga de todos os nós no farm do AD FS, primeiro você deve criar um novo cluster de balanceamento de carga. Depois de criar o cluster, você pode adicionar novos nós a esse cluster.

Inicie sessão num nó do farm de federação com credenciais equivalentes de Administrador .

- Abrir o Gestor de Balanceamento de Carga na Rede a partir das Ferramentas Administrativas

- Clique com o botão direito do rato em Clusters de Balanceamento de Carga na Rede e, em seguida, selecione Novo Cluster

- Para ligar ao anfitrião que vai fazer parte do novo cluster, na caixa de texto Anfitrião , escreva o nome do anfitrião e, em seguida, selecione Ligar

- Selecione a interface que pretende utilizar com o cluster e, em seguida, selecione Seguinte (a interface aloja o endereço IP virtual e recebe o tráfego de cliente para balanceamento de carga)

- Em Parâmetros de host, selecione um valor em Prioridade (identificador de host exclusivo). Esse parâmetro especifica uma ID exclusiva para cada host. O host com a menor prioridade numérica entre os atuais membros do cluster trata de todo o tráfego de rede do cluster não coberto por uma regra de porta. Selecione Seguinte

- Em Endereços IP do Cluster, selecione Adicionar e escreva o endereço IP do cluster que é partilhado por todos os anfitriões no cluster. O NLB adiciona esse endereço IP à pilha de TCP/IP na interface selecionada de todos os hosts escolhidos para fazer parte do cluster. Selecione Seguinte

- Em Parâmetros de Cluster, selecione os valores em Endereço IP e Máscara de sub-rede (para endereços IPv6, um valor de máscara de sub-rede não é necessário). Escreva o nome completo da Internet que os utilizadores utilizarão para aceder a este cluster NLB

- No modo de operação cluster, selecione Unicast para especificar que deve ser utilizado um endereço MAC (controlo de acesso a suportes de dados unicast) para operações de cluster. No unicast, o endereço MAC do cluster é atribuído ao adaptador de rede do computador e o endereço MAC interno do adaptador de rede não é usado. Recomendamos que você aceite as configurações unicast padrão. Selecione Seguinte

- Em Regras de Porta, selecione Editar para modificar as regras de porta predefinidas para utilizar a porta 443

Servidores AD FS adicionais

- Para adicionar mais anfitriões ao cluster, clique com o botão direito do rato no novo cluster e, em seguida, selecione Adicionar Anfitrião ao Cluster

- Configure os parâmetros de host (incluindo a prioridade de host, os endereços IP dedicados e peso da carga) para hosts adicionais seguindo as mesmas instruções que você usou para configurar o host inicial. Uma vez que está a adicionar anfitriões a um cluster já configurado, todos os parâmetros ao nível do cluster permanecem os mesmos

Configurar DNS para registro do dispositivo

Inicie sessão no controlador de domínio ou estação de trabalho administrativa com credenciais equivalentes de administrador de domínio.

Precisará do nome do serviço de federação para concluir esta tarefa. Pode ver o nome do serviço de federação ao selecionar Editar Propriedades do Serviço de Federação no painel Ação do console de gerenciamento do AD FS ou ao utilizar (Get-AdfsProperties).Hostname. o (PowerShell) no servidor do AD FS.

- Abrir a consola de Gestão de DNS

- No painel de navegação, expanda o nó nome do controlador de domínio e Reencaminhar Zonas de Pesquisa

- No painel de navegação, selecione o nó que tem o nome do seu nome de domínio interno do Active Directory

- No painel de navegação, clique com o botão direito do rato no nó de nome de domínio e selecione Novo Anfitrião (A ou AAAA)

- Na caixa de texto nome, digite o nome do serviço de federação. Na caixa Endereço IP, digite o endereço IP do seu servidor de federação. Selecione Adicionar Anfitrião

- Clique com o botão direito do rato no

<domain_name>nó e selecione Novo Alias (CNAME) - Na caixa de diálogo Novo Registo de Recursos, escreva

enterpriseregistrationna caixa Nome do alias - No nome de domínio completamente qualificado (FQDN) da caixa de anfitrião de destino, escreva

federation_service_farm_name.<domain_name_fqdne selecione OK - Feche o Console de gerenciamento do DNS

Observação

Se a floresta tiver vários sufixos UPN, certifique-se de que enterpriseregistration.<upnsuffix_fqdn> está presente para cada sufixo.

Configurar a zona da Intranet para incluir o serviço de federação

O provisionamento do Windows Hello apresenta páginas da Web do serviço de federação. A configuração da zona da intranet para incluir o serviço de federação permite que o usuário autentique o serviço de federação usando a autenticação integrada. Sem essa configuração, a conexão com o serviço de federação durante o provisionamento do Windows Hello solicita a autenticação do usuário.

Criar uma Política de grupo de zona da Intranet

Inicie sessão no controlador de domínio ou estação de trabalho administrativa com o Domínio Administração credenciais equivalentes:

- Iniciar a Consola de Gestão do Política de Grupo (

gpmc.msc) - Expanda o domínio e selecione o nó Política de Grupo Objeto no painel de navegação

- Clique com o botão direito do mouse no Objeto de política de grupo e selecione Novo

- Escreva Definições de Zona da Intranet na caixa de nome e selecione OK

- No painel de conteúdo, clique com o botão direito do rato no objeto Política de Grupo Definições de Zona da Intranet e selecione Editar

- No painel de navegação, expanda Políticas em Configuração do Computador

- Expanda Modelos Administrativos > Componente > do Windows Internet Explorer > Internet Painel de Controle >Página de Segurança. Abrir a Lista de Atribuições de Site para Zona

- Selecione Ativar > Apresentação. Na coluna Nome do valor, digite o url do serviço de federação começando com https. Na coluna Valor, digite o número 1. Selecione OK duas vezes e, em seguida, feche o Editor gestão de Política de Grupo

Implante o objeto da política de grupo da Zona da intranet.

- Inicie o Console de Gerenciamento de Política de Grupo (gpmc.msc)

- No painel de navegação, expanda o domínio e clique com o botão direito do rato no nó que tem o seu nome de domínio do Active Directory e selecione Ligar um GPO existente...

- Na caixa de diálogo Selecionar GPO, selecione Definições da Zona de Intranet ou o nome do objeto Windows Hello para Empresas Política de Grupo que criou anteriormente e selecione OK

Logs de eventos

Use os logs de eventos no serviço AD FS para confirmar a conta de serviço registrada para um certificado de agente de inscrição. Primeiro, procure o evento do AD FS com ID 443 que confirma a conclusão do ciclo de registro de certificado. Depois de confirmar que o ciclo de inscrição de certificados do AD FS foi concluído, veja o registo de eventos CertificateLifecycle-User . Nesse log de eventos, procure pela ID de evento 1006, indicando que um novo certificado foi instalado. Os detalhes do registo de eventos devem mostrar:

- O nome da conta no qual o certificado foi inscrito

- A ação, que deve ler a inscrição

- A impressão digital do certificado

- O modelo de certificado utilizado para emitir o certificado

Você não pode usar o Gerenciador de certificados a fim de exibir certificados registrados para contas de serviço gerenciado do grupo. Use as informações de log de eventos para confirmar se a conta de serviço do AD FS inscreveu um certificado. Utilize certutil.exe para ver os detalhes do certificado apresentados no registo de eventos.

As contas de serviço gerenciadas por grupo usam perfis de usuário para armazenar informações do usuário, o que inclui certificados registrados. No servidor do AD FS, utilize uma linha de comandos e navegue para %systemdrive%\users\<adfsGMSA_name>\appdata\roaming\Microsoft\systemcertificates\my\certificates.

Cada ficheiro nesta pasta representa um certificado no Arquivo pessoal da conta de serviço (poderá ter de utilizar dir.exe /A para ver os ficheiros na pasta). Combine a impressão digital do certificado do log de eventos a um dos arquivos nessa pasta. Esse arquivo é o certificado. Use o Certutil -q <certificateThumbprintFileName> para exibir as informações básicas sobre o certificado.

Para obter informações detalhadas sobre o certificado, utilize Certutil -q -v <certificateThumbprintFileName>.

Validar e implementar a autenticação multifator (MFA)

Windows Hello para Empresas requer que os utilizadores executem a autenticação multifator (MFA) antes de se inscreverem no serviço. As implementações no local podem ser utilizadas como opção de MFA:

- certificados

Observação

Ao utilizar esta opção, os certificados têm de ser implementados para os utilizadores. Por exemplo, os utilizadores podem utilizar as suas card inteligentes ou card inteligentes virtuais como uma opção de autenticação de certificados.

- fornecedores de autenticação não Microsoft para o AD FS

- fornecedor de autenticação personalizado para o AD FS

Importante

A partir de 1 de julho de 2019, a Microsoft deixará de oferecer o Servidor MFA para novas implementações. Os novos clientes que pretendam exigir a autenticação multifator dos respetivos utilizadores devem utilizar a autenticação multifator Microsoft Entra baseada na cloud. Os clientes existentes que tenham ativado o Servidor MFA antes de 1 de julho poderão transferir a versão mais recente, atualizações futuras e gerar credenciais de ativação como habitualmente.

Para obter informações sobre os métodos de autenticação não Microsoft disponíveis, veja Configurar Métodos de Autenticação Adicionais para o AD FS. Para criar um método de autenticação personalizado, veja Build a Custom Authentication Method for AD FS in Windows Server (Criar um Método de Autenticação Personalizada para o AD FS no Windows Server)

Siga o guia de integração e implementação do fornecedor de autenticação que selecionou para integrá-lo e implementá-lo no AD FS. Confirme que o fornecedor de autenticação está selecionado como uma opção de autenticação multifator na política de autenticação do AD FS. Para obter informações sobre como configurar políticas de autenticação do AD FS, veja Configurar Políticas de Autenticação.

Dica

Quando validar a configuração do AD FS, verifique se precisa de atualizar a configuração das cadeias de agente de utilizador para suportar a Autenticação Integrada do Windows (WIA). Para obter mais informações, veja Alterar as definições de WIASupportedUserAgent.

Rever para validar a configuração

Antes de continuar com a implantação, valide seu progresso de implantação analisando os seguintes itens:

- Configurar um modelo de certificado do agente de inscrição.

- Confirme se apenas a conta de serviço do AD FS tem a permissão de registrar para o modelo de certificado de agente de inscrição.

- Considere usar um HSM para proteger o certificado de agente de registro; no entanto, entenda a frequência e a quantidade de operações de assinaturas que o servidor de agente de registro faz e entenda o impacto no desempenho geral.

- Confirme que configurou corretamente o modelo de certificado de autenticação Windows Hello para Empresas.

- Confirme se todos os modelos de certificado foram publicados corretamente para as autoridades de certificação de emissão adequadas.

- Confirme se apenas a conta de serviço do AD FS tem a permissão de registrar para o modelo de certificado de agente de autenticação do Windows Hello para Empresas.

- Confirme se a autoridade de registro de certificado do AD FS está configurada adequadamente usando o cmdlet

Get-AdfsCertificateAuthoritydo Windows PowerShell. - Confirme que você reiniciou o serviço do AD FS.

- Confirme se você configurou corretamente o balanceamento de carga (hardware ou software).

- Confirme que criou um Registo DNS A para o serviço de federação e que o endereço IP utilizado é o endereço IP com balanceamento de carga.

- Confirme se você criou e implantou as configurações de zona da Intranet para impedir a autenticação dupla do servidor de federação.

- Confirme que implementou uma solução de MFA para o AD FS.