Implementar políticas de Controlo de Aplicações com a Gerenciamento de Dispositivos Móvel (MDM)

Observação

Algumas capacidades do Controlo de Aplicações para Empresas só estão disponíveis em versões específicas do Windows. Saiba mais sobre a disponibilidade das funcionalidades do Controlo de Aplicações.

Pode utilizar uma solução de Gerenciamento de Dispositivos Móvel (MDM), como Microsoft Intune, para configurar o Controlo de Aplicações para Empresas em computadores cliente. Intune inclui suporte nativo para o Controlo de Aplicações, que pode ser um ponto de partida útil, mas os clientes podem considerar as opções de círculo de confiança disponíveis demasiado limitantes. Para implementar uma política personalizada através de Intune e definir o seu próprio círculo de confiança, pode configurar um perfil com o OMA-URI Personalizado. Se a sua organização utilizar outra solução mdm, marcar com o fornecedor de soluções para os passos de implementação da política de Controlo de Aplicações.

Importante

Devido a um problema conhecido, deve ativar sempre as novas políticas da Base de Controlo de Aplicações assinadascom um reinício nos sistemas com a integridade da memória ativada. Em vez de Mobile Gerenciamento de Dispositivos (MDM), implemente novas políticas da Base de Controlo de Aplicações assinadas através de script e ative a política com um reinício do sistema.

Este problema não afeta as atualizações às políticas de Base assinadas que já estejam ativas no sistema, na implementação de políticas não assinadas ou na implementação de políticas suplementares (assinadas ou não assinadas). Também não afeta as implementações em sistemas que não estão a executar a integridade da memória.

Utilizar as políticas incorporadas do Intune

O suporte incorporado do Controlo de Aplicações para Empresas do Intune permite-lhe configurar computadores cliente Windows para executar apenas:

- Componentes do Windows

- Controladores de kernel de software e hardware de terceiros

- Aplicações assinadas na Microsoft Store

- [Opcional] Aplicações de renome, conforme definido pelo Gráfico de Segurança Inteligente (ISG)

Observação

as políticas incorporadas do Intune utilizam a versão de formato de política única anterior a 1903 da política DefaultWindows. Utilize a experiência melhorada Intune Controlo de Aplicações, atualmente em pré-visualização pública, para criar e implementar ficheiros de formato de várias políticas. Em alternativa, pode utilizar a funcionalidade OMA-URI personalizada do Intune para implementar as suas próprias políticas de Controlo de Aplicações em formato de múltiplas políticas e tirar partido das funcionalidades disponíveis no Windows 10 1903 ou Windows 11, conforme descrito mais adiante neste tópico.

Observação

Intune utiliza atualmente o CSP do AppLocker para implementar as políticas incorporadas. O CSP do AppLocker pede sempre um reinício do dispositivo quando aplica políticas de Controlo de Aplicações. Utilize a experiência melhorada Intune Controlo de Aplicações, atualmente em pré-visualização pública, para implementar as suas próprias políticas de Controlo de Aplicações sem reiniciar. Em alternativa, pode utilizar a funcionalidade OMA-URI personalizada do Intune com o CSP ApplicationControl.

Para utilizar as políticas de Controlo de Aplicações incorporadas do Intune, configure o Endpoint Protection para Windows 10 (e posterior).

Implementar políticas de Controlo de Aplicações com OMA-URI personalizado

Observação

As políticas implementadas através de Intune OMA-URI personalizado estão sujeitas a um limite de 350 000 bytes. Os clientes devem criar políticas de Controlo de Aplicações para Empresas que utilizem regras baseadas em assinaturas, o Gráfico de Segurança Inteligente e instaladores geridos, sempre que prático. Os clientes cujos dispositivos têm mais de 1903 compilações do Windows também são encorajados a utilizar várias políticas que permitem uma política mais granular.

Agora, deverá ter uma ou mais políticas de Controlo de Aplicações convertidas em formato binário. Caso contrário, siga os passos descritos em Implementar políticas do Controlo de Aplicações para Empresas.

Implementar políticas personalizadas de Controlo de Aplicações no Windows 10 1903 e superior

A partir de Windows 10 1903, a implementação personalizada da política OMA-URI pode utilizar o CSP ApplicationControl, que tem suporte para várias políticas e políticas sem reinício.

Observação

Tem de converter o XML da política personalizada em formulário binário antes de implementar com o OMA-URI.

Os passos para utilizar a funcionalidade OMA-URI personalizada do Intune são:

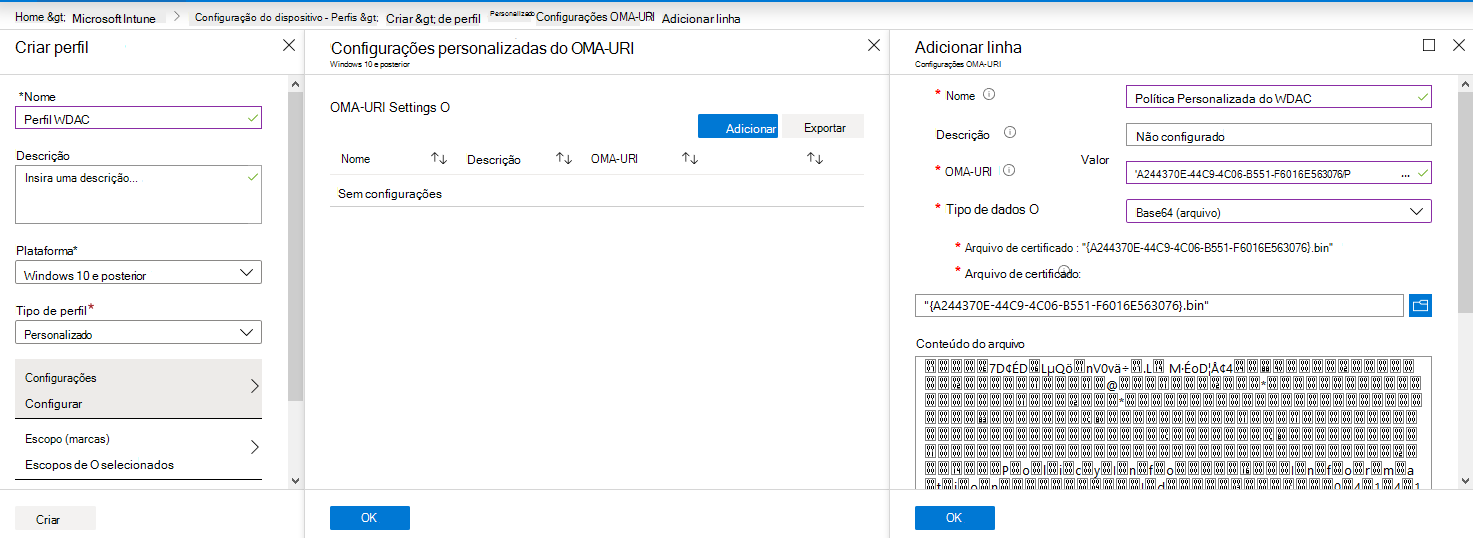

Abra o portal Microsoft Intune e crie um perfil com definições personalizadas.

Especifique um Nome e uma Descrição e utilize os seguintes valores para as restantes definições OMA-URI personalizadas:

-

OMA-URI:

./Vendor/MSFT/ApplicationControl/Policies/_Policy GUID_/Policy - Tipo de dados: Base64 (ficheiro)

- Ficheiro de certificado: carregue o ficheiro de política de formato binário. Para tal, altere o ficheiro {GUID}.cip para {GUID}.bin. Não precisa de carregar um ficheiro Base64, pois Intune converte o ficheiro de .bin carregado em Base64 em seu nome.

-

OMA-URI:

Observação

Para o valor GUID da Política , não inclua os parênteses retos.

Remover políticas de Controlo de Aplicações no Windows 10 1903 e superior

Após a eliminação, as políticas implementadas através de Intune através do CSP applicationControl são removidas do sistema, mas permanecem em vigor até ao próximo reinício. Para desativar a imposição do Controlo de Aplicações para Empresas, substitua primeiro a política existente por uma nova versão da política que irá "Permitir *", como as regras na política de exemplo em %windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml. Assim que a política atualizada for implementada, pode eliminar a política do portal Intune. Esta eliminação impedirá que tudo seja bloqueado e removerá totalmente a política de Controlo de Aplicações no próximo reinício.

Para sistemas anteriores a 1903

Implementar políticas

Os passos para utilizar a funcionalidade OMA-URI Personalizado do Intune para aplicar o CSP do AppLocker e implementar uma política de Controlo de Aplicações personalizada em sistemas anteriores a 1903 são:

Converta o XML da política em formato binário com o cmdlet ConvertFrom-CIPolicy para ser implementado. A política binária pode estar assinada ou não assinada.

Abra o portal Microsoft Intune e crie um perfil com definições personalizadas.

Especifique um Nome e uma Descrição e utilize os seguintes valores para as restantes definições OMA-URI personalizadas:

-

OMA-URI:

./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/_Grouping_/CodeIntegrity/Policy - Tipo de dados: Base64 (ficheiro)

- Ficheiro de certificado: carregar o ficheiro de política de formato binário

Observação

A implementação de políticas através do CSP do AppLocker forçará um reinício durante o OOBE.

-

OMA-URI:

Remover políticas

As políticas implementadas através de Intune através do CSP do AppLocker não podem ser eliminadas através da consola do Intune. Para desativar a imposição de políticas do Controlo de Aplicações para Empresas, implemente uma política de modo de auditoria ou utilize um script para eliminar a política existente.