Acesso condicional para conectividade VPN usando o Microsoft Entra ID

Neste guia de instruções, irá aprender como conceder aos utilizadores de VPN acesso aos seus recursos usando Microsoft Entra Conditional Access. Com o Acesso Condicional do Microsoft Entra para conectividade de rede virtual privada (VPN), você pode ajudar a proteger as conexões VPN. O Acesso Condicional é um mecanismo de avaliação baseado em políticas que permite criar regras de acesso para qualquer aplicativo conectado ao Microsoft Entra.

Pré-requisitos

Antes de começar a configurar o Acesso Condicional para sua VPN, você deve ter concluído os seguintes pré-requisitos:

Acesso condicional no Microsoft Entra ID

- Os administradores que interagem com o Acesso Condicional devem ter uma das seguintes atribuições de função, dependendo das tarefas que estão executando. Para seguir o princípio Zero Trust de privilégio mínimo, considere usar Gerenciamento de Identidade Privilegiada (PIM) para ativar atribuições de função privilegiada just-in-time.

- Ler políticas e configurações de Acesso Condicional

- Criar ou modificar políticas de Acesso Condicional

- Os administradores que interagem com o Acesso Condicional devem ter uma das seguintes atribuições de função, dependendo das tarefas que estão executando. Para seguir o princípio Zero Trust de privilégio mínimo, considere usar Gerenciamento de Identidade Privilegiada (PIM) para ativar atribuições de função privilegiada just-in-time.

Você concluiu Tutorial: Implantar VPN Always On - Configurar infraestrutura para VPN Always On ou você já configurou a infraestrutura VPN Always On em seu ambiente.

Seu computador cliente Windows já foi configurado com uma conexão VPN usando o Intune. Se você não souber como configurar e implantar um perfil VPN com o Intune, consulte Implantar perfil VPN Always On para clientes Windows 10 ou mais recentes com o Microsoft Intune.

Configurar EAP-TLS para ignorar a verificação da Lista de Certificados Revogados (CRL)

Um cliente EAP-TLS não pode se conectar a menos que o servidor NPS conclua uma verificação de revogação da cadeia de certificados (incluindo o certificado raiz). Os certificados de nuvem emitidos para o usuário pelo Microsoft Entra ID não têm uma CRL porque são certificados de curta duração com uma vida útil de uma hora. O EAP no NPS precisa ser configurado para ignorar a ausência de uma CRL. Como o método de autenticação é EAP-TLS, esse valor do Registro só é necessário em EAP\13. Se outros métodos de autenticação EAP forem usados, o valor do Registro também deverá ser adicionado a eles.

Nesta seção, você adicionará IgnoreNoRevocationCheck e NoRevocationCheck. Por padrão, IgnoreNoRevocationCheck e NoRevocationCheck são definidos como 0 (desativado).

Para saber mais sobre as configurações do Registro CRL do NPS, consulte Configurar a Lista de Revogação de Certificados do Servidor de Políticas de Rede verificar as configurações do Registro.

Importante

Se um RRAS (Servidor de Roteamento e Acesso Remoto) do Windows usar o NPS para fazer proxy de chamadas RADIUS para um segundo NPS, você deverá definir IgnoreNoRevocationCheck=1 em ambos os servidores.

A falha na implementação dessa alteração do Registro fará com que as conexões IKEv2 usando certificados de nuvem com PEAP falhem, mas as conexões IKEv2 usando certificados de autenticação de cliente emitidos pela autoridade de certificação local continuarão a funcionar.

Abra regedit.exe no servidor NPS.

Navegue até HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Selecione Editar > Novo e selecione Valor DWORD (32 bits) e digite IgnoreNoRevocationCheck.

Clique duas vezes IgnoreNoRevocationCheck e defina os dados de valor como 1.

Selecione Editar > Novo e selecione Valor DWORD (32 bits) e digite NoRevocationCheck.

Clique duas vezes NoRevocationCheck e defina os dados de valor como 1.

Selecione OK e reinicie o servidor. Reiniciar os serviços RRAS e NPS não é suficiente.

| Caminho do Registro | Extensão EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Criar certificados raiz para autenticação VPN com o Microsoft Entra ID

Nesta seção, você configura certificados raiz de acesso condicional para autenticação VPN com o ID do Microsoft Entra, que cria automaticamente um aplicativo de nuvem chamado Servidor VPN no locatário. Para configurar o acesso condicional para conectividade VPN, você precisa:

- Crie um certificado VPN no portal do Azure.

- Faça o download do certificado VPN.

- Implante o certificado em seus servidores VPN e NPS.

Importante

Assim que um certificado VPN for criado no portal do Azure, o Microsoft Entra ID começará a usá-lo imediatamente para emitir certificados de curta duração para o cliente VPN. É fundamental que o certificado VPN seja implantado imediatamente no servidor VPN para evitar problemas com a validação de credenciais do cliente VPN.

Quando um usuário tenta uma conexão VPN, o cliente VPN faz uma chamada para o Web Account Manager (WAM) no cliente Windows 10. O WAM faz uma chamada para o aplicativo de nuvem do Servidor VPN. Quando as Condições e Controles na política de Acesso Condicional são satisfeitas, o ID do Microsoft Entra emite um token na forma de um certificado de curta duração (1 hora) para o WAM. O WAM coloca o certificado no armazenamento de certificados do usuário e passa o controle para o cliente VPN.

Em seguida, o cliente VPN envia o certificado emitido pelo ID do Microsoft Entra para a VPN para validação de credenciais.

Observação

O Microsoft Entra ID usa o certificado criado mais recentemente no painel de conectividade VPN como o emissor. Os certificados folha de conexão VPN de Acesso Condicional do Microsoft Entra agora oferecem suporte a mapeamentos de certificados fortes, um requisito de autenticação baseada em certificado introduzido pelo KB5014754. Os certificados de folha de conexão VPN agora incluem uma extensão SID de (1.3.6.1.4.1.311.25.2), que contém uma versão codificada do SID do usuário obtida do atributo onPremisesSecurityIdentifier.

Para criar certificados raiz:

- Inicie sessão no portal do Azure como administrador global.

- No menu à esquerda, clique em Microsoft Entra ID.

- Na página Microsoft Entra ID, na seção Gerir, clique em Segurança.

- Na página Segurança, na secção Proteger, clique em Acesso Condicional.

- Na página Acesso Condicional | Políticas, na secção Gerir, clique em Conectividade VPN .

- Na página de conectividade VPN , clique em Novo certificado.

- Na página Nova, execute os passos seguintes: a. Para Selecionar duração, selecione 1, 2 ou 3 anos. b. Selecione Criar.

Configurar a política de acesso condicional

Nesta seção, você configura a política de acesso condicional para conectividade VPN. Quando o primeiro certificado raiz é criado no painel 'Conectividade VPN', ele cria automaticamente uma aplicação em nuvem 'Servidor VPN' no locatário.

Crie uma política de Acesso Condicional atribuída ao grupo de utilizadores VPN e aplique o âmbito do aplicativo Cloud ao Servidor VPN .

- Usuários: Usuários VPN

- Cloud App: Servidor VPN

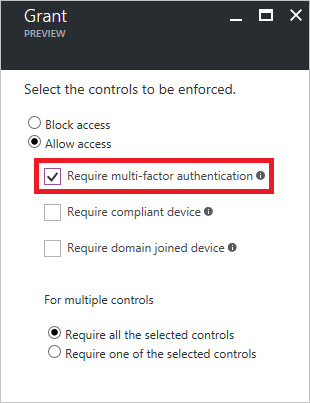

- Grant (controlo de acesso): «Exigir autenticação multifator». Outros controles podem ser usados, se desejado.

Procedimento: Esta etapa abrange a criação da política de Acesso Condicional mais básica. Se desejar, condições e controles adicionais podem ser usados.

Na página de Acesso Condicional , na barra de ferramentas superior, selecione Adicionar.

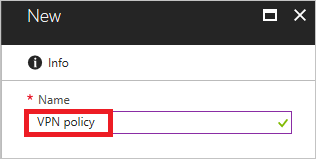

Na página Nova, na caixa Nome, introduza um nome para a sua política. Por exemplo, insira política de VPN .

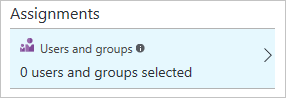

Na seção de atribuição , selecione Utilizadores e grupos.

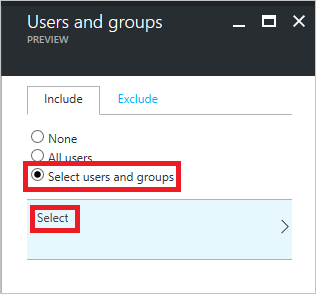

Na página Usuários e grupos, execute as seguintes etapas:

um. Selecione Selecionar usuários e grupos.

b. Selecione Selecione.

c. Na página Selecionar, selecione o grupo usuários VPN e, em seguida, selecione Selecionar.

d. Na página Utilizadores e grupos, selecione Concluído.

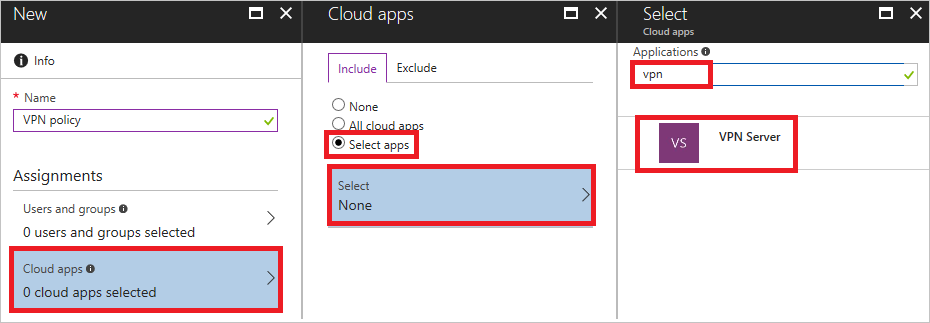

Na nova página , execute os seguintes passos:

um. Na seção Atribuições, selecione As aplicações na nuvem.

b. Na página de aplicações na Nuvem , selecione Selecionar aplicações.

d. Selecione Servidor VPN.

Na página Nova, para abrir a página Conceder, na secção Controlo, selecione Conceder.

de subvenção

de subvençãoNa página Grant, execute as seguintes etapas:

um. Selecione Exigir autenticação multifator.

b. Selecione Selecione.

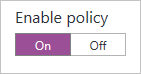

Na página Nova, em Ativar política, selecione Ativado.

Na página Novo, selecione Criar.

Implantar certificados de raiz de acesso condicional no Active Directory local

Nesta seção, você implanta um certificado raiz confiável para autenticação VPN em seu AD local.

Na página de conectividade VPN , selecione Descarregar certificado.

Observação

A opção de Download de certificado base64 está disponível para algumas configurações que exigem certificados base64 para implantação.

Faça logon em um computador associado a um domínio com direitos de administrador corporativo e execute estes comandos em um prompt de comando do administrador para adicionar o(s) certificado(s) raiz(es) da nuvem ao armazenamento do Enterprise NTauth:

Observação

Para ambientes onde o servidor VPN não está associado ao domínio do Active Directory, os certificados raiz de nuvem devem ser adicionados ao armazenamento de Autoridades de Certificação de Raiz Confiáveis manualmente.

Comando Descrição certutil -dspublish -f VpnCert.cer RootCACria dois contêineres de CA raiz da Microsoft VPN gen 1 nos contêineres CN=AIA e CN=Certification Authorities, e publica cada certificado raiz como um valor no atributo cACertificate de ambos os contêineres de CA raiz da Microsoft VPN gen 1. certutil -dspublish -f VpnCert.cer NTAuthCACria um contenedor CN=NTAuthCertificates debaixo dos contenedores CN=AIA e CN=Certification Authorities e publica cada certificado raiz como um valor no atributo cACertificate do contenedor CN=NTAuthCertificates. gpupdate /forceAgiliza a adição dos certificados raiz aos computadores cliente e servidor Windows. Verifique se os certificados raiz estão presentes no repositório Enterprise NTauth e mostram como confiáveis:

- Inicie sessão num servidor com direitos de administrador de empresa que tenha instaladas as Ferramentas de Gestão da Autoridade de Certificação.

Observação

Por padrão, as Ferramentas de Gerenciamento de Autoridade de Certificação são servidores de Autoridade de Certificação instalados. Eles podem ser instalados em outros servidores membros como parte das Ferramentas de Administração de Funções no Gestor de Servidores.

- No servidor VPN, no menu Iniciar, digite pkiview.msc para abrir a caixa de diálogo PKI Empresarial.

- No menu Iniciar, digite pkiview.msc para abrir a caixa de diálogo PKI Empresarial.

- Clique com botão direito PKI Empresarial e selecione Gerenciar Contêineres do AD.

- Verifique se cada certificado de CA gen 1 raiz da Microsoft VPN está presente em:

- NTAuthCertificados

- Contentor AIA

- Contentor de Autoridades Certificadoras

Criar perfis VPNv2 baseados em OMA-DM para dispositivos Windows 10

Nesta seção, você criará perfis VPNv2 baseados em OMA-DM usando o Intune para implantar uma política de Configuração de Dispositivo VPN.

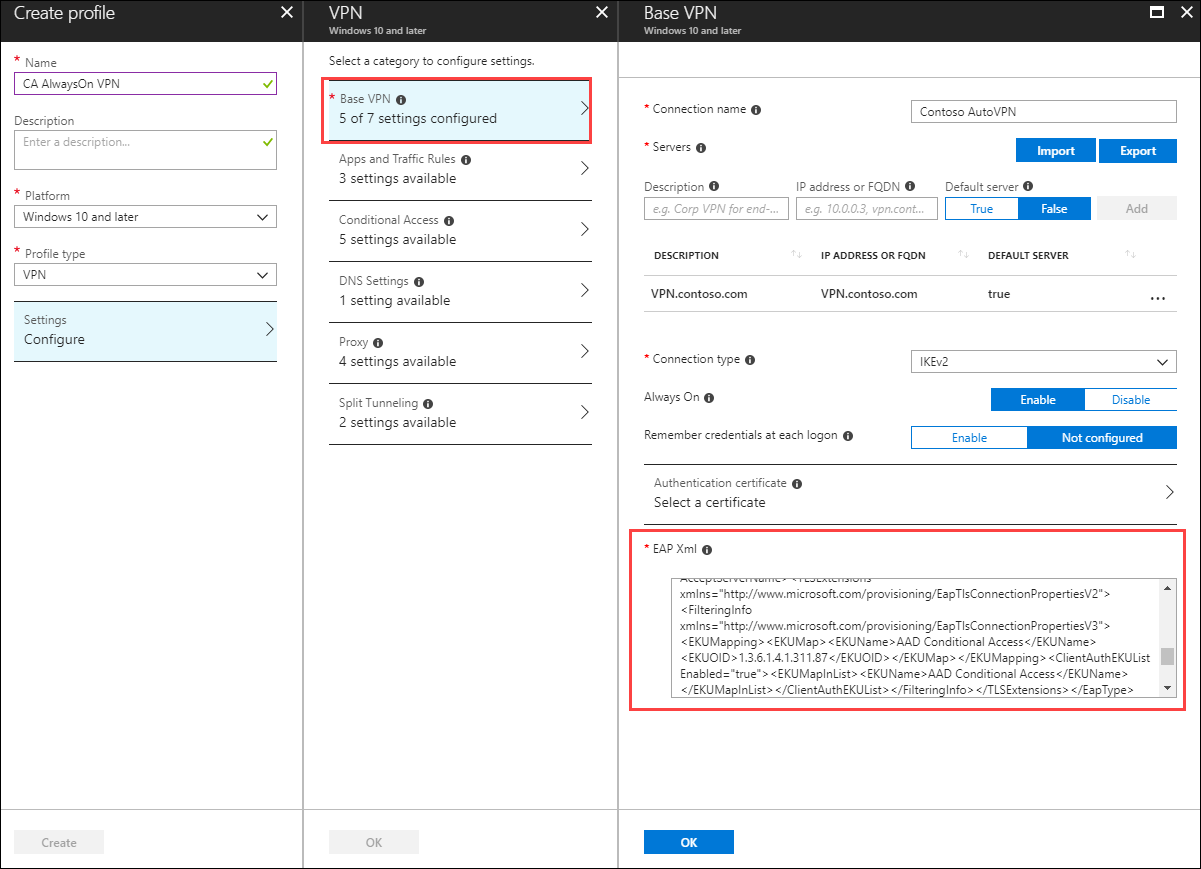

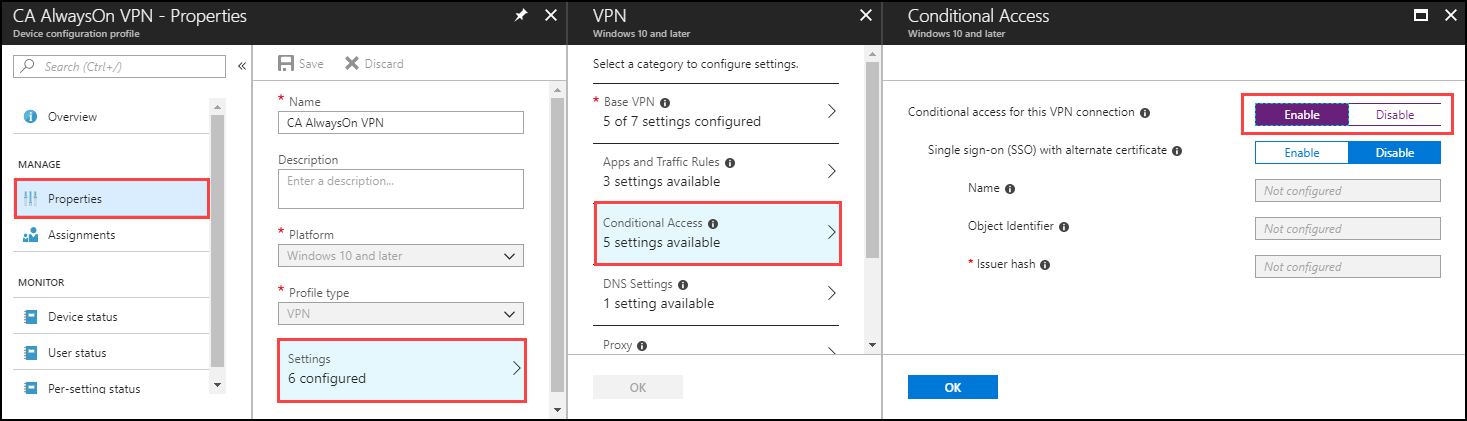

No portal do Azure, selecione Intune>Configuração de Dispositivos>Perfis e selecione o perfil VPN que criou em Configure o cliente VPN utilizando o Intune.

No editor de políticas, selecione Propriedades>Configuração>Base VPN. Estenda o XML EAP existente de para incluir um filtro que forneça ao cliente VPN a lógica necessária para recuperar o certificado de Acesso Condicional Microsoft Entra do armazenamento de certificados do usuário, em vez de deixá-lo ao acaso, evitando que use o primeiro certificado descoberto.

Observação

Sem isso, o cliente VPN poderia recuperar o certificado de usuário emitido pela autoridade de certificação local, resultando em uma conexão VPN com falha.

Localize a seção que termina com </AcceptServerName></EapType> e insira a seguinte cadeia de caracteres entre esses dois valores para fornecer ao cliente VPN a lógica para selecionar o Certificado de Acesso Condicional do Microsoft Entra:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Selecione a folha Acesso Condicional e alterne Acesso condicional para esta conexão VPN para Habilitado.

Habilitar esta definição modifica a configuração <DeviceCompliance><Enabled>true</Enabled> no Perfil VPNv2 XML.

Selecione OK.

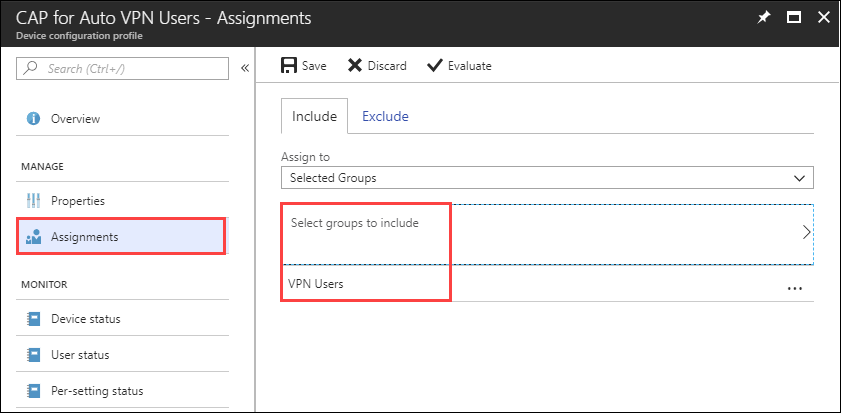

Selecione Atribuiçõese, em Incluir, selecione Selecionar grupos para incluir.

Selecione o grupo correto que recebe esta política e selecione Salvar.

Forçar a sincronização de políticas do MDM no cliente

Se o perfil VPN não aparecer no dispositivo cliente, em Configurações\Rede & Internet\VPN, você poderá forçar a sincronização da política MDM.

Entre num computador cliente associado a um domínio como membro do grupo Usuários VPN.

No menu Iniciar, introduza contae prima a tecla Enter.

No painel de navegação esquerdo, selecione aceder ao trabalho ou à escola.

Em Aceder ao trabalho ou à escola, selecione Ligado a <\domínio> MDMe, em seguida, selecione Info.

Selecione Sincronização e verifique se o perfil VPN aparece em Definições\Rede & Internet\VPN.

Próximos passos

Você terminou de configurar o perfil VPN para usar o Acesso Condicional do Microsoft Entra.

Para saber mais sobre como o acesso condicional funciona com VPNs, consulte VPN e acesso condicional.

Para saber mais sobre os recursos avançados de VPN, consulte Recursos avançados de VPN.

Para ver uma visão geral do CSP VPNv2, consulte CSP VPNv2: Este tópico fornece uma visão geral do CSP VPNv2.