Solução de problemas dos AD FS – Fiddler – Web Services Federation

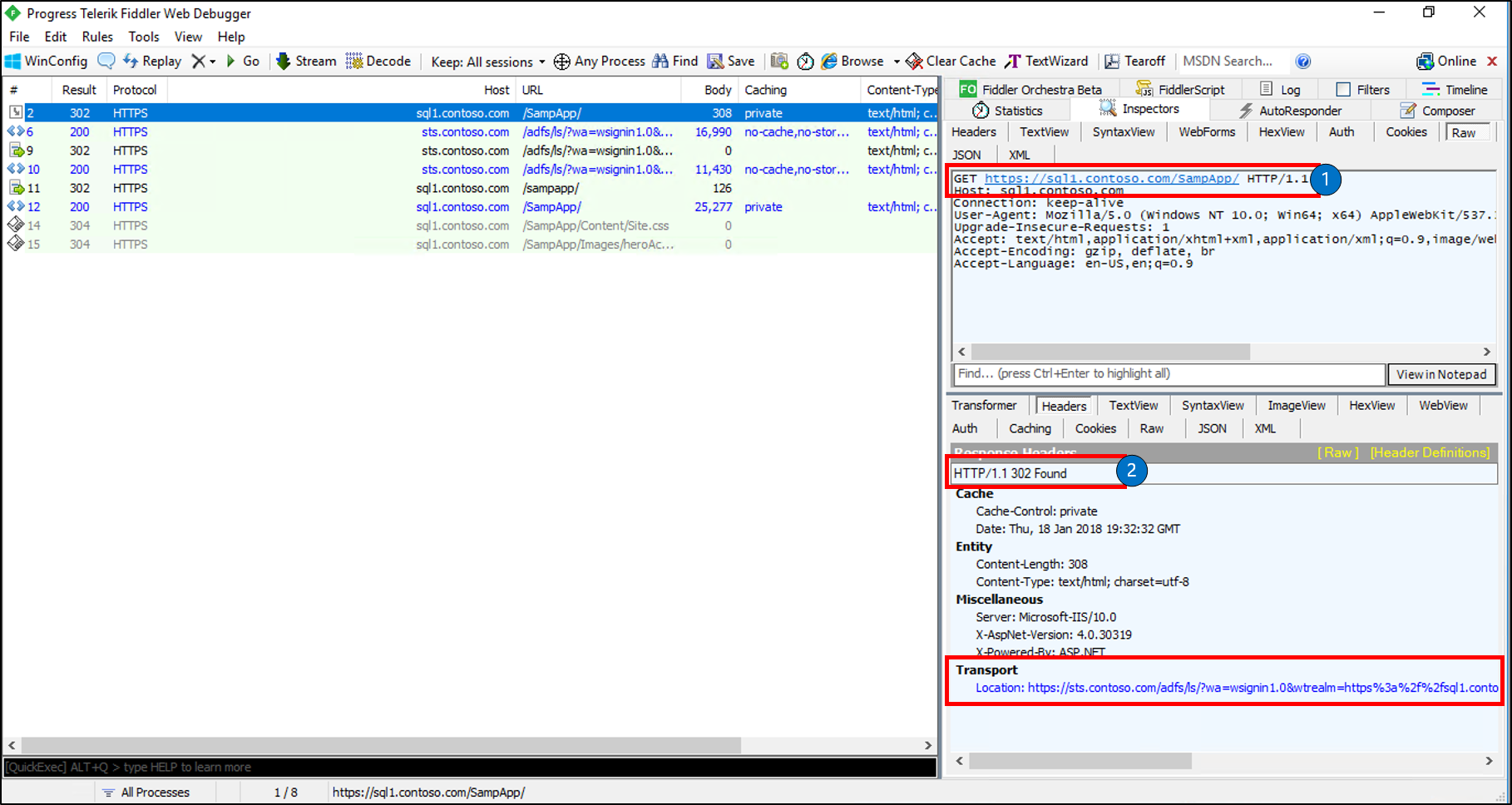

Etapa 1 e 2

Este é o início do nosso rastreamento. Nesse quadro nós veremos:

Solicitação:

- HTTP GET para nossa terceira parte confiável (https://sql1.contoso.com/SampApp)

Resposta:

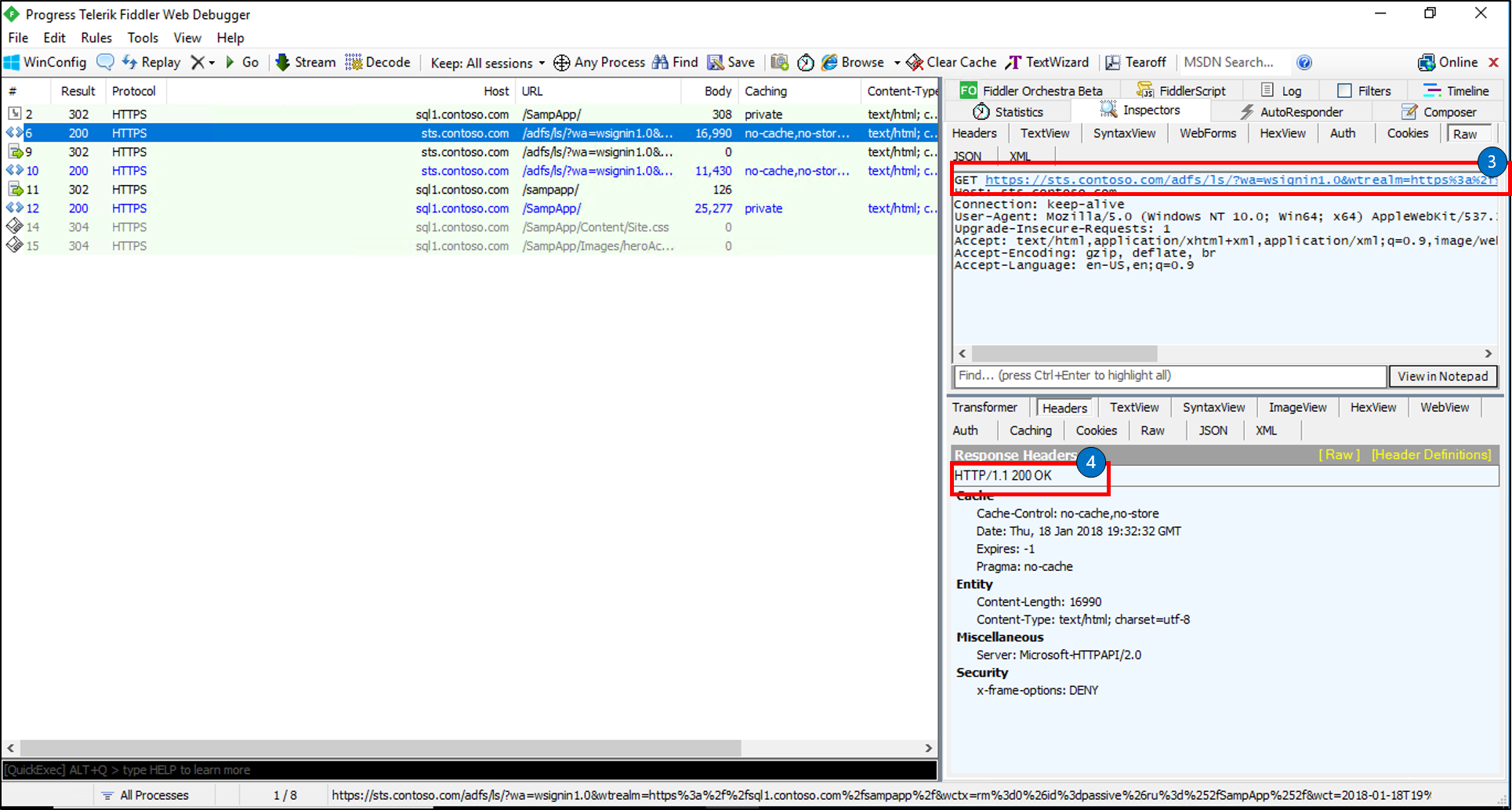

- A resposta é um HTTP 302 (redirecionamento). Os dados de transporte no cabeçalho Resposta mostram para onde redirecionar (https://sts.contoso.com/adfs/ls)

- A URL de redirecionamento contém wa=wsignin 1.0 que nos informa que nosso aplicativo RP criou uma solicitação de entrada de Web Services Federation para nós e enviou isso para o ponto de extremidade /adfs/ls/ dos AD FS. Isso é conhecido como associação de redirecionamento.

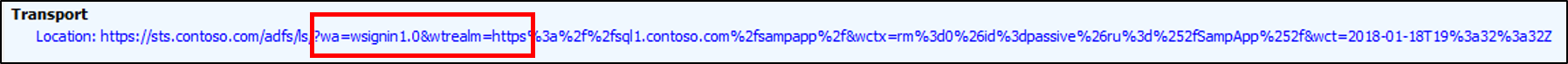

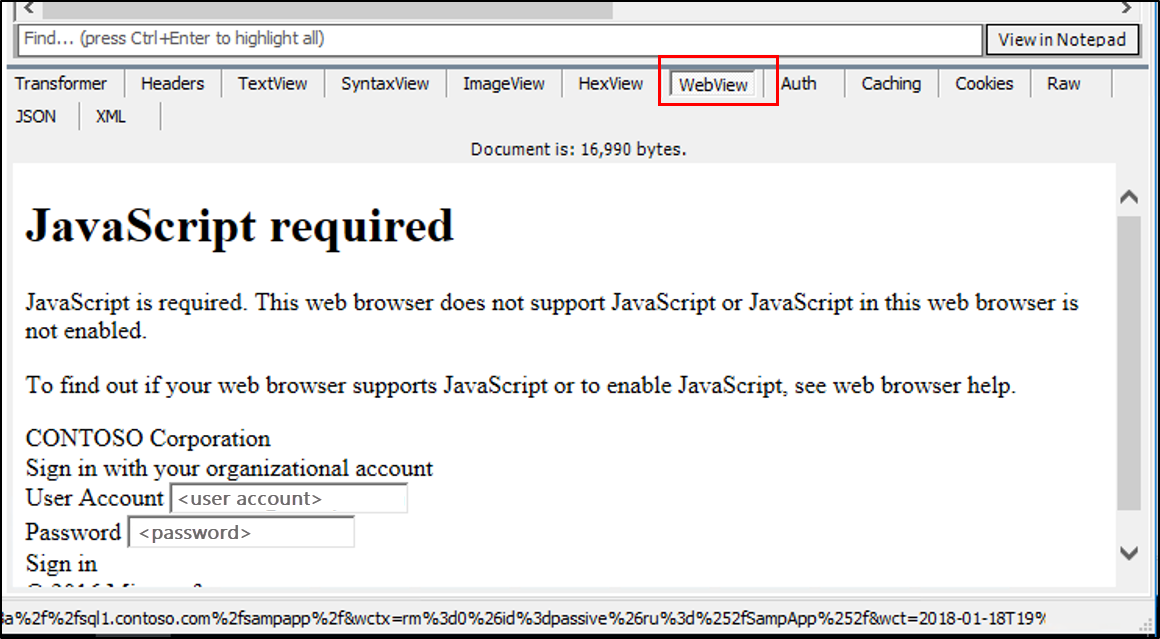

Etapa 3 e 4

Solicitação:

- HTTP GET para nosso servidor dos AD FS(sts.contoso.com)

Resposta:

- O Resposta é um prompt para credenciais. Isso indica que estamos usando a autenticação de formulários

- Ao clicar no modo de Exibição Web de Resposta, você verá o prompt de credenciais.

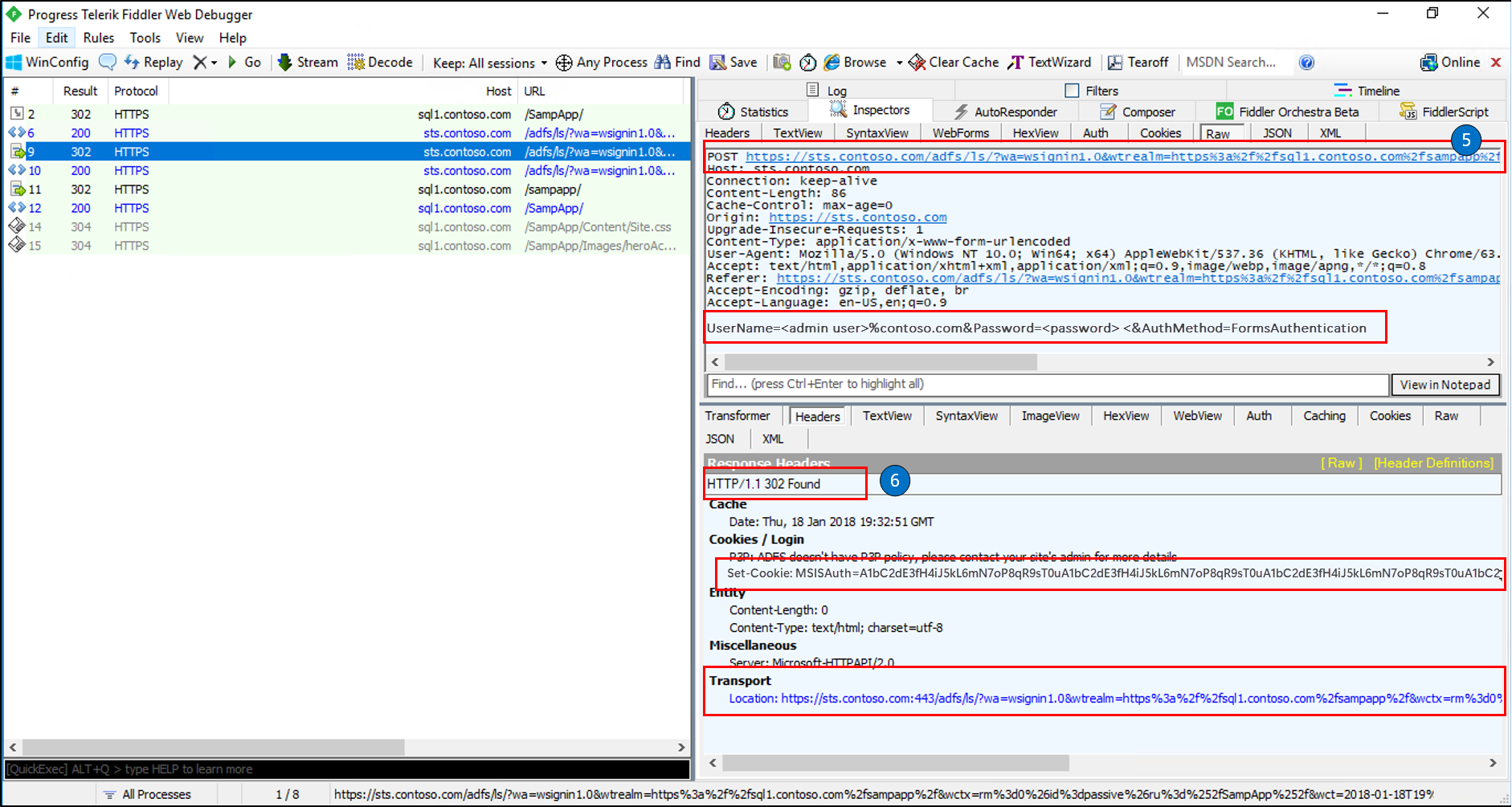

Etapa 5 e 6

Solicitação:

- HTTP POST com nosso nome de usuário e senha.

- Apresentação de credenciais. Examinando os dados brutos na solicitação, é possível ver as credenciais

Resposta:

- A resposta é Encontrada e o cookie criptografado MSIAuth é criado e retornado. Isso é usado para validar a declaração SAML produzida pelo nosso cliente. Além de ser conhecido como "cookie de autenticação" e só estar presente quando os AD FS forem o Idp.

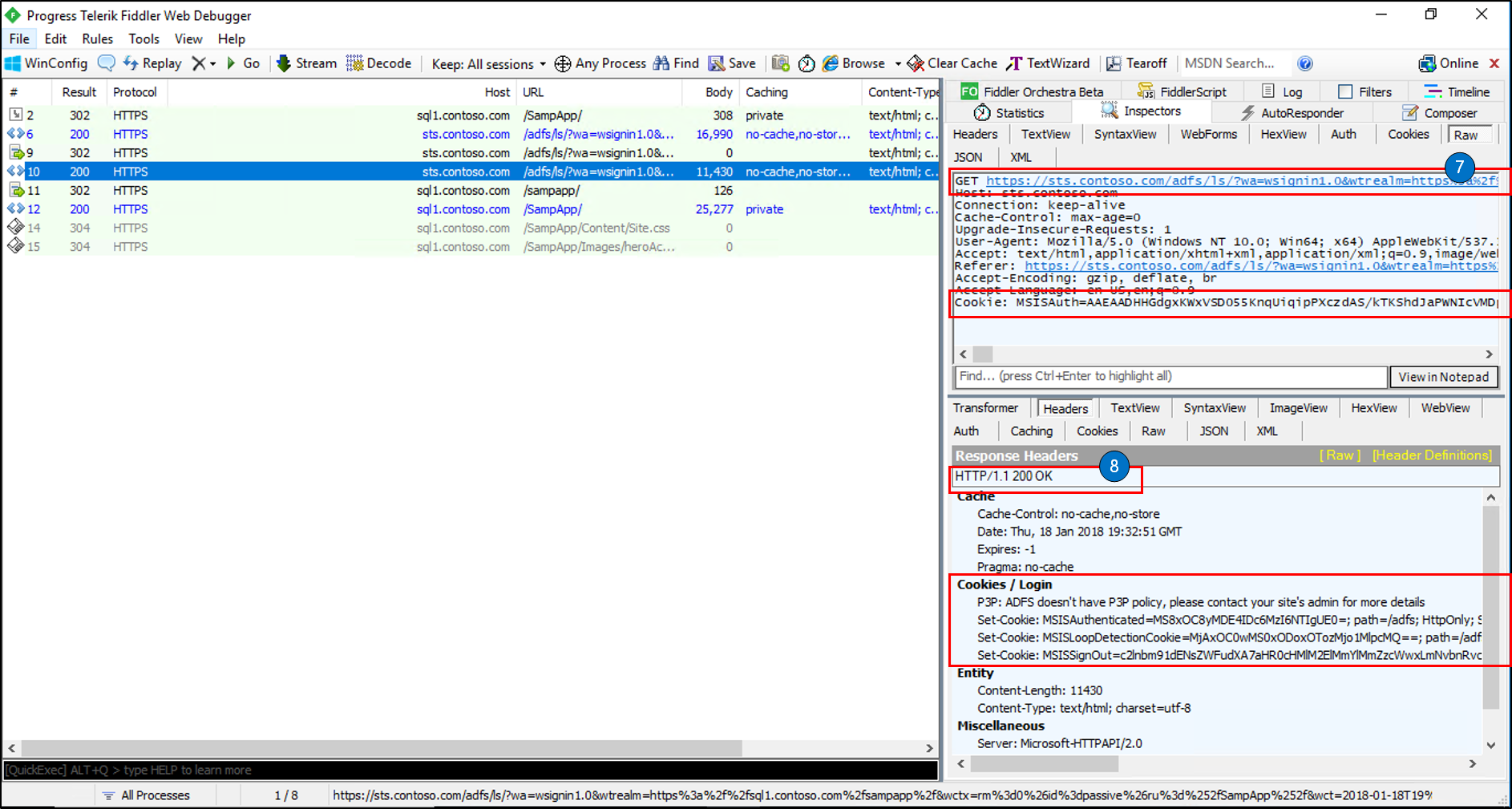

Etapa 7 e 8

Solicitação:

- Agora que autenticamos, faremos outro HTTP GET para o servidor dos AD FS e apresentaremos nosso token de autenticação

Resposta:

- A resposta é um HTTP OK, o que significa que os AD FS autenticaram o usuário com base nas credenciais fornecidas

- Além disso, definimos três cookies de volta para o cliente

- MSISAuthenticated contém um valor de carimbo de data/hora codificado em base64 para quando o cliente foi autenticado.

- MSISLoopDetectionCookie é usado pelo mecanismo de detecção de loop infinito dos AD FS para interromper clientes que acabaram em um loop de redirecionamento infinito para o servidor de federação. Os dados de cookie são um carimbo de data/hora codificado em base64.

- O MSISSignout é usado para controlar o IdP e todos os RPs visitados para a sessão de SSO. Esse cookie é utilizado quando uma saída da Web Services Federation é invocada. Você pode ver o conteúdo desse cookie usando um decodificador base64.

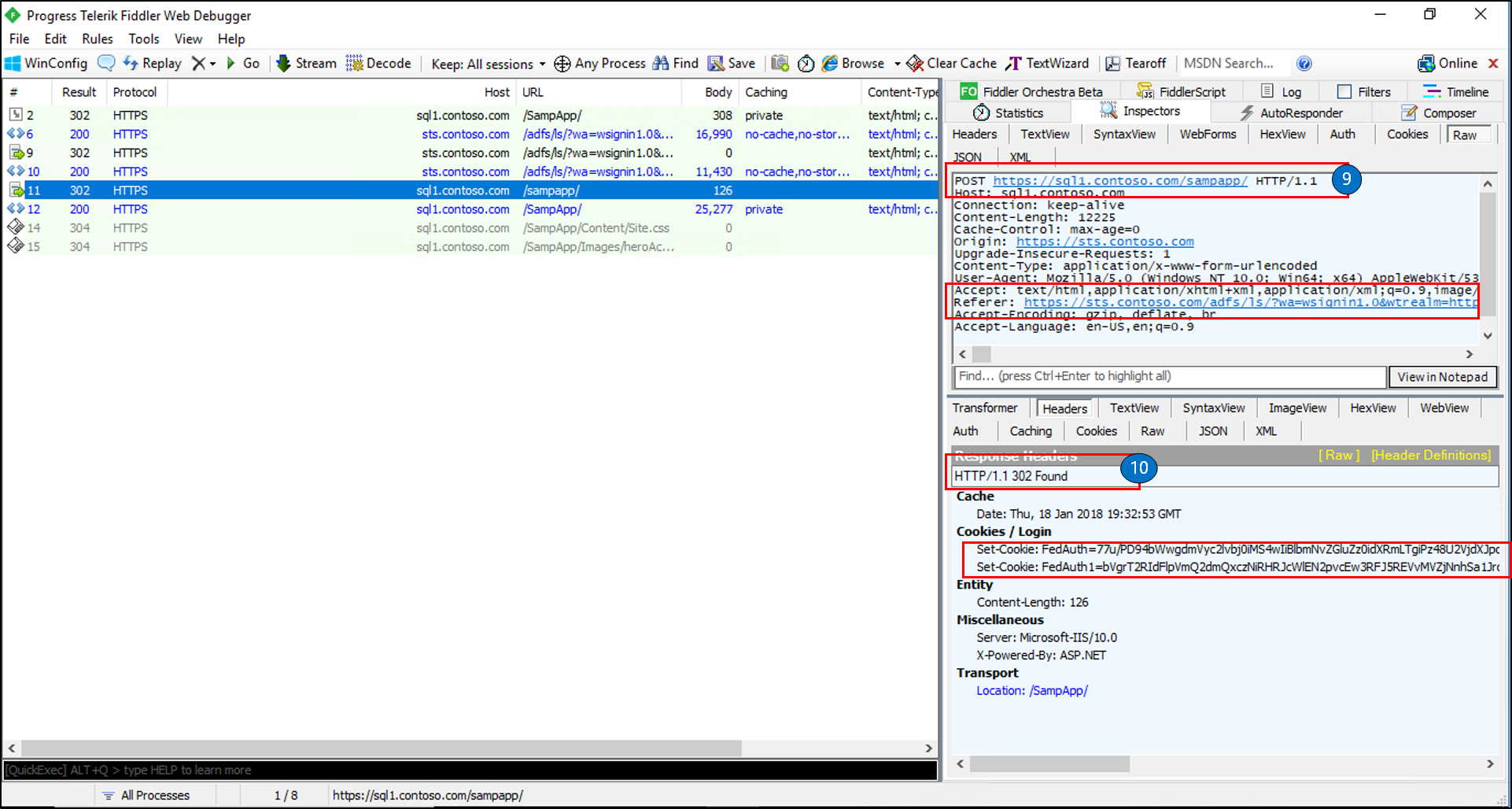

Etapa 9 e 10

Solicitação:

- HTTP POST

Resposta:

- A resposta é um Encontrado

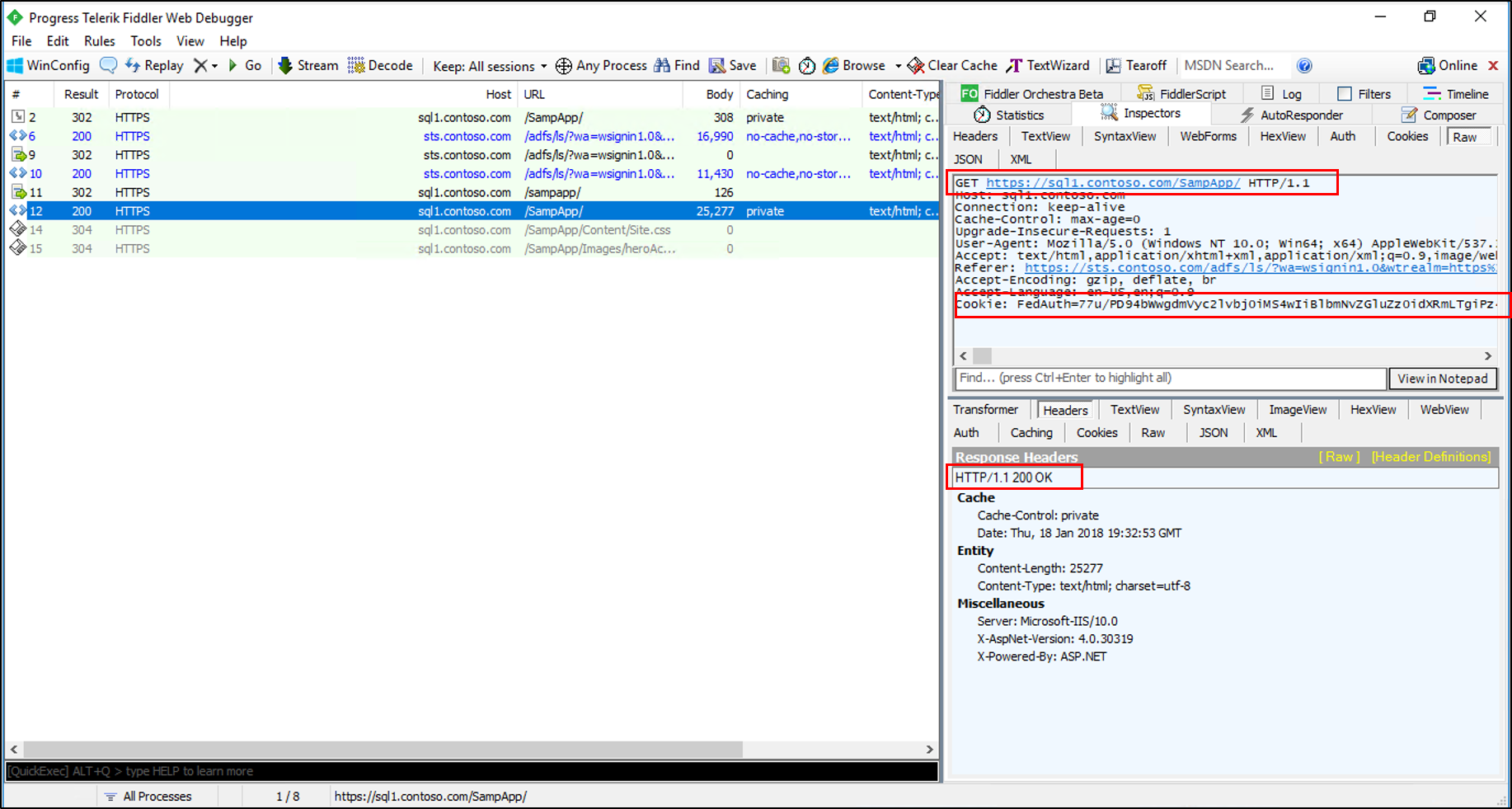

Etapa 11 e 12

Solicitação:

- HTTP GET

Resposta:

- A resposta é OK