Solução de problemas do AD FS - Microsoft Entra ID

Com o crescimento da nuvem, muitas empresas passaram a usar o Microsoft Entra ID para seus vários aplicativos e serviços. A federação com o Microsoft Entra ID tornou-se uma prática padrão em muitas organizações. Este documento abordará alguns dos aspectos da solução de problemas que surgem com essa federação. Vários dos tópicos no documento de solução de problemas gerais ainda pertencem à federação com o Azure, portanto, este documento se concentrará apenas nos detalhes com a interação do Microsoft Entra ID e AD FS.

Redirecionamento para o AD FS

O redirecionamento ocorre quando você entra em um aplicativo como o Office 365 e é "redirecionado" para os servidores do AD FS da sua organização para entrar.

Primeiros itens a serem verificados

Se o redirecionamento não estiver ocorrendo, há algumas coisas que você pode verificar

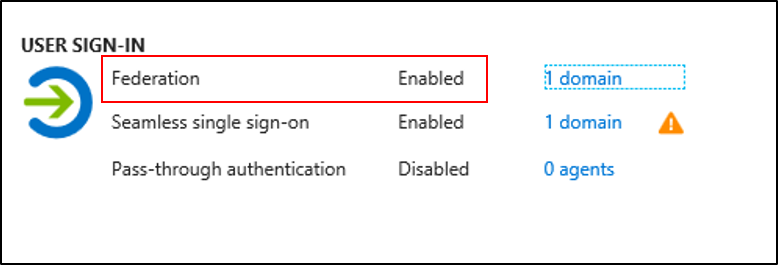

Verifique se o locatário do Microsoft Entra está habilitado para federação entrando no portal do Azure e verificando no Microsoft Entra Connect.

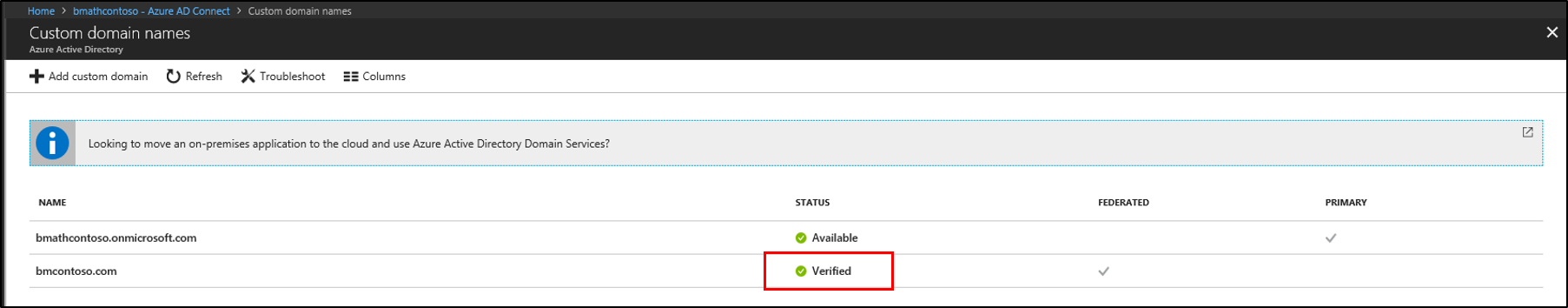

Verifique se o domínio personalizado foi verificado clicando no domínio ao lado de Federação no portal do Azure.

Por fim, você pode verificar o DNS para ver se os servidores do AD FS ou os servidores WAP estão resolvendo a partir da Internet. Verifique se eles resolvem e se você é capaz de navegar até eles.

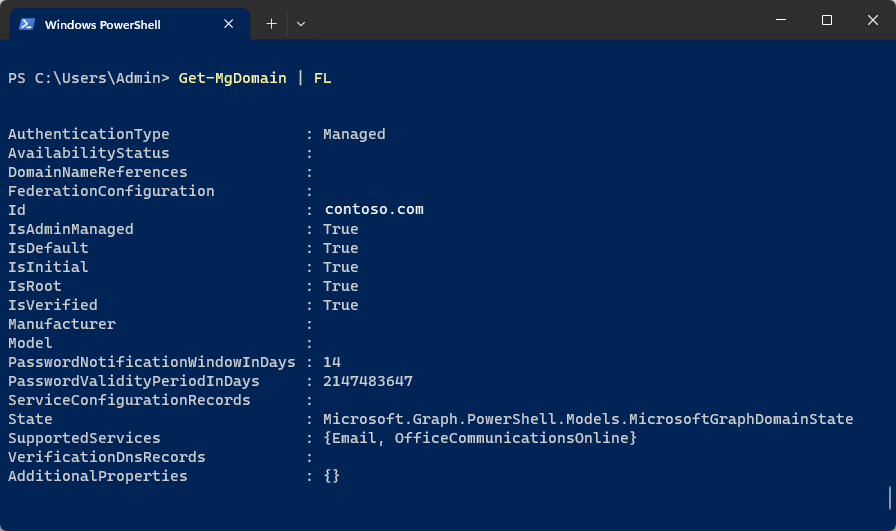

Você também pode usar o cmdlet

Get-MgDomaindo PowerShell para obter essas informações.

Você está recebendo um erro de Método de autenticação desconhecido

Você pode encontrar um erro "Método de autenticação desconhecido" informando que a AuthnContext não tem suporte no nível do AD FS ou STS quando você é redirecionado do Azure.

Isso é mais comum quando o Microsoft Entra ID redireciona para o AD FS ou STS usando um parâmetro que impõe um método de autenticação.

Para impor um método de autenticação, use um dos seguintes métodos:

Para Web Services Federation, use uma cadeia de caracteres de consulta WAUTH para forçar um método de autenticação preferencial.

Para SAML 2.0, use o seguinte:

<saml:AuthnContext> <saml:AuthnContextClassRef> urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport </saml:AuthnContextClassRef> </saml:AuthnContext>Quando o método de autenticação imposto é enviado com um valor incorreto ou se esse método de autenticação não tem suporte no AD FS ou STS, você recebe uma mensagem de erro antes de ser autenticado.

| Método de autenticação desejado | URI wauth |

|---|---|

| Autenticação por nome de usuário e senha | urn:oasis:names:tc:SAML:1.0:am:password |

| Autenticação do cliente SSL | urn:ietf:rfc:2246 |

| Autenticação integrada do Windows | urn:federation:authentication:windows |

Classes de contexto de autenticação SAML com suporte

| Método de autenticação | URI da classe de contexto de autenticação |

|---|---|

| Nome e senha do usuário | urn:oasis:names:tc:SAML:2.0:ac:classes:Password |

| Transporte protegido por senha | urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport |

| Cliente do Protocolo TLS | urn:oasis:names:tc:SAML:2.0:ac:classes:TLSClient |

| Certificado X.509 | urn:oasis:names:tc:SAML:2.0:ac:classes:X509 |

| Autenticação Integrada do Windows | urn:federation:authentication:windows |

| Kerberos | urn:oasis:names:tc:SAML:2.0:ac:classes:Kerberos |

Para garantir que o método de autenticação tenha suporte no nível do AD FS, verifique o seguinte.

AD FS 2.0

Em /adfs/ls/web.config, verifique se a entrada para o tipo de autenticação está presente.

<microsoft.identityServer.web>

<localAuthenticationTypes>

<add name="Forms" page="FormsSignIn.aspx" />

<add name="Integrated" page="auth/integrated/" />

<add name="TlsClient" page="auth/sslclient/" />

<add name="Basic" page="auth/basic/" />

</localAuthenticationTypes>

AD FS 2012 R2

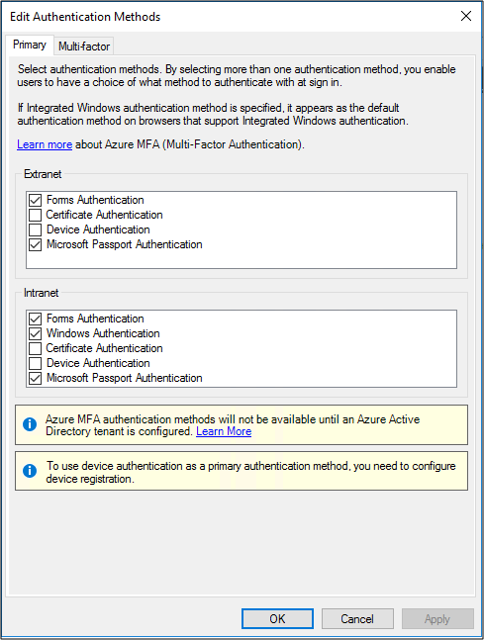

Em Gerenciamento do AD FS, clique em Políticas de Autenticação no snap-in do AD FS.

Na seção Autenticação primária, clique em Editar ao lado de Configurações globais. Você também pode clicar com o botão direito do mouse em Políticas de Autenticação e, em seguida, selecionar Editar Autenticação Primária Global. Ou, no painel Ações, selecione Editar Autenticação Primária Global.

Na janela Editar política de autenticação global, na guia Primária, você pode definir as configurações como parte da política de autenticação global. Por exemplo, para autenticação primária, você pode selecionar os métodos de autenticação disponíveis em Extranet e Intranet.

**Verifique se a caixa de seleção método de autenticação necessário está marcada.

AD FS 2016

Em Gerenciamento do AD FS, clique em Serviço e Método de autenticação no snap-in do AD FS.

Na seção Autenticação primária, clique em Editar.

Na janela Editar Métodos de Autenticação, na guia Primário, você pode definir as configurações como parte da política de autenticação.

Tokens emitidos pelo AD FS

O Microsoft Entra ID emite um erro após a emissão do token

Depois que o AD FS emite um token, o Microsoft Entra ID pode gerar um erro. Nessa situação, verifique se há os seguintes problemas:

- As declarações emitidas pelo AD FS no token devem corresponder aos respectivos atributos do usuário no Microsoft Entra ID.

- o token para o Microsoft Entra ID deve conter as seguintes declarações necessárias:

- WSFED:

- UPN: o valor dessa declaração deve corresponder ao UPN dos usuários no Microsoft Entra ID.

- ImmutableID: o valor dessa declaração deve corresponder ao sourceAnchor ou ImmutableID do usuário no Microsoft Entra ID.

- WSFED:

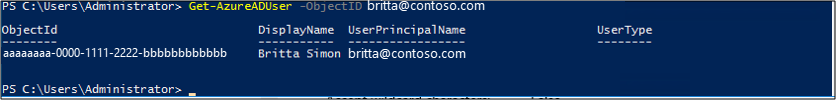

Para obter o valor do atributo User no Microsoft Entra ID, execute a seguinte linha de comando: Get-AzureADUser –UserPrincipalName <UPN>

- SAML 2.0:

- IDPEmail: o valor dessa declaração deve corresponder ao nome principal do usuário dos usuários no Microsoft Entra ID.

- NAMEID: o valor dessa declaração deve corresponder a sourceAnchor ou ImmutableID do usuário no Microsoft Entra ID.

Para obter mais informações, consulte Usar um provedor de identidade SAML 2.0 para implementar o logon único.

Incompatibilidade de certificado de assinatura de token entre o AD FS e o Microsoft Entra ID

O AD FS usa o certificado de autenticação de tokens para assinar o token enviado ao usuário ou aplicativo. A relação de confiança entre o AD FS e o Microsoft Entra ID é uma relação de confiança federada baseada nesse certificado de autenticação de tokens.

No entanto, se o certificado de autenticação de tokens no lado do AD FS for alterado devido à Substituição automática de certificado ou por alguma intervenção, os detalhes do novo certificado deverão ser atualizados no lado do Microsoft Entra ID para o domínio federado. Quando o certificado de assinatura de token Primário no AD FS for diferente do Microsoft Entra ID, o token emitido pelo AD FS não será confiável para o Microsoft Entra ID. Portanto, o usuário federado não tem permissão para fazer logon.

Para corrigir isso, você pode usar as etapas descritas em Renovar certificados de federação para o Office 365 e o Microsoft Entra ID.

Outros itens comuns a serem verificados

Veja a seguir uma lista rápida de itens a serem verificados se você está tendo problemas com a interação entre o AD FS e o Microsoft Entra.

- credenciais obsoletas ou armazenadas em cache no Gerenciador de Credenciais do Windows

- O Algoritmo de Hash Seguro configurado no Objeto de confiança de terceira parte confiável para o Office 365 está definido como SHA1