Obter e configurar certificados TS e TD para o AD FS

Este artigo descreve tarefas e procedimentos para garantir que os certificados de autenticação de tokens e de descriptografia do token do AD FS estejam atualizados.

Certificados de autenticação de tokens são certificados X509 padrão usados para assinar com segurança todos os tokens que o servidor de federação emite. Certificados de descriptografia de token são certificados X509 padrão usados para descriptografar todos os tokens de entrada. Eles também são publicado nos metadados de federação.

Para obter mais informações, consulte Requisitos de certificado.

Determinar se o AD FS renova os certificados automaticamente

Por padrão, o AD FS é configurado para gerar automaticamente certificados de assinatura e de descriptografia de token. A geração ocorre na configuração inicial e quando os certificados estão se aproximando da data de validade.

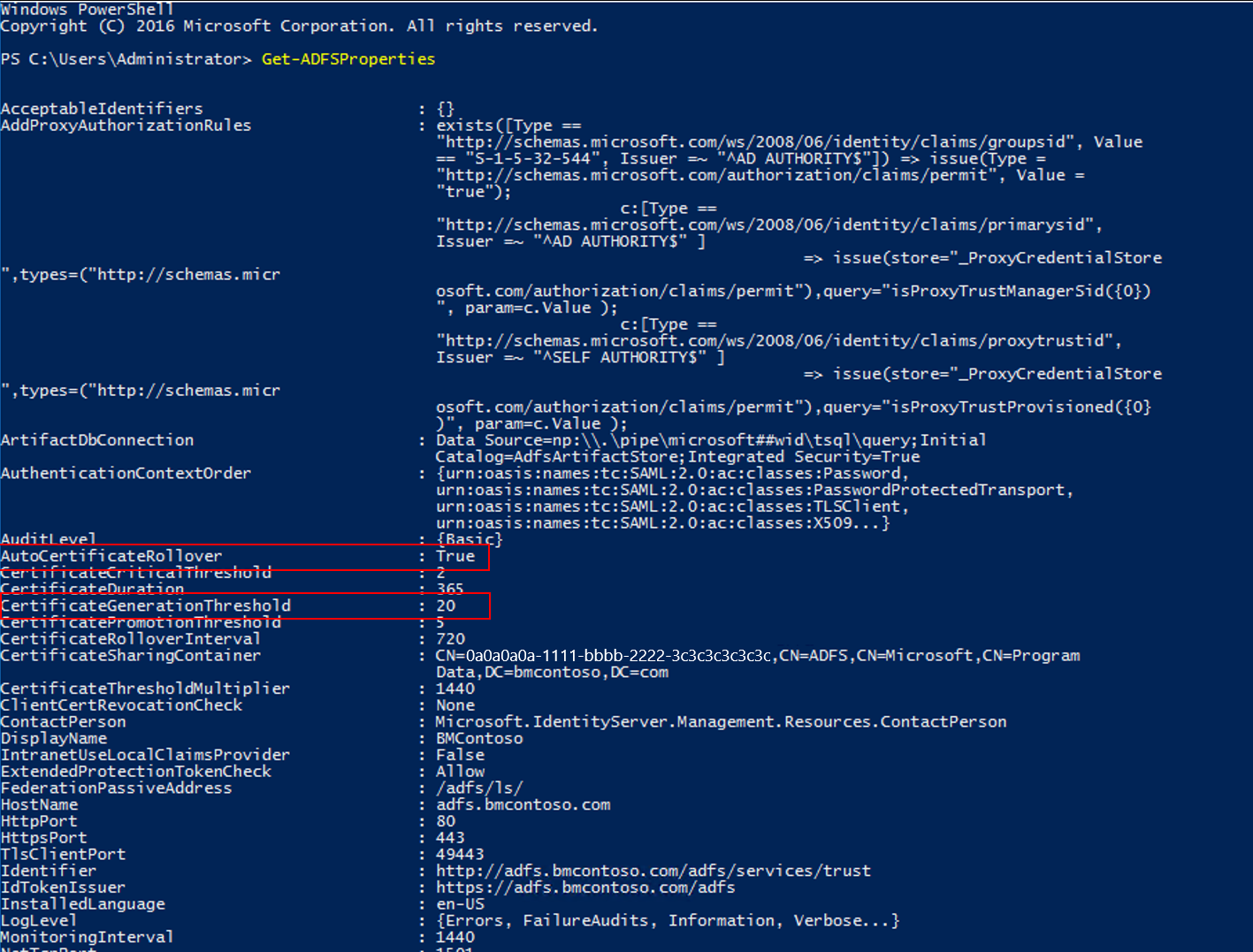

Você pode executar o seguinte comando do Windows PowerShell: Get-AdfsProperties.

A propriedade AutoCertificateRollover descreve se o AD FS está configurado para renovar certificados de autenticação e descriptografia de tokens automaticamente.

Se AutoCertificateRollover estiver definido como True, os certificados do AD FS serão renovados e configurados automaticamente no AD FS. Depois que o novo certificado estiver configurado, você deverá garantir que cada parceiro de federação seja atualizado com esse novo certificado para evitar uma interrupção. Seu parceiro de federação é representado em seu farm do AD FS por relações de confiança de terceira parte confiável ou relações de confiança do provedor de declarações.

Se o AD FS não estiver configurado para renovar automaticamente certificados de autenticação de tokens e de descriptografia do token (por exemplo, se AutoCertificateRollover estiver definido como False), o AD FS não gerará nem usará automaticamente novos certificados de descriptografia do token e de autenticação de tokens. Você deve executar essas tarefas manualmente.

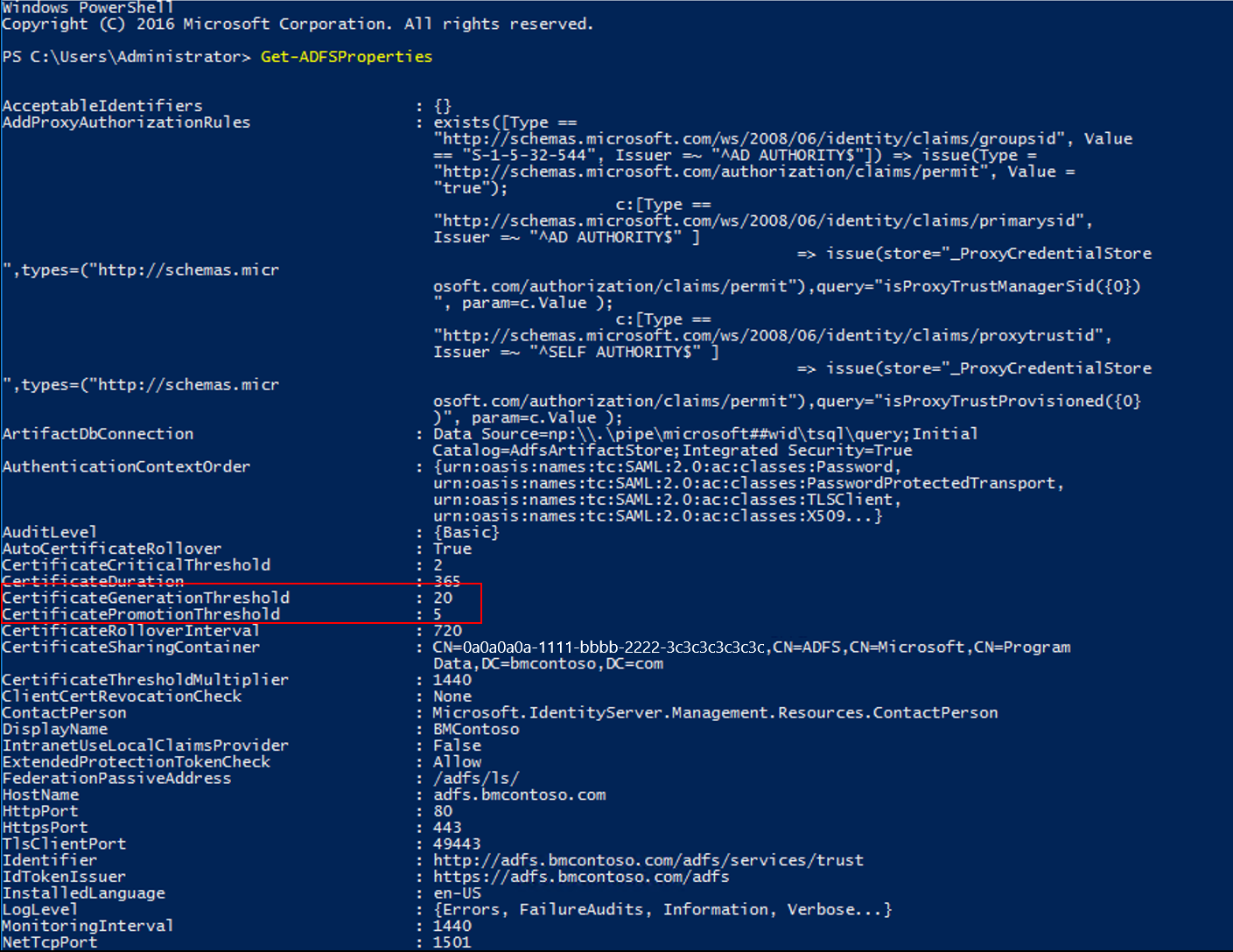

Se o AD FS estiver configurado para renovar automaticamente certificados de autenticação de tokens e de descriptografia do token (AutoCertificateRollover estiver definido como True), será possível determinar quando eles serão renovados:

CertificateGenerationThreshold descreve quantos dias antes da data, Not After, do certificado um novo certificado é gerado.

CertificatePromotionThreshold determina quantos dias após a geração do novo certificado que ele é promovido para ser o certificado primário. O AD FS usa CertificatePromotionThreshold para assinar tokens que emite e descriptografar tokens provenientes de provedores de identidade.

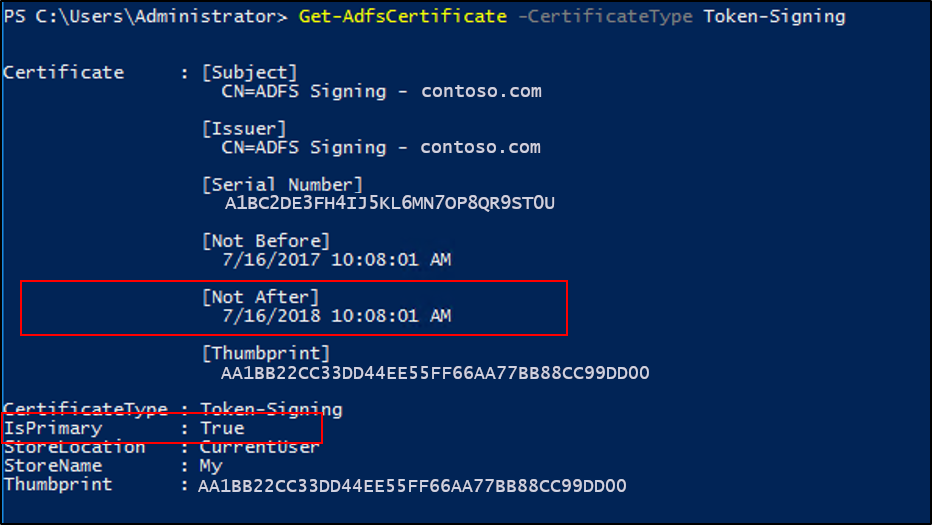

Determinar quando os certificados atuais expiram

Use o procedimento a seguir para identificar os certificados primários de autenticação de tokens e de descriptografia do token quando os certificados atuais expirarem.

Você pode executar o seguinte comando do Windows PowerShell: Get-AdfsCertificate –CertificateType token-signing (ou Get-AdfsCertificate –CertificateType token-decrypting). Você também pode examinar os certificados atuais no MMC: Service->Certificates.

O AD FS usa o certificado para o qual o valor IsPrimary é definido como True.

A data mostrada para Not After é a data até a qual um novo certificado primário de autenticação de tokens ou de descriptografia do token deve ser configurado.

Para garantir a continuidade do serviço, todos os parceiros de federação devem consumir os novos certificados de descriptografia de token e assinatura de token antes desse término. Seu parceiro de federação é representado em seu farm do AD FS por relações de confiança de terceira parte confiável ou relações de confiança do provedor de declarações. Planeje esse processo com pelo menos 60 dias de antecedência.

Gerar manualmente um novo certificado autoassinado antes do encerramento do período de cortesia

Você pode gerar manualmente um novo certificado autoassinado antes do término do período de cortesia usando as seguintes etapas:

- Verifique se você fez logon no servidor primário do AD FS.

- Abra o Windows PowerShell e execute o seguinte comando:

Add-PSSnapin "microsoft.adfs.powershell". - É possível verificar os certificados de autenticação atuais no AD FS. Para fazer isso, execute o seguinte comando:

Get-ADFSCertificate –CertificateType token-signing. Observe a saída do comando para ver as datas Não Após dos certificados listados. - Para gerar um novo certificado, execute o comando a seguir para renovar e atualizar os certificados no servidor AD FS:

Update-ADFSCertificate –CertificateType token-signing. - Verifique a atualização executando o seguinte comando de novo:

Get-ADFSCertificate –CertificateType token-signing. - Dois certificados devem ser listados agora. Deve-se ter uma data Não Após de aproximadamente um ano no futuro. O outro deve ter o valor IsPrimary como False.

Importante

Para evitar uma indisponibilidade de serviço, atualize as informações do certificado no Microsoft Entra ID com um certificado de autenticação de tokens válido.

Se você não usar certificados autoassinados

Se você não usa os certificados padrão de autenticação e descriptografia de tokens autoassinados que são gerados automaticamente, precisa renová-los e configurá-los manualmente.

Em primeiro lugar, você deve obter um novo certificado da sua autoridade de certificação e importá-lo para o repositório de certificados pessoais do computador local em cada servidor de federação. Para obter instruções, confira Importar um certificado.

Agora será preciso configurar esse certificado como o certificado secundário de autenticação de tokens ou de descriptografia do token do AD FS. Configure-o como um certificado secundário para permitir aos parceiros de federação tempo suficiente para consumir esse novo certificado antes de promovê-lo ao certificado primário.

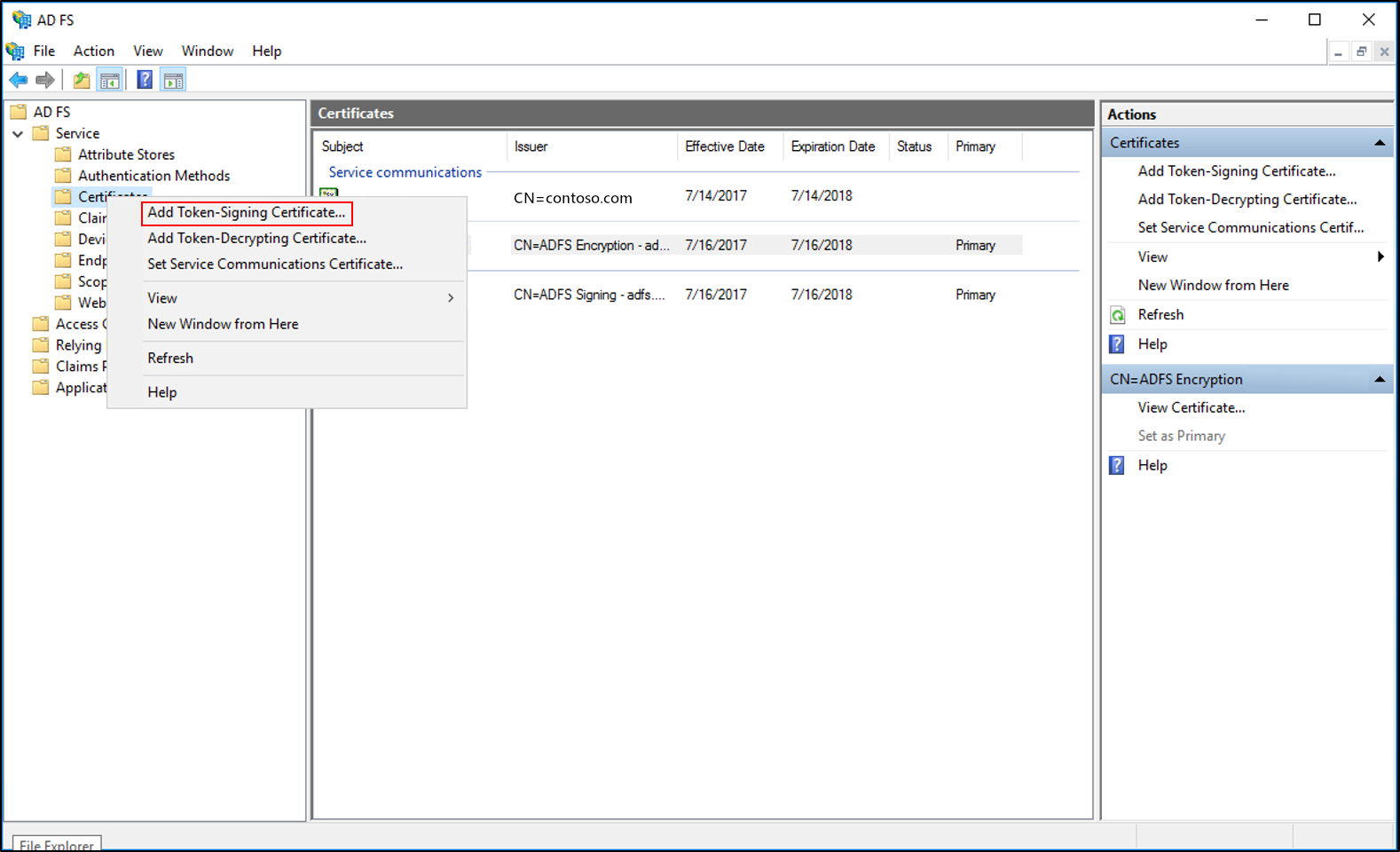

Configurar um novo certificado como secundário

- Abra o PowerShell e execute

Set-ADFSProperties -AutoCertificateRollover $false. - Depois de importar o certificado. Abra o console do Gerenciamento do AD FS.

- Expanda Serviço e, em seguida, selecione Certificados.

- No painel Ações, selecione Adicionar Certificado de Autenticação de Tokens.

- Selecione o novo certificado na lista de certificados exibidos e escolha OK.

- Abra o PowerShell e execute

Set-ADFSProperties -AutoCertificateRollover $true.

Aviso

Verifique se o novo certificado tenha uma chave privada associada e que a conta de serviço AD FS receba permissões de Leitura para a chave privada. Verifique isso em cada servidor de federação. Para isso, no snap-in Certificados, clique com o botão direito mouse no novo certificado, escolha Todas as Tarefas e, em seguida, selecione Gerenciar Chaves Privadas.

Os parceiros de federação consomem seus novos certificados efetuando pull dos metadados de federação ou recebendo a chave pública do novo certificado de você. Depois de ter esperado o suficiente os parceiros de federação consumirem o novo certificado, promova o certificado secundário a primário.

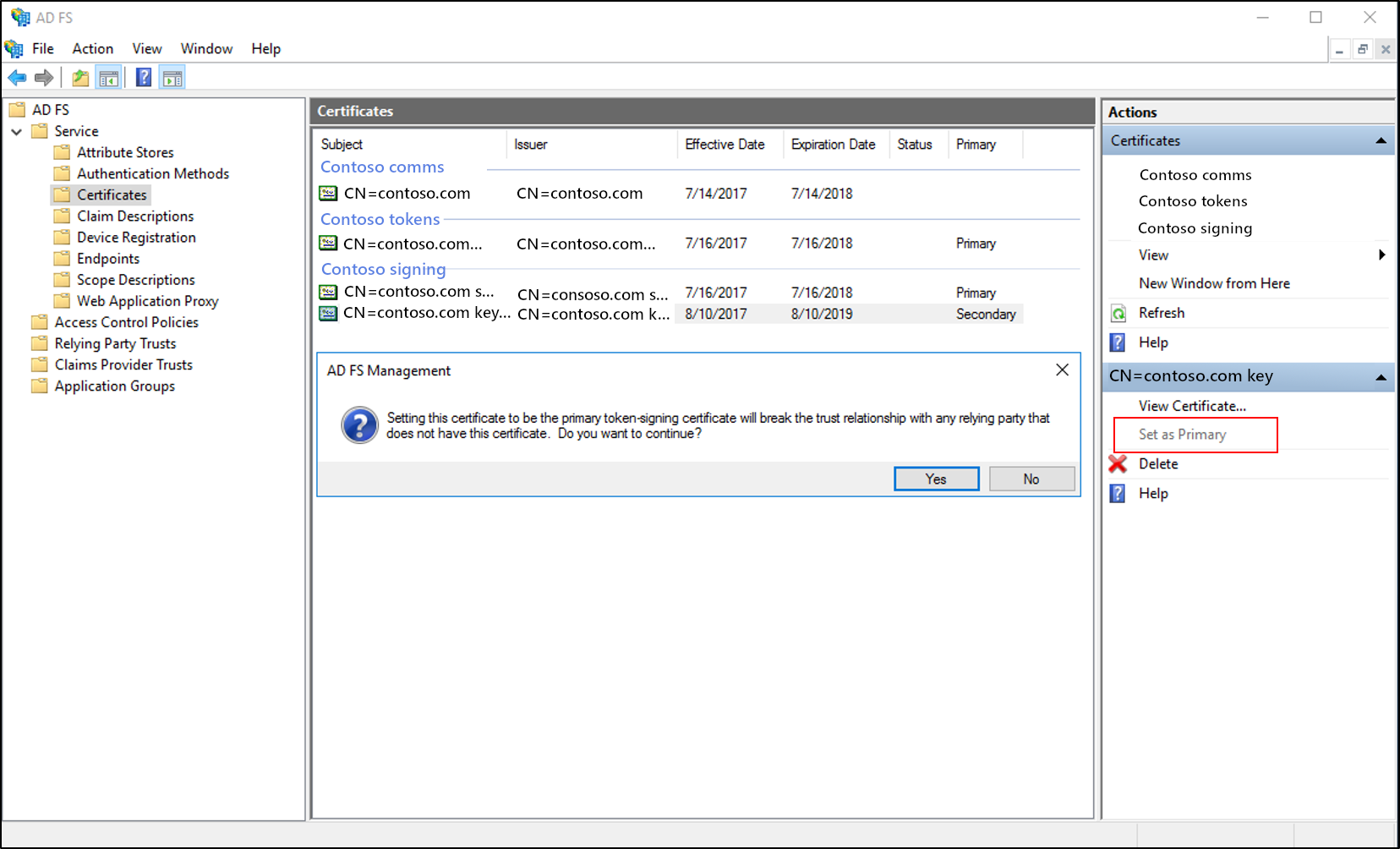

Promoção do novo certificado de secundário para primário

Abra o console do Gerenciamento do AD FS.

Expanda Serviço e, em seguida, selecione Certificados.

Selecione o certificado de autenticação de token secundário.

No painel Ações, selecione Definir como Primário. Clique em Sim no prompt de confirmação.

Atualizar parceiros de federação

Você deve atualizar seus parceiros de federação de maneira diferente, dependendo se eles podem consumir metadados de federação.

Parceiros que podem consumir metadados federados

Quando você renovava e configura um novo certificado de assinatura ou de descriptografia de token, verifique se todos seus parceiros de federação obtiveram os novos certificados. Seus parceiros de federação são parceiros da organização do recurso ou da organização da conta representados no AD FS por confianças de terceira parte confiável e confianças de provedor de declarações.

Parceiros que não podem consumir metadados federados

Se os seus parceiros de federação não puderem consumir metadados federados, você deve enviar manualmente a eles a chave pública do novo certificado de autenticação ou descriptografia de tokens. Envie a nova chave pública do certificado (arquivo .cer ou .p7b se quiser incluir toda a cadeia) para todos os parceiros da organização da conta ou da organização de recurso. Seus parceiros da organização do recurso ou da organização da conta são representados no AD FS por confianças de terceira parte confiável e confianças de provedor de declarações. Os parceiros devem implementar as alterações necessárias no lado deles para confiar nos novos certificados.

Promover para primário se AutoCertificateRollover for False

Se AutoCertificateRollover estiver definido como False, o AD FS não gerará nem usará automaticamente novos certificados de descriptografia do token ou assinatura de token. Você deve executar essas tarefas manualmente. Depois de permitir um período suficiente para todos os parceiros de federação consumirem o novo certificado secundário, promova esse certificado secundário a primário. No snap-in do MMC, selecione o certificado de autenticação de token secundário e, no painel Ações, selecione Definir como Primário.

Atualizar o Microsoft Entra ID

O AD FS fornece acesso de logon único aos serviços de nuvem da Microsoft, como o Office 365, autenticando usuários por meio das credenciais existentes deles do AD DS. Para obter mais informações, confira Renovar certificados de federação para o Office 365 e o Microsoft Entra ID.