Compostos de autenticação e declarações do AD DS no AD FS

O Windows Server 2012 aprimora a autenticação Kerberos introduzindo a autenticação composta. A autenticação composta permite que uma solicitação do TGS (Serviço de concessão de tíquete) do Kerberos inclua duas identidades:

- a identidade do usuário

- a identidade do dispositivo do usuário.

O Windows realiza a autenticação composta estendendo o FAST (Encapsulamento Seguro de Autenticação Flexível) do Kerberos ou a proteção Kerberos.

O AD FS 2012 e versões posteriores permitem o consumo de declarações de usuário ou dispositivo emitidas pelo AD DS que residem em um tíquete de autenticação do Kerberos. Nas versões anteriores do AD FS, o mecanismo de declarações só podia ler SIDs (IDs de segurança de usuário e grupo) do Kerberos, mas não conseguia ler as informações de declarações contidas em um tíquete do Kerberos.

Habilite um controle de acesso mais avançado para aplicativos federados usando declarações de usuário e dispositivo emitidas pelo AD DS (Active Directory Domain Services) juntamente com AD FS (Serviços de Federação do Active Directory).

Requisitos

Os computadores que acessam aplicativos federados devem autenticar-se no AD FS usando a Autenticação integrada do Windows.

- A Autenticação Integrada do Windows só está disponível ao se conectar aos servidores AD FS de back-end.

- Os computadores devem conseguie acessar os servidores AD FS de back-end para o nome do serviço de federação

- Os servidores AD FS devem oferecer a Autenticação Integrada do Windows como um método de Autenticação Primária em suas configurações de Intranet.

A política de Suporte ao cliente Kerberos para autenticação composta de declarações e proteção Kerberos deve ser aplicada a todos os computadores que acessam aplicativos federados protegidos pela Autenticação Composta. Isso é aplicável no caso de cenários de floresta única ou floresta cruzada.

O domínio que hospeda os servidores AD FS deve ter a configuração da política de suporte do KDC para autenticação composta de declarações e proteção Kerberos aplicada aos Controladores de Domínio.

Etapas para configurar o AD FS no Windows Server 2012 R2

Use as etapas a seguir para configurar a autenticação composta e as declarações

Etapa 1: Habilitar o suporte KDC para declarações, autenticação composta e proteção Kerberos na Política de Controlador de Domínio Padrão

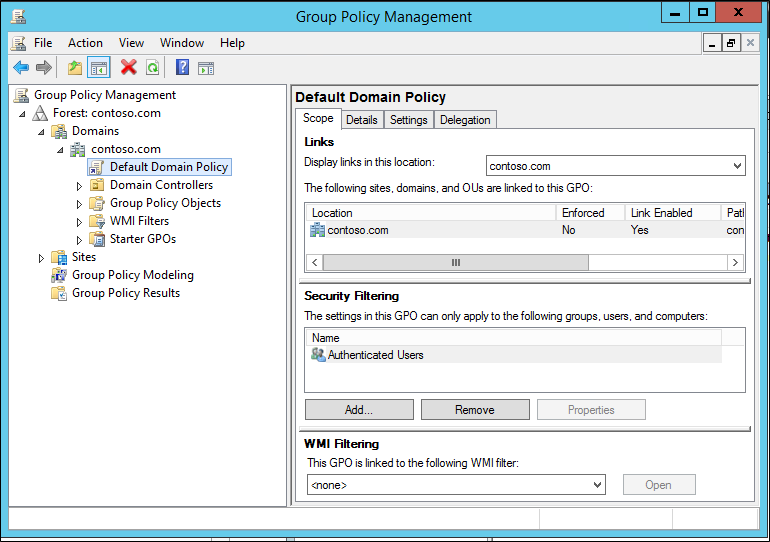

- Em Gerenciador do Servidor, selecione Ferramentas, Gerenciamento de Política de Grupo.

- Acesse a Política de Controlador de Domínio Padrão, clique com o botão direito do mouse e selecione editar.

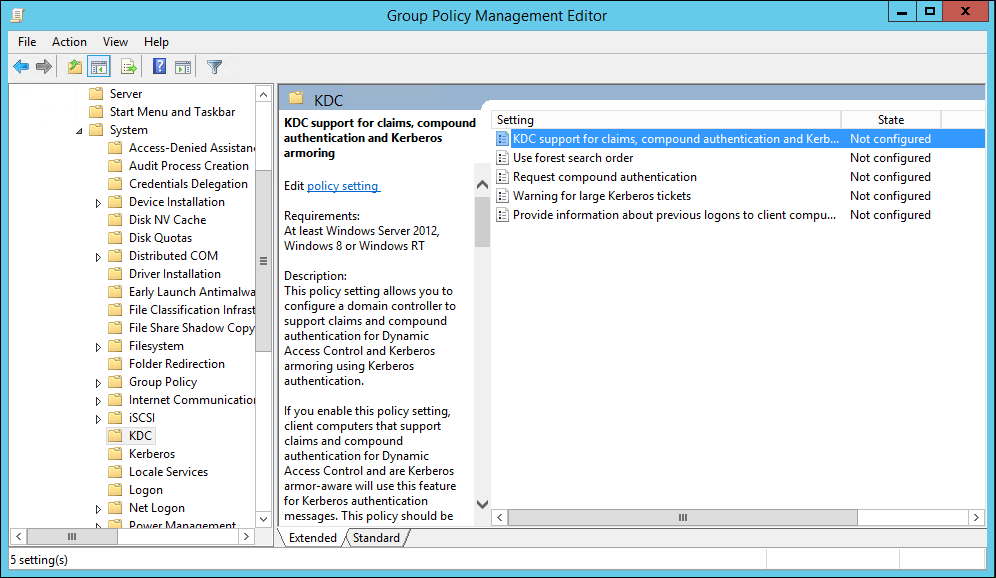

- No Editor de Gerenciamento Política de Grupo, em Configuração do Computador, expanda Políticas, Modelos Administrativos, Sistema e, em seguida, selecione KDC.

- No painel à direita, clique duas vezes em Suporte KDC para declarações, autenticação composta e proteção Kerberos.

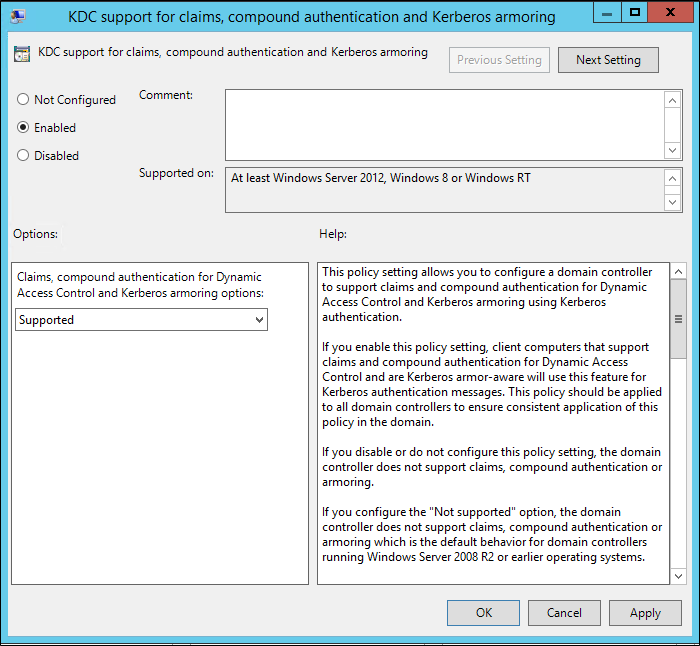

- Na nova janela de diálogo, habilite o suporte do KDC para declarações.

- Em Opções, selecione Com suporte no menu suspenso e clique em Aplicar e OK.

Etapa 2: Habilitar o suporte ao cliente Kerberos para declarações, autenticação composta e proteção Kerberos em computadores que acessam aplicativos federados

- Em uma Política de Grupo aplicada aos computadores que acessam aplicativos federados, no Editor de Gerenciamento de Política de Grupo, em Configuração do Computador, expanda Políticas, Modelos Administrativos, Sistema e, em seguida, selecione Kerberos.

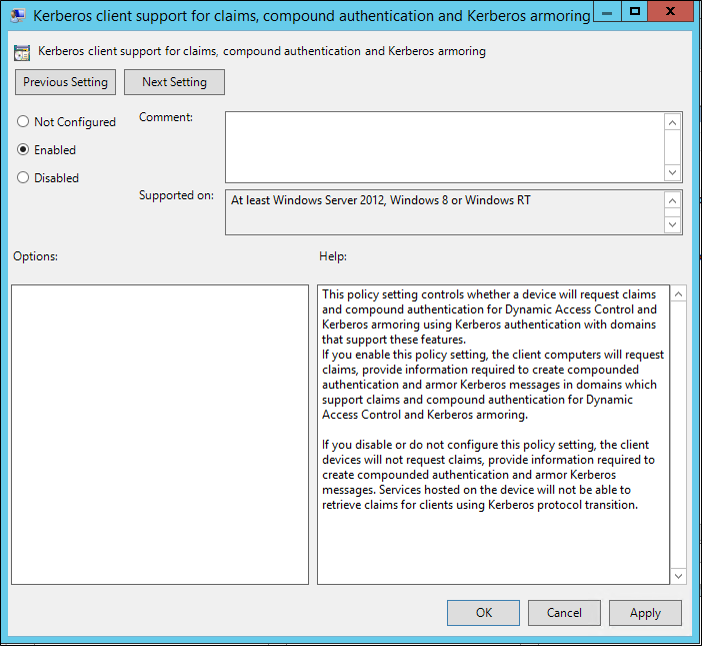

- No painel direito da janela do Editor de Gerenciamento de Política de Grupo, clique duas vezes em Suporte ao cliente Kerberos para declarações, autenticação composta e proteção Kerberos.

- Na nova janela de diálogo, habilite o suporte ao cliente Kerberos e clique em Aplicar e OK.

- Feche o Editor de Gerenciamento de Política de Grupo.

Etapa 3: verifique se os servidores AD FS foram atualizados.

Você precisa garantir que as atualizações a seguir estejam instaladas nos servidores AD FS.

| Atualizar | Descrição |

|---|---|

| KB2919355 | Atualização de segurança cumulativa (inclui KB2919355,KB2932046,KB2934018,KB2937592,KB2938439) |

| KB2959977 | Atualização para o Server 2012 R2 |

| Hotfix 3052122 | Essa atualização adiciona suporte para declarações de ID compostas nos Serviços de Federação do Active Directory (AD FS). |

Etapa 4: configurar o provedor de autenticação primária

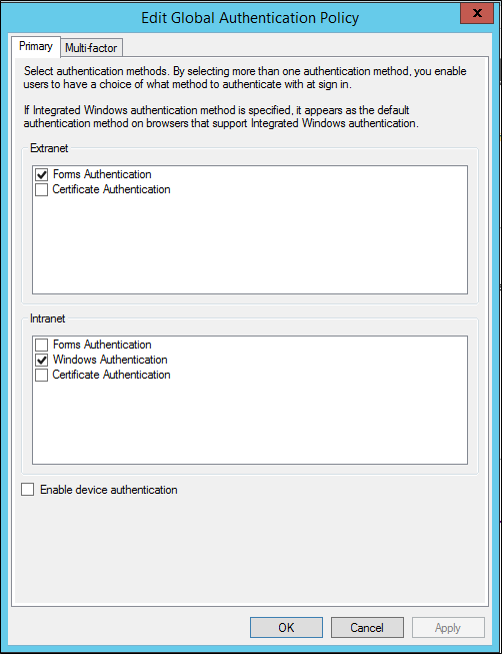

Defina o Provedor de Autenticação Primária como Autenticação do Windows nas configurações da Intranet do AD FS.

No Gerenciamento do AD FS, em Políticas de Autenticação, selecione Autenticação Primária e, em Configurações Globais, clique em editar.

Em Editar Política de Autenticação Global na Intranet, selecione Autenticação do Windows.

Clique em Aplicar e em OK.

Usando o PowerShell, você pode usar o cmdlet Set-AdfsGlobalAuthenticationPolicy.

Set-AdfsGlobalAuthenticationPolicy -PrimaryIntranetAuthenticationProvider 'WindowsAuthentication'

Observação

Em um farm baseado em WID, o comando do PowerShell deve ser executado no Servidor Primário do AD FS. Em um farm baseado em SQL, o comando do PowerShell pode ser executado em qualquer servidor do AD FS que seja membro do farm.

Etapa 5: adicionar a descrição da declaração ao AD FS

Adicione a seguinte Descrição da declaração ao farm. Essa Descrição da declaração não está presente por padrão no AD FS 2012 R2 e precisa ser adicionada manualmente.

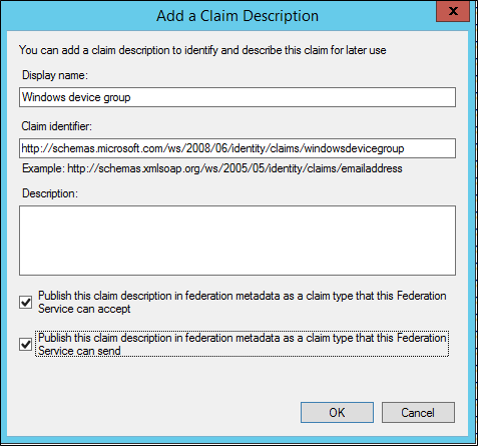

No Gerenciamento do AD FS, em Serviço, clique com o botão direito do mouse em Descrição da declaração e selecione Adicionar descrição da declaração

Inserir as informações a seguir na descrição da declaração

- Nome de exibição: "Grupo de dispositivos do Windows"

- Descrições de Declaração:

'<https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsdevicegroup>'`

Marque ambas as caixas.

Clique no OK.

Usando o PowerShell, você pode usar o cmdlet Add-AdfsClaimDescription.

Add-AdfsClaimDescription -Name 'Windows device group' -ClaimType 'https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsdevicegroup' ` -ShortName 'windowsdevicegroup' -IsAccepted $true -IsOffered $true -IsRequired $false -Notes 'The windows group SID of the device'

Observação

Em um farm baseado em WID, o comando do PowerShell deve ser executado no Servidor Primário do AD FS. Em um farm baseado em SQL, o comando do PowerShell pode ser executado em qualquer servidor do AD FS que seja membro do farm.

Etapa 6: habilitar o bit de autenticação composta no atributo msDS-SupportedEncryptionTypes

- Habilite o bit de autenticação composta no atributo msDS-SupportedEncryptionTypes na conta designada para executar o serviço do AD FS usando o cmdlet Set-ADServiceAccount do PowerShell.

Observação

Se você alterar a conta de serviço, deverá habilitar manualmente a autenticação composta executando os cmdlets Set-ADUser -compoundIdentitySupported:$true do Windows PowerShell.

Set-ADServiceAccount -Identity “ADFS Service Account” -CompoundIdentitySupported:$true

- Reinicie o serviço do AD FS.

Observação

Depois que 'CompoundIdentitySupported' for definido como true, a instalação do mesmo gMSA em novos servidores (2012R2/2016) falhará com o seguinte erro – Install-ADServiceAccount: não é possível instalar a conta de serviço. Mensagem de erro: "O contexto fornecido não correspondeu ao destino".

Solução: defina temporariamente CompoundIdentitySupported como $false. Essa etapa faz com que o AD FS pare de emitir declarações do WindowsDeviceGroup. Set-ADServiceAccount -Identity 'ADFS Service Account' -CompoundIdentitySupported:$false Instale o gMSA no novo servidor e habilite CompoundIdentitySupported novamente para $True. Para desabilitar CompoundIdentitySupported e, em seguida, reabilitá-lo, não é necessário que o serviço do AD FS seja reiniciado.

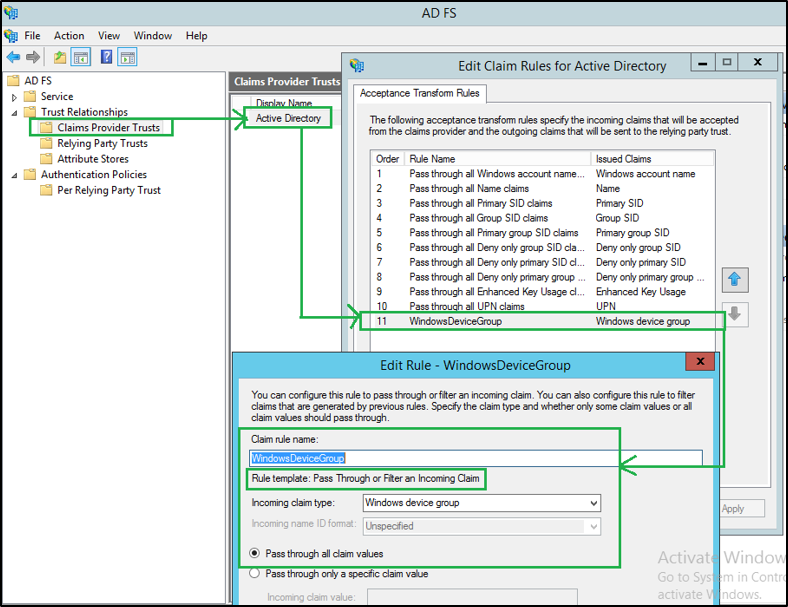

Etapa 7: atualizar a relação de confiança do provedor de declarações do AD FS para o Active Directory

- Atualize a Relação de confiança do provedor de declarações do AD FS para o Active Directory para incluir a seguinte regra de declaração de "passagem" na declaração 'WindowsDeviceGroup'.

- No Gerenciamento do AD FS, clique em Relação de confiança do provedor de declarações e, no painel direito, clique com o botão direito do mouse em Active Directory e selecione Editar regras de declaração.

- Em Editar regras de declaração para Active Director, clique em Adicionar regra.

- Em Adicionar Assistente de Regra de Declaração de Transformação, selecione Passagem ou filtrar um modelo de declaração de entrada e clique em Avançar.

- Adicione um nome de exibição e selecione Grupo de dispositivos do Windows na lista suspensa Tipo de declaração de entrada.

- Clique em Concluir. Clique em Aplicar e em OK.

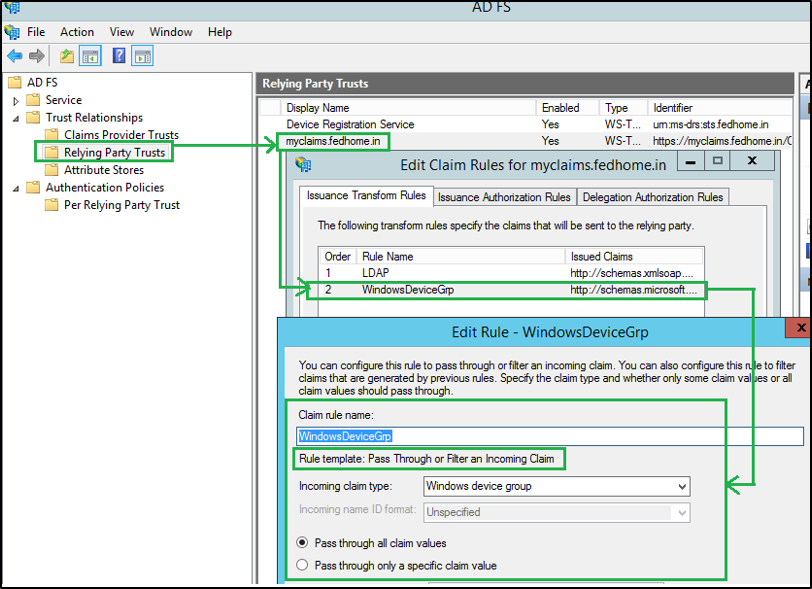

Etapa 8: na Terceira parte confiável em que as declarações "WindowsDeviceGroup" são esperadas, adicione uma regra de declaração de "Passagem" ou "Transformação" semelhante.

- No Gerenciamento do AD FS, clique em Objetos de confiança de terceira parte confiável e, no painel direito, clique com o botão direito do mouse em seu RP e selecione Editar regras de declaração.

- Em Regras de Transformação de Emissão clique em Adicionar Regra.

- Em Adicionar Assistente de Regra de Declaração de Transformação, selecione Passagem ou filtrar um modelo de declaração de entrada e clique em Avançar.

- Adicione um nome de exibição e selecione Grupo de dispositivos do Windows na lista suspensa Tipo de declaração de entrada.

- Clique em Concluir. Clique em Aplicar e em OK.

Etapas para configurar o AD FS no Windows Server 2016

As etapas a seguir detalharão as etapas para configurar a autenticação composta no AD FS para o Windows Server 2016.

Etapa 1: Habilitar o suporte KDC para declarações, autenticação composta e proteção Kerberos na Política de Controlador de Domínio Padrão

- Em Gerenciador do Servidor, selecione Ferramentas, Gerenciamento de Política de Grupo.

- Acesse a Política de Controlador de Domínio Padrão, clique com o botão direito do mouse e selecione editar.

- No Editor de Gerenciamento Política de Grupo, em Configuração do Computador, expanda Políticas, Modelos Administrativos, Sistema e, em seguida, selecione KDC.

- No painel à direita, clique duas vezes em Suporte KDC para declarações, autenticação composta e proteção Kerberos.

- Na nova janela de diálogo, habilite o suporte do KDC para declarações.

- Em Opções, selecione Com suporte no menu suspenso e clique em Aplicar e OK.

Etapa 2: Habilitar o suporte ao cliente Kerberos para declarações, autenticação composta e proteção Kerberos em computadores que acessam aplicativos federados

- Em uma Política de Grupo aplicada aos computadores que acessam aplicativos federados, no Editor de Gerenciamento de Política de Grupo, em Configuração do Computador, expanda Políticas, Modelos Administrativos, Sistema e, em seguida, selecione Kerberos.

- No painel direito da janela do Editor de Gerenciamento de Política de Grupo, clique duas vezes em Suporte ao cliente Kerberos para declarações, autenticação composta e proteção Kerberos.

- Na nova janela de diálogo, habilite o suporte ao cliente Kerberos e clique em Aplicar e OK.

- Feche o Editor de Gerenciamento de Política de Grupo.

Etapa 3: configurar o provedor de autenticação primária

- Defina o Provedor de Autenticação Primária como Autenticação do Windows nas configurações da Intranet do AD FS.

- No Gerenciamento do AD FS, em Políticas de Autenticação, selecione Autenticação Primária e, em Configurações Globais, clique em editar.

- Em Editar Política de Autenticação Global na Intranet, selecione Autenticação do Windows.

- Clique em Aplicar e em OK.

- Usando o PowerShell, você pode usar o cmdlet Set-AdfsGlobalAuthenticationPolicy.

Set-AdfsGlobalAuthenticationPolicy -PrimaryIntranetAuthenticationProvider 'WindowsAuthentication'

Observação

Em um farm baseado em WID, o comando do PowerShell deve ser executado no Servidor Primário do AD FS. Em um farm baseado em SQL, o comando do PowerShell pode ser executado em qualquer servidor do AD FS que seja membro do farm.

Etapa 4: habilitar o bit de autenticação composta no atributo msDS-SupportedEncryptionTypes

- Habilite o bit de autenticação composta no atributo msDS-SupportedEncryptionTypes na conta designada para executar o serviço do AD FS usando o cmdlet Set-ADServiceAccount do PowerShell.

Observação

Se você alterar a conta de serviço, deverá habilitar manualmente a autenticação composta executando os cmdlets Set-ADUser -compoundIdentitySupported:$true do Windows PowerShell.

Set-ADServiceAccount -Identity “ADFS Service Account” -CompoundIdentitySupported:$true

- Reinicie o serviço do AD FS.

Observação

Depois que 'CompoundIdentitySupported' for definido como true, a instalação do mesmo gMSA em novos servidores (2012R2/2016) falhará com o seguinte erro – Install-ADServiceAccount: não é possível instalar a conta de serviço. Mensagem de erro: "O contexto fornecido não correspondeu ao destino".

Solução: defina temporariamente CompoundIdentitySupported como $false. Essa etapa faz com que o AD FS pare de emitir declarações do WindowsDeviceGroup. Set-ADServiceAccount -Identity 'ADFS Service Account' -CompoundIdentitySupported:$false Instale o gMSA no novo servidor e habilite CompoundIdentitySupported novamente para $True. Para desabilitar CompoundIdentitySupported e, em seguida, reabilitá-lo, não é necessário que o serviço do AD FS seja reiniciado.

Etapa 5: atualizar a relação de confiança do provedor de declarações do AD FS para o Active Directory

- Atualize a Relação de confiança do provedor de declarações do AD FS para o Active Directory para incluir a seguinte regra de declaração de "passagem" na declaração 'WindowsDeviceGroup'.

- No Gerenciamento do AD FS, clique em Relação de confiança do provedor de declarações e, no painel direito, clique com o botão direito do mouse em Active Directory e selecione Editar regras de declaração.

- Em Editar regras de declaração para Active Director, clique em Adicionar regra.

- Em Adicionar Assistente de Regra de Declaração de Transformação, selecione Passagem ou filtrar um modelo de declaração de entrada e clique em Avançar.

- Adicione um nome de exibição e selecione Grupo de dispositivos do Windows na lista suspensa Tipo de declaração de entrada.

- Clique em Concluir. Clique em Aplicar e em OK.

Etapa 6: na Terceira parte confiável em que as declarações "WindowsDeviceGroup" são esperadas, adicione uma regra de declaração de "Passagem" ou "Transformação" semelhante.

- No Gerenciamento do AD FS, clique em Objetos de confiança de terceira parte confiável e, no painel direito, clique com o botão direito do mouse em seu RP e selecione Editar regras de declaração.

- Em Regras de Transformação de Emissão clique em Adicionar Regra.

- Em Adicionar Assistente de Regra de Declaração de Transformação, selecione Passagem ou filtrar um modelo de declaração de entrada e clique em Avançar.

- Adicione um nome de exibição e selecione Grupo de dispositivos do Windows na lista suspensa Tipo de declaração de entrada.

- Clique em Concluir. Clique em Aplicar e em OK.

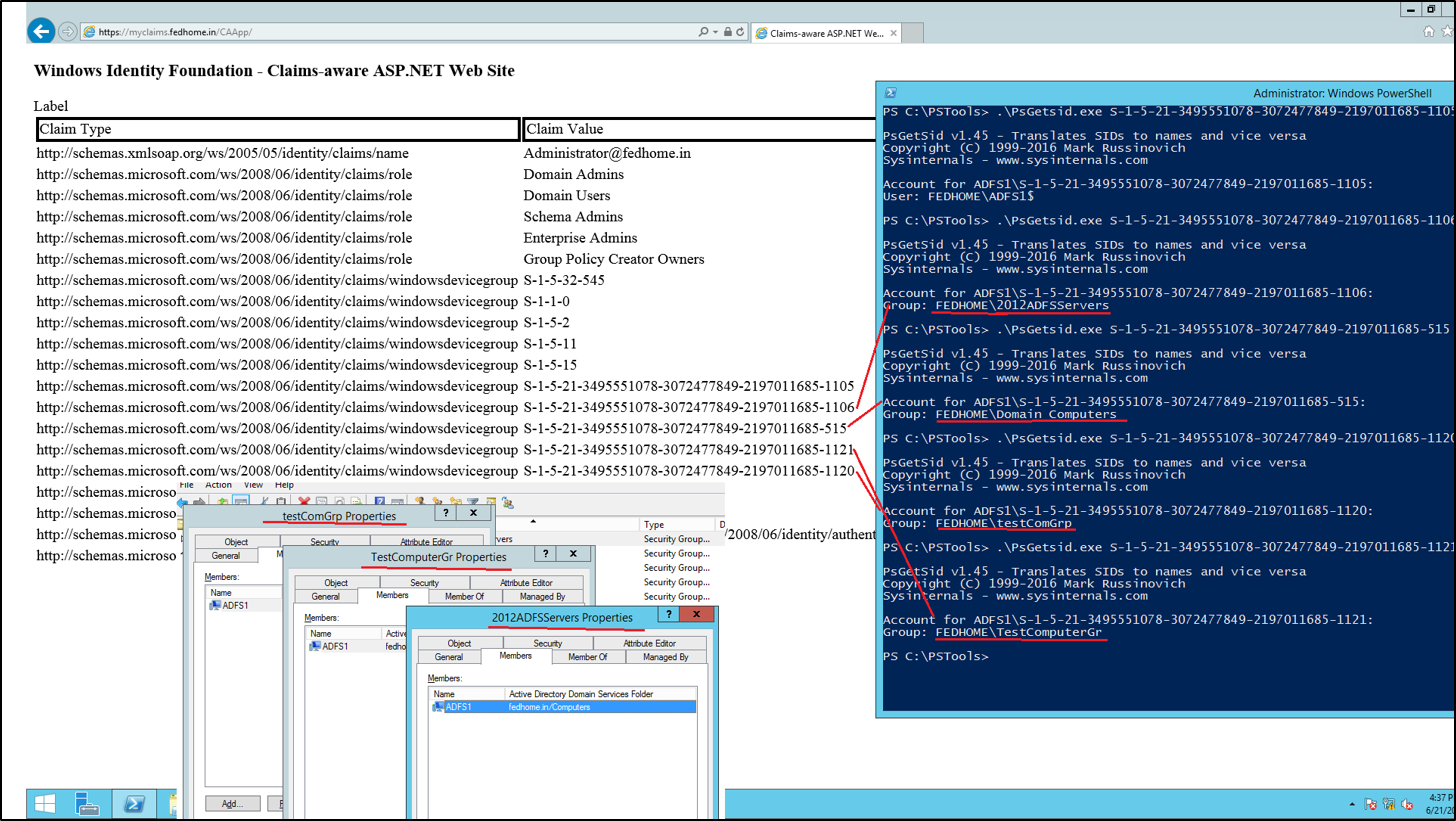

Validação

Para validar a versão das declarações "WindowsDeviceGroup", crie um Aplicativo com reconhecimento de declarações de teste usando o .Net 4.6. Com o SDK do WIF 4.0.

Configure o Aplicativo como uma Terceira parte confiável no AD FS e atualize-o com a Regra de declaração conforme especificado nas etapas acima.

Ao autenticar o aplicativo usando o Provedor de autenticação integrada do Windows do AD FS, as declarações a seguir são criadas.

As Declarações para o computador/dispositivo agora podem ser consumidas para controles de acesso mais avançados.

Por exemplo – O AdditionalAuthenticationRules a seguir informa ao AD FS para invocar a MFA se – o usuário autenticador não for membro do grupo de segurança "-1-5-21-2134745077-1211275016-3050530490-1117" E o computador (de onde o usuário está se autenticando) não for membro do grupo de segurança "S-1-5-21-2134745077-1211275016-3050530490-1115 (WindowsDeviceGroup)"

No entanto, se qualquer uma das condições acima for atendida, não invoque a MFA.

'NOT EXISTS([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsdevicegroup", Value =~ "S-1-5-21-2134745077-1211275016-3050530490-1115"])

&& NOT EXISTS([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value =~ "S-1-5-21-2134745077-1211275016-3050530490-1117"])

=> issue(Type = "https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", Value = "https://schemas.microsoft.com/claims/multipleauthn");'