Implantar Serviços de Federação do Active Directory no Azure

Os Serviços de Federação do Active Directory (AD FS) oferecem funcionalidades seguras e simplificadas de federação de identidade e logon único (SSO) da Web. Usuários federados com o Microsoft Entra ID ou o Microsoft 365 podem ser autenticados usando credenciais locais para acessar todos os recursos da nuvem. Como resultado, é importante ter uma infraestrutura altamente disponível do AD FS para garantir o acesso a recursos locais e na nuvem.

A implantação do AD FS no Azure pode ajudar a obter alta disponibilidade sem muito esforço. Há várias vantagens de implantar o AD FS no Azure:

- O poder dos conjuntos de disponibilidade do Azure oferece uma infraestrutura altamente disponível.

- As implantações são fáceis de dimensionar. Se você precisar de mais desempenho, poderá migrar facilmente para computadores mais poderosos usando um processo de implantação simplificado no Azure.

- A redundância geográfica do Azure garante que sua infraestrutura esteja altamente disponível em todo o mundo.

- O portal do Azure facilita o gerenciamento de sua infraestrutura, com opções de gerenciamento altamente simplificadas.

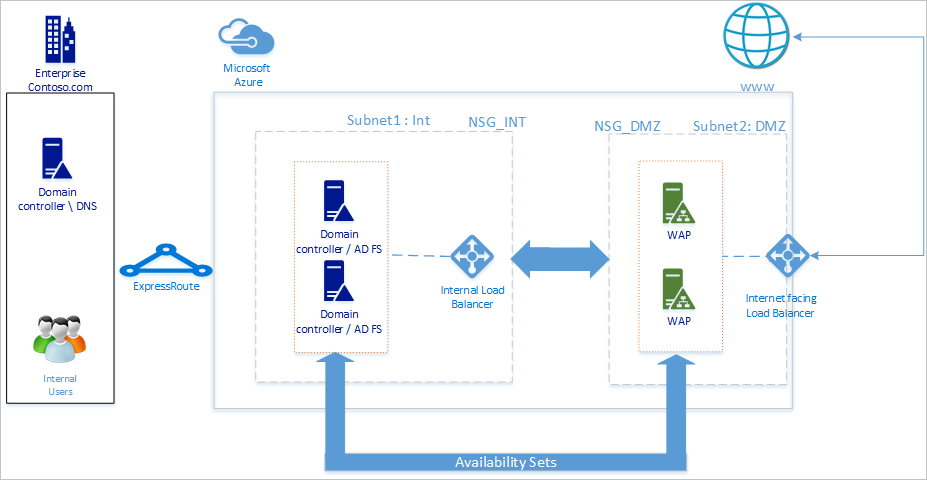

Princípios de design

O diagrama abaixo mostra a topologia básica recomendada para implantar a infraestrutura do AD FS no Azure.

Recomendamos que sua topologia de rede siga estes princípios gerais:

- Implante o AD FS em servidores separados para evitar afetar o desempenho dos controladores de domínio.

- É necessário implantar servidores de proxy de aplicativo Web (WAP) para que os usuários também possam acessar o AD FS quando não estiverem na rede da empresa.

- Você deve configurar os servidores proxy de aplicativo Web na zona desmilitarizada (DMZ) e permitir apenas o acesso TCP/443 entre a DMZ e a sub-rede interna.

- Para garantir a alta disponibilidade do AD FS e dos servidores de proxy de aplicativo Web, recomendamos usar um load balancer para servidores do AD FS e o Azure Load Balancer para servidores de proxy de aplicativo Web.

- Para fornecer redundância para sua implantação do AD FS, recomendamos agrupar duas ou mais máquinas virtuais em um conjunto de disponibilidade para cargas de trabalho semelhantes. Essa configuração garante que, durante qualquer evento de manutenção planejada ou não planejada, pelo menos uma VM está disponível.

- Você deve implantar servidores proxy de aplicativo Web em uma rede DMZ separada. Você pode dividir uma rede virtual em duas sub-redes e, em seguida, implantar os servidores proxy de aplicativo Web em uma sub-rede isolada. Você pode definir as configurações do grupo de segurança de rede para cada sub-rede e permitir apenas a comunicação que for necessária entre as duas sub-redes.

Implantar a rede

Ao criar uma rede, você pode criar duas sub-redes na mesma rede virtual ou criar duas redes virtuais diferentes. Recomendamos usar a abordagem de rede única, pois a criação de duas redes virtuais separadas também requer a criação de dois gateways de rede virtual separados para fins de comunicação.

Criar uma rede virtual

Para criar uma rede virtual:

Entre no portal do Azure com sua conta do Azure.

No portal do Azure, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Em Criar rede virtual, vá para a guia Básico e defina as seguintes configurações:

Defina as seguintes configurações em Detalhes do projeto:

Para Assinatura, selecione o nome da sua assinatura.

Para Grupo de recursos, selecione o nome de um grupo de recursos existente ou selecione Criar novo para criar um novo.

Defina as seguintes configurações para obter detalhes da instância:

Em Nome da rede virtual, insira um nome para sua rede virtual.

Em Região, selecione a região na qual você deseja criar sua rede virtual.

Selecione Avançar.

Na guia segurança , habilite qualquer serviço de segurança que deseja usar e selecione Avançar.

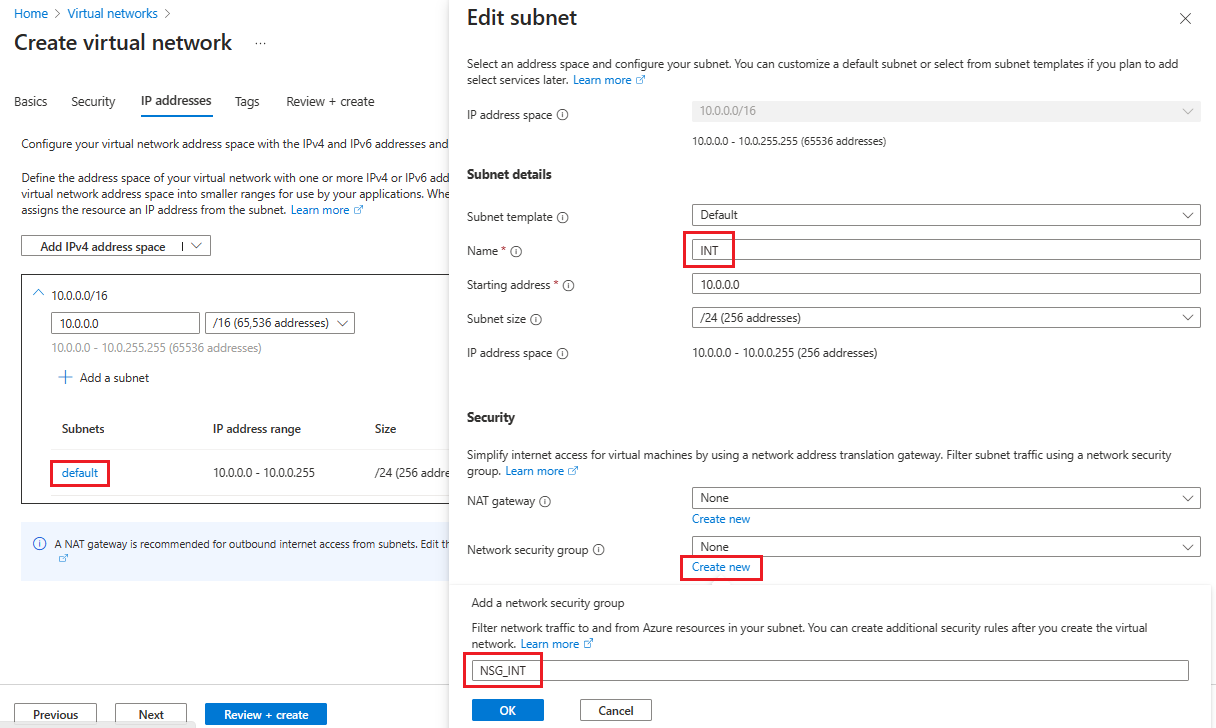

Na guia Endereços IP, selecione o nome da sub-rede que você deseja editar. Para este exemplo, estamos editando a sub-rede padrão que o serviço cria automaticamente.

Na página Editar sub-rede, renomeie a sub-rede para INT.

Insira as informações de endereço IP e de tamanho da sub-rede para definir um espaço de endereço IP.

Em Grupo de segurança de rede, selecione Criar novo.

Para este exemplo, insira o nome NSG_INT e selecione OK e, em seguida, selecione Salvar. Agora você tem sua primeira sub-rede.

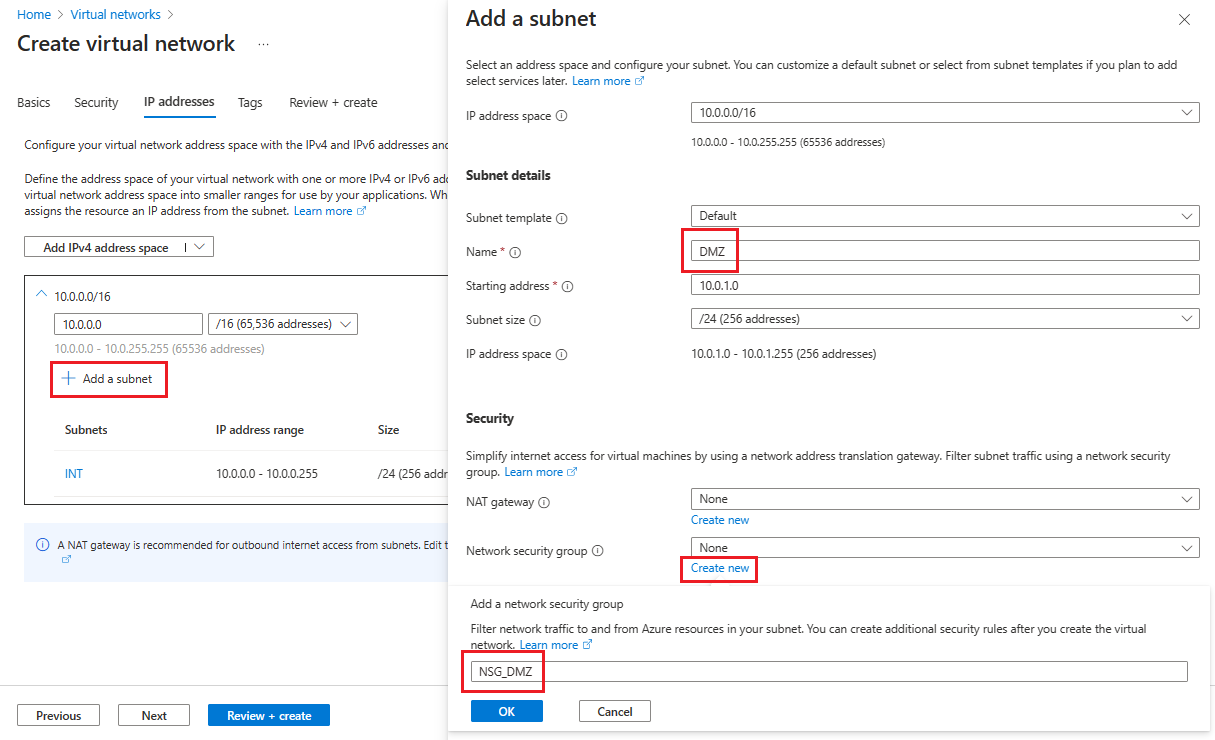

Para criar sua segunda sub-rede, selecione + Adicionar uma sub-rede.

Na página Adicionar uma sub-rede , insira DMZ para o segundo nome de sub-rede e, em seguida, insira informações sobre sua sub-rede nos campos vazios para definir um espaço de endereço IP.

Em Grupo de segurança de rede, selecione Criar novo.

Insira o nome NSG_DMZ, selecione OK e, em seguida, selecione Adicionar.

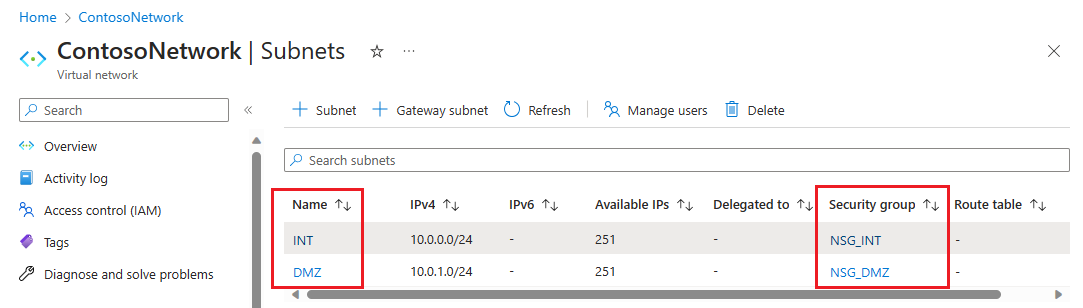

Selecione Examinar + criare Criar.

Agora você tem uma rede virtual que inclui duas sub-redes, cada uma com um grupo de segurança de rede associado.

Proteger a rede virtual

Um NSG (Network security group, Grupo de segurança de rede) contém uma lista de regras de ACL (Access Control List, Lista de Controle de Acesso) que permitem ou negam o tráfego de rede para suas instâncias de VM em uma rede virtual. Você pode associar NSGs a sub-redes ou a instâncias de VM individuais dentro dessa sub-rede. Quando um grupo de segurança de rede é associado a uma sub-rede, as regras de ACL se aplicam a todas as instâncias de VM nessa sub-rede.

Os NSGs associados às suas sub-redes incluem automaticamente algumas regras de entrada e saída predefinidas. Não é possível excluir as regras de segurança padrão, porém você pode substituí-las por regras com prioridade mais alta. Além disso, você pode adicionar mais regras de entrada e saída, dependendo do nível de segurança desejado.

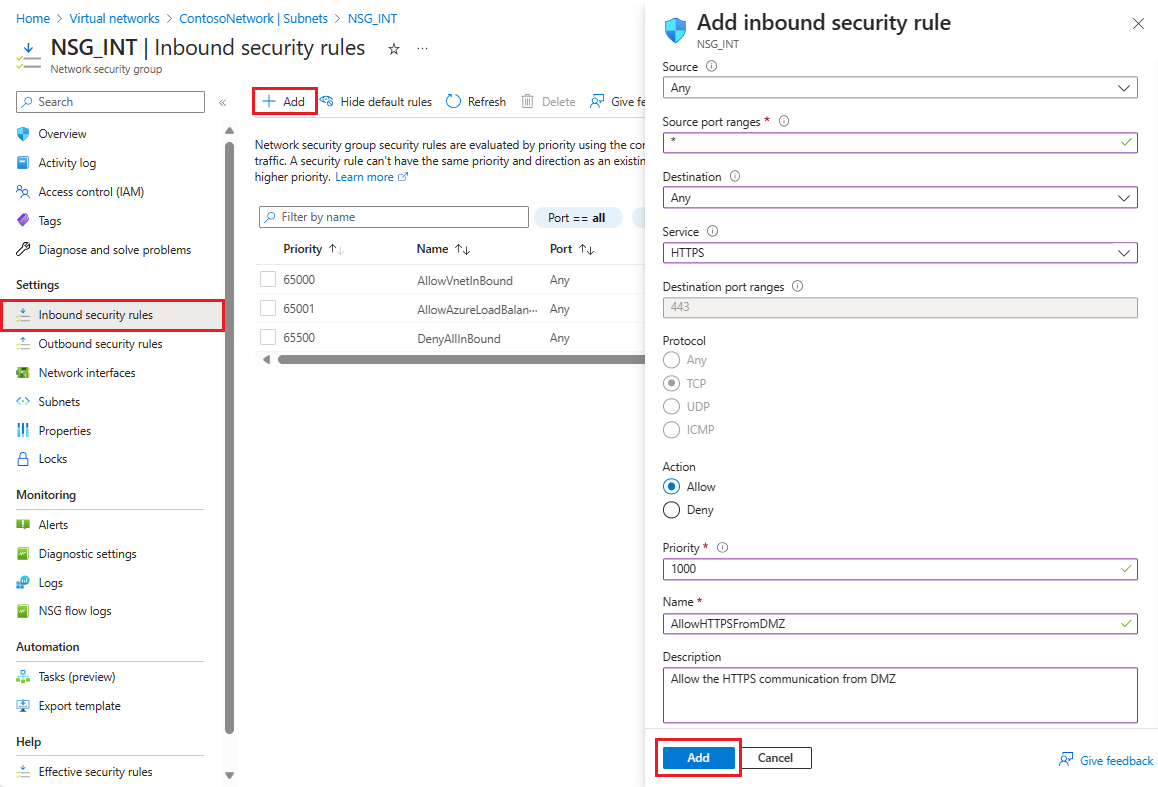

Agora, adicione algumas regras a cada um de nossos dois grupos de segurança. Para o primeiro exemplo, vamos adicionar uma regra de segurança de entrada ao grupo de segurança NSG_INT .

Na página Sub-redes da sua rede virtual, selecione NSG_INT.

À esquerda, selecione Regras de segurança de entrada e, em seguida, selecione + Adicionar.

Em Adicionar regra de segurança de entrada, configure a regra com as seguintes informações:

Em Origem, insira 10.0.1.0/24.

Para os intervalos de portas de origem, deixe-o em branco, se não quiser permitir o tráfego ou selecione um asterisco (*) para permitir o tráfego em qualquer porta.

Em Destino, insira 10.0.0.0/24.

Em Serviço, selecione HTTPS. O serviço preenche automaticamente os campos de informações para Intervalos de portas de destino e Protocolo , dependendo do serviço escolhido.

Em Ação, selecione Permitir.

Em Prioridade, insira 1010.

Em Nome, insira AllowHTTPSFromDMZ.

Em Descrição, insira Permitir a comunicação HTTPS da DMZ.

Quando tiver terminado, selecione Adicionar.

A nova regra de segurança de entrada agora é adicionada no topo da lista de regras do NSG_INT.

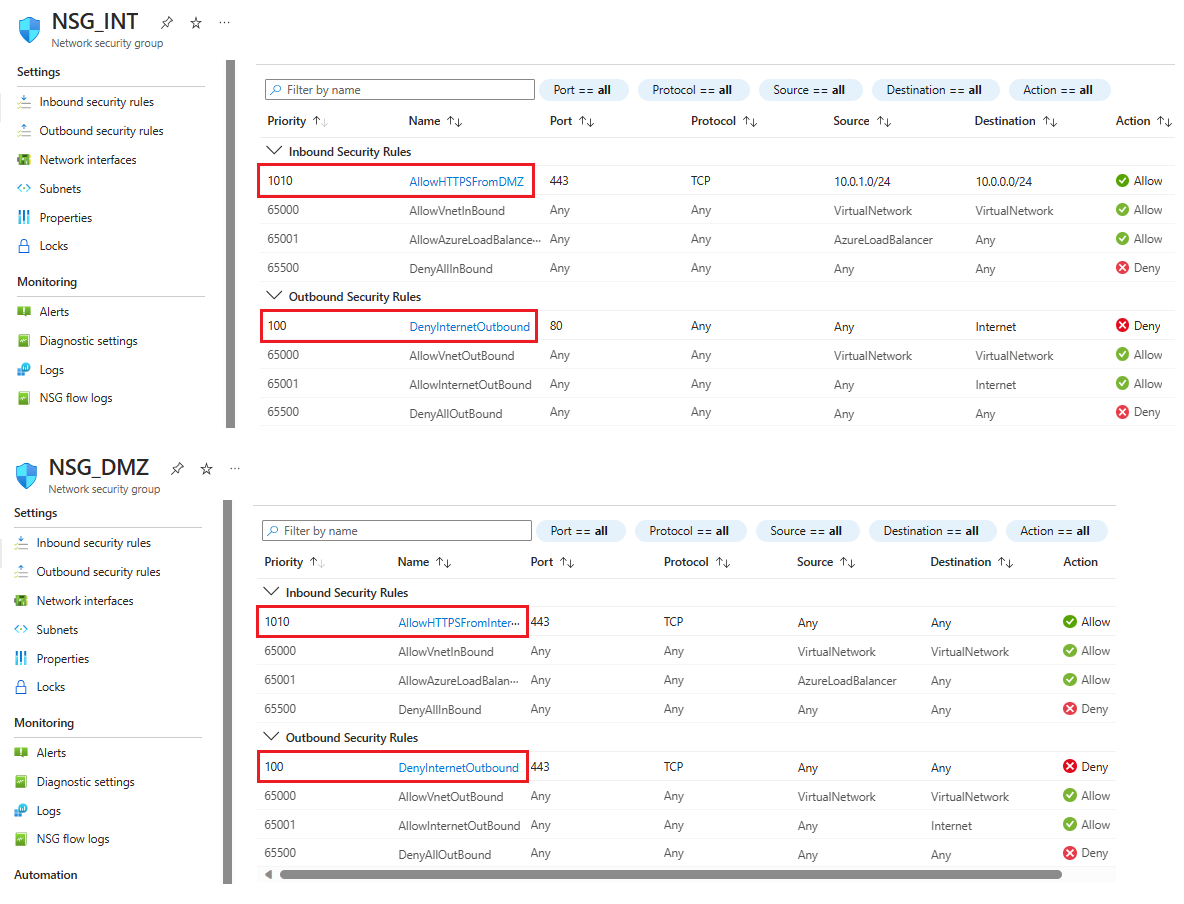

A nova regra de segurança de entrada agora é adicionada no topo da lista de regras do NSG_INT.Repita estas etapas com os valores mostrados na tabela a seguir. Além da nova regra que você criou, adicione as seguintes regras, extras na ordem de prioridade listada, para ajudar na proteção da sua sub-rede interna e DMZ.

NSG Tipo de regra Fonte Destino Serviço Ação Prioridade Nome Descrição NSG_INT Saída Qualquer Marca de Serviço/Internet Personalizado (80/Qualquer) Negar 100 DenyInternetOutbound Não há acesso à Internet. NSG_DMZ Entrada Qualquer Qualquer Personalizado (Asterisco (*)/Qualquer) Permitir 1010 AllowHTTPSFromInternet Permitir HTTPS da Internet para a DMZ. NSG_DMZ Saída Qualquer Marca de Serviço/Internet Personalizado (80/Qualquer) Negar 100 DenyInternetOutbound Tudo, exceto HTTPS para Internet, é bloqueado. Depois de terminar de inserir os valores para cada nova regra, selecione Adicionar e prossiga para a próxima, até que duas novas regras de segurança sejam adicionadas para cada NSG.

Após a configuração, as páginas do NSG devem ser semelhantes à seguinte captura de tela:

Observação

Se a rede virtual exigir autenticação de certificado de usuário cliente, como autenticação clientTLS usando certificados de usuário X.509, você deverá habilitar a porta TCP 49443 para acesso de entrada.

Criar conexão com o local

Você precisa de uma conexão com o local para implantar o DC no Azure. Você pode conectar sua infraestrutura local à infraestrutura do Azure usando uma das seguintes opções:

- Ponto a site

- Rede Virtual site a site

- ExpressRoute

Recomendamos que você use o ExpressRoute, se sua organização não exigir conexões ponto a site ou site a site de rede virtual. O ExpressRoute permite criar conexões privadas entre os datacenters do Azure e a infraestrutura em que estão as instalações ou em um ambiente de colocalização. As conexões do ExpressRoute também não se conectam à Internet pública, o que as torna mais confiáveis, rápidas e seguras. Para saber mais sobre o ExpressRoute e as diversas opções de conectividade que o utilizam, confira Visão geral técnica do ExpressRoute.

Criar conjuntos de disponibilidade

Para cada função (DC/AD FS e WAP), crie conjuntos de disponibilidade que contêm pelo menos duas máquinas cada. Essa configuração ajuda a obter maior disponibilidade para cada função. Ao criar os conjuntos de disponibilidade, você deve decidir qual dos seguintes domínios deseja usar:

Em um domínio de falha, as VMs compartilham a mesma fonte de energia e comutador de rede física. Recomendamos no mínimo dois domínios de falha. O valor padrão é 2, e você pode deixá-lo como está para essa implantação.

Em um domínio de atualização, as máquinas são reiniciadas juntas durante uma atualização. Recomendamos no mínimo dois domínios de atualização. O valor padrão é 5, e você pode deixá-lo como está para essa implantação.

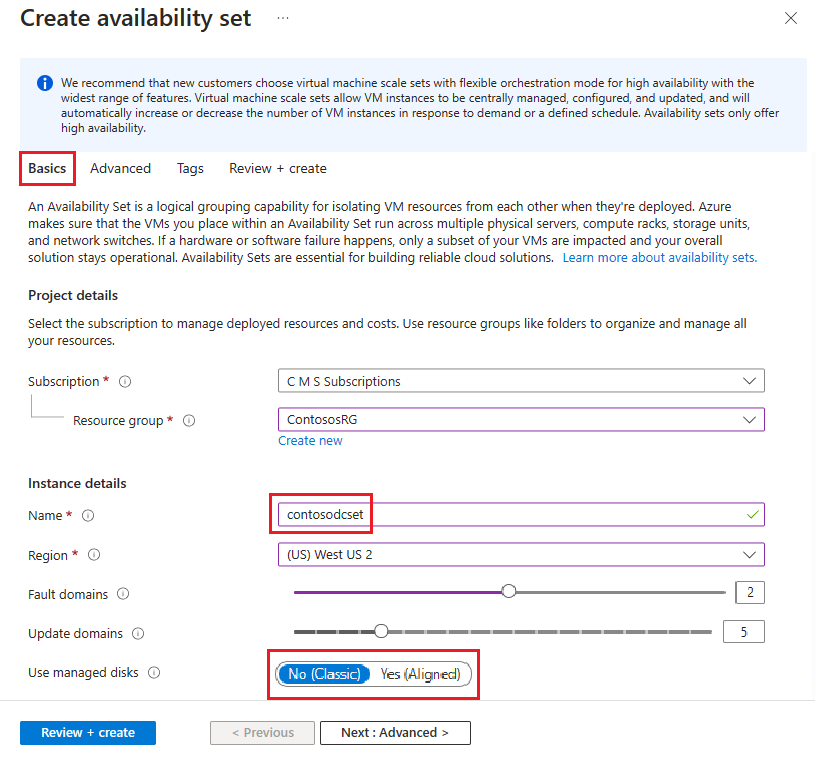

Para criar conjuntos de disponibilidade:

No portal do Azure, procure e selecione Conjuntos de disponibilidade e, depois, selecione + Criar.

Em Criar conjunto de disponibilidade , vá para a guia Básico e insira as seguintes informações:

Em Detalhes do projeto:

Para Assinatura, selecione o nome da sua assinatura.

Para Grupo de recursos, selecione um grupo de recursos existente ou Criar novo para criar outro.

Em Detalhes da instância:

Em Nome, insira o nome do conjunto de disponibilidade. Para este exemplo, insira contosodcset.

Em Região, selecione a região que deseja usar.

Para domínios de falha, deixe-o no valor padrão de 2.

Para Atualizar domínios, deixe-o com o valor padrão de 5.

Para Usar discos gerenciados, selecione Não (Clássico) para este exemplo.

Quando terminar, selecione Revisar + criar e, em seguida, selecione Criar.

Repita as etapas anteriores para criar um segundo conjunto de disponibilidade com o nome contososac2.

Implantar máquinas virtuais

A próxima etapa é implantar VMs que hospedam as diferentes funções em sua infraestrutura. Recomendamos um mínimo de duas máquinas em cada conjunto de disponibilidade. Para este exemplo, criamos quatro VMs para a implantação básica.

Para criar VMs:

No portal do Azure, procure e selecione Máquinas virtuais.

Na página Máquinas virtuais, selecione + Criar e escolha Máquina virtual do Azure.

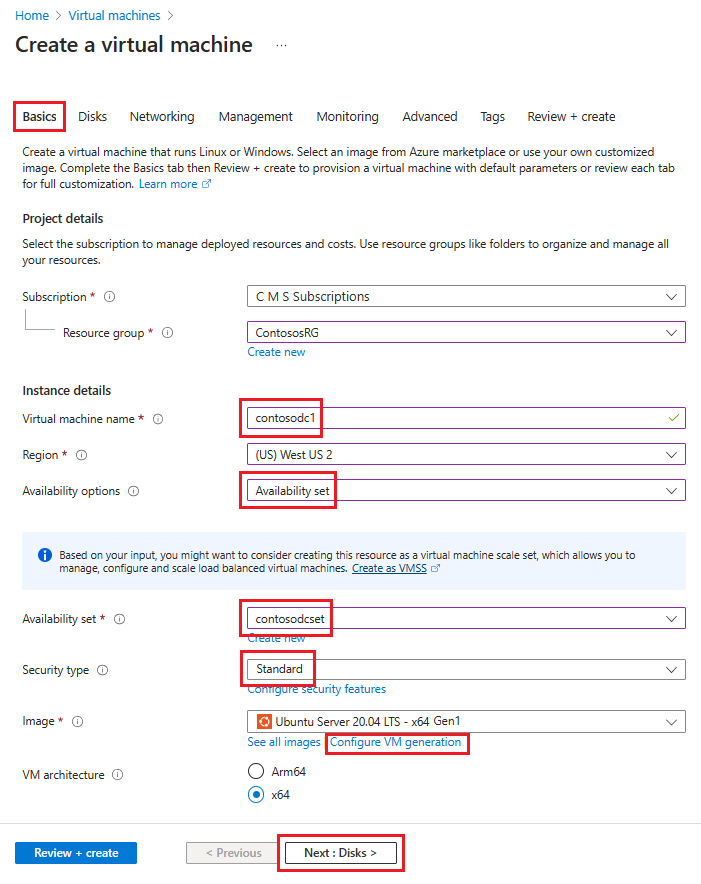

Em Criar uma máquina virtual, insira as seguintes informações na guia Básico:

Em Detalhes do projeto:

Para Assinatura, selecione o nome da sua assinatura.

Para Grupo de recursos, selecione um grupo de recursos existente ou Criar novo para criar outro.

Em Detalhes da instância:

Em Nome da máquina virtual, insira um nome para a nova VM. Para o primeiro computador neste exemplo, insira contosodc1.

Em Região, selecione a região que deseja usar.

Para Opções de disponibilidade, selecione Conjunto de disponibilidade.

Para Conjunto de disponibilidade, selecione contosodcset.

Para Tipo de segurança, selecione Standard.

Para Assinatura, selecione o nome da sua assinatura.

Para Imagem, selecione a imagem que você deseja usar, selecione Configurar geração de VM e selecione Gen 1.

Em Conta do administrador:

Para Tipo de autenticação, selecione Chave pública SSH.

Para Nome de usuário, insira um nome de usuário para a conta.

Para Nome do par de chaves, insira um nome de par de chaves a ser usado para a conta.

Para qualquer coisa não especificada, você pode deixar os valores padrão.

Quando terminar, selecione Avançar: Discos.

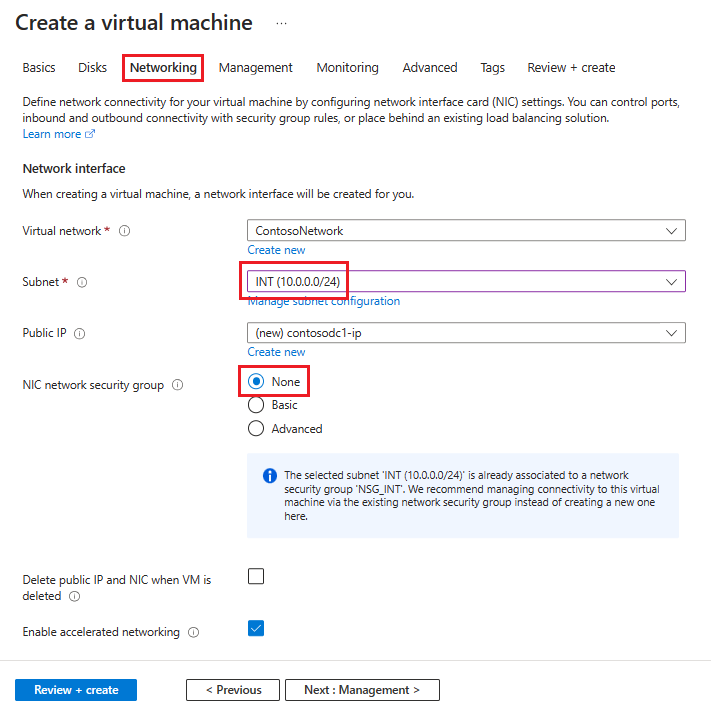

Na guia Rede, insira as seguintes informações:

Para Rede virtual, selecione o nome da rede virtual que contém as sub-redes que você criou na seção anterior.

Para Sub-rede, selecione sua sub-rede INT.

Para o Grupo de segurança de rede da NIC, selecione Nenhum.

Para qualquer coisa que não esteja especificada, você pode deixar os padrões.

Depois que tiver feito todas as suas escolhas, selecione Examinar + criar e, em seguida, selecione Criar.

Repita estas etapas usando as informações nesta tabela para criar as três VMs restantes:

| Nome da máquina virtual | Sub-rede | Opções de disponibilidade | Conjunto de disponibilidade | Conta de armazenamento |

|---|---|---|---|---|

| contosodc2 | INT | Conjunto de disponibilidade | contosodcset | contososac2 |

| contosowap1 | Rede de Perímetro | Conjunto de disponibilidade | contosowapset | contososac1 |

| contosowap2 | Rede de Perímetro | Conjunto de disponibilidade | contosowapset | contososac2 |

As configurações não especificam NSG, pois o Azure permite que você use NSG no nível da sub-rede. Você pode controlar o tráfego de rede de máquinas usando o NSG individual associado à sub-rede ou ao objeto NIC (Network Interface Card, Adaptador de rede). Para obter mais informações, confira O que é um NSG (grupo de segurança de rede).

Se você estiver gerenciando o DNS, recomendamos que você use um endereço IP estático. Você pode usar o DNS do Azure e consultar as novas máquinas pelos FQDNs do Azure nos registros DNS do seu domínio. Para obter mais informações, confira Alterar um endereço IP privado para estático.

Sua página de Máquinas virtuais deve mostrar todas as quatro VMs após a conclusão da implantação.

Configurar os servidores do DC e do AD FS

Para autenticar qualquer solicitação de entrada, o AD FS precisa entrar em contato com o DC. Para evitar a necessidade de uma viagem dispendiosa do Azure para o DC local para fazer a autenticação, recomendamos que você implante uma réplica do DC no Azure. Para obter alta disponibilidade, é melhor criar um conjunto de disponibilidade de pelo menos dois DCs.

| Controlador de domínio | Função | Conta de armazenamento |

|---|---|---|

| contosodc1 | Réplica | contososac1 |

| contosodc2 | Réplica | contososac2 |

Recomendamos que você faça o seguinte:

Promover os dois servidores como DCs de réplica com o DNS

Configure os servidores do AD FS instalando a função AD FS usando o gerenciador de servidores.

Criar e implantar o ILB (balanceador de carga interno)

Para criar e implantar um ILB:

Pesquise e selecione Load Balancers no portal do Azure e escolha + Criar.

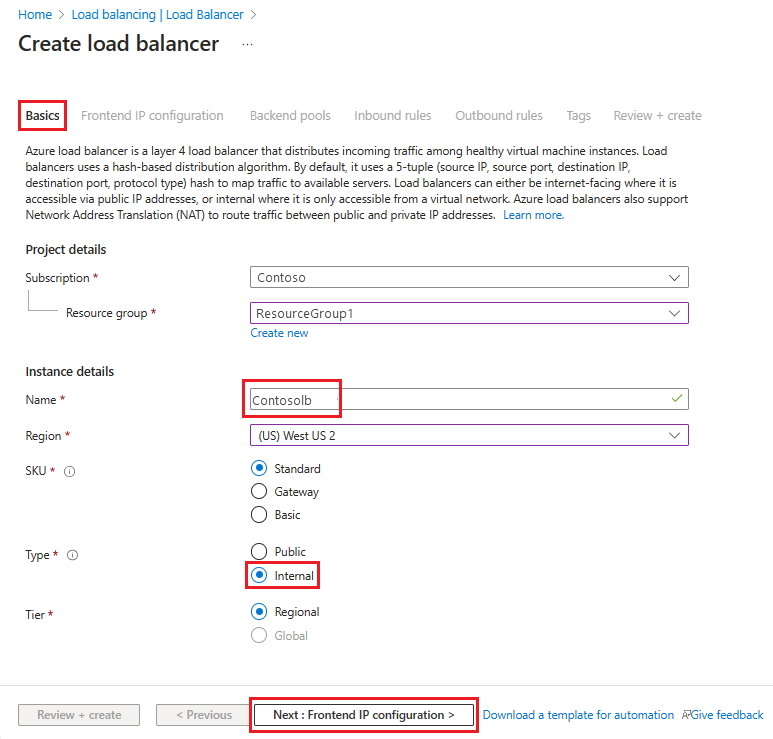

Em Criar balanceador de carga, insira ou selecione estas informações na guia Básico:

Em Detalhes do projeto:

Para Assinatura, selecione o nome da sua assinatura.

Para Grupo de recursos, selecione um grupo de recursos existente ou Criar novo para criar outro.

Em Detalhes da instância:

Para Nome, insira o nome do seu load balancer.

Em Região, selecione a região que deseja usar.

Para Tipo, selecione Interno.

Deixe o SKU e a Camada como padrão e selecione Avançar: Configuração de IP de front-end

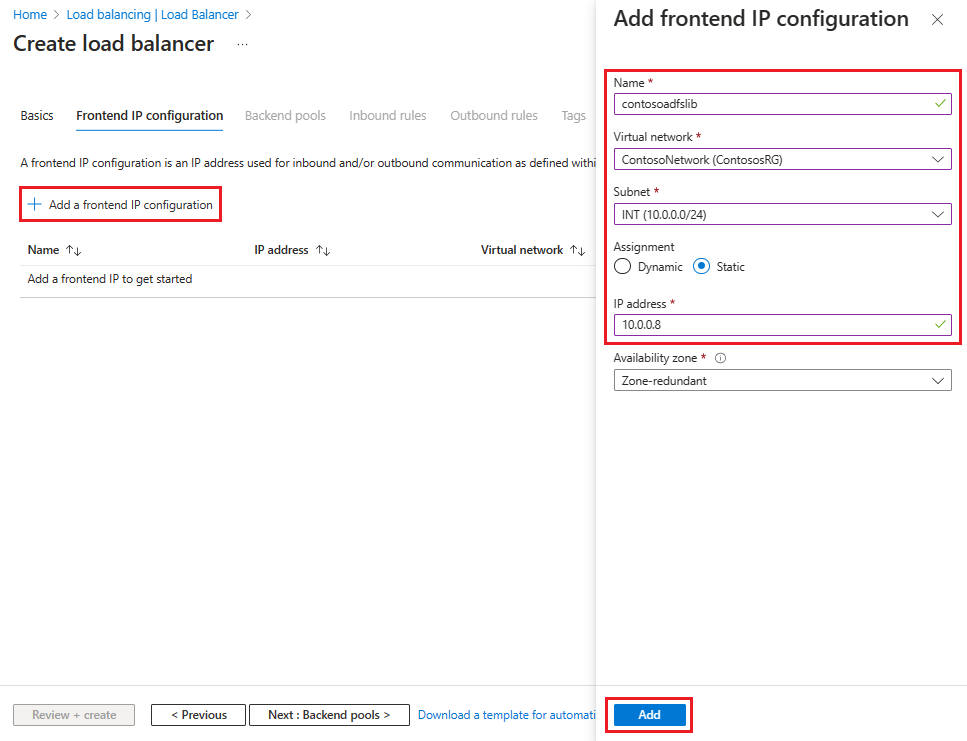

Selecione + Adicionar uma configuração de IP de front-end e, em seguida, insira ou selecione essas informações na página Adicionar configuração de IP de front-end.

Para Nome, insira um nome de configuração de IP de front-end.

Para Rede virtual, selecione a rede virtual em que você deseja implantar o AD FS.

Para Sub-rede, selecione INT, que foi a sub-rede interna que você criou na seção anterior.

Para Atribuição, selecione Estático

Para Endereço IP, insira seu endereço IP.

Deixe a Zona de disponibilidade como padrão e selecione Adicionar.

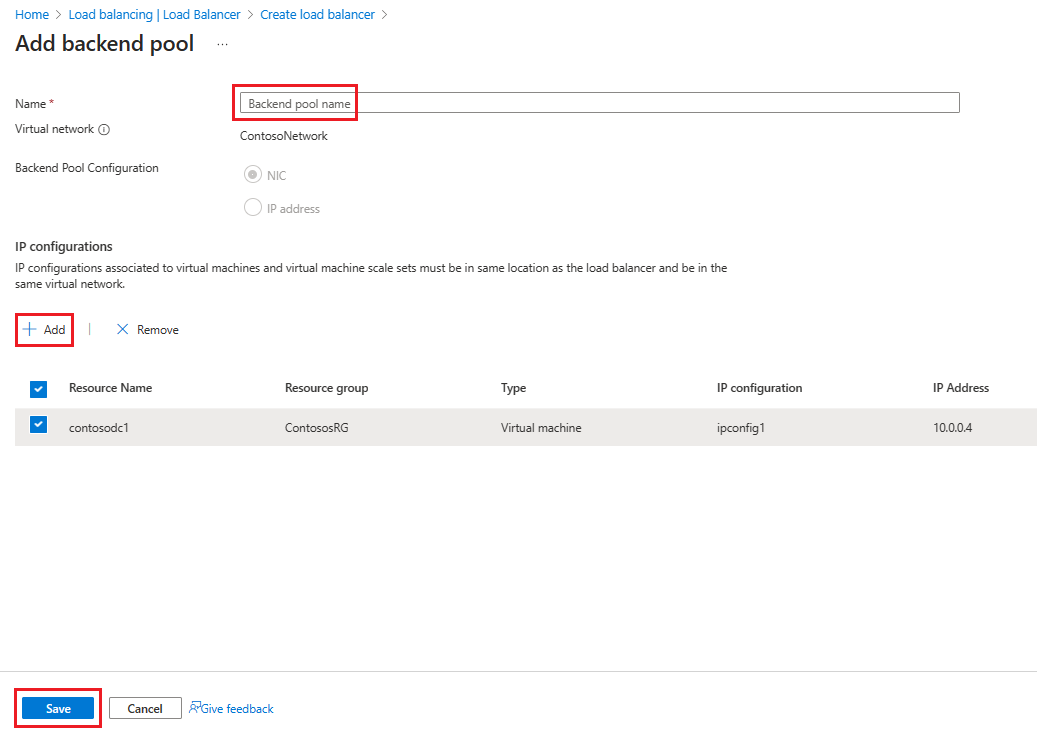

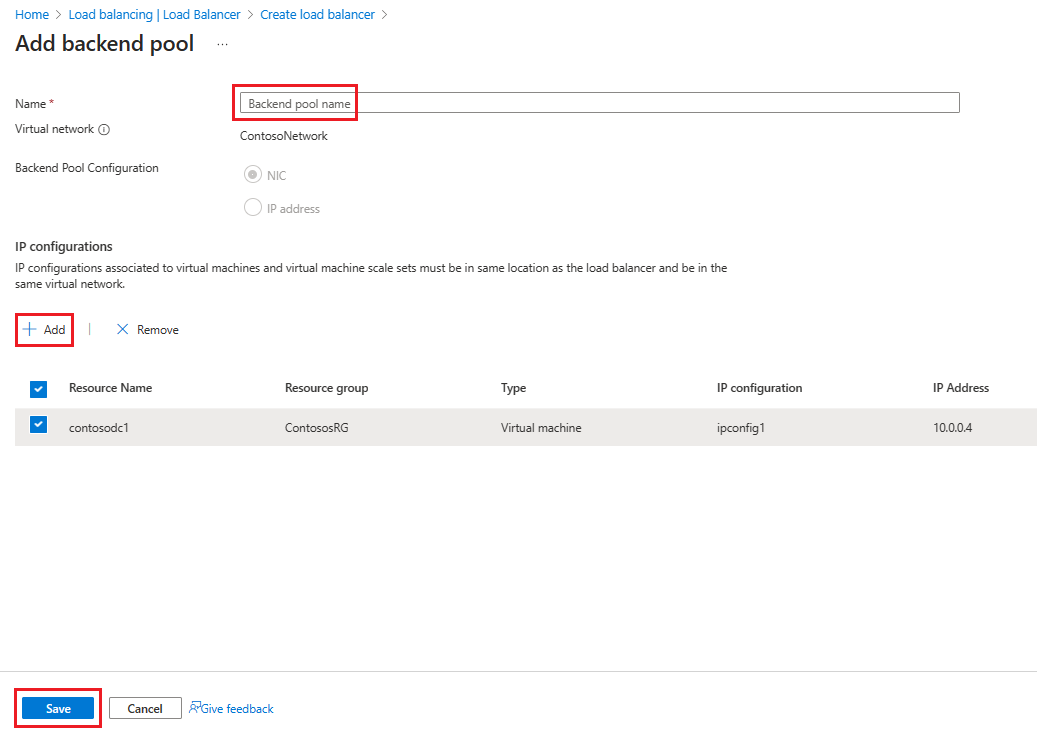

Selecione Avançar: Pools de back-end e, em seguida, selecione + Adicionar um pool de back-end.

Na página Adicionar pool de back-end, insira um nome para o pool de back-end no campo Nome . Na área Configurações de IP, selecione + Adicionar.

Na página Adicionar pool de back-end, selecione uma VM para alinhar com o pool de back-end, selecione Adicionar e, em seguida, selecione Salvar.

Selecione Avançar: Regras de entrada.

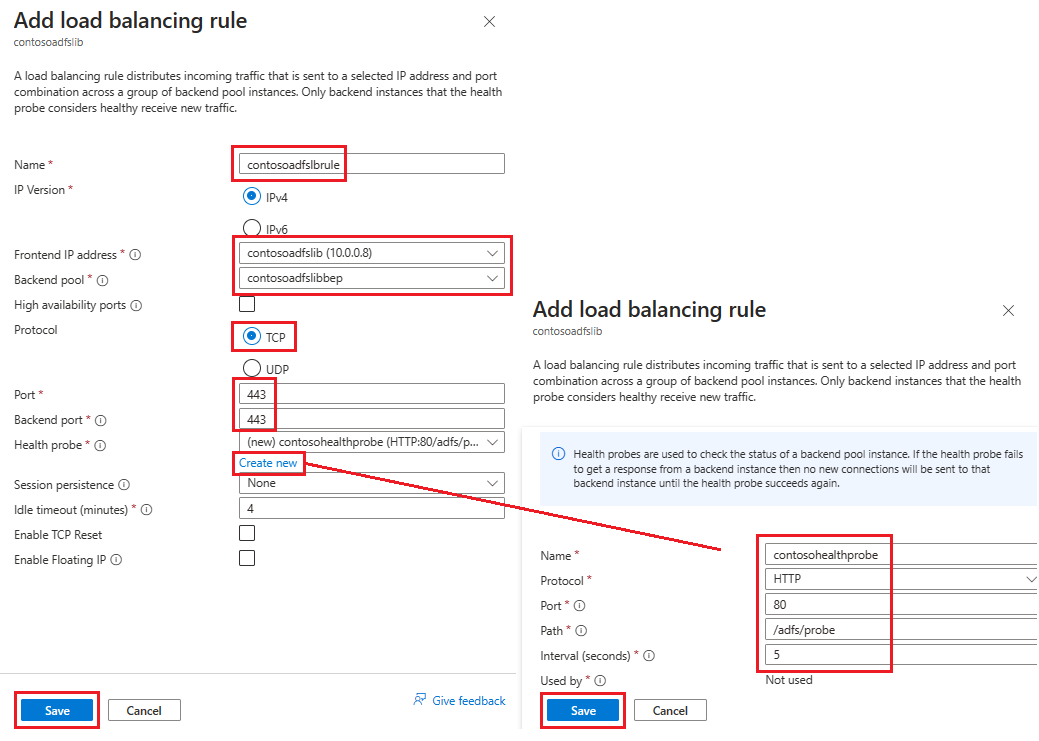

Na guia Regras de entrada, selecione Adicionar uma regra de balanceamento de carga e insira as seguintes informações na página Adicionar regra de balanceamento de carga:

Para Nome, insira um nome para a regra.

Para Endereço IP de front-end, selecione o endereço criado anteriormente.

Para Pool de back-end, selecione o pool de back-end criado anteriormente.

Em Protocolo, selecione TCP.

Para Porta, insira 443.

Para Porta de back-end, selecione Criar novo e insira os seguintes valores para criar uma investigação de integridade:

Para Nome, insira o nome da investigação de integridade.

Para Protocolo, insira HTTP.

Para Porta, insira 80.

Para Caminho, insira /adfs/probe.

Para Intervalo, deixe-o com o valor padrão de 5.

Quando terminar, selecione Salvar.

Quando tiver concluído, selecione Salvar para salvar a regra de entrada.

Selecione Salvar para salvar a regra de entrada.

Selecione Examinar + criare Criar.

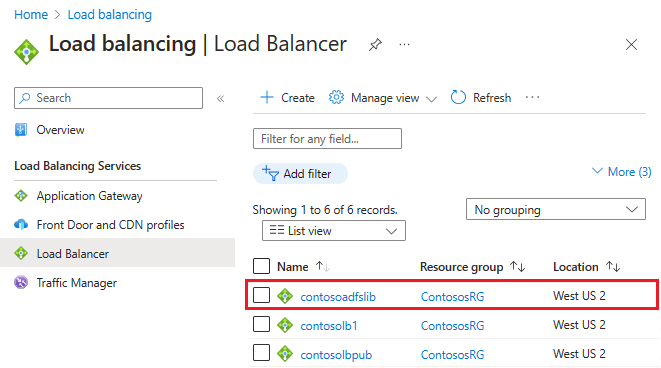

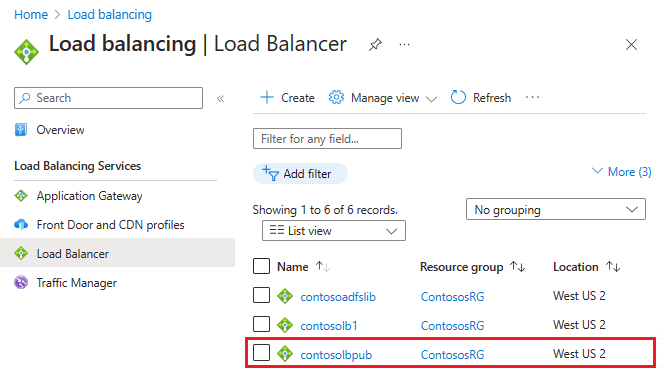

Depois de selecionar Criar e o ILB for implantado, você poderá vê-lo na lista de load balancers, conforme mostrado na captura de tela a seguir.

Atualizar o servidor DNS com o ILB

Usando o servidor DNS interno, crie um registro A para o ILB. Essa configuração garante que todos os dados transmitidos para fs.contoso.com acabem no ILB usando a rota apropriada. O registro A deverá ser para o serviço de federação com o endereço IP apontando para o endereço IP do ILB. Por exemplo, se o endereço IP do ILB for 10.3.0.8 e o serviço de federação instalado for fs.contoso.com, crie um registro A para fs.contoso.com apontando para 10.3.0.8.

Aviso

Se você estiver usando o WID (Windows Internal Database, Banco de Dados Interno do Windows) para o banco de dados do AD FS, defina esse valor para apontar temporariamente para o servidor primário do AD FS. Se você não fizer essa alteração temporária de configuração, o proxy do aplicativo Web falhará no registro. Depois de ter registrado com êxito todos os servidores proxy de aplicativo Web, altere essa entrada DNS para apontar para o load balancer.

Observação

Se a implantação também estiver usando IPv6, crie um registro AAAA correspondente.

Configurar os servidores proxy de aplicativo Web para acessar servidores do AD FS

Para garantir que os servidores proxy de aplicativo Web sejam capazes de alcançar os servidores do AD FS por trás do ILB, crie um registro no arquivo %systemroot%\system32\drivers\etc\hosts para o ILB. O DN (nome diferenciado) deve ser o nome do serviço de federação, como fs.contoso.com. E a entrada IP deve ser a do endereço IP do ILB que, neste exemplo, é 10.3.0.8.

Aviso

Se você estiver usando o WID (Windows Internal Database, Banco de Dados Interno do Windows) para o banco de dados do AD FS, defina esse valor para apontar temporariamente para o servidor primário do AD FS. Caso contrário, o proxy de aplicativo Web falhará no registro. Depois de ter registrado com êxito todos os servidores proxy de aplicativo Web, altere essa entrada DNS para apontar para o load balancer.

Instalar a função de proxy do aplicativo Web

Depois de garantir que os servidores proxy de aplicativo Web conseguem acessar os servidores do AD FS por trás do ILB, você poderá instalar os servidores proxy de aplicativo Web. Os servidores proxy de aplicativo Web não precisam estar ingressados no domínio. Instale as funções de proxy de aplicativo Web nos dois servidores proxy de aplicativo Web selecionando a função Acesso Remoto. O gerenciador de servidores orienta que você conclua a instalação do WAP.

Para obter mais informações sobre como implantar o WAP, confira Instalar e configurar o servidor proxy de aplicativo Web.

Criar e implantar o balanceador de carga para a Internet (público)

Para criar e implantar o load balancer voltado para a Internet:

No portal do Azure, selecione Balanceadores de carga e, em seguida, escolha Criar.

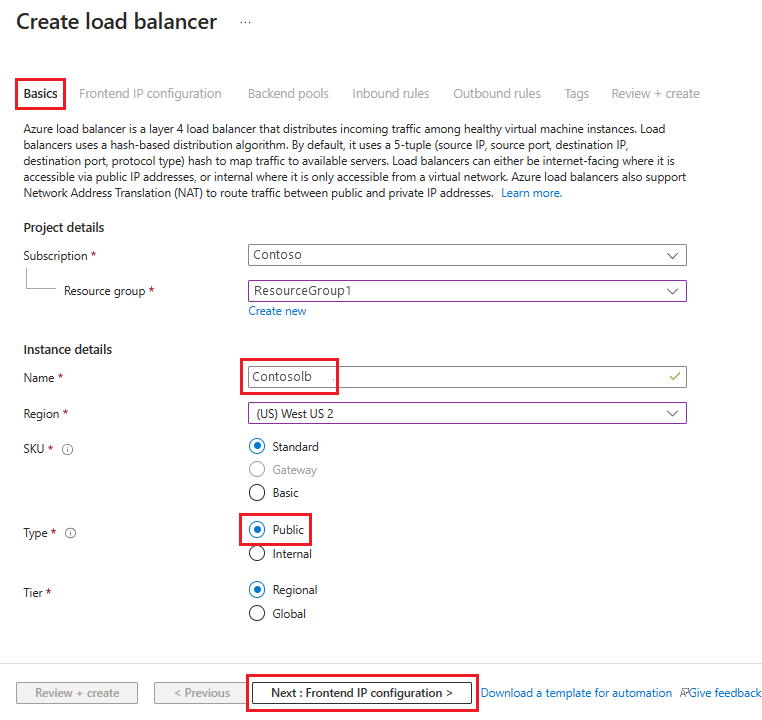

Em Criar load balancer, vá para a guia Básico e defina as seguintes configurações:

Em Detalhes do projeto:

Para Assinatura, selecione o nome da sua assinatura.

Para Grupo de recursos, selecione um grupo de recursos existente ou Criar novo para criar outro.

Em Detalhes da instância:

Para Nome, insira o nome do seu load balancer.

Em Região, selecione a região que deseja usar.

Para Tipo, selecione Público.

Deixe o SKU e a Camada como padrão e selecione Avançar: Configuração de IP de front-end

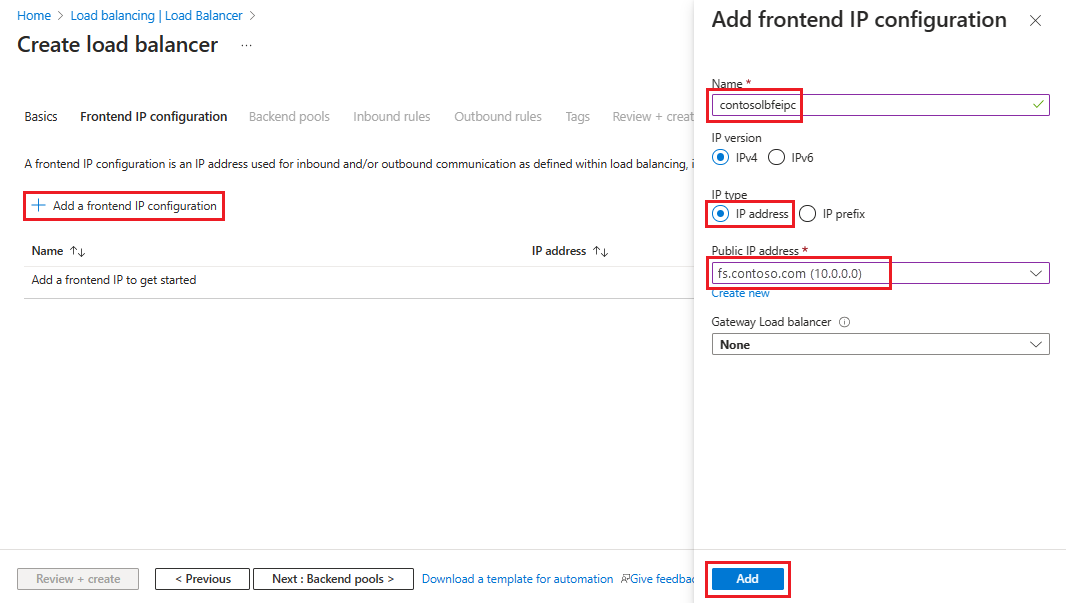

Selecione + Adicionar uma configuração de IP de front-end e, em seguida, insira ou selecione essas informações na página Adicionar configuração de IP de front-end.

Para Nome, insira um nome de configuração de IP de front-end.

Para tipo de IP, selecione Endereço IP.

Para Endereço IP público, selecione o endereço IP público que deseja usar na lista suspensa ou selecione Criar para criar um novo e selecione Adicionar.

Selecione Avançar: Pools de back-end e, em seguida, selecione + Adicionar um pool de back-end.

Na página Adicionar pool de back-end, insira um nome para o pool de back-end no campo Nome . Na área Configurações de IP, selecione + Adicionar.

Na página Adicionar pool de back-end, selecione uma VM para alinhar com o pool de back-end, selecione Adicionar e, em seguida, selecione Salvar.

Selecione Avançar: Regras de entrada e, em seguida, selecione Adicionar uma regra de balanceamento de carga. Na página Adicionar regra de balanceamento de carga, defina as seguintes configurações:

Para Nome, insira um nome para a regra.

Para Endereço IP de front-end, selecione o endereço criado anteriormente.

Para Pool de back-end, selecione o pool de back-end criado anteriormente.

Em Protocolo, selecione TCP.

Para Porta, insira 443.

Para Porta de back-end, insira 443.

Para Investigação de integridade, insira os seguintes valores:

Para Nome, insira o nome da investigação de integridade.

Para Protocolo, insira HTTP.

Para Porta, insira 80.

Para Caminho, insira /adfs/probe.

Para Intervalo, deixe-o com o valor padrão de 5.

Quando terminar, selecione Salvar.

Quando tiver concluído, selecione Salvar para salvar a regra de entrada.

Selecione Examinar + criare Criar.

Depois de selecionar Criar e o ILB público for implantado, ele deverá conter uma lista de load balancers.

Atribuir um rótulo DNS ao IP público

Para configurar um rótulo de DNS para o IP público:

No portal do Azure, pesquise endereços IP públicos e selecione o endereço IP que deseja editar.

Em Configurações, escolha Configuração.

Em Fornecer um rótulo DNS (opcional), adicione uma entrada no campo de texto (como fs.contoso.com) que resolva para o rótulo DNS do balanceador de carga externo (como contosofs.westus.cloudapp.azure.com).

Selecione Salvar para concluir a atribuição de um rótulo DNS.

Testar a entrada no AD FS

A maneira mais fácil de testar o AD FS é usar a página IdpInitiatedSignon.aspx. Para fazer isso, você deve habilitar o IdpInitiatedSignOn nas propriedades do AD FS.

Para verificar se você tem a propriedade IdpInitiatedSignOn habilitada:

No PowerShell, execute o cmdlet a seguir no servidor do AD FS para defini-lo como habilitado.

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $trueA partir de qualquer computador externo, acesse

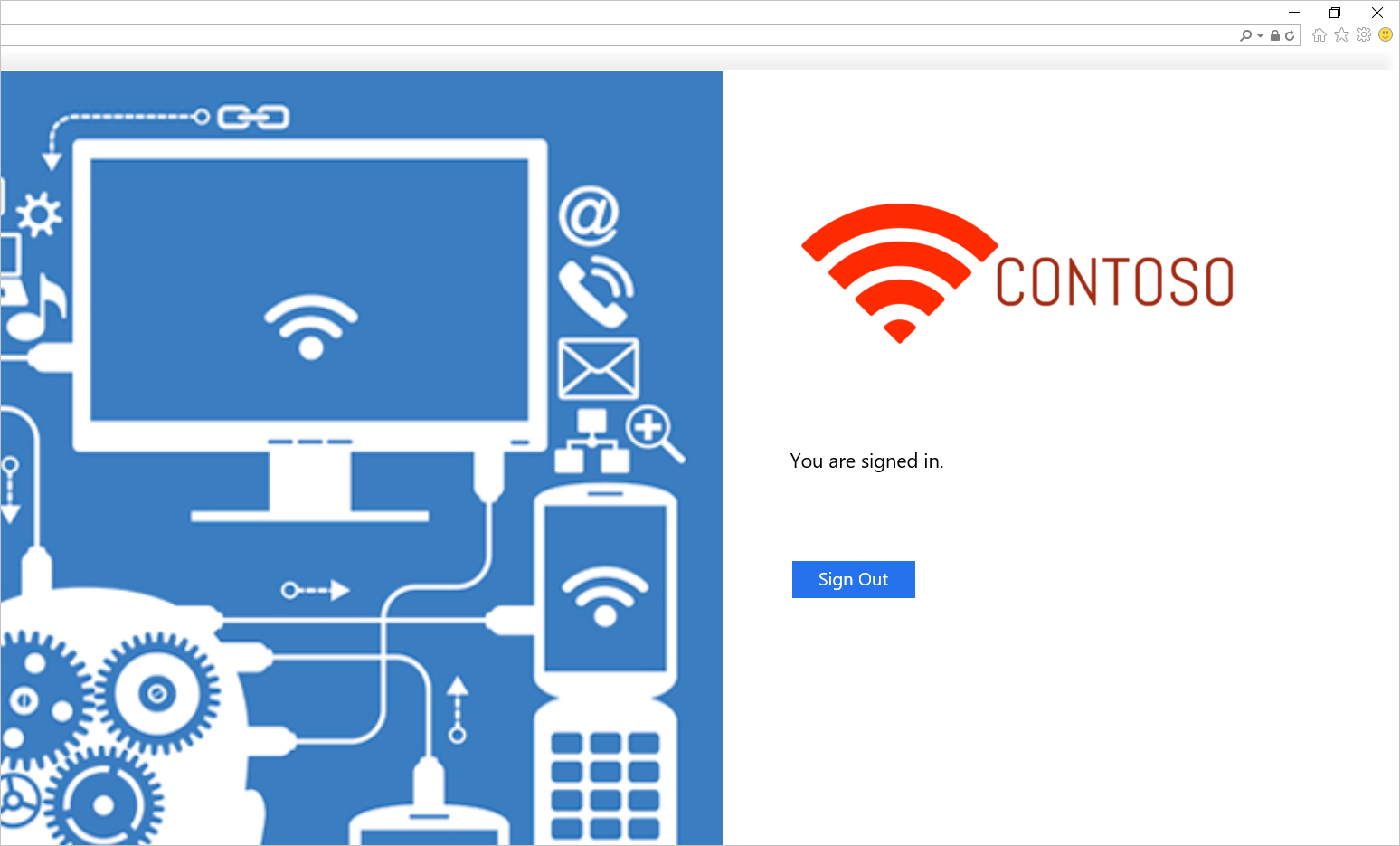

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx.Você deverá ver a seguinte página do AD FS:

Tente entrar. Se você entrar com êxito, deverá ver uma mensagem aparecer, conforme mostrado na captura de tela a seguir.

Modelo de implantação do AD FS no Azure

O modelo implanta uma configuração de seis computadores, com dois computadores cada para controladores de domínio, AD FS e WAP.

AD FS no modelo de implantação do Azure

Você pode usar uma rede virtual existente ou criar uma nova rede virtual ao implantar esse modelo. A tabela a seguir lista os parâmetros que você pode usar para personalizar a implantação.

| Parâmetro | Descrição |

|---|---|

| Localidade | A região na qual deseja implantar os recursos. |

| StorageAccountType | O tipo de conta de armazenamento que você deseja criar. |

| VirtualNetworkUsage | Indica se uma nova rede virtual deverá ser criada ou se uma existente será usada. |

| VirtualNetworkName | O nome da rede virtual. Obrigatório no uso de rede virtual existente ou nova. |

| VirtualNetworkResourceGroupName | Especifica o nome do grupo de recursos em que a rede virtual existente está localizada. Quando você usa uma rede virtual existente, essa opção é um parâmetro obrigatório para que a implantação possa encontrar a ID da rede virtual existente. |

| VirtualNetworkAddressRange | O intervalo de endereços da nova rede virtual. Obrigatório, se estiver criando uma nova rede virtual. |

| InternalSubnetName | O nome interno da sub-rede interna. Obrigatório para opções de uso de rede virtual nova e existente. |

| InternalSubnetAddressRange | O intervalo de endereços da sub-rede interna, que contém os controladores de domínio e os servidores do AD FS. Obrigatório, se estiver criando uma nova rede virtual. |

| DMZSubnetAddressRange | O intervalo de endereços da sub-rede DMZ, que contém os servidores proxy de aplicativo do Windows. Obrigatório, se estiver criando uma nova rede virtual. |

| DMZSubnetName | O nome da sub-rede interna, obrigatório em ambas as opções de uso de rede virtual (novas ou existentes). |

| ADDC01NICIPAddress | O endereço IP interno do primeiro controlador de domínio. Esse endereço IP é atribuído estaticamente ao DC e deve ser um endereço IP válido dentro da sub-rede interna. |

| ADDC02NICIPAddress | O endereço IP interno do segundo controlador de domínio. Esse endereço IP é atribuído estaticamente ao DC e deve ser um endereço IP válido dentro da sub-rede interna. |

| ADFS01NICIPAddress | O endereço IP interno do primeiro servidor do AD FS. Esse endereço IP é atribuído estaticamente ao servidor do AD FS e deve ser um endereço IP válido dentro da sub-rede interna. |

| ADFS02NICIPAddress | O endereço IP interno do segundo servidor do AD FS. Esse endereço IP é atribuído estaticamente ao servidor do AD FS e deve ser um endereço IP válido dentro da sub-rede interna. |

| WAP01NICIPAddress | O endereço IP interno do primeiro servidor WAP. Esse endereço IP é atribuído estaticamente ao servidor WAP e deve ser um endereço IP válido dentro da sub-rede DMZ. |

| WAP02NICIPAddress | O endereço IP interno do segundo servidor WAP. Esse endereço IP é atribuído estaticamente ao servidor WAP e deve ser um endereço IP válido dentro da sub-rede DMZ. |

| ADFSLoadBalancerPrivateIPAddress | O endereço IP interno do load balancer do AD FS. Esse endereço IP é atribuído estaticamente ao load balancer e deve ser um endereço IP válido dentro da sub-rede interna. |

| ADDCVMNamePrefix | Prefixo do nome da VM para controladores de domínio. |

| ADFSVMNamePrefix | Prefixo do nome da VM para servidores do AD FS. |

| WAPVMNamePrefix | Prefixo do nome da VM para servidores WAP. |

| ADDCVMSize | O tamanho da VM dos controladores de domínio. |

| ADFSVMSize | O tamanho da VM dos servidores do AD FS. |

| WAPVMSize | O tamanho da VM dos servidores WAP. |

| AdminUserName | O nome do administrador local das VMs. |

| AdminPassword | A senha da conta do administrador local das VMs. |

Links relacionados

- Conjuntos de disponibilidade

- Azure Load Balancer

- Balanceador de carga interno

- Balanceador de carga para a Internet

- Contas de Armazenamento

- Redes Virtuais do Azure

- Links de proxy de aplicativo Web e do AD FS