Localizando controladores de domínio no Windows e no Windows Server

A localização do controlador de domínio, também conhecida como DC Locator, refere-se ao algoritmo que a máquina cliente usa para encontrar um controlador de domínio adequado. A localização do controlador de domínio é uma função crítica em todos os ambientes corporativos para permitir a autenticação do cliente com o Active Directory.

Neste artigo, saiba mais sobre o processo do localizador do controlador de domínio, incluindo descoberta, detecção de site mais próximo e configuração de mapeamentos de nome de domínio NetBIOS.

Processo do localizador do controlador de domínio

O algoritmo do localizador do controlador de domínio (Locator) consiste em duas partes:

O localizador localiza quais controladores de domínio estão registrados.

O localizador envia uma consulta para localizar um controlador de domínio no domínio especificado.

Uma pesquisa UDP (User Datagram Protocol) LDAP é enviada para um ou mais dos controladores de domínio listados na resposta para garantir sua disponibilidade. Por fim, o serviço Netlogon armazena em cache o controlador de domínio descoberto para ajudar a resolver solicitações futuras.

Processo de descoberta

Os domínios do Active Directory sempre têm dois nomes distintos: o FQDN (nome de domínio totalmente qualificado) do DNS e o nome de domínio NetBIOS. Os nomes de domínio NetBIOS têm comprimento herdado e outras restrições. Por exemplo, os domínios NetBIOS são limitados a 15 caracteres.

O nome de domínio NetBIOS de um domínio do Active Directory não precisa ser o mesmo que o FQDN dos domínios do Active Directory. Por exemplo, o FQDN de um domínio do Active Directory pode ser contoso.com com um nome de domínio NetBIOS fabrikam.

A localização do DC no Windows pode operar em dois modos básicos:

A descoberta baseada em DNS é baseada no anúncio do controlador de domínio usando DNS.

Os controladores de domínio registram vários registros SRV no DNS, como registros que representam recursos importantes, como Centro de Distribuição de Chaves ou Catálogo Global, e registros que descrevem localidade, como registros de site do Active Directory. Os clientes consultam o DNS para obter os registros SRV apropriados e, em seguida, fazem ping nesses servidores utilizando pings LDAP baseados em UDP.

Esse modo tem suporte somente quando você usa nomes de domínio DNS e seus controladores de domínio estão executando o Windows 2000 e posterior. Os controladores de domínio com suporte são executados de maneira mais otimizada nesse modo, mas podem mudar para o outro modo em determinados cenários.

A descoberta baseada em NetBIOS envolve controladores de domínio que registram registros no WINS (Windows Internet Name Service). Os clientes consultam o WINS para obter os registros apropriados e, em seguida, fazem ping nos possíveis DCs candidatos a destino. Uma variante desse modo usa um mecanismo de broadcast suportado por mensagens mailslot em que o cliente transmite pacotes em sua rede local para procurar DCs.

Importante

Quando um aplicativo solicita um DC, mas especifica um nome de domínio curto no estilo NetBIOS, o local do DC sempre tenta mapear esse nome de domínio curto para um nome de domínio do DNS. Se a localização do DC puder mapear os nomes de domínio com êxito, ele usará a descoberta baseada em DNS com o nome de domínio DNS mapeado.

Os nomes de domínio no estilo NetBIOS são mapeados para nomes de domínio DNS de várias fontes na seguinte ordem:

Informações armazenadas em cache de uma pesquisa anterior

Todos os domínios da floresta atual

Nomes de nível superior (TLNs) para todas as relações de confiança da floresta e relações de confiança externas

Para o Windows Server 2025 e mais recentes:

Mapeamentos de nomes de domínio configurados pelo administrador

Mapeamentos de nomes de domínio para todas as florestas e domínios filhos em relações de confiança na floresta

Sessões de entrada no computador do cliente

Quando nenhuma dessas fontes consegue encontrar um nome de domínio DNS, o local do DC pode prosseguir com a descoberta baseada em NetBIOS usando o nome de domínio curto original no estilo NetBIOS.

A partir do Windows Server 2025, o Netlogon baixa e armazena em cache informações de nomenclatura sobre domínios e domínios filho em todas as florestas confiáveis. Essas informações são usadas no mapeamento de nomes de domínio no estilo NetBIOS para nomes de domínio DNS.

Recomendamos usar a descoberta baseada em DNS em vez da descoberta baseada em NetBIOS. A descoberta baseada em DNS é mais confiável e segura. DsGetDcName é a principal API de localização do DC.

Importante

A partir do Windows Server 2025, o localizador DC não permite o uso do local no estilo NetBIOS. Para saber como configurar esse comportamento, consulte a seção de configuração de política de descoberta do NetBIOS.

Para saber mais sobre o processo de descoberta, selecione a guia que corresponde ao método sobre o qual você deseja aprender.

O processo que o Locator segue pode ser resumido da seguinte forma:

No cliente (o computador que está localizando o controlador de domínio), o Locator é iniciado como uma chamada de procedimento remoto (RPC) para o serviço Netlogon local. O serviço Netlogon implementa a API do Locator (

DsGetDcName).O cliente coleta as informações necessárias para selecionar um controlador de domínio e passa as informações para o serviço Netlogon usando a API do

DsGetDcName.O serviço Netlogon no cliente usa as informações coletadas para pesquisar um controlador de domínio para o domínio especificado. O processo de pesquisa usa um dos dois métodos a seguir:

O Netlogon consulta o DNS usando o Locator compatível com IP/DNS.

DsGetDcNamechama a chamada DnsQuery para ler os registros de Recurso de Serviço (SRV) e registros A do DNS depois de acrescentar o nome de domínio à cadeia de caracteres apropriada que especifica os registros SRV.Quando uma estação de trabalho entra em um domínio baseado no Windows, ela consulta o DNS em busca de registros SRV no formato

_<service>._<protocol>.<DnsDomainName>. Clientes que consultam DNS para um servidor LDAP para o domínio usando o seguinte formato, ondeDnsDomainNameé o nome de domínio._ldap._tcp.DnsDomainName

O serviço Netlogon envia um datagrama como uma pesquisa UDP LDAP para os controladores de domínio descobertos que registram o nome.

Cada controlador de domínio disponível responde ao datagrama para indicar que ele está operacional no momento e, em seguida, retorna as informações para o

DsGetDcName.O serviço Netlogon retorna as informações para o cliente do controlador de domínio que responde primeiro.

O serviço Netlogon armazena em cache as informações do controlador de domínio para que não seja necessário repetir o processo de descoberta para solicitações subsequentes. O armazenamento em cache dessas informações incentiva o uso consistente do mesmo controlador de domínio e, portanto, uma exibição consistente do Active Directory.

Configuração de política de descoberta NetBIOS

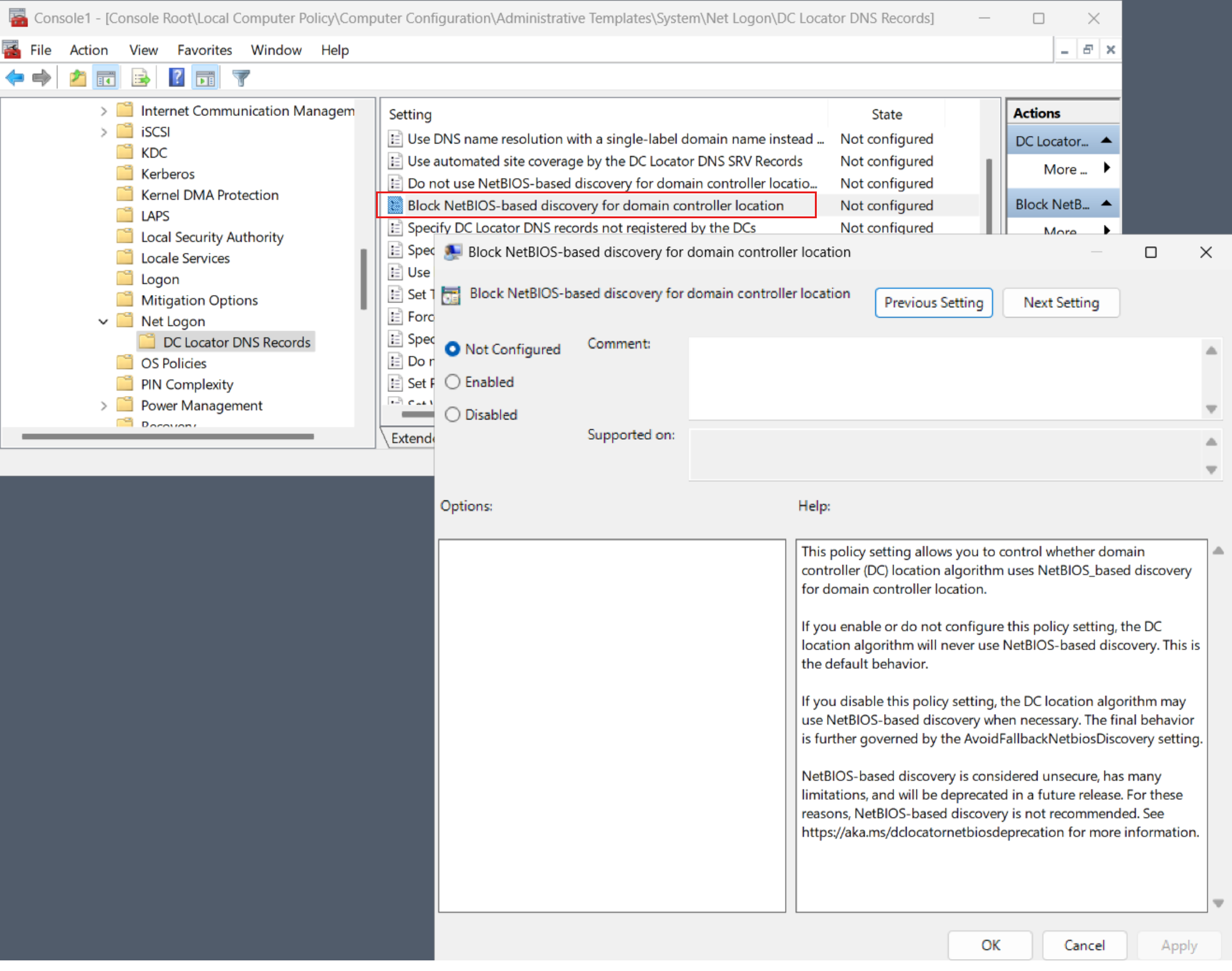

A partir do Windows Server 2025, o localizador DC não permite o uso da descoberta baseada em NetBIOS. BlockNetBIOSDiscovery é uma nova configuração de política de grupo para o serviço Netlogon que permite que os administradores controlem esse comportamento. Para acessar a política no Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador>Modelos Administrativos>Sistema>Logon de Rede>Registros DNS do Localizador DC>Bloquear a descoberta baseada em NetBIOS para o local do controlador de domínio.

As configurações a seguir se aplicam a BlockNetBIOSDiscovery:

TRUE(padrão): o localizador DC não permite o uso do local de DC no estilo NetBIOS.FALSE: O DC Locator permite o uso de WINS ou descoberta baseada em mailslot se todas as restrições herdadas também permitirem.

Use a configuração BlockNetBIOSDiscovery para impor uma postura segura por padrão para o local do DC. É recomendável mantê-lo definido como TRUE. Desabilite-o apenas por períodos temporários enquanto você está buscando outras mitigações.

A nova configuração de política tem esta aparência:

Dica

Você pode habilitar ou desabilitar separadamente a capacidade de usar slots de email em todo o computador usando a configuração de política SMB EnableMailslots. Para que o DC Locator possa usar slots de email para descoberta de controladores de domínio, você deve habilitar slots de email no nível SMB e desabilitar BlockNetBIOSDiscovery. Você pode consultar e definir a EnableMailslots configuração executando os cmdlets Get-SmbClientConfiguration e Set-SmbClientConfiguration do PowerShell.

Site do Active Directory mais próximo

Depois que o cliente localiza um controlador de domínio, ele estabelece a comunicação usando o LDAP para obter acesso ao Active Directory. Como parte dessa negociação, o controlador de domínio identifica em qual site o cliente está com base na sub-rede IP do cliente.

Se o cliente estiver se comunicando com um controlador de domínio que não está no site mais próximo e ideal, o controlador de domínio retornará o nome do site do cliente. Se o cliente já tiver tentado localizar controladores de domínio nesse site, o cliente usará um controlador de domínio em um site menos ideal. Por exemplo, o cliente envia uma consulta de pesquisa de DNS ao DNS para localizar controladores de domínio na sub-rede do cliente. Caso contrário, o cliente fará uma pesquisa de DNS específica do site novamente com o novo nome de site ideal. O controlador de domínio usa algumas das informações do serviço de diretório para identificar sites e sub-redes.

O cliente armazena em cache a entrada do controlador de domínio. Se o controlador de domínio não estiver no site ideal, o cliente liberará o cache após 15 minutos e descartará a entrada do cache. Em seguida, ele tenta encontrar um controlador de domínio ideal no mesmo site que o cliente.

Depois que o cliente estabelece um caminho de comunicação para o controlador de domínio, ele pode estabelecer as credenciais de logon e autenticação. Se necessário, o cliente também pode configurar um canal seguro para computadores baseados no Windows. O cliente agora está pronto para executar consultas normais e procurar informações no diretório.

O cliente estabelece uma conexão LDAP com um controlador de domínio para entrar. O processo de entrada usa o Gerenciador de Contas de Segurança. O caminho de comunicação usa a interface LDAP e um controlador de domínio autentica o cliente. Depois disso, a conta do cliente é verificada e passada pelo Gerenciador de Contas de Segurança para o agente do serviço de diretório, depois para a camada de banco de dados e, finalmente, para o banco de dados no ESE (mecanismo de Armazenamento Extensível).

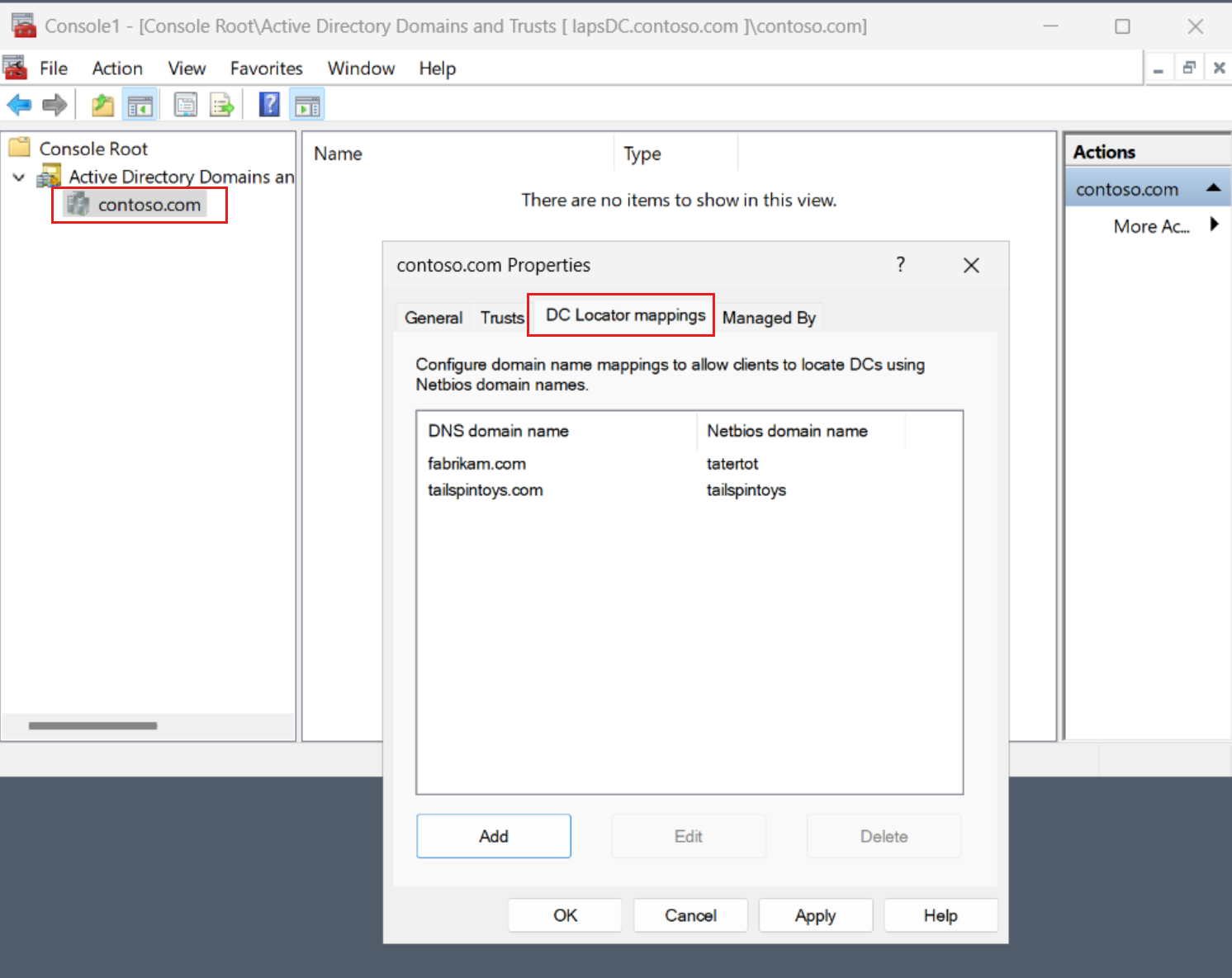

Configurando mapeamentos de nomes de domínio NetBIOS

A partir do Windows Server 2025, os administradores de floresta podem configurar mapeamentos personalizados do nome de domínio DNS para o nome de domínio NetBIOS. Os mapeamentos configurados pelo administrador no nível da floresta são um mecanismo opcional que você deve usar somente quando todas as outras opções forem insuficientes. Por exemplo, se um aplicativo ou ambiente exigir outros mapeamentos de nome de domínio que outras fontes não podem fornecer automaticamente

Os mapeamentos de nomes de domínio personalizados são armazenados em um objeto serviceConnectionPoint localizado no contexto de nomeação da configuração do Active Directory. Por exemplo:

CN=DCLocatorDomainNameMappings,CN=Windows NT,CN=Services,CN=Configuration,DC=contoso,DC=com

O atributo msDS-Setting do objeto serviceConnectionPoint pode conter um ou mais valores. Cada valor contém o nome de domínio DNS e o nome de domínio NetBIOS, separados por um ponto-e-vírgula como em dnsdomainname.com:NetBIOSdomainname.

Por exemplo:

contoso.com:fabrikamtatertots.contoso.com:totstailspintoys.com:tailspintoys

Você pode configurar esses mapeamentos nas configurações de gerenciamento de domínios e relações de confiança do Active Directory seguindo estas etapas:

- Clique com o botão direito do mouse no domínio.

- Selecione Propriedades.

- Selecione a guia Mapeamentos do localizador do DC.

O serviço Netlogon nos clientes baixa e armazena em cache os mapeamentos personalizados no objeto DCLocatorDomainNameMappings a cada 12 horas. O serviço usa automaticamente essas informações quando você está mapeando nomes de domínio no estilo NetBIOS para nomes de domínio DNS.

A nova página de gerenciamento de Domínios e Confiabilidade do Active Directory tem esta aparência:

Importante

Configure mapeamentos de nomes de domínio em nível de floresta configurados pelo administrador somente quando tiver certeza de que todas as outras fontes de mapeamento de nomes são insuficientes. Como regra geral, esses mapeamentos arbitrários são necessários somente quando não houver nenhuma relação de confiança entre os clientes e os domínios de destino, e os aplicativos clientes não puderem ser migrados para a especificação de nomes de domínio no estilo DNS.