Solução de problemas de comunicação do dispositivo com o servidor NDES para perfis de certificado SCEP no Microsoft Intune

Use as informações a seguir para determinar se um dispositivo que recebeu e processou um perfil de certificado SCEP (Protocolo de Registro de Certificado Simples) do Intune pode entrar em contato com êxito com o NDES (Serviço de Registro de Dispositivo de Rede) para apresentar um desafio. No dispositivo, uma chave privada é gerada e a solicitação de assinatura de certificado (CSR) e o desafio são passados do dispositivo para o servidor NDES. Para entrar em contato com o servidor NDES, o dispositivo usa o URI do perfil de certificado SCEP.

Este artigo faz referência à Etapa 2 da visão geral do fluxo de comunicação do SCEP.

Examinar os logs do IIS para uma conexão do dispositivo

Os arquivos de log do IIS (Serviços de Informações da Internet) incluem o mesmo tipo de entradas para todas as plataformas.

No servidor NDES, abra o arquivo de log do IIS mais recente encontrado na seguinte pasta: %SystemDrive%\inetpub\logs\logfiles\w3svc1

Pesquise no log entradas semelhantes aos exemplos a seguir. Ambos os exemplos contêm um status 200, que aparece perto do final:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.e

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0Quando o dispositivo entra em contato com o IIS, uma solicitação HTTP GET para mscep.dll é registrada.

Examine o código de status próximo ao final desta solicitação:

Código de status 200: Esse status indica que a conexão com o servidor NDES foi bem-sucedida.

Código de status 500: o grupo IIS_IUSRS pode não ter permissões corretas. Consulte Solucionar problemas do código de status 500, mais adiante neste artigo.

Se o código de status não for 200 ou 500:

Consulte Testar e solucionar problemas da URL do servidor SCEP mais adiante neste artigo para ajudar a validar a configuração.

Consulte O código de status HTTP no IIS 7 e versões posteriores para obter informações sobre códigos de erro menos comuns.

Se a solicitação de conexão não for registrada, o contato do dispositivo poderá ser bloqueado na rede entre o dispositivo e o servidor NDES.

Examinar os logs do dispositivo para conexões com o NDES

Dispositivos Android

Revise o log OMADM dos dispositivos. Procure entradas que se assemelhem aos exemplos a seguir, que são registrados quando o dispositivo se conecta ao NDES:

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

As entradas de chave incluem as seguintes cadeias de caracteres de texto de exemplo:

- Há 1 pedidos

- Recebeu '200 OK' ao enviar GetCACaps(ca) para

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - Assinando pkiMessage usando a chave pertencente a [dn=CN=<username>; serial=1]

A conexão também é registrada pelo IIS na pasta %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ do servidor NDES. Veja um exemplo:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

Dispositivos iOS/iPadOS

Examine o log de depuração de dispositivos. Procure entradas que se assemelhem aos exemplos a seguir, que são registrados quando o dispositivo se conecta ao NDES:

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

As entradas de chave incluem as seguintes cadeias de caracteres de texto de exemplo:

- operation=GetCACert

- Tentando recuperar o certificado emitido

- Envio de CSR via GET

- operação=PKIOperation

Dispositivos Windows

Em um dispositivo Windows que está fazendo uma conexão com o NDES, você pode exibir os dispositivos Visualizador de Eventos do Windows e procurar indicações de uma conexão bem-sucedida. As conexões são registradas como uma ID de evento 36 no log de administração DeviceManagement-Enterprise-Diagnostics-Provide>dos dispositivos.

Para abrir o log:

No dispositivo, execute eventvwr.msc para abrir o Visualizador de Eventos do Windows.

Expanda Logs>de Aplicativos e Serviços Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Procure o Evento 36, que se assemelha ao exemplo a seguir, com a linha de chave do SCEP: Solicitação de certificado gerada com êxito:

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

Solucionar problemas do código de status 500

As conexões semelhantes ao exemplo a seguir, com um código de status de 500, indicam que o direito de usuário Representar um cliente após a autenticação não está atribuído ao grupo IIS_IUSRS no servidor NDES. O valor de status de 500 aparece no final:

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

Conclua as seguintes etapas para corrigir esse problema:

- No servidor NDES, execute secpol.msc para abrir a Diretiva de Segurança Local.

- Expanda Políticas Locais e selecione Atribuição de Direitos de Usuário.

- Clique duas vezes em Representar um cliente após a autenticação no painel direito.

- Selecione Adicionar usuário ou grupo..., insira IIS_IUSRS na caixa Inserir os nomes de objeto a serem selecionados e selecione OK.

- Selecione OK.

- Reinicie o computador e tente a conexão do dispositivo novamente.

Testar e solucionar problemas do URL do servidor SCEP

Use as etapas a seguir para testar a URL especificada no perfil de certificado SCEP.

No Intune, edite seu perfil de certificado SCEP e copie a URL do servidor. O URL deve ser

https://contoso.com/certsrv/mscep/mscep.dllsemelhante ao .Abra um navegador da Web e navegue até a URL do servidor SCEP. O resultado deve ser: Erro HTTP 403.0 – Proibido. Esse resultado indica que o URL está funcionando corretamente.

Se você não receber esse erro, selecione o link semelhante ao erro que você vê para exibir as diretrizes específicas do problema:

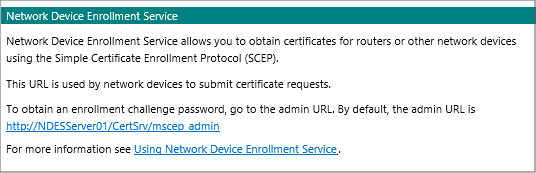

Mensagem geral do NDES

Ao navegar até a URL do servidor SCEP, você recebe a seguinte mensagem do Serviço de Registro de Dispositivo de Rede:

Causa: esse problema geralmente é um problema com a instalação do Microsoft Intune Connector.

Mscep.dll é uma extensão ISAPI que intercepta a solicitação de entrada e exibe o erro HTTP 403 se estiver instalada corretamente.

Solução: examine o arquivo SetupMsi.log para determinar se o Microsoft Intune Connector foi instalado com êxito. No exemplo a seguir, Instalação concluída com êxito e Status de êxito ou erro da instalação: 0 indicam uma instalação bem-sucedida:

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.Se a instalação falhar, remova o Microsoft Intune Connector e reinstale-o. Se a instalação foi bem-sucedida e você continua recebendo a mensagem NDES Geral, execute o comando iisreset para reiniciar o IIS.

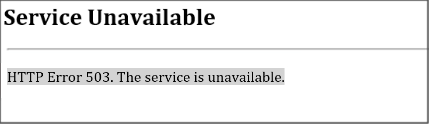

Erro HTTP 503

Ao navegar até a URL do servidor SCEP, você recebe o seguinte erro:

Esse problema geralmente ocorre porque o pool de aplicativos SCEP no IIS não foi iniciado. No servidor NDES, abra o Gerenciador do IIS e vá para Pools de Aplicativos. Localize o pool de aplicativos SCEP e confirme se ele foi iniciado.

Se o pool de aplicativos SCEP não for iniciado, verifique o log de eventos do aplicativo no servidor:

No dispositivo, execute eventvwr.msc para abrir o Visualizador de Eventos e vá para o Aplicativo de Logs>do Windows.

Procure um evento semelhante ao exemplo a seguir, o que significa que o pool de aplicativos falha quando uma solicitação é recebida:

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

Causas comuns para uma falha no pool de aplicativos

Causa 1: há certificados de autoridade de certificação intermediários (não autoassinados) no repositório de certificados de Autoridades de Certificação Raiz Confiáveis do servidor NDES.

Solução: remova os certificados intermediários do repositório de certificados das Autoridades de Certificação Raiz Confiáveis e reinicie o servidor NDES.

Para identificar todos os certificados intermediários no repositório de certificados de Autoridades de Certificação Raiz Confiáveis, execute o seguinte cmdlet do PowerShell:

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}Um certificado que tem os mesmos valores Emitido para e Emitido por é um certificado raiz. Caso contrário, é um certificado intermediário.

Depois de remover certificados e reiniciar o servidor, execute o cmdlet do PowerShell novamente para confirmar se não há certificados intermediários. Se houver, verifique se uma Diretiva de Grupo envia os certificados intermediários para o servidor NDES. Nesse caso, exclua o servidor NDES da Diretiva de Grupo e remova os certificados intermediários novamente.

Causa 2: as URLs na CRL (Lista de Certificados Revogados) estão bloqueadas ou inacessíveis para os certificados usados pelo Intune Certificate Connector.

Solução: habilite o log adicional para coletar mais informações:

- Abra o Visualizador de Eventos, selecione Exibir, verifique se a opção Mostrar Logs Analíticos e de Depuração está marcada.

- Vá para Logs>de Aplicativos e Serviços Microsoft>Windows>CAPI2>Operacional, clique com o botão direito do mouse em Operacional e selecione Habilitar Log.

- Depois que o log CAPI2 estiver habilitado, reproduza o problema e examine o log de eventos para solucionar o problema.

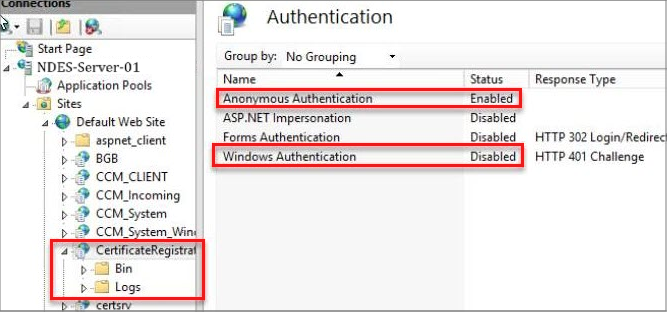

Causa 3: a permissão do IIS em CertificateRegistrationSvc tem a Autenticação do Windows habilitada.

Solução: habilite a autenticação anônima e desabilite a autenticação do Windows e reinicie o servidor NDES.

Causa 4: O certificado do módulo NDESPolicy expirou.

O log CAPI2 (consulte a solução da Causa 2) mostrará erros relacionados ao certificado referenciado por

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintestar fora do período de validade do certificado.Solução: Renove o certificado e reinstale o conector.

Use

certlm.mscpara abrir o repositório de certificados do computador local, expanda Pessoal e selecione Certificados.Na lista de certificados, encontre um certificado expirado que atenda às seguintes condições:

- O valor de Intended Purposes é Client Authentication.

- O valor de Emitido para ou Nome comum corresponde ao nome do servidor NDES.

Observação

O EKU (uso de chave estendida) da Autenticação de Cliente é necessário. Sem esse EKU, CertificateRegistrationSvc retornará uma resposta HTTP 403 para solicitações NDESPlugin. Essa resposta será registrada nos logs do IIS.

Clique duas vezes no certificado. Na caixa de diálogo Certificado, selecione a guia Detalhes, localize o campo Impressão digital e verifique se o valor corresponde ao valor da subchave do

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintRegistro.Selecione OK para fechar a caixa de diálogo Certificado .

Clique com o botão direito do mouse no certificado, selecione Todas as tarefas e, em seguida, selecione Solicitar certificado com nova chave ou Renovar certificado com nova chave.

Na página Registro de Certificado , selecione Avançar, selecione o modelo SSL correto e, em seguida, selecione Mais informações são necessárias para se registrar neste certificado. Clique aqui para definir as configurações.

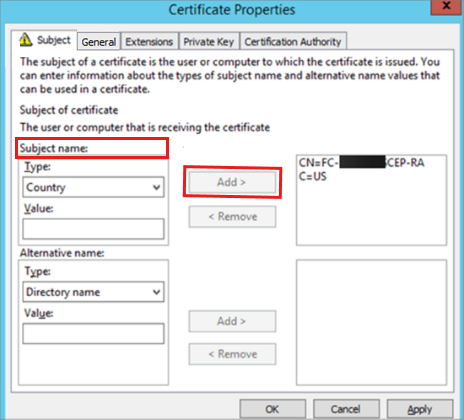

Na caixa de diálogo Propriedades do Certificado , selecione a guia Assunto e execute as seguintes etapas:

- Em Nome da entidade, na caixa suspensa Tipo , selecione Nome comum. Na caixa Valor, insira o FQDN (nome de domínio totalmente qualificado) do servidor NDES. Em seguida, selecioneAdicionar.

- Em Nome alternativo, na caixa suspensa Tipo , selecione DNS. Na caixa Valor, insira o FQDN do servidor NDES. Em seguida, selecioneAdicionar.

- Selecione OK para fechar a caixa de diálogo Propriedades do Certificado .

Selecione Registrar, aguarde até que o registro seja concluído com êxito e selecione Concluir.

Reinstale o Intune Certificate Connector para vinculá-lo ao certificado recém-criado. Para obter mais informações, consulte Instalar o conector de certificado para Microsoft Intune.

Depois de fechar a interface do usuário do Conector de Certificado, reinicie o Serviço de Conector do Intune e o Serviço de Publicação na World Wide Web.

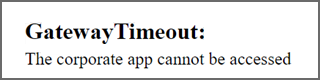

GatewayTimeout

Ao navegar até a URL do servidor SCEP, você recebe o seguinte erro:

Causa: o serviço Conector de proxy de aplicativo do Microsoft Entra não foi iniciado.

Solução: execute services.msc e verifique se o serviço Conector de proxy de aplicativo do Microsoft Entra está em execução e se o Tipo de Inicialização está definido como Automático.

HTTP 414 request-URI muito longo

Ao navegar até a URL do servidor SCEP, você recebe o seguinte erro: HTTP 414 Request-URI Too Long

Causa: a filtragem de solicitação do IIS não está configurada para dar suporte às URLs longas (consultas) que o serviço NDES recebe. Esse suporte é configurado quando você configura o serviço NDES para uso com sua infraestrutura para SCEP.

Solução: configure o suporte para URLs longos.

No servidor NDES, abra o gerenciador do IIS, selecione Configuração de Recurso de Edição de Filtragem de Solicitação>de Site>Padrão para abrir a página Editar Configurações de Filtragem de Solicitação.

Defina as seguintes configurações:

- Comprimento máximo da URL (bytes) = 65534

- Cadeia de caracteres de consulta máxima (bytes) = 65534

Selecione OK para salvar essa configuração e fechar o gerenciador do IIS.

Valide essa configuração localizando a seguinte chave do Registro para confirmar se ela tem os valores indicados:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

Os seguintes valores são definidos como entradas DWORD:

- Nome: MaxFieldLength, com um valor decimal de 65534

- Nome: MaxRequestBytes, com um valor decimal de 65534

Reinicie o servidor do NDES.

Não é possível exibir esta página

Você tem o proxy de aplicativo do Microsoft Entra configurado. Ao navegar até a URL do servidor SCEP, você recebe o seguinte erro:

This page can't be displayed

Causa: esse problema ocorre quando a URL externa do SCEP está incorreta na configuração do Proxy de Aplicativo. Um exemplo dessa URL é

https://contoso.com/certsrv/mscep/mscep.dll.Solução: use o domínio padrão de yourtenant.msappproxy.net para a URL externa do SCEP na configuração do Proxy de Aplicativo.

500 - Erro interno do servidor

Ao navegar até a URL do servidor SCEP, você recebe o seguinte erro:

Causa 1: A conta de serviço NDES está bloqueada ou sua senha expirou.

Solução: desbloqueie a conta ou redefina a senha.

Causa 2: Os certificados MSCEP-RA expiraram.

Solução: se os certificados MSCEP-RA expirarem, reinstale a função NDES ou solicite novos certificados de Criptografia CEP e Agente de Registro do Exchange (solicitação offline).

Para solicitar novos certificados, siga estas etapas:

Na Autoridade de Certificação (CA) ou na CA emissora, abra o MMC de Modelos de Certificado. Verifique se o usuário conectado e o servidor NDES têm permissões de Leitura e Registro nos modelos de certificado Criptografia CEP e Agente de Registro do Exchange (solicitação offline).

Verifique os certificados expirados no servidor NDES, copie as informações do assunto do certificado.

Abra a conta MMC de Certificados para Computador.

Expanda Pessoal, clique com o botão direito do mouse em Certificados e selecione Todas as tarefas>solicitam novo certificado.

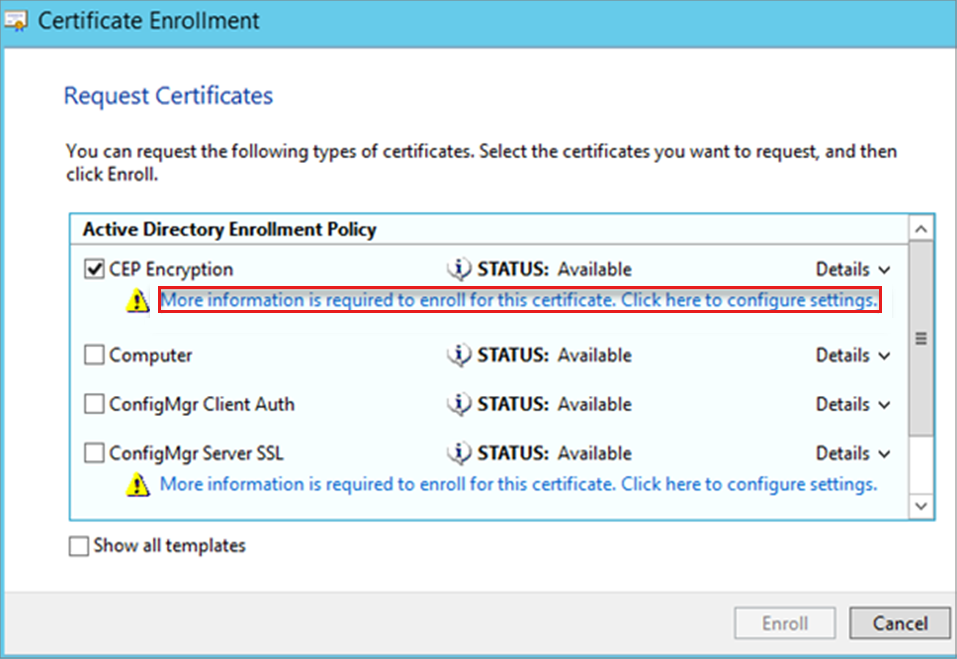

Na página Solicitar Certificado, selecione Criptografia CEP e, em seguida, selecione Mais informações são necessárias para se registrar neste certificado. Clique aqui para definir as configurações.

Em Propriedades do Certificado, selecione a guia Assunto, preencha o Nome do assunto com as informações coletadas durante a etapa 2, selecione Adicionar e selecione OK.

Conclua o registro do certificado.

Abra o MMC de Certificados para Minha conta de usuário.

Quando você se registra para o certificado do Agente de Registro do Exchange (solicitação offline), isso deve ser feito no contexto do usuário. Porque o Tipo de Assunto deste modelo de certificado está definido como Usuário.

Expanda Pessoal, clique com o botão direito do mouse em Certificados e selecione Todas as tarefas>solicitam novo certificado.

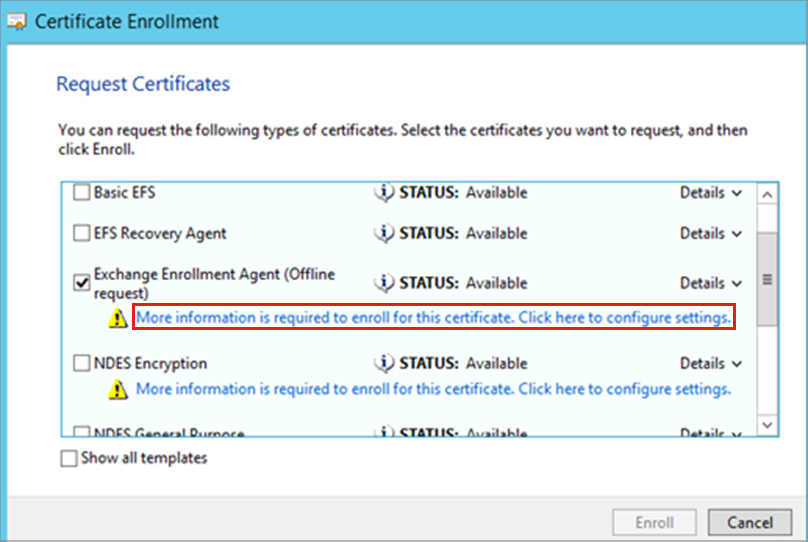

Na página Solicitar Certificado , selecione Agente de Registro do Exchange (solicitação offline) e, em seguida, selecione Mais informações são necessárias para se registrar neste certificado. Clique aqui para definir as configurações.

Em Propriedades do Certificado, selecione a guia Assunto, preencha o Nome do assunto com as informações coletadas durante a etapa 2 e selecione Adicionar.

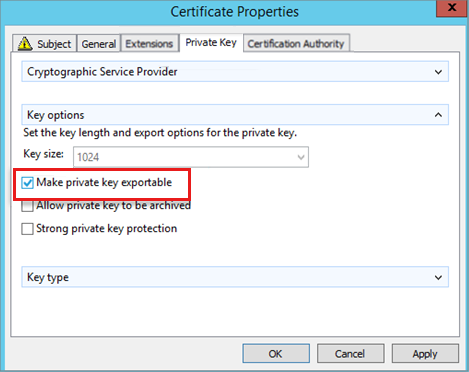

Selecione a guia Chave Privada, selecione Tornar a chave privada exportável e selecione OK.

Conclua o registro do certificado.

Exporte o certificado do Agente de Registro do Exchange (solicitação offline) do repositório de certificados do usuário atual. No Assistente de Exportação de Certificado, selecione Sim, exportar a chave privada.

Importe o certificado para o repositório de certificados do computador local.

No MMC de Certificados, execute a seguinte ação para cada um dos novos certificados:

Clique com o botão direito do mouse no certificado, selecione Todas as Tarefas>Gerenciar Chaves Privadas, adicione permissão de Leitura à conta de serviço NDES.

Execute o comando iisreset para reiniciar o IIS.

Próximas etapas

Se o dispositivo chegar com êxito ao servidor NDES para apresentar a solicitação de certificado, a próxima etapa será examinar o módulo de política Intune Certificate Connectors.