Confiança Zero e a rede

O modelo tradicional de segurança de rede é construído com base na premissa de que, uma vez autenticado, você recebe um nível de autorização para acessar dados e recursos na rede. No entanto, à medida que mais e mais empresas e organizações avançam para serviços baseados em nuvem e modelos de trabalho híbridos, o perímetro de segurança da rede está aberto a ataques.

A segurança de rede é um campo de batalha, travado entre equipes de segurança que usam as ferramentas mais recentes para proteger sua rede, dados e recursos contra ataques e os cibercriminosos que procuram vulnerabilidades que podem explorar. Eles querem obter acesso à sua rede para causar interrupções e encontrar dados confidenciais que possam roubar e vender.

Confiança Zero não é uma ferramenta, mas um modelo de segurança. Usando este modelo, quando se trata de proteger sua rede, existem dois objetivos principais:

- Tente limitar o dano de um ataque e a taxa em que ele se espalha.

- Torne mais difícil para um cibercriminoso atacar sua rede.

Para atingir esses objetivos, uma rede que adere à abordagem do Confiança Zero faz as seguintes afirmações:

- Suponha que sua rede não esteja a salvo de ataques.

- Ameaças, sejam internas ou externas, estão presentes em sua rede o tempo todo.

- A localização de um dispositivo em uma rede não deve conferir confiança.

- Cada usuário e dispositivo deve ser autenticado e autorizado.

- O comportamento do dispositivo e do usuário deve ser avaliado dinamicamente a partir de vários pontos de dados.

Modelo de maturidade do Confiança Zero

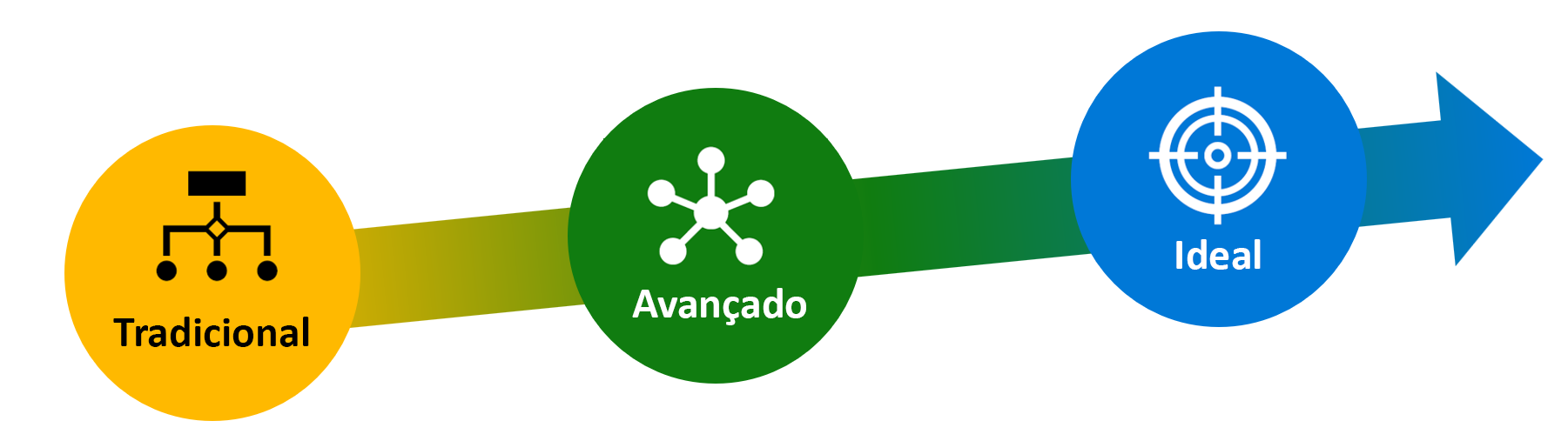

Cada organização estará em um nível diferente de maturidade quando se trata de segurança de rede. Dentro do Confiança Zero, há um modelo de maturidade que permite que você saiba onde está. Ele tem três categorias: tradicional, avançado e ideal. A maioria das organizações estará em algum lugar entre o tradicional e o avançado.

Tradicional

O estágio tradicional é amplamente onde a maioria das organizações começará ao considerar uma abordagem do Confiança Zero para suas redes. Ele pode ser resumido da seguinte forma:

- As permissões de acesso e autorização são gerenciadas manualmente e amplamente estáticas.

- Alguns recursos da Internet são acessíveis diretamente aos usuários.

- Redes privadas virtuais e redes abertas fornecem acesso à maioria dos recursos.

- As cargas de trabalho de dispositivos e usuários são monitoradas quanto a ameaças conhecidas e filtragem de tráfego estático.

- Algum tráfego interno e externo é criptografado.

Advanced

As organizações estão melhorando sua postura de segurança de rede e implementando políticas de segurança aprimoradas. Isso pode ser resumido da seguinte forma:

- As permissões de acesso do usuário à rede e aos dados são gerenciadas com políticas de segurança.

- O acesso a aplicativos em nuvem, recursos da Internet e redes privadas confidenciais agora têm acesso restrito.

- O tráfego de rede é monitorado.

- A maior parte do tráfego interno e externo é criptografada.

Ótimo

Na escala de maturidade do Confiança Zero, é onde todas as organizações querem estar. Eles implementaram mudanças de segurança em grande escala. Ele pode ser resumido da seguinte forma:

- Uso de permissões de acesso adaptáveis que são verificadas automaticamente com base no uso do usuário e no risco de dados.

- Cada sessão de usuário ou dispositivo é avaliada continuamente usando vários pontos de dados em relação às políticas — o acesso é revogado se uma política for violada.

- Todo o tráfego de rede é monitorado para identificar ameaças potenciais e o administrador é notificado quando uma ameaça é encontrada.

- Todos os dados e tráfego de rede são criptografados de ponta a ponta.

Onde quer que sua organização esteja, usar uma estratégia do Confiança Zero pode ajudá-lo a melhorar a segurança da rede e proteger melhor seus ativos, recursos e dados.