Protegendo sua rede com Confiança Zero

Uma estratégia de rede de Confiança Zero requer uma mudança na abordagem de segurança da rede. Pequenos passos que são facilmente implementados podem ter um grande impacto. Quando você considera uma estratégia de Confiança Zero para sua rede, concentre-se em três áreas principais:

- Segmentação de rede

- Proteção contra ameaças

- Criptografia de rede

Segmentação de rede

A segmentação de rede é o processo de divisão da sua rede em zonas menores e discretas e limitar quem tem acesso a cada segmento. Isso pode atenuar os efeitos de uma violação, limitar a quantidade de danos que um criminoso cibernético pode causar e reduzir a facilidade com que eles podem se mover lateralmente pela rede.

Vamos analisar como isso pode se aplicar à sua casa. Ela possui vários cômodos: sala de estar, cozinha, sala de jantar, banheiros, quartos e assim por diante. Em um modelo de segurança tradicional, depois que uma pessoa passa pela porta da frente, ela pode entrar em qualquer cômodo como quiser.

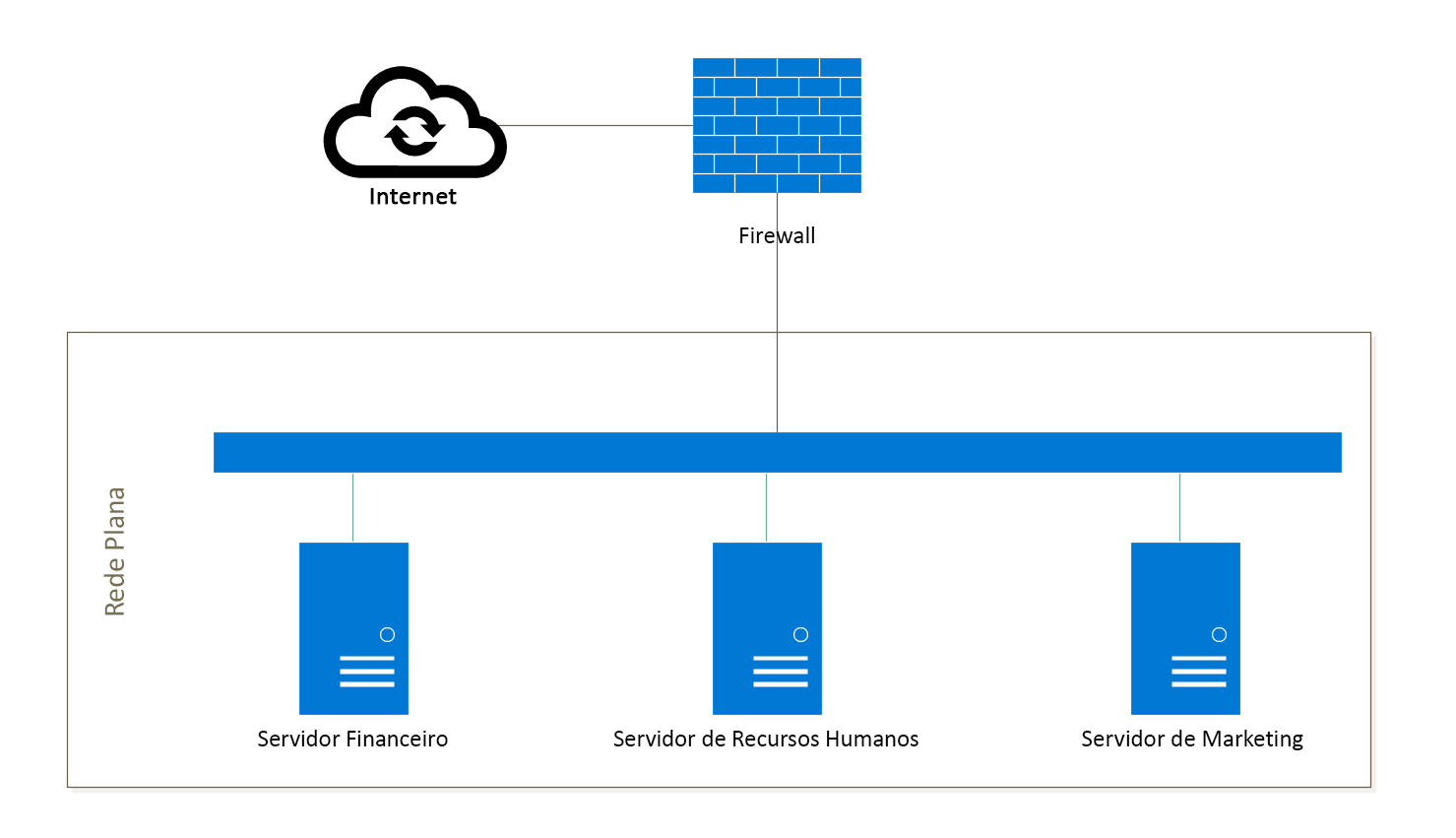

O diagrama a seguir mostra uma renderização simplificada de uma rede plana. Quando um invasor entra em sua rede, ele pode ir a qualquer lugar.

No entanto, usando a segmentação, você pode garantir que cada cômodo tenha uma porta que está sempre trancada e que exige uma chave exclusiva para abrir. Se uma pessoa entrar na casa, os lugares que pode acessar são muito limitados e exigem mais esforço e tempo para entrar.

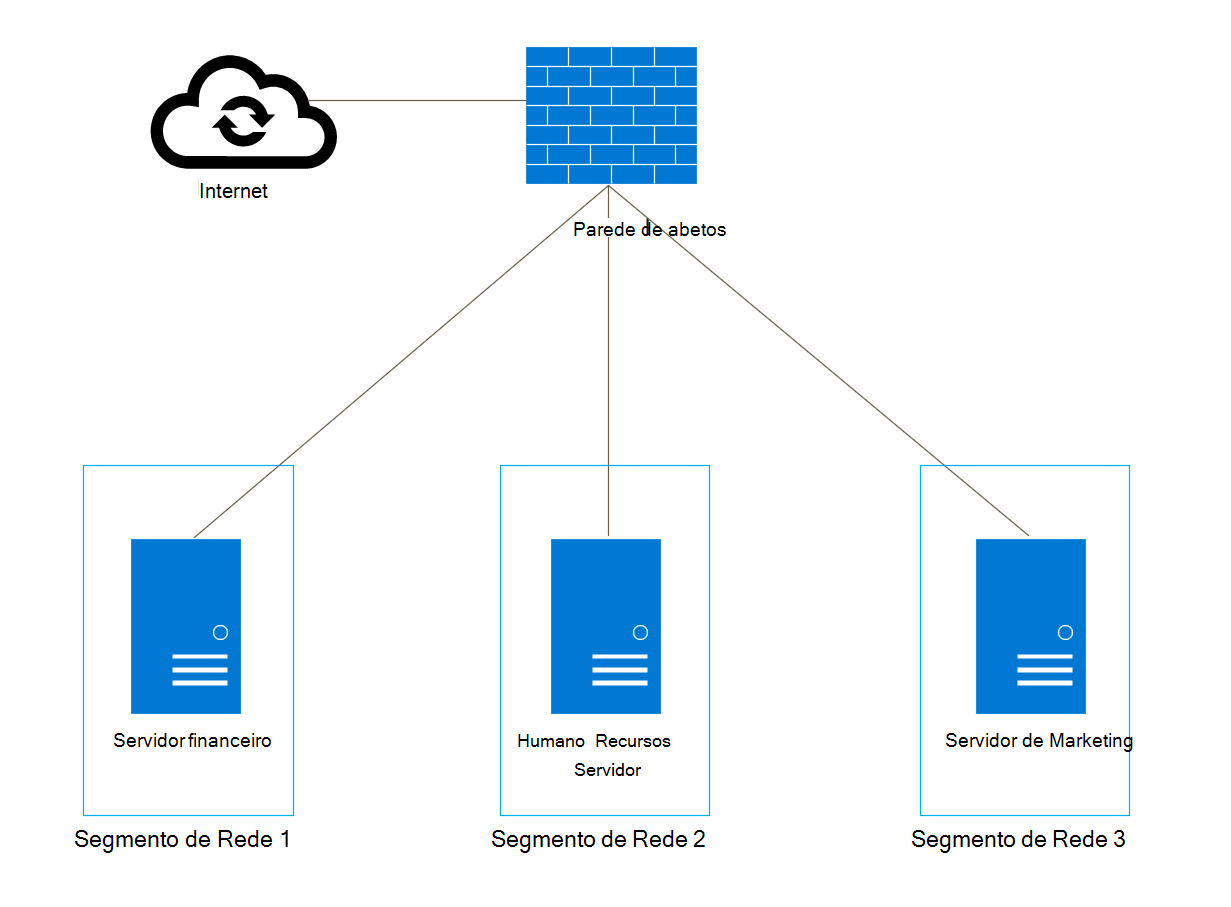

O diagrama a seguir mostra uma renderização simplificada de uma rede segmentada. O criminoso cibernético terá que atacar cada segmento para acessar os dados.

A segmentação de rede cria limites em torno de operações ou ativos críticos, da mesma forma que você colocaria sua equipe financeira em um escritório próprio. Ele melhora a integridade dos ativos de rede, garantindo que, mesmo se a rede for violada, o invasor não poderá acessar as áreas segmentadas.

Quando há um ataque, essa estratégia ajuda a impedir que o criminoso cibernético se mova pela rede, o chamado movimento lateral, porque cada segmento é integrado a uma estratégia de Confiança Zero e o acesso não será concedido sem autenticação e autorização.

Proteção contra ameaças em tempo real

À medida que os ataques cibernéticos ficam mais sofisticados, é necessário usar a inteligência contra ameaças para ajudar a correlacionar avisos e indicadores de ameaça e, assim, priorizar respostas a um ataque. Para fazer isso, você precisa implantar ferramentas sofisticadas de software que monitoram, em tempo real, todas as atividades que ocorrem na rede e através dela. Essas ferramentas dependem dos dados mais recentes de várias fontes em sua rede para identificar se o tráfego está bom ou ruim.

Uma solução robusta de proteção contra ameaças deve, portanto, examinar todo o tráfego procurando cargas mal-intencionadas e comportamento incomum do dispositivo e do usuário.

O uso de ferramentas de detecção e resposta estendida (XDR) é importante para fornecer a visibilidade de ponta a ponta necessária e a resposta automatizada para proteger ativos, corrigir ameaças e dar suporte a investigações. Uma solução XDR típica usa inteligência contra ameaças para classificar cada atividade como malware conhecido ou desconhecido ou uma operação válida. As XDRs também monitoram a atividade do usuário, por exemplo, eventos de entrada do usuário, para entender a localização geográfica do usuário, os aplicativos que normalmente acessa e o dispositivo que ele está usando para identificar as ameaças com precisão.

Normalmente, as ameaças se enquadram em duas categorias amplas: ataques conhecidos e desconhecidos.

- Os ataques conhecidos são aqueles que foram descobertos anteriormente por outras fontes. O ataque geralmente tem indicadores exclusivos, o que permite que ele seja identificado. Mantendo suas ferramentas de detecção de ameaças atualizadas, você detectará esses ataques e os atenuará antes que eles possam causar danos.

- Os ataques desconhecidos são ameaças e ataques que são novos e não correspondem a nenhum indicador conhecido. São chamados de ataques do dia zero. A capacidade do seu sistema de proteção contra ameaças identificar esses ataques depende de ele saber o que são tráfego e comportamentos normais e o que não são.

O uso dessas ferramentas capacita as equipes de segurança, fornecendo a elas as informações necessárias para detectar, deter e derrotar os ataques e os riscos mais críticos, tanto interno e quanto externamente.

Restringir o acesso usando a criptografia

Os dados estão no centro de tudo o que fazemos, sejam imagens de pessoas queridas, conteúdo da cesta de compras online ou os registros financeiros dos clientes. As redes fornecem os meios pelos quais podemos acessar esses dados, mas também estão abertas a violação por criminosos cibernéticos.

Uma das melhores formas de manter os dados seguros é garantir que eles sejam criptografados. A criptografia é o processo de renderização de uma mensagem ininteligível para qualquer pessoa que não tenha a chave certa para decodificá-la.

Criptografar seus dados se aplica não apenas aos dados armazenados em um dispositivo, seja localmente, na nuvem ou em uma unidade externa, conhecido como dados inativos, mas também aos dados enviados pela rede, conhecidos como dados em trânsito.

Um dos principais objetivos ao aplicar uma estratégia de Confiança Zero à rede é garantir que qualquer aplicativo que acessa dados os criptografe. Você também deve considerar criptografar todos os dados que se movem de suas redes locais para a nuvem ou a Internet. Há muitas ferramentas no mercado que podem criptografar perfeitamente todas as comunicações entre dispositivos de usuário e os aplicativos que eles estão usando e a fonte de dados. Se você estiver desenvolvendo seus próprios aplicativos, a criptografia de todos os dados em trânsito será essencial.