Introdução

De forma simplista, as redes são uma coleção de dispositivos conectados. Esses dispositivos podem variar desde aqueles que você já ouviu falar, como laptops, desktops, smartphones e tablets, até coisas que talvez você não use diretamente todos os dias, como roteadores, impressoras de rede e comutadores.

As redes fornecem o backbone que permite a comunicação entre pessoas, serviços e dispositivos. Elas nos permitem transmitir vídeos, enviar mensagens, comprar itens, fazer pagamentos bancários e muito mais. A maior rede do mundo, a Internet, conectou todos nós e tornou o mundo um lugar muito menor.

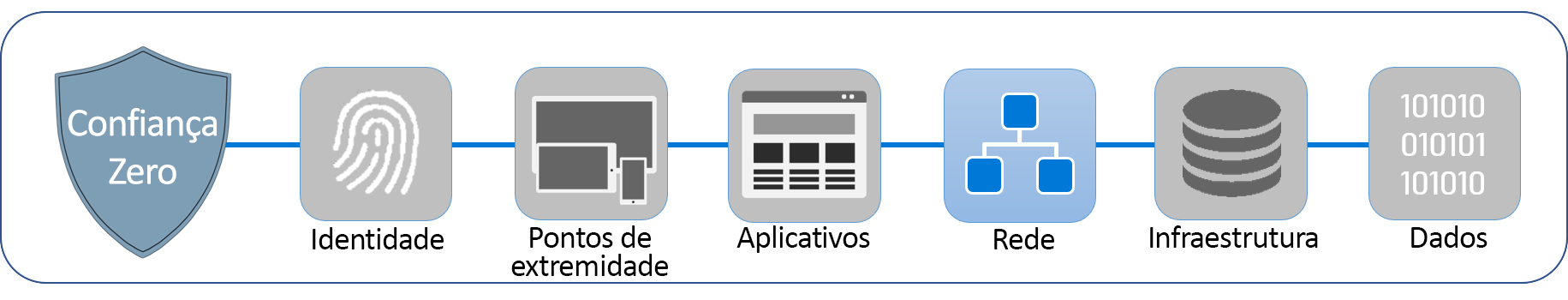

À medida que os limites de nossas redes se expandem, dispositivos, serviços e aplicativos agora podem se conectar às nossas redes por meio da nuvem. Como resultado, a proteção de redes tornou-se mais desafiadora. É aí que uma estratégia de Confiança Zero pode ajudar.

A Confiança Zero não é uma ferramenta, mas um modelo de segurança que emprega três princípios:

- Verifique explicitamente: sempre autentique e autorize o uso de todas as informações disponíveis, incluindo localização, identidade, integridade do serviço ou dispositivo e muito mais.

- Use o acesso de privilégios mínimos: forneça apenas acesso o suficiente à rede para permitir que usuários, serviços e aplicativos realizem o que precisam e apenas quando precisam.

- Presuma uma violação: presuma que todos e tudo o que está tentando acessar sua rede seja um criminoso cibernético ou malware e limite o acesso.

Uma rede que segue os princípios da Confiança Zero pressupõe que violações de ataques cibernéticos são inevitáveis e que cada solicitação de acesso à rede vem de uma fonte não confiável. Trabalhando com esse princípio, a Confiança Zero permite criar uma defesa forte contra ataques antes que eles ocorram e minimiza os efeitos de um ataque mal-intencionado.

Neste módulo, você aprenderá como a abordagem Confiança Zero pode proteger sua rede por meio da segmentação. Você também compreenderá os limites de rede, usará a proteção contra ameaças para identificar pontos fracos e verá como criptografar seus dados pode minimizar a perda de dados.