Introdução

A primeira etapa na implementação da estratégia de Confiança Zero é verificar e proteger as identidades. Na jornada de Confiança Zero, as identidades controlam e administram o acesso a dados e recursos críticos. Essa estratégia desafia a suposição de que tudo está seguro dentro de um perímetro de rede definido. Nenhum usuário, dispositivo ou aplicativo é confiável até que seja verificado.

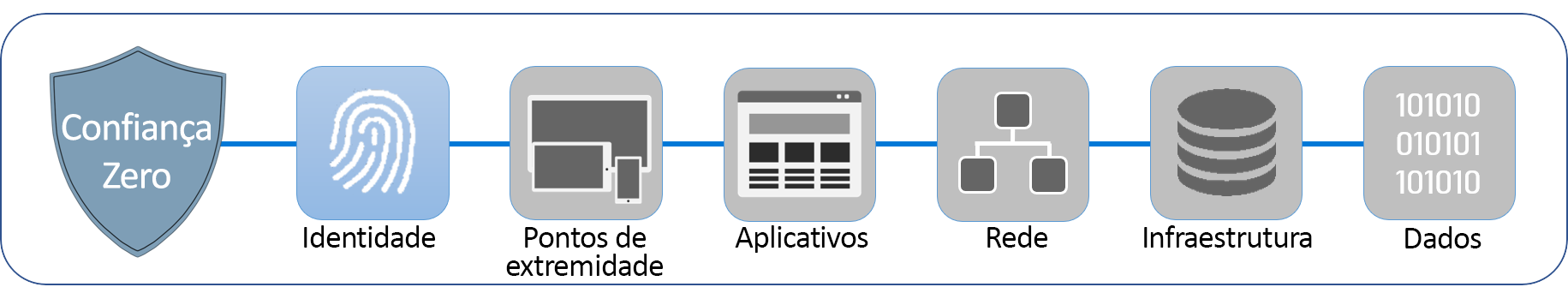

Neste módulo, você aprenderá sobre identidade, o primeiro dos seis componentes da Confiança Zero. Você entenderá a abordagem de Confiança Zero para o gerenciamento de identidades e acessos e o quão importante é para a segurança e a conformidade regulatória. Você deve ter em mente os principais princípios da Confiança Zero: verificar explicitamente, aplicar o acesso de privilégios mínimos e sempre assumir a violação.