Proteger aplicativos de nuvem usando Confiança Zero

Para se beneficiar dos aplicativos em nuvem com segurança, as organizações precisam alcançar um bom equilíbrio que permita o acesso aos aplicativos, além de garantir e manter controle suficiente para proteger a si e a seus usuários contra riscos. Uma estrutura do Confiança Zero capacita sua organização a fazer isso. Com o Confiança Zero, você pode:

- Aplicar tecnologias para controlar e descobrir shadow IT.

- Garantir as permissões apropriadas para o uso do aplicativo.

- Limitar o acesso com base em insights de análises em tempo real.

- Monitorar o comportamento anormal em aplicativos.

- Controlar as ações do usuário.

- Validar as opções de configuração segura.

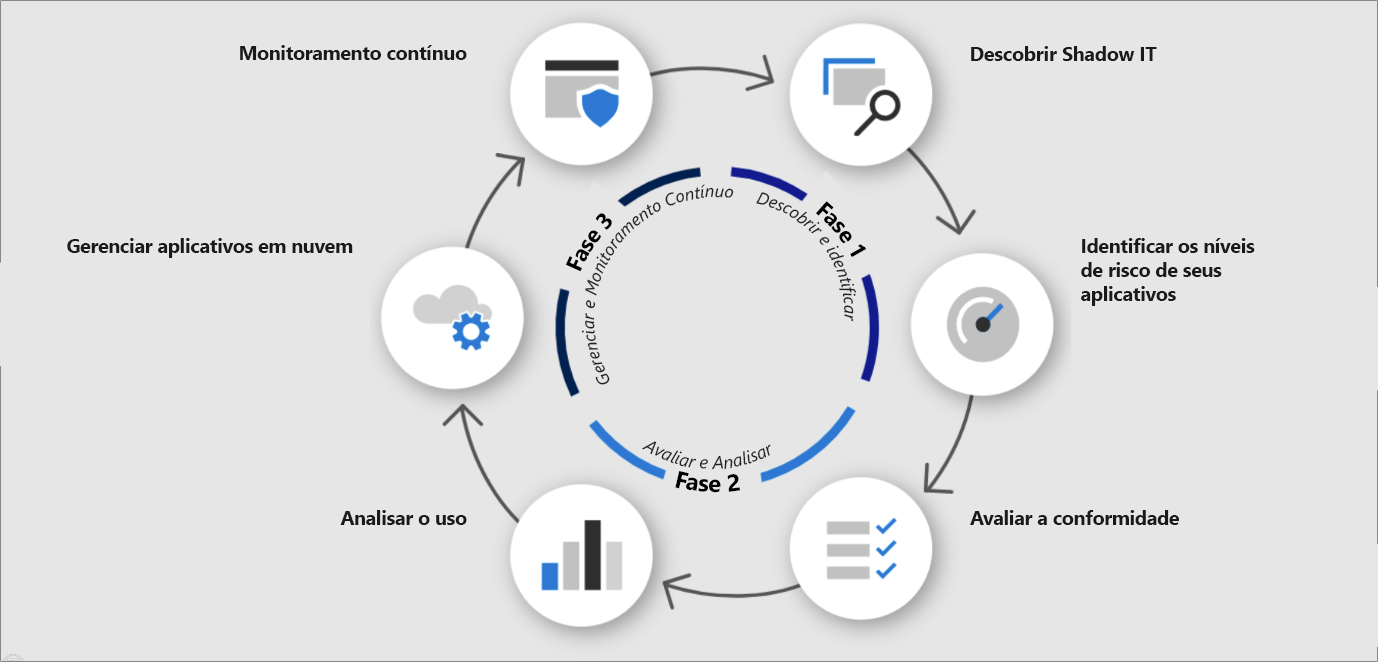

Para atingir esses objetivos, as organizações podem usar um processo de proteção contínua. Uma abordagem do Confiança Zero incentiva a implementação de um processo de proteção robusto e contínuo.

O processo consiste em três grandes fases:

- Descubra e identifique: descubra shadow IT e identifique níveis de risco.

- Avalie e analise: avalie a conformidade de aplicativos e analise os padrões de uso.

- Gerenciar e monitorar continuamente: gerencie aplicativos na nuvem com base em sua descoberta, avaliação e análises e continue monitorando aplicativos.

Para conseguir isso, sua organização pode usar ferramentas de descoberta de aplicativos em nuvem projetadas para ajudá-lo a implementar o processo. Essas ferramentas encontrarão automaticamente os aplicativos de nuvem usados em toda a organização e permitirão que você:

- Avalie os níveis de risco do aplicativo: por exemplo, por meio de uma pontuação calculada de 1 a 10, para representar o risco de um aplicativo.

- Avaliar a conformidade do aplicativo: verificar se os aplicativos descobertos atendem aos requisitos de conformidade da sua organização.

- Analisar padrões de uso: entenda como as pessoas usam aplicativos e saiba mais sobre o uso de alto risco.

- Gerenciar aplicativos: aplique ações de governança, como sancionar, revisar ou bloquear aplicativos.

Dessa forma, sua organização pode se colocar em posição de descobrir e controlar todas as sombras de TI usadas por seu pessoal.

Proteger informações e atividades confidenciais automaticamente

Para proteger informações e atividades confidenciais, sua organização precisa monitorar e controlar como deseja que os usuários se comportem dentro dos aplicativos em nuvem. Para fazer isso, você pode criar uma ampla variedade de políticas, incluindo:

- Políticas de acesso: controle o acesso aos logins de usuários em aplicativos na nuvem. Por exemplo, você usa controles de acesso baseados em função para fornecer aos usuários apenas o acesso de que precisam, com base em sua função.

- Políticas de atividade: monitore atividades específicas de usuários em aplicativos.

- Políticas de arquivos: verifique aplicativos de nuvem em busca de arquivos, tipos de arquivos e dados específicos, como informações proprietárias ou pessoais. Em seguida, aplique regras de governança a esses arquivos.

Essas políticas, que você pode criar usando ferramentas de descoberta de aplicativos em nuvem, permitem detectar atividades suspeitas e responder adequadamente nos aplicativos em nuvem.

Sua organização também deve permitir monitoramento e controle em tempo real sobre o acesso a aplicativos em nuvem. Ele pode então usar controles de acesso adaptáveis para todos os aplicativos. Por exemplo, você pode usar o monitoramento em tempo real para adaptar e restringir dinamicamente o acesso com base em vários pontos de dados, como localização, dispositivo e aplicativo no ponto de entrada. Isso permite que você interrompa vazamentos e violações em tempo real.

Fortaleça a proteção contra ameaças cibernéticas e aplicativos não autorizados

Os cibercriminosos continuam a desenvolver suas técnicas e ferramentas de ataque, para violar defesas e acessar informações pessoais e críticas de negócios em seus aplicativos. Para fortalecer sua proteção contra os ataques e ferramentas de ataque mais recentes, sua organização deve usar recursos avançados do cloud app security, incluindo:

- UEBA (análise comportamental de usuários e entidades): avalie o comportamento e responda usando muitos indicadores de risco, como endereços IP, falhas de entrada, atividades de contas inativas ou entradas suspeitos de administrador.

- Detecção de anomalias: detecte e responda a atividades incomuns em aplicativos de nuvem. Por exemplo, um usuário de repente carrega 500 GB de dados em um aplicativo de armazenamento em nuvem quando nunca fez isso antes.

- Proteção contra malware: detecte malware usando as informações mais atualizadas em todos os aplicativos. Por exemplo, para detectar atividades associadas a um novo tipo de malware que mantém dados críticos como reféns para resgate.

- Investigação e correção automatizadas: investigue e corrija alertas de segurança automaticamente. Ou permita que um administrador de segurança corrija tipos específicos de alertas de segurança após a investigação automatizada.

Sua organização pode usar esses e outros recursos para se proteger continuamente contra um cenário de ameaças em evolução.