Solucionar problemas de uma rede usando as ferramentas de monitoramento e diagnóstico do Inspetor de Rede

O Azure Network Watcher inclui várias ferramentas que você pode usar para monitorar suas redes virtuais e máquinas virtuais (VMs). Para fazer uso eficaz do Network Watcher, é essencial entender todas as opções disponíveis e o objetivo de cada ferramenta.

Em sua empresa de engenharia, você quer ajudar sua equipe a escolher a ferramenta Network Watcher certa para cada tarefa de solução de problemas. Eles precisam entender todas as opções disponíveis e os tipos de problemas que cada ferramenta pode resolver.

Aqui, você verá as categorias de ferramentas do Inspetor de Rede, as ferramentas em cada categoria e como cada ferramenta é aplicada em casos de uso de exemplo.

O que é o Network Watcher?

O Inspetor de Rede é um serviço do Azure que combina ferramentas em um local central para diagnosticar a integridade das redes do Azure. As ferramentas do Network Watcher estão divididas em três categorias:

- Ferramentas de monitorização

- Ferramentas de diagnóstico de rede

- Ferramentas de registo de tráfego

Com ferramentas para monitorar e diagnosticar problemas, o Network Watcher oferece um hub centralizado para identificar falhas de rede, picos de CPU, problemas de conectividade, vazamentos de memória e outros problemas antes que eles afetem seus negócios.

Ferramentas de monitoramento do Network Watcher

O Network Watcher fornece três ferramentas de monitoramento:

- Topologia

- Monitor de Ligação

- Monitor de Desempenho de Rede

Vejamos cada uma dessas ferramentas.

O que é a ferramenta de topologia?

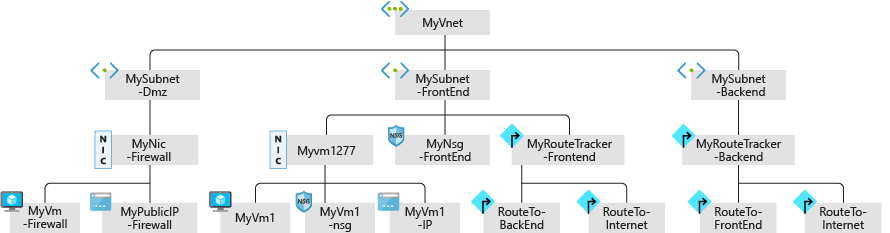

A ferramenta de topologia gera uma exibição gráfica de sua rede virtual do Azure, seus recursos, suas interconexões e seus relacionamentos entre si.

Suponha que você tenha que solucionar problemas de uma rede virtual criada por seus colegas. A menos que você estivesse envolvido no processo de criação da rede, talvez não soubesse sobre todos os aspetos da infraestrutura. Você pode usar a ferramenta de topologia para visualizar e entender a infraestrutura com a qual está lidando antes de iniciar a solução de problemas.

Você usa o portal do Azure para exibir a topologia de uma rede do Azure. No portal do Azure:

Entre no portal do Azuree, em seguida, procure e selecione Network Watcher.

No menu Observador de Rede, em Monitorização , selecione Topologia.

Selecione uma assinatura, o grupo de recursos de uma rede virtual e, em seguida, a própria rede virtual.

Observação

Para gerar a topologia, você precisa da instância do Inspetor de Rede na mesma região geográfica da rede virtual.

Aqui está um exemplo de uma topologia gerada para uma rede virtual chamada MyVNet.

O que é a ferramenta Monitor de Conexão?

A ferramenta Monitor de Conexão fornece uma maneira de verificar se as conexões funcionam entre os recursos do Azure. Use essa ferramenta para verificar se duas VMs podem se comunicar se você quiser.

Esta ferramenta também mede a latência entre recursos. Ele pode detetar alterações que afetarão a conectividade, como alterações na configuração da rede ou alterações nas regras do NSG (grupo de segurança de rede). Ele pode sondar VMs em intervalos regulares para procurar falhas ou alterações.

Se houver um problema, o Monitor de Conexão informa por que ele ocorreu e como corrigi-lo. Junto com o monitoramento de VMs, o Monitor de Conexão pode examinar um endereço IP ou FQDN (nome de domínio totalmente qualificado).

O que é a ferramenta Network Performance Monitor?

A ferramenta Monitor de Desempenho de Rede permite rastrear e alertar sobre latência e quedas de pacotes ao longo do tempo. Dá-lhe uma visão centralizada da sua rede.

Quando você decidir monitorar suas conexões híbridas usando o Monitor de Desempenho de Rede, verifique se o espaço de trabalho associado está em uma região compatível.

Você pode usar o Monitor de Desempenho de Rede para monitorar a conectividade de ponto de extremidade para ponto de extremidade:

- Entre filiais e datacenters

- Entre redes virtuais

- Para suas conexões entre o local e a nuvem

- Para circuitos do Azure ExpressRoute

Ferramentas de diagnóstico do Inspetor de Rede

O Inspetor de Rede inclui as seguintes ferramentas de diagnóstico:

- Verificação do fluxo de IP

- Diagnóstico de NSG

- Próximo salto

- Regras de segurança eficazes

- Captura de pacotes

- Resolução de problemas de ligação

- Solução de problemas de VPN

Vamos examinar cada ferramenta e descobrir como elas podem ajudá-lo a resolver problemas.

O que é a ferramenta de verificação de fluxo de IP?

A ferramenta de verificação de fluxo de IP informa se os pacotes são permitidos ou negados para uma máquina virtual específica. Se um grupo de segurança de rede negar um pacote, a ferramenta informará o nome desse grupo para que você possa corrigir o problema.

Este utilitário utiliza um mecanismo de verificação baseado em parâmetros de pacotes de um conjunto de 5 elementos para detectar se os pacotes de entrada ou saída são permitidos ou bloqueados numa Máquina Virtual (VM). Dentro da ferramenta, você especifica uma porta local e remota, o protocolo (TCP ou UDP), o IP local, o IP remoto, a VM e o adaptador de rede da VM.

O que é a ferramenta de diagnóstico NSG?

A ferramenta de diagnóstico NSG (Network Security Group) fornece informações detalhadas para ajudá-lo a entender e depurar a configuração de segurança da sua rede.

Para um determinado par origem-destino, a ferramenta mostra os NSGs que serão percorridos, as regras que serão aplicadas em cada NSG e o status final de permissão/negação para o fluxo. Ao entender quais fluxos de tráfego serão permitidos ou negados em sua Rede Virtual do Azure, você pode determinar se suas regras NSG estão configuradas corretamente.

Qual é a próxima ferramenta de salto?

Quando uma VM envia um pacote para um destino, pode passar por vários saltos na sua jornada. Por exemplo, se o destino for uma VM em uma rede virtual diferente, o próximo salto pode ser para o gateway de rede virtual que roteia o pacote para a VM de destino.

Com a ferramenta de salto seguinte, você pode determinar como um pacote vai de uma VM para qualquer destino. Você especifica a VM de origem, o adaptador de rede de origem, o endereço IP de origem e o endereço IP de destino. Em seguida, a ferramenta determina a rota do pacote. Você pode usar essa ferramenta para diagnosticar problemas causados por tabelas de roteamento incorretas.

O que é a ferramenta de regras de segurança eficaz?

A ferramenta de regras de segurança eficaz no Network Watcher exibe todas as regras NSG eficazes aplicadas a uma interface de rede.

Os NSGs (grupos de segurança de rede) são usados em redes do Azure para filtrar pacotes com base em seus endereços IP de origem e destino e números de porta. Os NSGs são vitais para a segurança porque ajudam a controlar cuidadosamente a área de superfície das VMs que os usuários podem acessar. Tenha em mente, no entanto, que uma regra NSG configurada erroneamente pode impedir a comunicação legítima. Como resultado, os NSGs são uma fonte frequente de problemas de rede.

Por exemplo, se duas VMs não puderem se comunicar porque uma regra NSG as bloqueia, pode ser difícil diagnosticar qual regra está causando o problema. Você usará a ferramenta de regras de segurança eficaz no Network Watcher para exibir todas as regras NSG eficazes e ajudá-lo a diagnosticar qual regra está causando o problema específico.

Para usar a ferramenta, escolha uma VM e seu adaptador de rede. A ferramenta exibe todas as regras NSG que se aplicam a esse adaptador. É fácil determinar uma regra de bloqueio visualizando esta lista.

Você também pode usar a ferramenta para detetar vulnerabilidades para sua VM causadas por portas abertas desnecessárias.

O que é a ferramenta de captura de pacotes?

A ferramenta de captura de pacotes registra todos os pacotes enviados de e para uma VM. Quando habilitada, você pode revisar a captura para coletar estatísticas sobre o tráfego de rede ou diagnosticar anomalias, como tráfego de rede inesperado em uma rede virtual privada.

A ferramenta de captura de pacotes é uma extensão de máquina virtual iniciada remotamente através do Network Watcher. Ele começa automaticamente quando você inicia uma sessão de captura de pacotes.

Lembre-se de que há um limite para o número de sessões de captura de pacotes permitidas por região. O limite de uso padrão é de 100 sessões de captura de pacotes por região e o limite geral é de 10.000. Esses limites são apenas para o número de sessões, não para capturas salvas. Você pode salvar pacotes capturados no Armazenamento do Azure ou localmente em seu computador.

A captura de pacotes depende do Network Watcher Agent VM Extension instalado na VM. Para obter links para instruções que detalham a instalação da extensão em VMs Windows e Linux, consulte a seção "Saiba mais" no final deste módulo.

O que é a ferramenta de solução de problemas de conexão?

Use a ferramenta de solução de problemas de conexão para verificar a conectividade TCP entre uma VM de origem e de destino. Você pode especificar a VM de destino usando um FQDN, um URI ou um endereço IP.

Se a conexão for bem-sucedida, serão exibidas informações sobre a comunicação, incluindo:

- A latência em milissegundos.

- O número de pacotes de sonda enviados.

- O número de saltos no percurso total até ao destino.

Se a conexão não for bem-sucedida, você verá detalhes da falha. Os tipos de falha incluem:

- CPU. A conexão falhou devido à alta utilização da CPU.

- Memória. A conexão falhou devido à alta utilização de memória.

- GuestFirewall. A conexão foi bloqueada por um firewall fora do Azure.

- DNSResolution. O endereço IP de destino não pôde ser resolvido.

- NetworkSecurityRule. A conexão foi bloqueada por um Grupo de Segurança de Rede (NSG).

- UserDefinedRoute. Há uma rota de usuário incorreta em uma tabela de roteamento.

O que é a ferramenta de solução de problemas de VPN?

Você pode usar a ferramenta de solução de problemas de VPN para diagnosticar problemas com conexões de gateway de rede virtual. Esta ferramenta executa diagnósticos numa ligação de gateway de rede virtual e devolve um diagnóstico de saúde.

Quando você inicia a ferramenta de solução de problemas de VPN, o Inspetor de Rede diagnostica a integridade do gateway ou da conexão e retorna os resultados apropriados. A solicitação é uma transação de longa duração.

A tabela a seguir mostra exemplos de diferentes tipos de falha.

| Tipo de falha | Justificação | Registo |

|---|---|---|

| Sem Culpa | Nenhum erro é detetado. | Sim |

| Gateway Não Encontrado | Não é possível encontrar um gateway ou ele não está provisionado. | Não |

| Manutenção Planeada | Uma instância de gateway está em manutenção. | Não |

| AtualizaçãoConduzidaPeloUtilizador | Uma atualização do usuário está em andamento. A atualização pode ser uma operação de redimensionamento. | Não |

| VipUnResponsive | A instância principal do gateway não pode ser acessada devido a uma falha de teste de integridade. | Não |

| Plataforma Inativa | Há um problema com a plataforma. | Não |

Ferramentas de registo de tráfego

O Inspetor de Rede inclui as duas seguintes ferramentas de tráfego:

- Registos de fluxo

- Análise de tráfego

O que é a ferramenta de logs de fluxo?

Os logs de fluxo permitem registrar informações sobre o tráfego IP que flui através de um grupo de segurança de rede. Os logs de fluxo armazenam dados no armazenamento do Azure. Os dados de fluxo são enviados para o Armazenamento do Azure, de onde você pode acessá-los e exportá-los para qualquer ferramenta de visualização, solução de gerenciamento de eventos e informações de segurança (SIEM) ou sistema de deteção de intrusão (IDS) de sua escolha. Você pode usar esses dados para analisar padrões de tráfego e solucionar problemas de conectividade.

Os casos de uso dos logs de fluxo podem ser categorizados em dois tipos. Monitorização e otimização da rede e da sua utilização.

Monitorização da rede

- Identifique tráfego desconhecido ou indesejado.

- Monitore os níveis de tráfego e o consumo de largura de banda.

- Filtre os logs de fluxo por IP e porta para entender o comportamento do aplicativo.

- Exporte logs de fluxo para ferramentas de análise e visualização de sua escolha para configurar painéis de monitoramento.

Monitorização e otimização da utilização

- Identifique os principais locutores na sua rede.

- Combine com dados GeoIP para identificar tráfego entre regiões.

- Entenda o crescimento do tráfego para previsão de capacidade.

- Use dados para remover regras de trânsito excessivamente restritivas.

O que é a ferramenta de análise de tráfego?

A análise de tráfego é uma solução baseada na nuvem que fornece visibilidade da atividade do usuário e do aplicativo em suas redes de nuvem. Especificamente, a análise de tráfego analisa os logs de fluxo NSG do Azure Network Watcher para fornecer informações sobre o fluxo de tráfego em sua nuvem do Azure. Com a análise de tráfego, você pode:

- Visualize a atividade de rede em suas assinaturas do Azure.

- Identifique pontos quentes.

- Proteja sua rede usando informações para identificar ameaças.

- Otimize sua implantação de rede para desempenho e capacidade entendendo os padrões de fluxo de tráfego nas regiões do Azure e na Internet.

- Identifique configurações incorretas de rede que podem levar a conexões com falha em sua rede.

Cenários de caso de uso do Azure Network Watcher

Vamos examinar alguns cenários que você pode investigar e solucionar problemas usando o monitoramento e o diagnóstico do Observador de Rede do Azure.

Há problemas de conectividade em uma rede de VM única

Seus colegas implantaram uma VM no Azure e estão tendo problemas de conectividade de rede. Seus colegas estão tentando usar o protocolo RDP (Remote Desktop Protocol) para se conectar à máquina virtual, mas não conseguem se conectar.

Para solucionar esse problema, use a ferramenta de verificação de fluxo IP. Esta ferramenta permite-lhe especificar uma porta local e remota, o protocolo (TCP/UDP), o IP local e o IP remoto para verificar o estado da ligação. Ele também permite especificar a direção da conexão (entrada ou saída). A verificação do fluxo de IP executa um teste lógico nas regras em vigor na rede.

Nesse caso, use a verificação de fluxo IP para especificar o endereço IP da VM e a porta RDP 3389. Em seguida, especifique o endereço IP e a porta da VM remota. Escolha o protocolo TCP e, em seguida, selecione Check.

Suponha que o resultado mostre que o acesso foi negado devido à regra NSG DefaultInboundDenyAll. A solução é alterar a regra NSG.

Uma conexão VPN não está funcionando

Seus colegas implantaram VMs em duas redes virtuais e não podem se conectar entre elas.

Para solucionar problemas de uma conexão VPN, use a solução de problemas do Azure VPN. Ferramenta executa diagnósticos numa ligação de gateway de rede virtual e retorna um diagnóstico de integridade. Você pode executar essa ferramenta no portal do Azure, no PowerShell ou na CLI do Azure.

Ao executar a ferramenta, ela verifica o gateway em relação a problemas comuns e fornece o diagnóstico de saúde. Você também pode visualizar o arquivo de log para obter mais informações. O diagnóstico mostrará se a conexão VPN está funcionando. Se a conexão VPN não estiver funcionando, a solução de problemas da VPN sugerirá maneiras de resolver o problema.

Suponha que o diagnóstico revele uma incompatibilidade de chaves. Para resolver o problema, reconfigure o gateway remoto para se certificar de que as chaves correspondem em ambas as extremidades. As chaves pré-compartilhadas são sensíveis a maiúsculas e minúsculas.

Nenhum servidor está escutando em portas de destino designadas

Seus colegas implantaram VMs em uma única rede virtual e não podem se conectar entre elas.

Use a ferramenta de solução de problemas de conexão para solucionar esse problema. Nesta ferramenta, você especifica as VMs locais e remotas. Na configuração da sonda, você pode escolher uma porta específica.

Suponha que os resultados mostrem que o servidor remoto está Inacessível, juntamente com a mensagem "Tráfego bloqueado devido à configuração do firewall da máquina virtual". No servidor remoto, desative o firewall e teste a conexão novamente.

Suponha que o servidor agora está acessível. Esse resultado indica que as regras de firewall no servidor remoto são o problema e devem ser corrigidas para permitir a conexão.