Exercício - Criar um manual do Microsoft Sentinel

Como analista de operações de segurança que trabalha para a Contoso, você notou recentemente que um número significativo de alertas é gerado quando alguém exclui uma máquina virtual. Pretende analisar essas ocorrências no futuro e reduzir os alertas gerados relativamente a ocorrências falsas positivas.

Exercício: Resposta a ameaças usando playbooks do Microsoft Sentinel

Você decide implementar um manual do Microsoft Sentinel para automatizar as respostas a um incidente.

Neste exercício, você explorará os playbooks do Microsoft Sentinel executando as seguintes tarefas:

Configure as permissões do Microsoft Sentinel Playbook.

Crie um manual de procedimentos para automatizar uma ação para responder a incidentes.

Teste o seu manual invocando um incidente.

Nota

Você precisa ter concluído a unidade de Configuração do Exercício, para poder concluir este exercício. Se não o tiver feito, conclua-o agora e continue com os passos do exercício.

Tarefa 1: Configurar permissões do Microsoft Sentinel Playbook

No portal do Azure, procure e selecione Microsoft Sentinel e selecione o espaço de trabalho Microsoft Sentinel criado anteriormente.

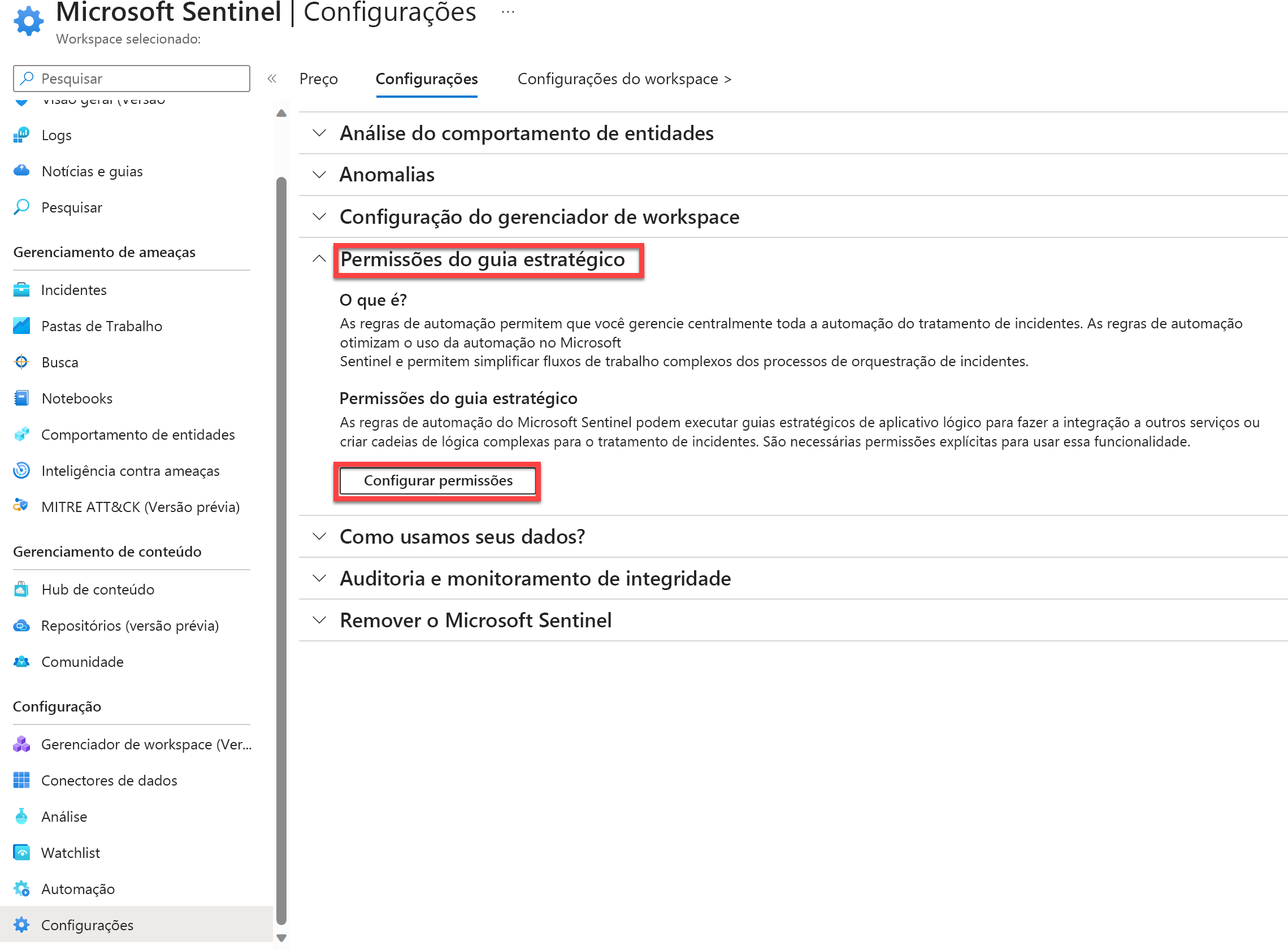

Na página Microsoft Sentinel , na barra de menus, na seção Configuração , selecione Configurações.

Na página Configurações, selecione a guia Configurações e role para baixo e expanda as permissões do Playbook

Em Permissões do Playbook, selecione o botão Configurar permissões .

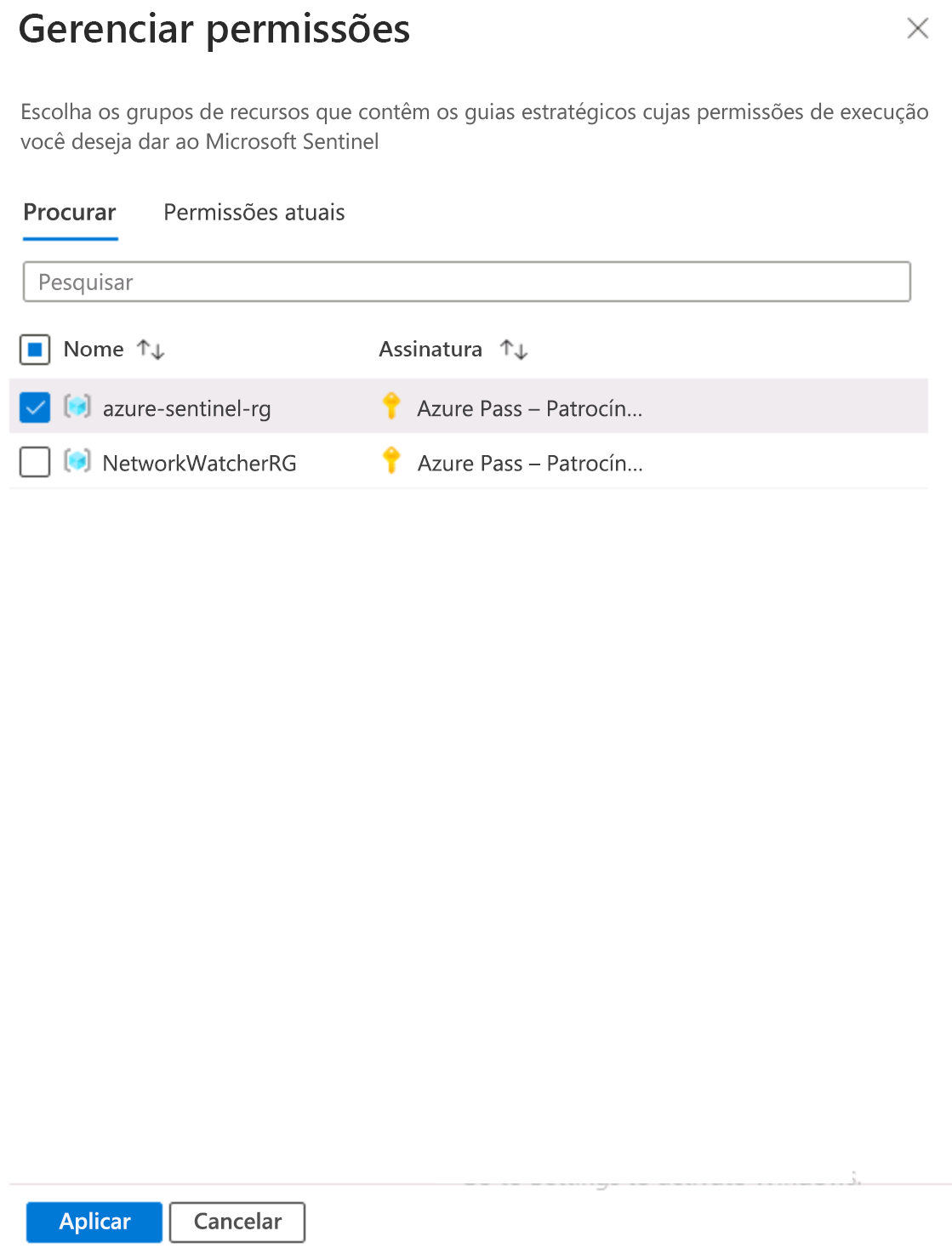

Na página Gerenciar permissões, na guia Procurar, selecione o grupo de recursos ao qual seu espaço de trabalho do Microsoft Sentinel pertence. Selecione Aplicar.

Você verá a mensagem Concluído adicionando permissões .

Tarefa 2: Trabalhar com playbooks do Microsoft Sentinel

No portal do Azure, procure e selecione Microsoft Sentinel e selecione o espaço de trabalho Microsoft Sentinel criado anteriormente.

Na página Microsoft Sentinel , na barra de menus, na seção Configuração , selecione Automação.

No menu superior, selecione Criar e Playbook com gatilho de incidente.

Na página Criar Playbooks, na guia Noções básicas, especifique as seguintes configurações:

Definições Valor Subscrição Selecione a subscrição do Azure. Grupo de recursos Selecione o grupo de recursos do seu serviço Microsoft Sentinel. Nome do playbook ClosingIncident (pode escolher qualquer nome) País/Região Selecione o mesmo local que o local do Microsoft Sentinel. Área de trabalho do Log Analytics Não ativar logs de diagnóstico Selecione Seguinte:Ligações >e, em seguida, selecione Seguinte: Rever e Criar >

Selecione Criar e continuar para o designer

Nota

Aguarde pela conclusão da implementação. A implementação deve demorar menos de 1 minuto. Se ele continuar em execução, talvez seja necessário atualizar a página.

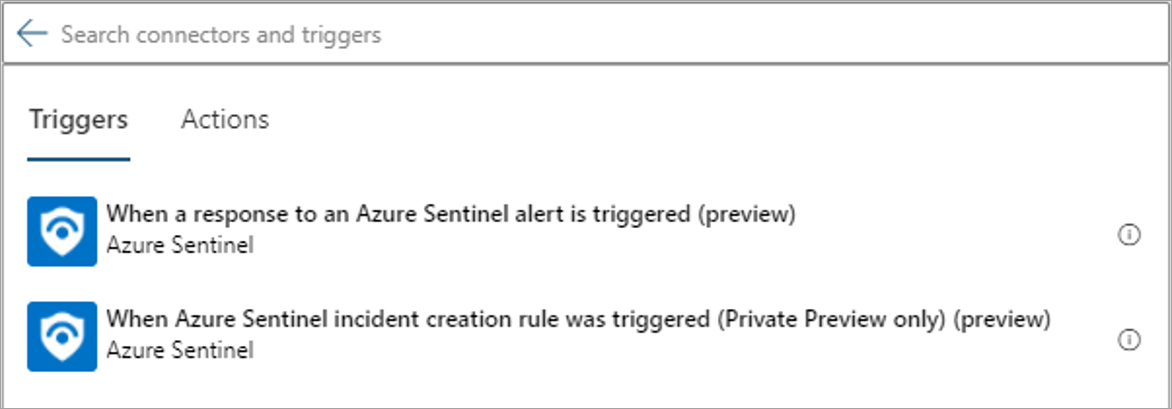

No painel Designer de Aplicativos Lógicos , você verá o incidente do Microsoft Sentinel (visualização) exibido.

Na página Incidente do Microsoft Sentinel (visualização), selecione o link Alterar conexão .

Na página Conexões, selecione Adicionar novo.

Na página Microsoft Sentinel, selecione Entrar.

Na página Entrar na sua conta, forneça as credenciais para sua assinatura do Azure.

De volta à página de incidente do Microsoft Sentinel (visualização), você verá que está conectado à sua conta. Selecione + Novo passo.

Na janela Escolha uma operação, no campo de pesquisa, digite Microsoft Sentinel.

Selecione o ícone do Microsoft Sentinel .

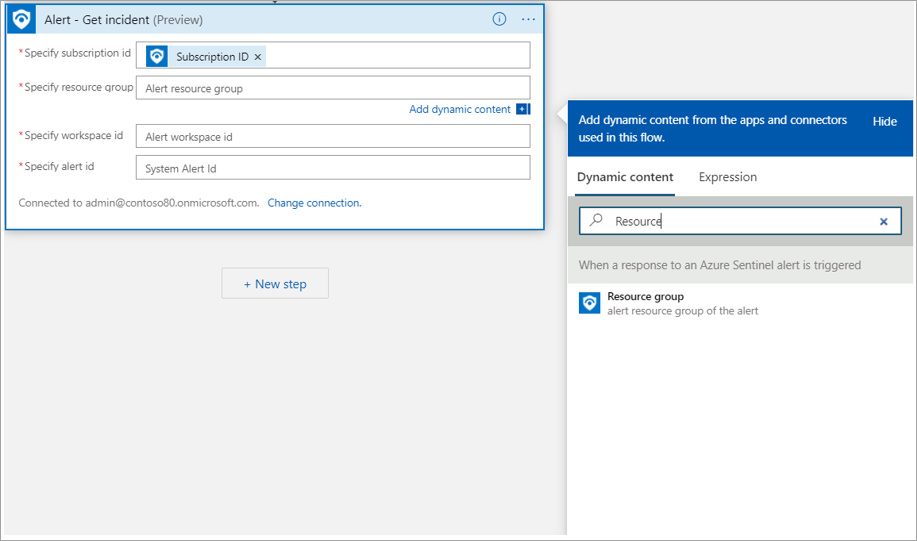

Na guia Ações, localize e selecione Obter incidente (Visualização).

Na janela Obter Incidente (Pré-visualização), selecione o campo ID do ARM do Incidente. A janela Adicionar conteúdo dinâmico é aberta.

Gorjeta

Quando seleciona um campo, uma nova janela é aberta para ajudar a preencher estes campos com conteúdo dinâmico.

Na guia Conteúdo dinâmico, na caixa de pesquisa, você pode começar a inserir ARMs de incidentes e, em seguida, selecionar a entrada na lista, conforme exibido na captura de tela a seguir.

Selecione + Novo passo.

Na janela Escolha uma operação, no campo de pesquisa, digite Microsoft Sentinel.

Gorjeta

Na guia Para você, as seleções recentes devem exibir o ícone do Microsoft Sentinel.

Selecione o ícone do Microsoft Sentinel .

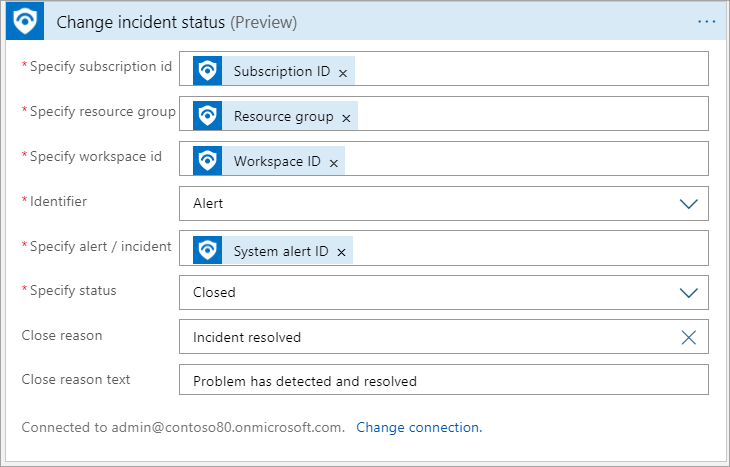

Na guia Ações, localize e selecione Atualizar incidente (Visualização).

Na janela Atualizar incidente (Visualização), forneça as seguintes entradas:

Definições Valores Especificar ID do ARM do incidente ID do ARM do incidente Especificar ID do objeto proprietário / UPN ID do objeto do proprietário do incidente Especificar Atribuir/Cancelar atribuição de proprietário No menu suspenso, selecione Cancelar atribuição Gravidade Você pode deixar a gravidade padrão do incidente Especificar status No menu pendente, selecione Fechado. Especificar motivo da classificação No menu suspenso, selecione uma entrada como Indeterminado ou selecione Inserir valor personalizado e selecione Conteúdo dinâmico IncidentClassification. Texto do motivo do fecho Escreva um texto descritivo.

Selecione o campo ID do ARM do incidente. A janela Adicionar conteúdo dinâmico abre, na caixa de pesquisa, você pode começar a inserir Incidente ARM. Selecione ID ARM do incidente e, em seguida, selecione o campo ID do objeto do proprietário / UPN .

A janela Adicionar conteúdo dinâmico abre, na caixa de pesquisa, você pode começar a inserir Proprietário do incidente. Selecione ID do Objeto do Proprietário do Incidente e preencha os campos restantes usando as entradas da tabela.

Quando terminar, escolha Salvar na barra de menus do Logic Apps Designer e feche o Logic Apps Designer.

Tarefa 3: Invocar um incidente e rever as ações associadas

No portal do Azure, na caixa de texto Pesquisar recursos, serviços e documentos, digite máquinas virtuais e selecione Enter.

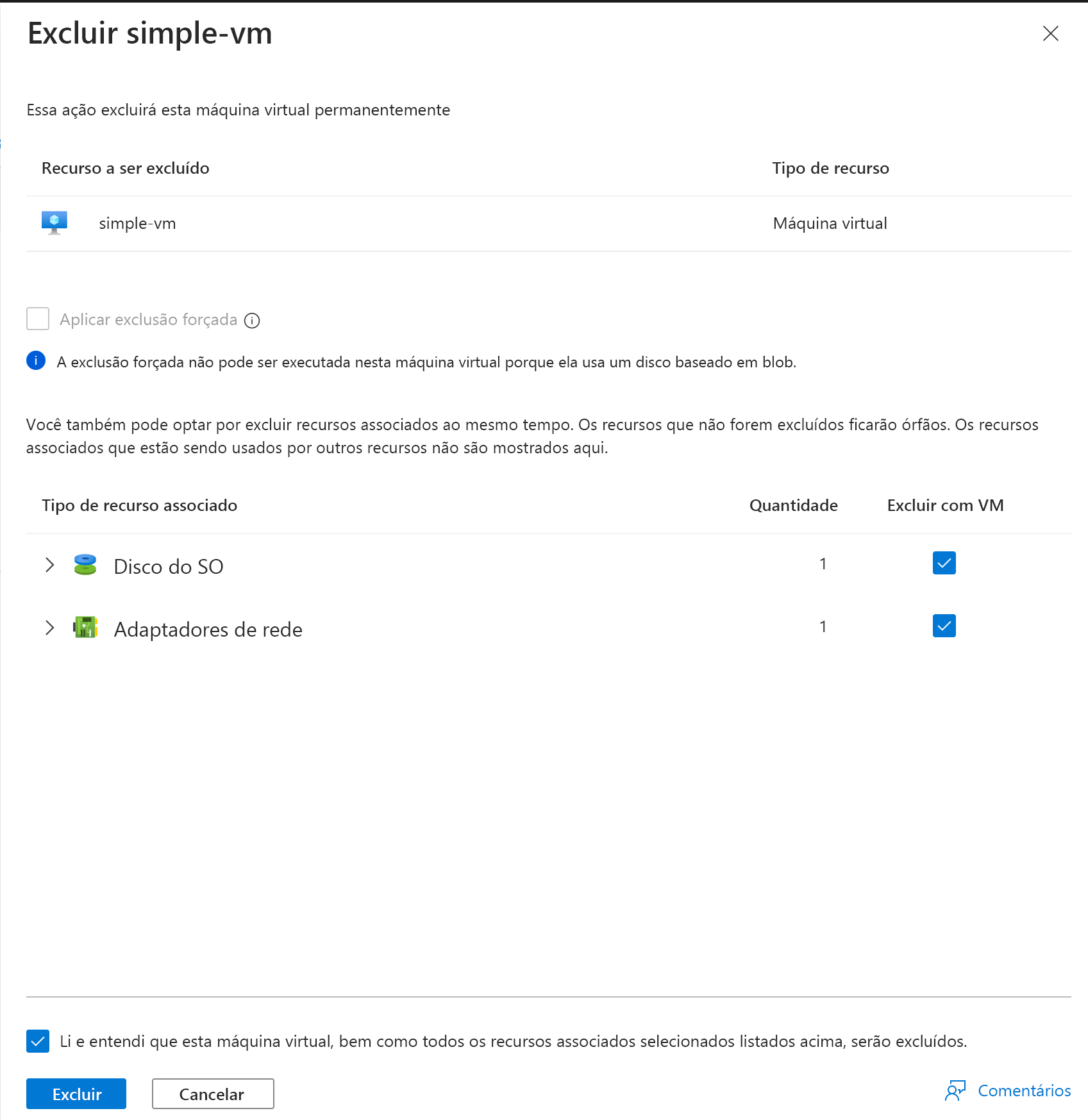

Na página Máquinas virtuais, localize e selecione a máquina virtual simple-vm e, em seguida, na barra de cabeçalho, selecione Eliminar.

Na página Excluir vm simples, selecione Excluir com VM para o disco do sistema operacional e a interface de rede.

Selecione a caixa para confirmar que li e compreendo que esta máquina virtual, bem como quaisquer recursos selecionados, serão eliminados e, em seguida, selecione Eliminar para eliminar a máquina virtual.

Nota

Esta tarefa cria um incidente com base na regra de análise que criou anteriormente na unidade de configuração do exercício. A criação de incidentes pode demorar até 15 minutos. Aguarde até que esteja concluído antes de prosseguir para o próximo passo.

Tarefa 4: Atribuir o manual a um incidente existente

No portal do Azure, procure e selecione Microsoft Sentinel e, em seguida, selecione o espaço de trabalho do Microsoft Sentinel criado anteriormente.

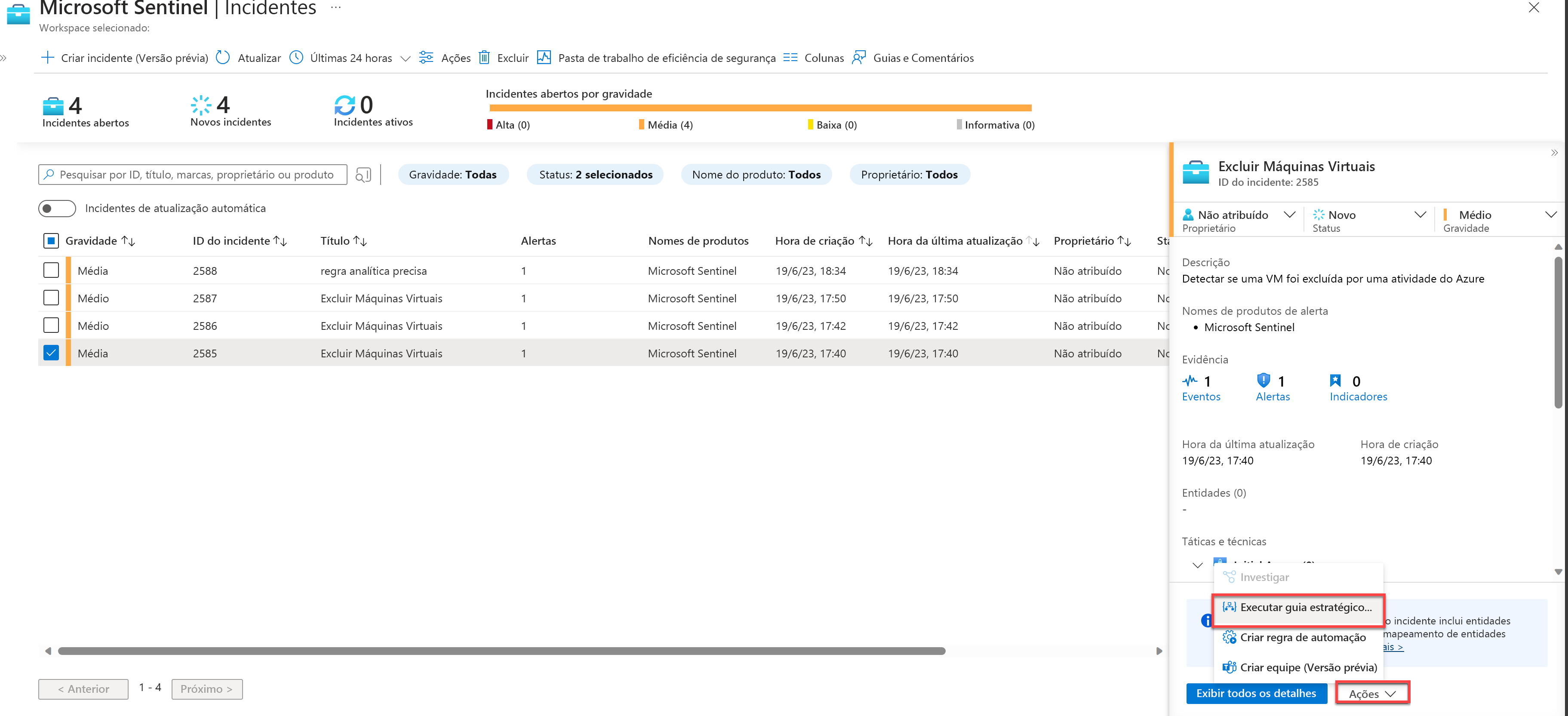

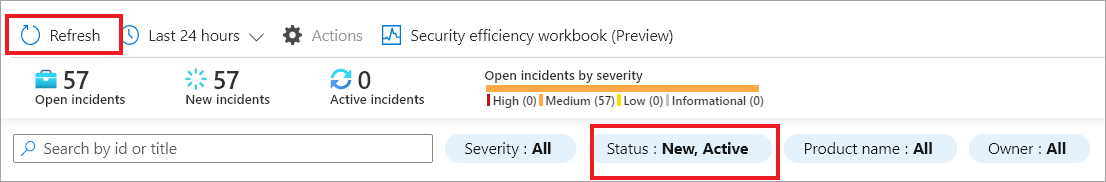

No Microsoft Sentinel | Página de visão geral, na barra de menus, na seção Gerenciamento de ameaças, selecione Incidentes.

Nota

Como mencionado na nota anterior, a criação de incidentes pode levar até 15 minutos. Atualize a página até que o incidente seja apresentado na página Incidentes.

No Microsoft Sentinel | Página Incidentes, selecione um incidente que tenha sido criado com base na exclusão da máquina virtual.

No painel de detalhes, selecione Ações e Executar manual (Visualização).

Na página Executar playbook no incidente, na guia Playbooks, você verá o playbook ClosingIncident, selecione Executar.

Verifique se recebe a mensagem O manual de procedimentos foi acionado com êxito.

Feche a página Executar manual no incidente para retornar ao Microsoft Sentinel | Página de incidentes .

No Microsoft Sentinel | Página Incidentes, na barra de cabeçalho, selecione Atualizar. Você notará que o incidente desaparece do painel. No menu Estado, selecione Fechado e, em seguida, OK.

Nota

Pode demorar até 5 minutos para que os Alertas sejam mostrados como Fechados

Verifique se o incidente é exibido novamente e observe a coluna Status para verificar se está Fechado.

Limpar os recursos

No portal do Azure, procure Grupo de recursos.

Selecione azure-sentinel-rg.

Na barra de cabeçalho, selecione Eliminar grupo de recursos.

No campo ESCREVER O NOME DO GRUPO DE RECURSOS:, introduza o nome do grupo de recursos azure-sentinel-rg e selecione Eliminar.