Exercício - Ativar a autenticação multifator do Microsoft Entra

Você pode percorrer as etapas básicas necessárias para configurar e habilitar a autenticação multifator do Microsoft Entra usando políticas condicionais. Tenha em atenção que uma implementação real exige bastante reflexão e planeamento. Certifique-se de revisar os links de documentação no final deste módulo antes de habilitar o MFA para seus ambientes.

Importante

Você precisa do Microsoft Entra ID P1 ou P2 para este exercício. Você pode usar uma avaliação gratuita de 30 dias para experimentar esse recurso ou apenas ler as instruções a seguir para entender o fluxo.

Configurar opções de autenticação multifator

Entre no portal do Azure usando uma conta de Administrador de Autenticação.

Procure por ID do Microsoft Entra e navegue até o painel do Microsoft Entra ID.

Selecione Segurança no menu à esquerda.

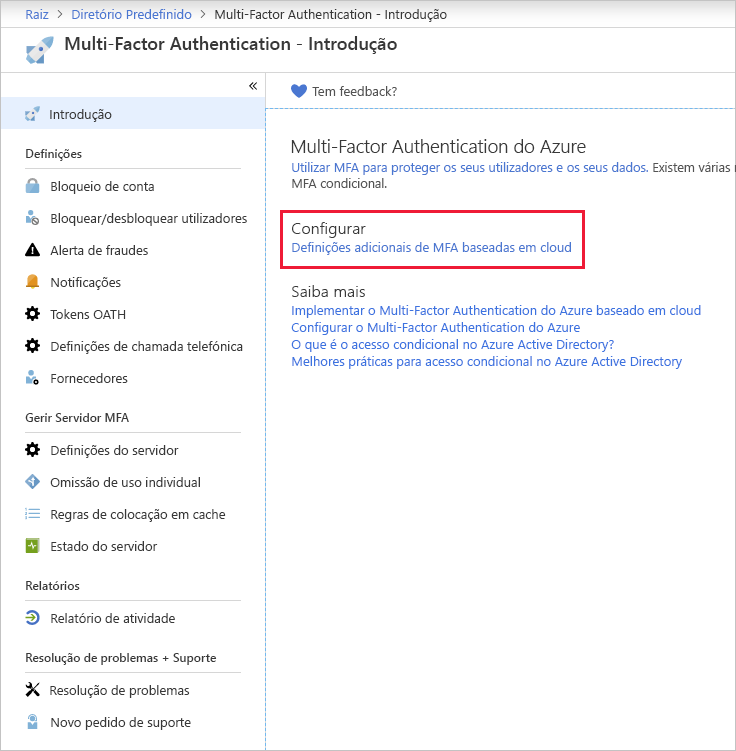

No menu Gerenciar, selecione Autenticação multifator. Aqui, você encontra opções para autenticação multifator.

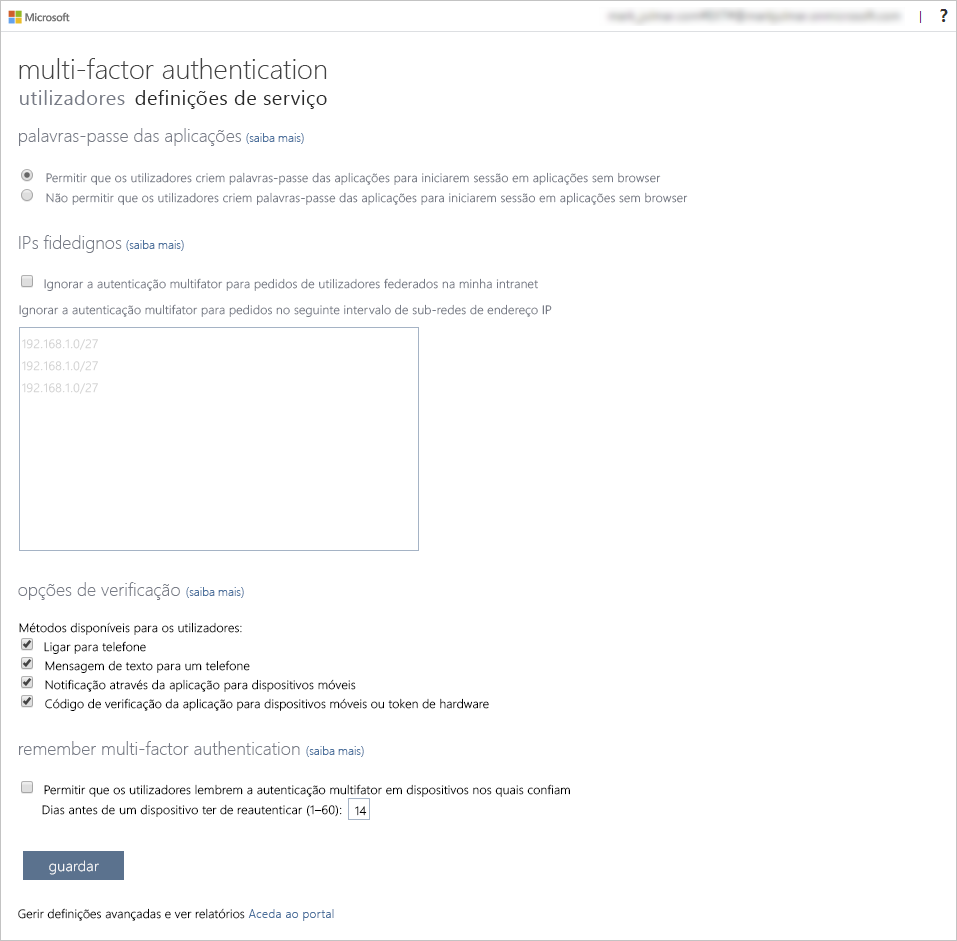

Em Configurar, selecione Configurações adicionais de autenticação multifator baseada em nuvem. Na página resultante, você pode ver todas as opções de MFA para o Azure em Configurações de Serviço.

Você pode habilitar ou desabilitar senhas de aplicativos aqui, o que permite que os usuários criem senhas de conta exclusivas para aplicativos que não oferecem suporte à autenticação multifator. Esse recurso permite que o usuário se autentique com sua identidade do Microsoft Entra, usando uma senha diferente específica para esse aplicativo.

Configurar regras de Acesso Condicional para MFA

Em seguida, examine como configurar regras de política de Acesso Condicional que imponham MFA para usuários convidados que acessam aplicativos específicos em sua rede.

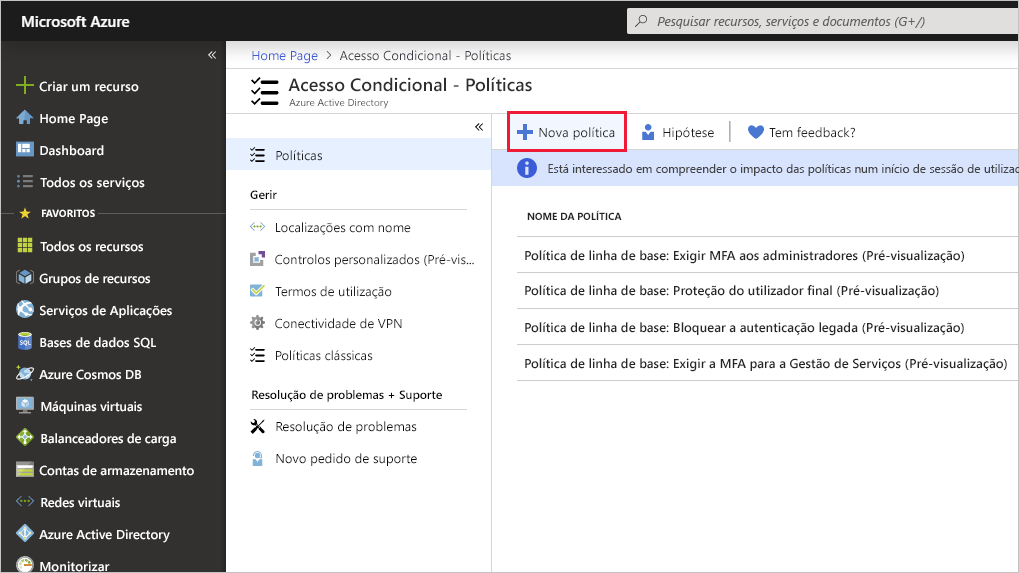

Volte para o portal do Azure e selecione Acesso Condicional de Segurança>do Microsoft Entra ID.>

Selecione Criar nova política no menu superior.

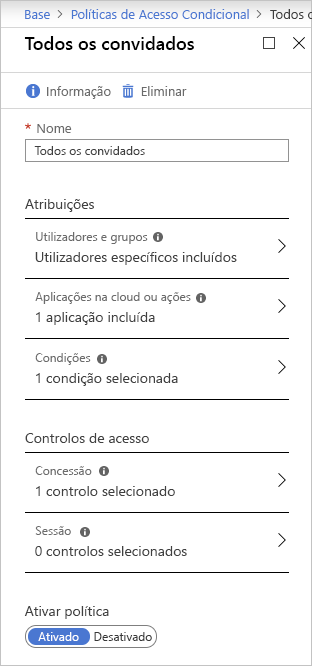

Atribua um nome à sua política, por exemplo, Todos os hóspedes.

Em Usuários, selecione 0 usuários e grupos selecionados.

- Em Incluir, escolha Selecionar usuários e grupos.

- Selecione usuários e grupos e, em seguida, escolha Selecionar.

Em Recursos de destino, selecione Nenhum recurso de destino selecionado.

- Selecione Aplicações na cloud.

- Em Incluir, escolha Selecionar aplicativos.

- Em Selecionar, escolha Nenhum. Selecione aplicativos nas opções à direita e, em seguida, escolha Selecionar.

Em Condições, selecione 0 condições selecionadas.

- Em Locais, selecione Não configurado.

- Em Configurar, selecione Sim e, em seguida, selecione Qualquer local.

Em Conceder, selecione 0 controles selecionados.

- Certifique-se de que Conceder acesso está selecionado.

- Selecione Exigir autenticação multifator e escolha Selecionar. Esta opção impõe a AMF.

Defina Ativar política como Ativado e, em seguida , Criar.

O MFA agora está habilitado para seus aplicativos selecionados. Da próxima vez que um utilizador ou convidado tentar iniciar sessão nessa aplicação, ser-lhe-á pedido que se registe para MFA.