Exercício - Encaminhar tráfego de rede através da Firewall do Azure

No exercício anterior, você implantou o Firewall do Azure. Agora você precisa rotear todo o tráfego de rede através do firewall e filtrar o tráfego usando regras de firewall. Quando terminar, o Firewall do Azure protegerá o tráfego de rede de saída para a Área de Trabalho Virtual do Azure.

Encaminhar todo o tráfego através do firewall

Para a sub-rede que o pool de hosts usa, configure a rota padrão de saída para passar pelo firewall. Você concluirá as três etapas a seguir:

- Crie uma tabela de rotas no mesmo grupo de recursos que as VMs e o firewall do pool de hosts.

- Associe a tabela de rotas à sub-rede usada pelas VMs do pool de hosts.

- Na tabela de rotas, adicione a rota ao firewall.

Depois de concluir essas etapas, todo o tráfego será encaminhado para o Firewall do Azure.

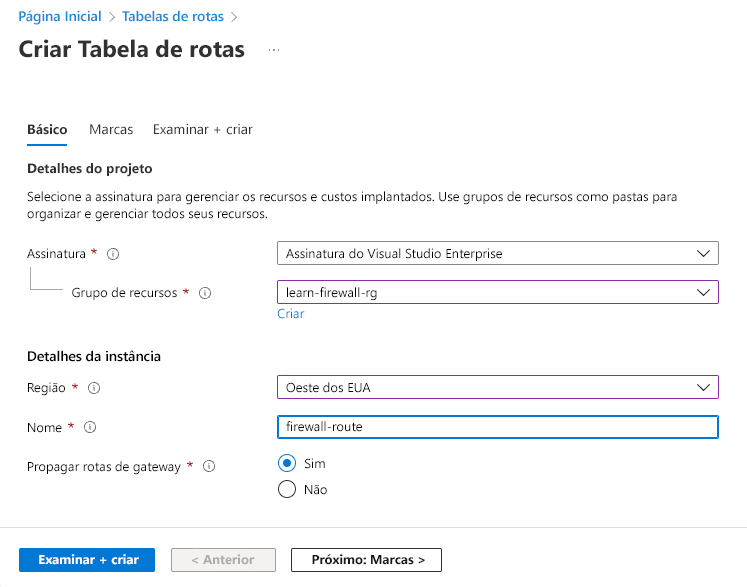

Criar tabela de rotas

Primeiro, você criará uma tabela de rotas chamada firewall-route.

No portal do Azure, procure e selecione Tabelas de rotas.

Selecione + Criar.

Utilize os seguintes valores:

Campo valor Subscrição a sua subscrição Grupo de recursos aprender-firewall-rg País/Região Selecione o mesmo local que você usou anteriormente. Nome firewall-rota

Selecione Rever + criar>Criar.

Após a conclusão da implantação, selecione Ir para o recurso.

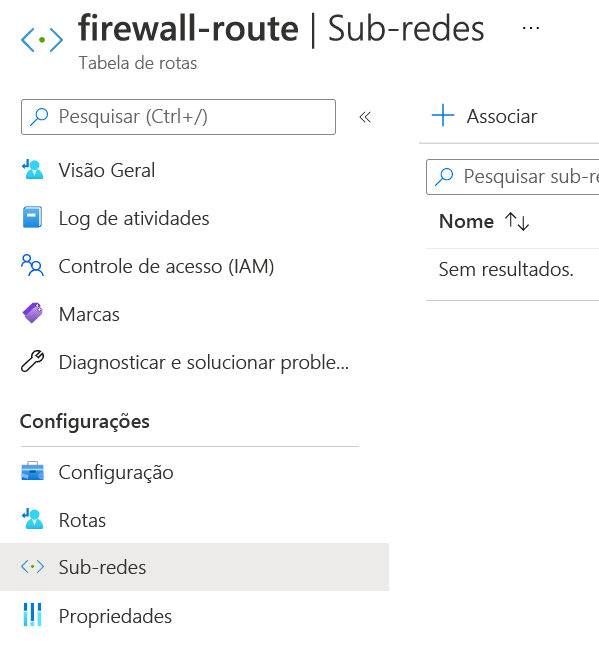

Associar tabela de rotas à sub-rede da carga de trabalho

Agora, você associará a rota de firewall à sub-rede do pool de hosts.

Na rota do firewall, em Configurações, selecione Sub-redes.

Selecione + Associado.

Selecione os seguintes valores:

Campo valor Rede virtual hostVNet Sub-rede hostSub-rede Selecione OK e aguarde até que a associação seja adicionada.

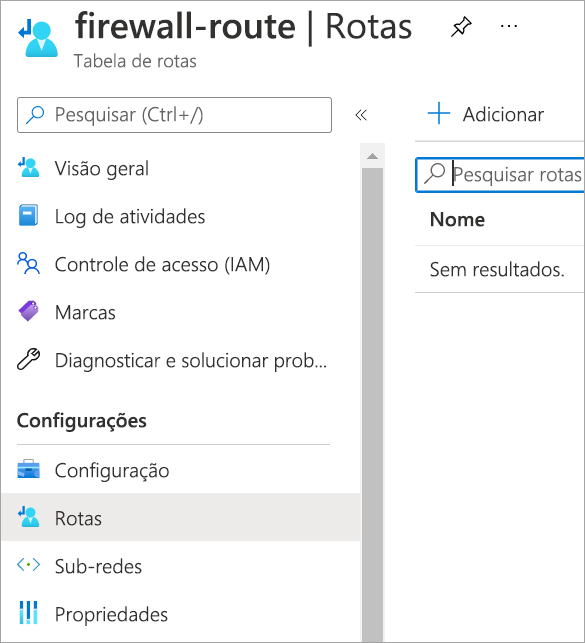

Adicionar rota à tabela de rotas

A última etapa é adicionar uma rota ao Firewall do Azure na tabela de rotas. Depois de concluir esta etapa, todo o tráfego de rede na rede virtual do pool de hosts será roteado pelo Firewall do Azure.

Em Configurações, selecione Rotas.

Selecione + Adicionar.

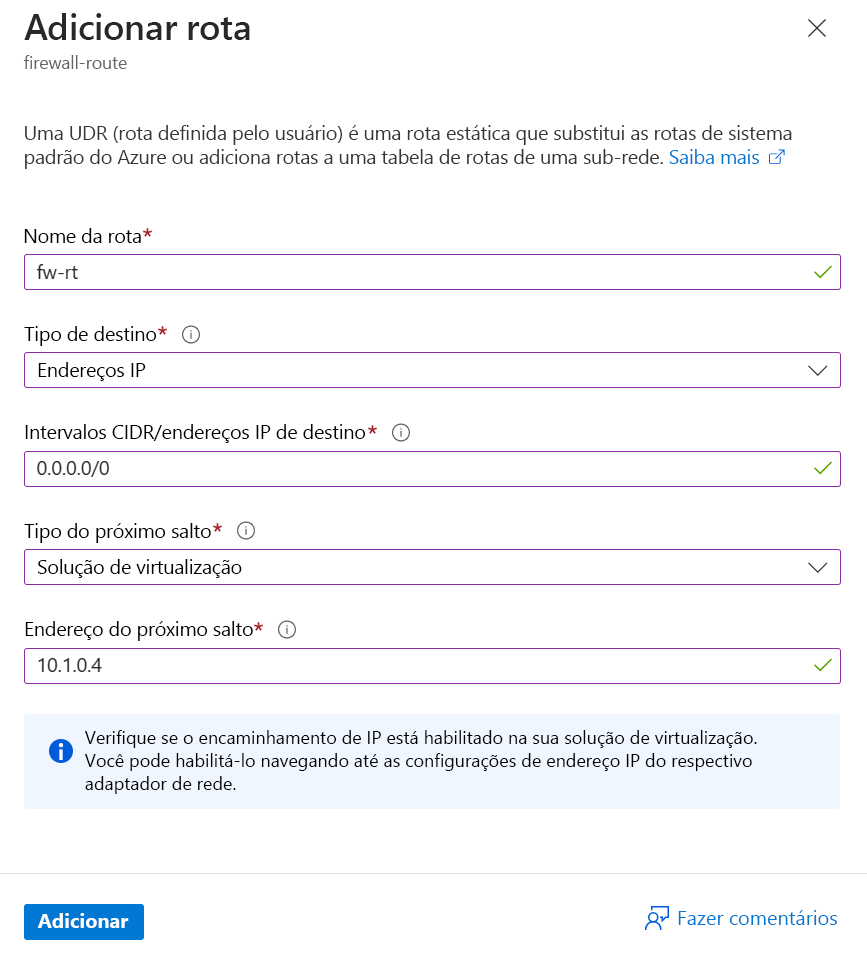

Introduza os seguintes valores:

Campo valor Nome da rota FW-RT Tipo de destino Endereços IP Endereços IP de destino/intervalos CIDR 0.0.0.0/0 Tipo de salto seguinte Aplicação virtual Endereço do próximo salto Cole no endereço IP privado do Firewall da unidade de exercício anterior. Isso pode ser encontrado na página Firewall, listada como IP privado do Firewall.

Selecione Adicionar.

Criar uma coleção de regras de aplicativo

Por padrão, o firewall nega acesso a tudo, então você precisa configurar as condições sob as quais o tráfego é permitido através do firewall.

Crie uma coleção de regras de aplicativo com regras para permitir o acesso da Área de Trabalho Virtual do Azure a vários FQDNs (nomes de domínio totalmente qualificados).

No portal do Azure, procure e selecione Firewalls.

Selecione o firewall learn-fw .

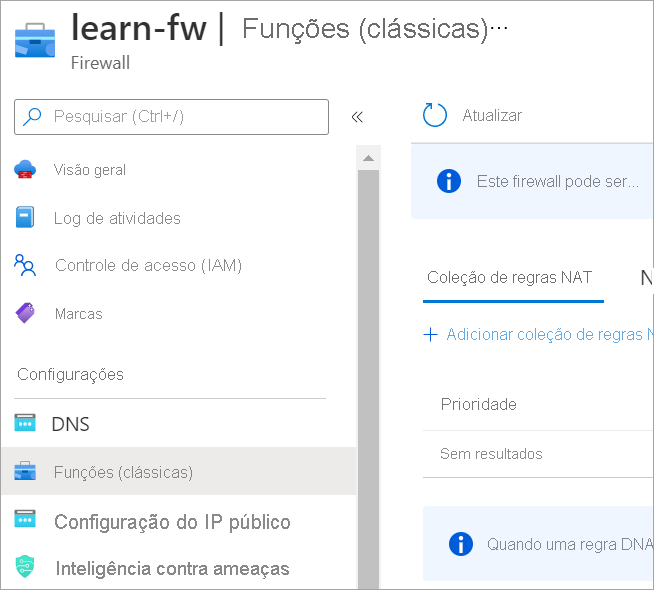

Em Configurações, selecione Regras (clássicas).

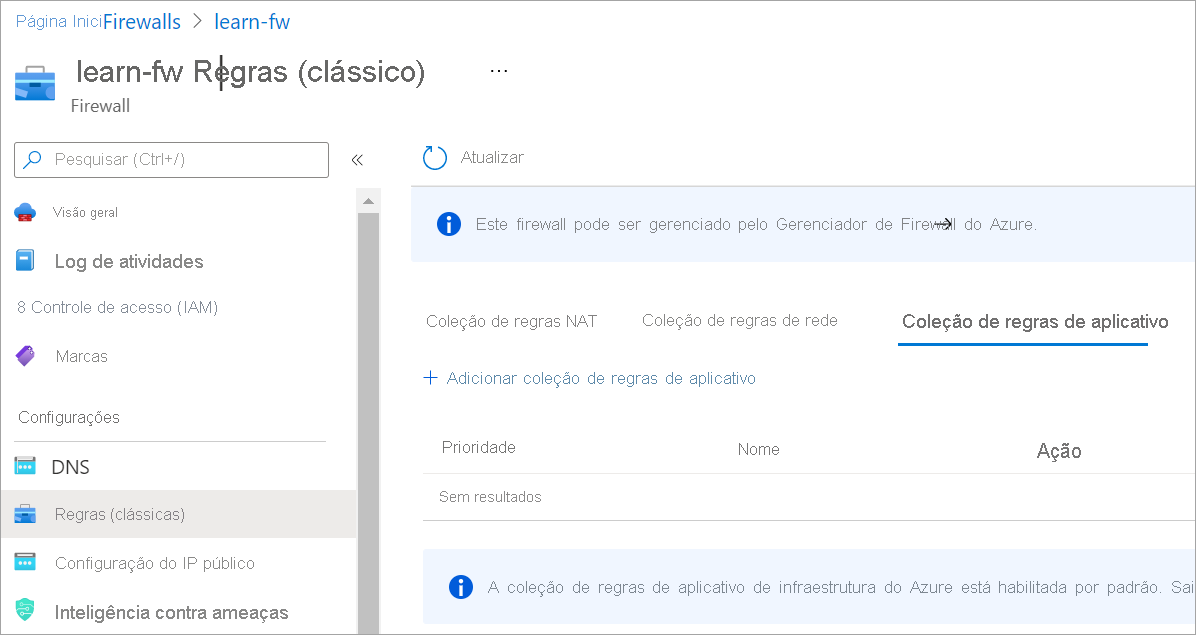

Selecione a guia Coleção de regras de aplicativo e selecione Adicionar coleção de regras de aplicativo.

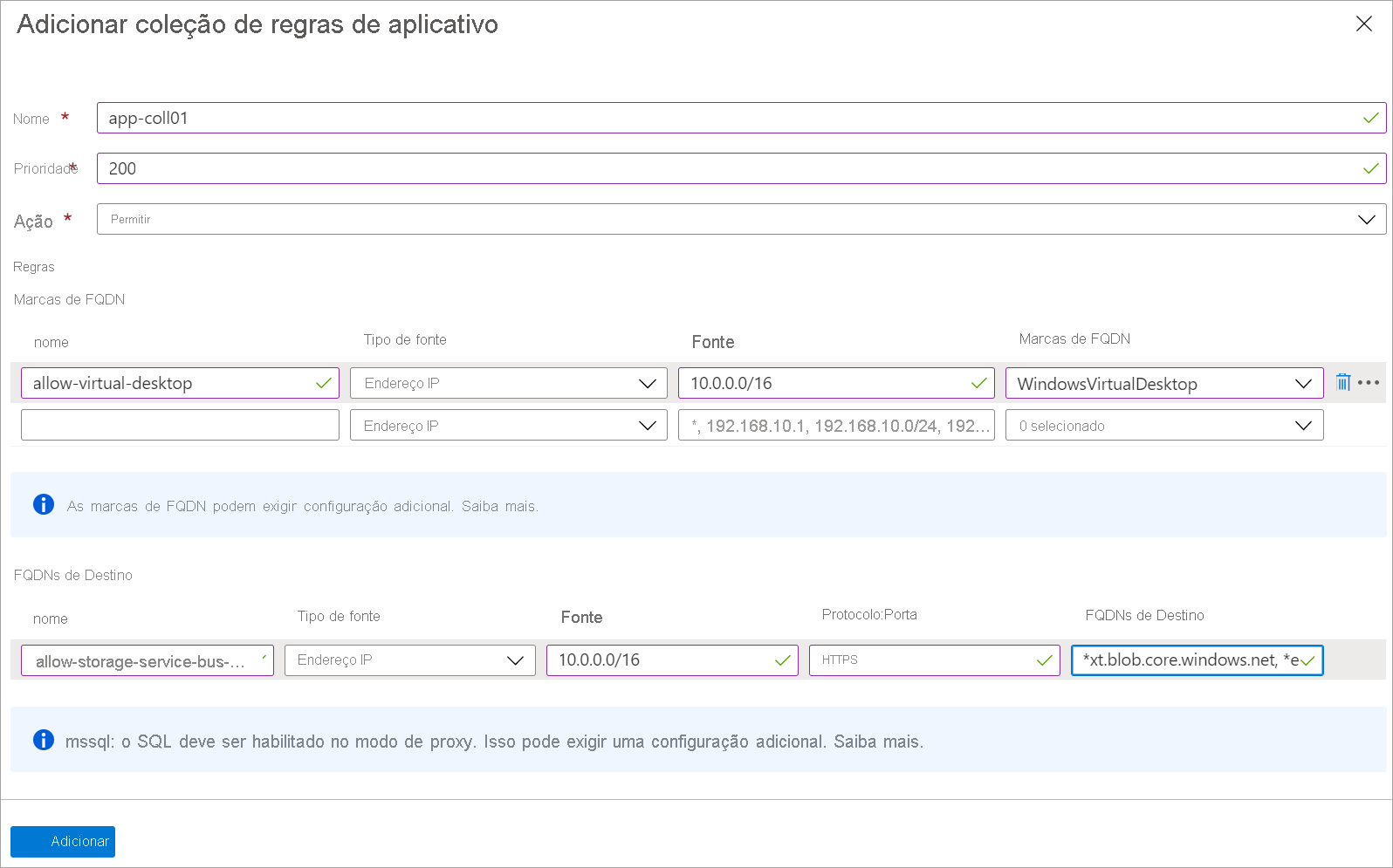

Introduza as informações seguintes:

Campo Valor Nome APP-COLL01 Prioridade 200 Ação Permitir Em Regras, na seção Tags FQDNs, insira as seguintes informações:

Campo Valor Nome permitir-virtual-desktop Source type Endereço IP Source Espaço de endereço para hostVNet, como 10.0.0.0/16 Etiquetas FQDN Windows Virtual Desktop Em Regras, na seção FQDNs de destino, insira as seguintes informações:

Campo Valor Nome allow-storage-service-bus-accounts Source type Endereço IP Source Espaço de endereço para hostVNet, como 10.0.0.0/16 Protocolo:Porta https FQDNs de destino *xt.blob.core.windows.net, ,*eh.servicebus.windows.net*xt.table.core.windows.netQuando terminar, o formulário terá a seguinte imagem:

Selecione Adicionar.

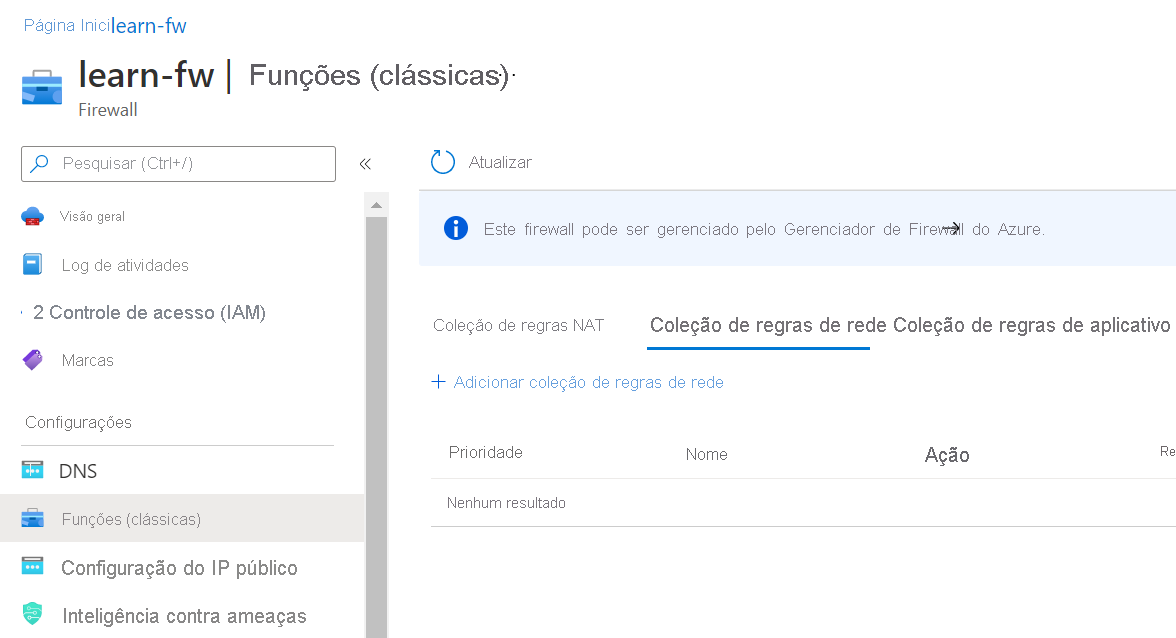

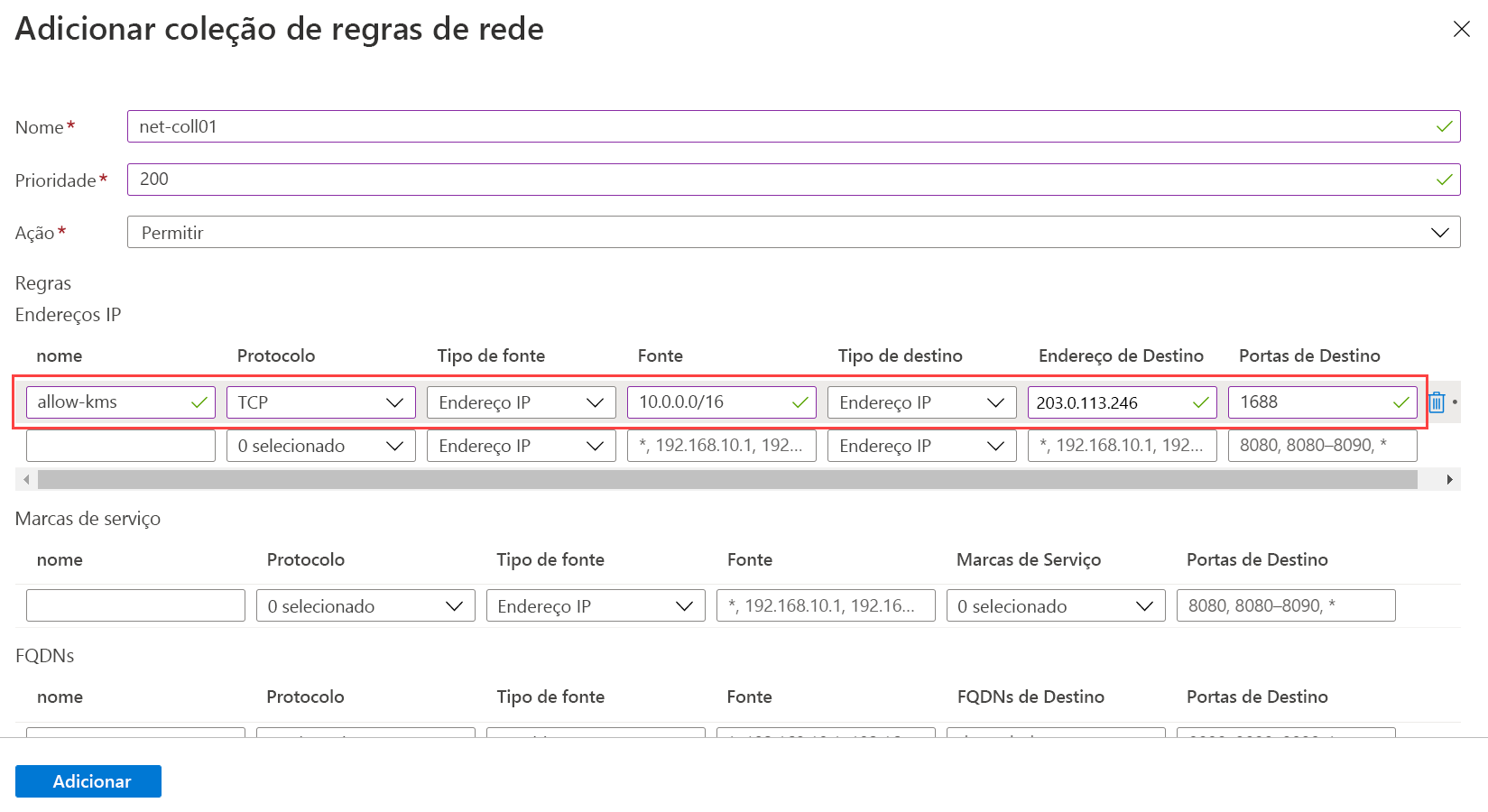

Criar uma coleção de regras de rede

Digamos que nosso cenário use os Serviços de Domínio Microsoft Entra (Serviços de Domínio Microsoft Entra), portanto, você não precisa criar uma regra de rede para permitir o DNS. No entanto, você precisa criar uma regra para permitir o tráfego de suas VMs de Área de Trabalho Virtual do Azure para o serviço de ativação do Windows. Para que nossa regra de rede permita o KMS (Serviços de Gerenciamento de Chaves), use o endereço IP de destino do servidor KMS para a nuvem global do Azure.

Em learn-fw>Rules (classic), selecione Network rule collection.

Selecione o separador Coleção de regras de rede e, em seguida, selecione Adicionar coleção de regras de rede.

Introduza as informações seguintes:

Campo Valor Nome net-coll01 Prioridade 200 Ação Permitir Em Regras, na seção Endereços IP , insira as seguintes informações:

Campo Valor Nome permitir-kms Protocolo TCP Source type Endereço IP Source Espaço de endereço para hostVNet, como 10.0.0.0/16 Tipo de destino Endereço IP Endereço de destino 23.102.135.246 Portos de destino 1688 Quando terminar, o formulário terá a seguinte imagem:

Selecione Adicionar.

Verifique o seu trabalho

Neste ponto, você roteou todo o tráfego de rede para a Área de Trabalho Virtual do Azure por meio do firewall. Vamos certificar-nos de que a firewall está a funcionar como esperado. O tráfego de rede de saída do pool de hosts deve filtrar pelo firewall para o serviço de Área de Trabalho Virtual do Azure. Você pode verificar se o firewall permite o tráfego para o serviço verificando o status dos componentes do serviço.

No Azure Cloud Shell, execute o seguinte comando:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlVocê deve obter algo como os seguintes resultados, onde todos os três serviços de componentes são listados como íntegros:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Se um ou mais componentes não estiverem íntegros, o firewall não estará funcionando conforme o esperado.