Planejar e configurar grupos de acesso privilegiado

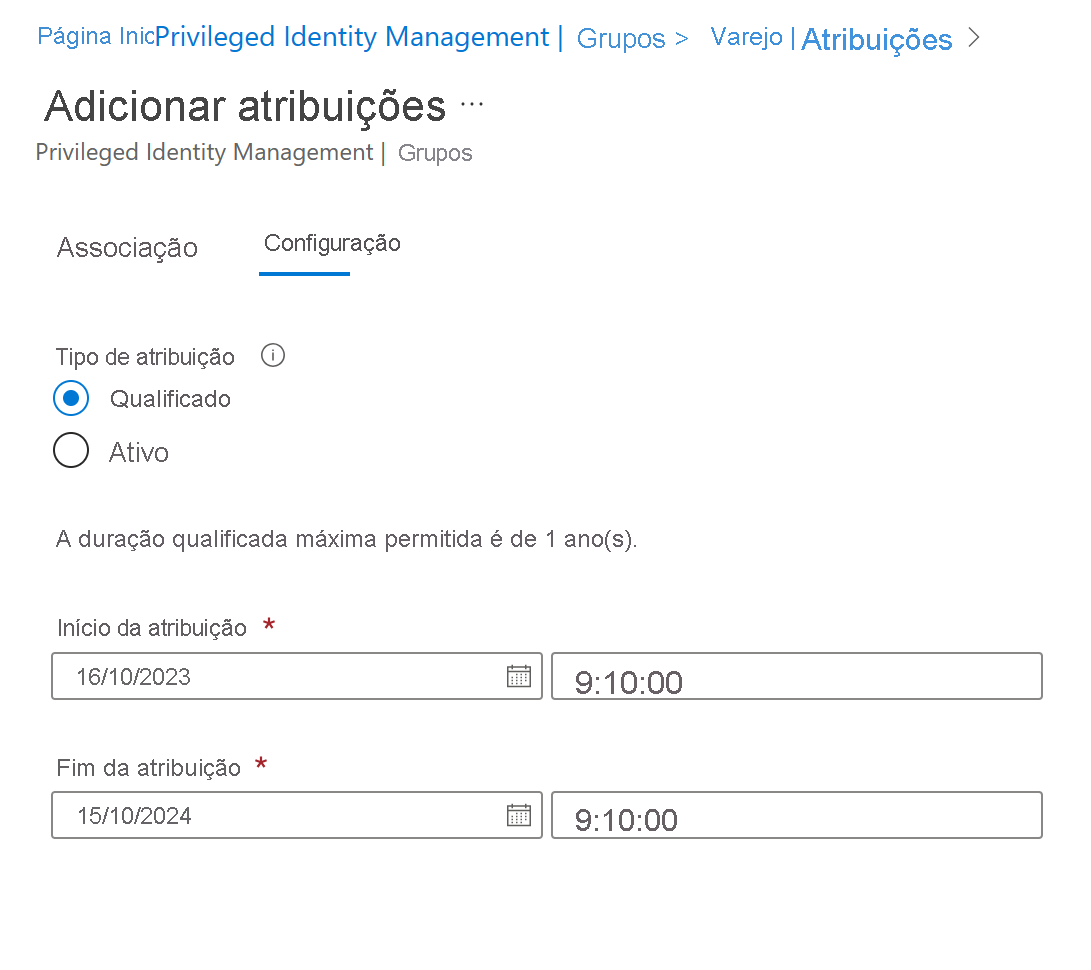

No Privileged Identity Management (PIM), agora você pode atribuir elegibilidade para associação ou propriedade de grupos de acesso privilegiado. Você pode atribuir funções internas do Microsoft Entra ID a grupos de nuvem e usar o PIM para gerenciar a elegibilidade e ativação de membros e proprietários do grupo. Com a visualização de grupos de acesso privilegiado, você pode conceder aos administradores específicos da carga de trabalho acesso rápido a várias funções com uma única solicitação just-in-time.

Exemplo: Os seus Administradores do Office de Nível 0 podem precisar de acesso just-in-time às funções de Administrador do Exchange , Administrador de Aplicativos do Office , Administrador do Teams e Pesquisador para investigar completamente os incidentes diariamente.

Você pode criar um grupo atribuível por função chamado "Administradores do Office de Nível 0" e torná-lo elegível para atribuição às quatro funções mencionadas anteriormente (ou a quaisquer funções internas do Microsoft Entra). Em seguida, habilite-o para Acesso Privilegiado na seção Atividade do grupo. Uma vez habilitado para acesso privilegiado, você pode atribuir seus administradores e proprietários ao grupo. Quando os administradores elevarem o grupo para as funções, sua equipe terá permissões de todas as quatro funções do Microsoft Entra.

Exigir políticas diferentes para cada grupo atribuível de função

Algumas organizações usam ferramentas como a colaboração B2B (business-to-business) do Microsoft Entra para convidar seus parceiros como convidados para sua organização do Microsoft Entra. Em vez de uma única política just-in-time para todas as atribuições a uma função privilegiada, você pode criar dois grupos de acesso privilegiado diferentes com suas próprias políticas. Você pode impor requisitos menos rigorosos para seus funcionários confiáveis e requisitos mais rígidos, como fluxo de trabalho de aprovação, para seus parceiros quando eles solicitarem ativação para a função atribuída.