Configurar a Gestão de Identidade com Privilégios para recursos do Azure

Usando o Microsoft Entra PIM, você pode melhorar a proteção de seus recursos do Azure. Isso é útil para:

- Organizações que já usam o PIM para proteger as funções do Microsoft Entra.

- Grupo de gestão e proprietários de subscrições que estão a tentar assegurar os recursos de produção.

Ao configurar o PIM para recursos do Azure pela primeira vez, você precisa descobrir e selecionar os recursos a serem protegidos com o PIM. Não há limite para o número de recursos que você pode gerenciar com o PIM. No entanto, recomendamos começar com seus recursos de produção mais críticos.

Descubra recursos

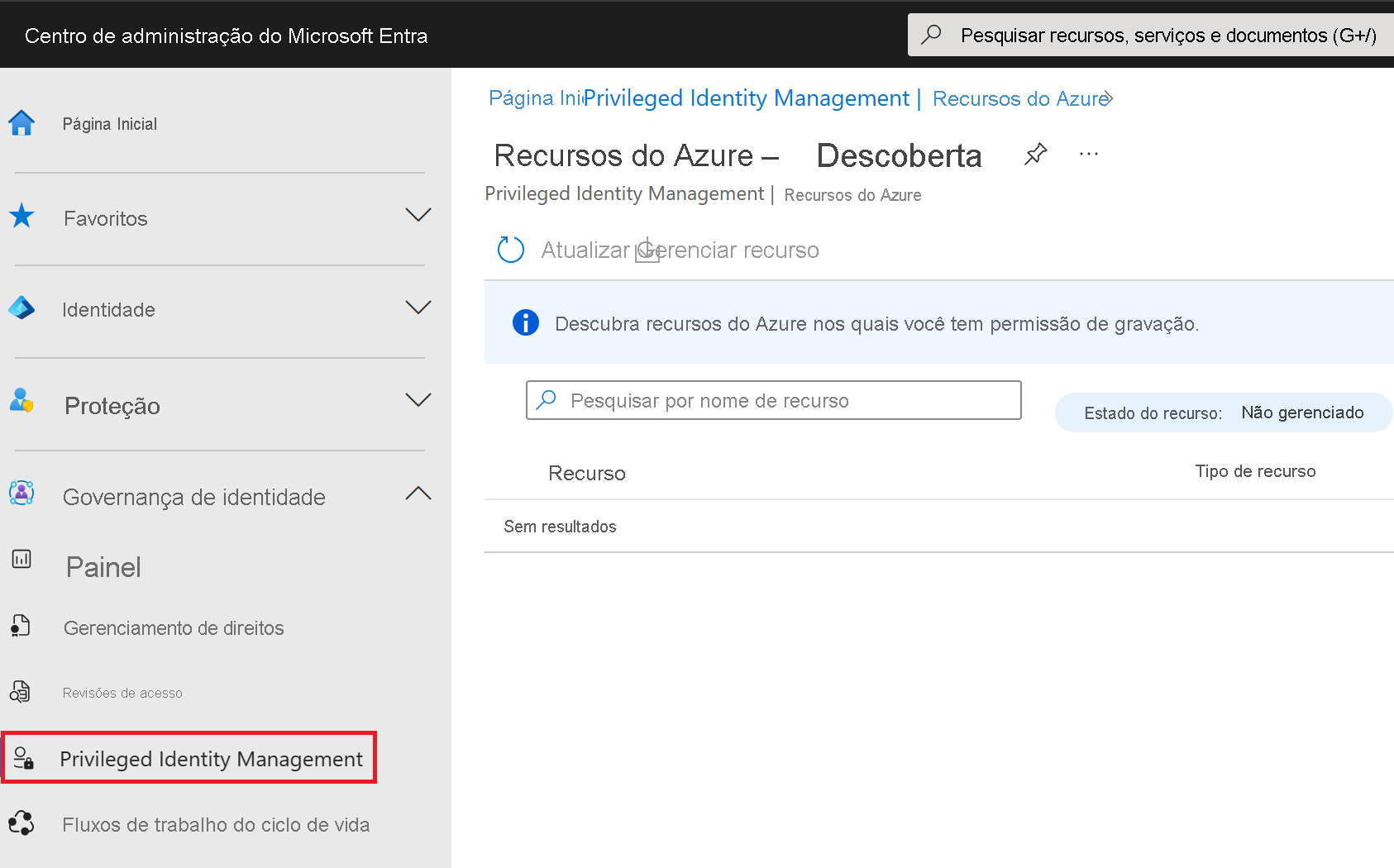

Entre no centro de administração do Microsoft Entra.

Abra Microsoft Entra Privileged Identity Management.

Selecione recursos do Azure. Se esta for a primeira vez que utiliza o PIM para recursos do Azure, verá uma página de Descobrir recursos.

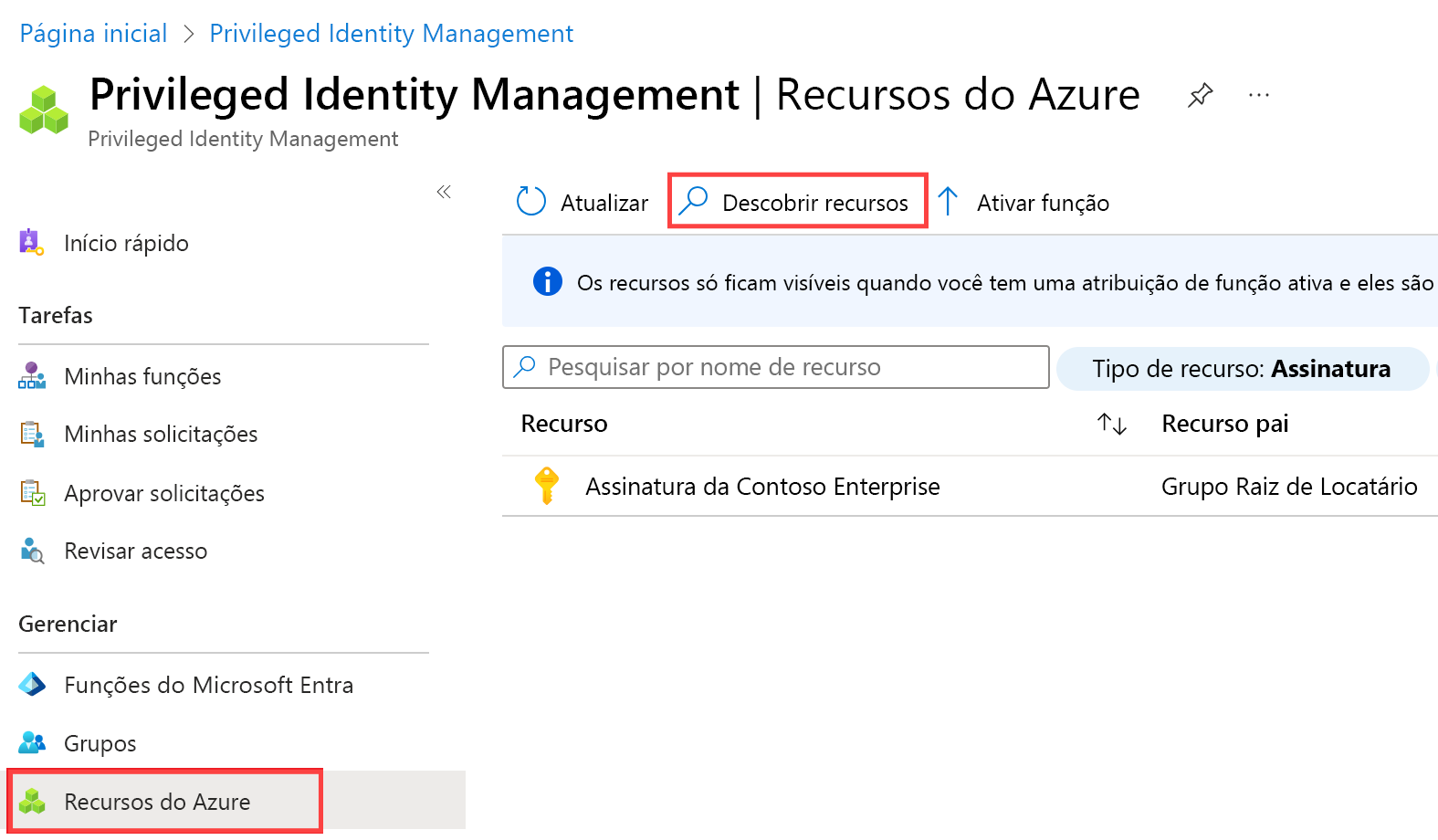

Se outro administrador em sua organização já estiver gerenciando recursos do Azure no PIM, você verá uma lista dos recursos que estão sendo gerenciados no momento.

Selecione Descobrir recursos para iniciar a experiência de descoberta.

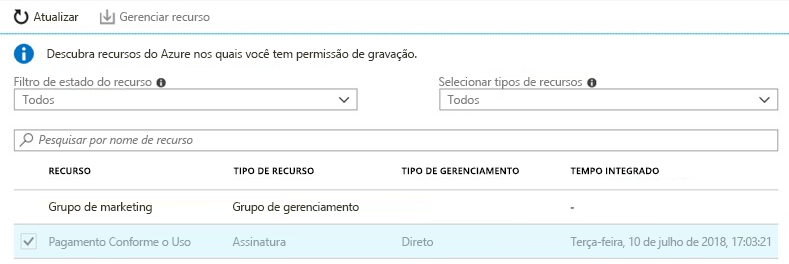

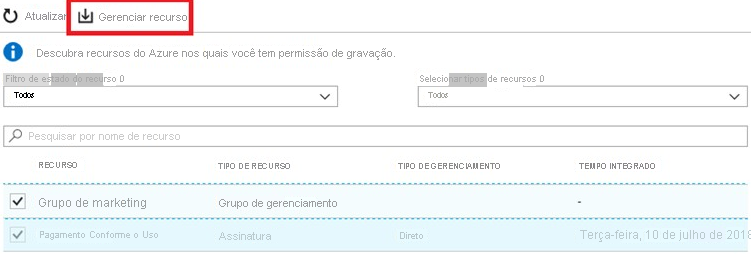

Na página Descoberta, use o filtro Estado do recurso e o tipo de recurso selecionado para filtrar os grupos de gerenciamento ou assinaturas para os quais você tem permissão para escrever. É provavelmente mais fácil começar com All inicialmente. Você pode pesquisar e selecionar recursos de grupos de gestão ou de subscrição para gerir no PIM. Ao gerenciar um grupo de gerenciamento ou uma assinatura no PIM, você também pode gerenciar seus recursos filho.

Observação

Ao adicionar um novo recurso filho do Azure a um grupo de gerenciamento gerenciado pelo PIM, você pode colocar o recurso filho sob gerenciamento pesquisando-o no PIM.

Selecione os recursos não gerenciados que você deseja gerenciar.

Selecione Gerir recurso para começar a gerir os recursos selecionados.

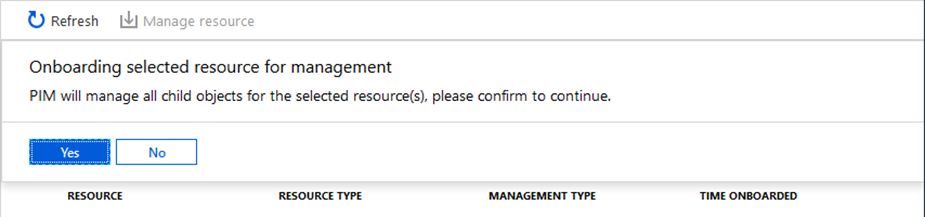

Se vir uma mensagem a confirmar a integração do recurso selecionado para gestão, selecione Sim