Definir uma estratégia de acesso privilegiado para usuários administrativos

O que é o gerenciamento privilegiado de identidades (PIM)?

O PIM é um serviço no Microsoft Entra ID, para gerenciar o acesso a recursos privilegiados. O PIM permite gerenciar, controlar e monitorar o acesso a recursos importantes em sua organização. Esses recursos incluem aqueles no Microsoft Entra ID, Azure e outros Microsoft Online Services, como o Microsoft 365 ou o Microsoft Intune.

O que faz o PIM?

O PIM fornece ativação de função baseada em tempo e aprovação para acessar recursos. Isso ajuda a mitigar os riscos de permissões de acesso excessivas, desnecessárias ou mal utilizadas em recursos que lhe interessam. Os principais recursos do PIM incluem:

- Fornecer acesso privilegiado just-in-time aos recursos do Microsoft Entra ID e do Azure

- Atribuir acesso com limite de tempo a recursos usando datas de início e término

- Exigir aprovação para ativar funções privilegiadas

- Impor a Autenticação Multifator do Azure para ativar qualquer função

- Use a justificação para entender por que os usuários ativam

- Receba notificações quando funções privilegiadas são ativadas

- Realizar revisões de acesso para garantir que os usuários ainda precisem de funções

- Baixar histórico de auditoria para auditoria interna ou externa

Antes de implantar o PIM em sua organização, siga as instruções e entenda os conceitos desta seção. Isso ajudará você a criar um plano adaptado aos requisitos de identidade privilegiada da sua organização.

Nota

O PIM requer uma licença Premium P2.

Identifique as partes interessadas

A secção seguinte ajuda-o a identificar todos os intervenientes envolvidos no projeto. Você verá quem precisa aprovar, revisar ou se manter informado. Ele inclui tabelas separadas para implantar o PIM para funções do Microsoft Entra e o PIM para funções do Azure. Adicione as partes interessadas à tabela a seguir, conforme apropriado para sua organização.

SO = Aprovação deste projeto

R = Rever este projeto e fornecer contributos

I = Informado deste projeto

Partes interessadas: Gerenciamento privilegiado de identidades para funções do Microsoft Entra

| Nome | Função | Ação |

|---|---|---|

| Nome e e-mail | Arquiteto de identidade ou Administrador Global do Azure - Um representante da equipe de gerenciamento de identidades responsável por definir como alinhar essa alteração com a infraestrutura principal de gerenciamento de identidades em sua organização. | SO/R/I |

| Nome e e-mail | Proprietário do serviço ou gerente de linha - Um representante dos proprietários de TI de um serviço ou de um grupo de serviços. Eles são fundamentais na tomada de decisões e ajudam a implantar o PIM para sua equipe. | SO/R/I |

| Nome e e-mail | Proprietário da segurança - Um representante da equipe de segurança que pode aprovar que o plano atende aos requisitos de segurança da sua organização. | SO/R |

| Nome e e-mail | Gerente de suporte de TI / Helpdesk - Um representante da organização de suporte de TI que pode fornecer feedback sobre a capacidade de suporte dessa mudança de uma perspetiva de helpdesk. | R/I |

| Nome e e-mail para usuários piloto | Usuários de função privilegiada - O grupo de usuários para o qual o gerenciamento de identidade privilegiada é implementado. Eles precisarão saber como ativar suas funções assim que o PIM for implementado. | I |

Partes interessadas: Gerenciamento de identidade privilegiado para funções do Azure

| Nome | Função | Ação |

|---|---|---|

| Nome e e-mail | Proprietário da assinatura/recurso - Um representante dos proprietários de TI de cada assinatura ou recurso para o qual você deseja implantar o PIM. | SO/R/I |

| Nome e e-mail | Proprietário da segurança - Um representante da equipe de segurança que pode aprovar que o plano atende aos requisitos de segurança da sua organização. | SO/R |

| Nome e e-mail | Gerente de suporte de TI / Helpdesk - Um representante da organização de suporte de TI que pode fornecer feedback sobre a capacidade de suporte dessa mudança de uma perspetiva de helpdesk. | R/I |

| Nome e e-mail para usuários piloto | Usuários de função do Azure - O grupo de usuários para o qual o gerenciamento de identidades privilegiadas é implementado. Eles precisarão saber como ativar suas funções assim que o PIM for implementado. | I |

Começar a utilizar o Privileged Identity Management

Como parte do processo de planejamento, prepare o PIM seguindo nosso artigo "Comece a usar o Privileged Identity Management". O PIM oferece acesso a alguns recursos projetados para ajudar na implantação.

Se o seu objetivo for implantar recursos do PIM para Azure, siga nosso artigo "Descubra recursos do Azure para gerenciar no Privileged Identity Management". Apenas os proprietários de subscrições e grupos de gestão podem colocar estes recursos sob gestão pelo PIM. Depois de estar sob gerenciamento, a funcionalidade PIM estará disponível para proprietários em todos os níveis, incluindo grupo de gerenciamento, assinatura, grupo de recursos e recurso. Se você for um Administrador Global tentando implantar o PIM para seus recursos do Azure, poderá elevar o acesso para gerenciar todas as assinaturas do Azure para dar a si mesmo acesso a todos os recursos do Azure no diretório para descoberta. No entanto, aconselhamos que obtenha a aprovação de cada um dos proprietários da sua subscrição antes de gerir os seus recursos com o PIM.

Aplicar o princípio do menor privilégio

É importante certificar-se de que você aplicou o princípio de menor privilégio em sua organização para suas funções do Microsoft Entra D e do Azure.

Planejar delegação de privilégios mínimos

Para funções do Microsoft Entra, é comum que as organizações atribuam a função de Administrador Global a vários administradores quando a maioria dos administradores só precisa de uma ou duas funções de administrador específicas e menos poderosas. Com um grande número de Administradores Globais ou outras funções de alto privilégio, é difícil acompanhar suas atribuições de funções privilegiadas de perto o suficiente.

Siga estas etapas para implementar o princípio de menor privilégio para suas funções do Microsoft Entra.

Compreenda a granularidade das funções lendo e compreendendo as funções de administrador do Microsoft Entra disponíveis. Você e sua equipe também devem fazer referência a funções de administrador por tarefa de identidade no ID do Microsoft Entra, que explica a função menos privilegiada para tarefas específicas.

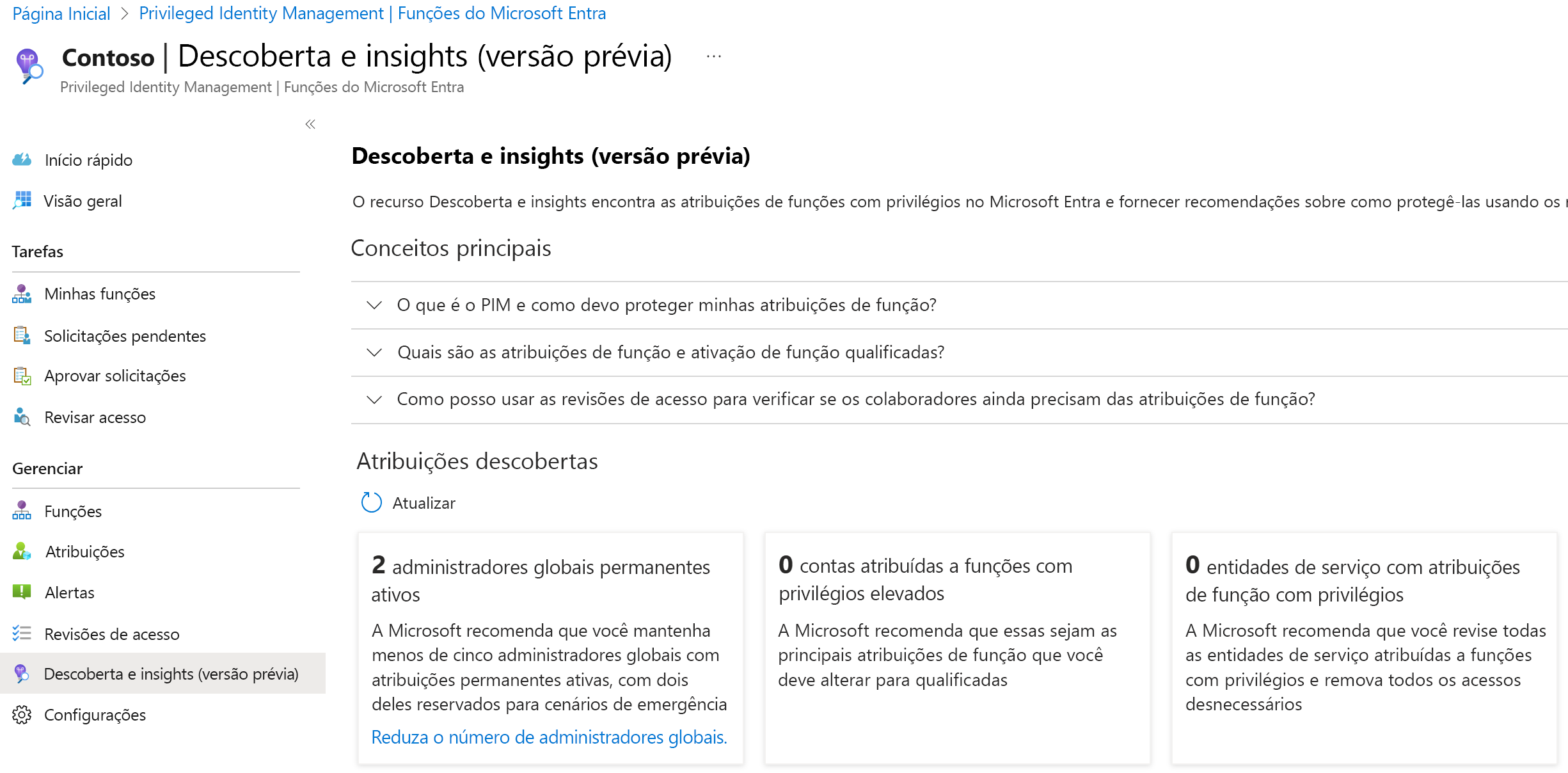

Liste quem tem funções privilegiadas na sua organização. Você pode usar o PIM Discovery e os insights (visualização) para reduzir sua exposição.

Para todos os Administradores Globais da sua organização, descubra por que eles precisam da função. Em seguida, remova-os da função de Administrador Global e atribua funções internas ou funções personalizadas com privilégios mais baixos dentro do ID do Microsoft Entra. FYI, a Microsoft atualmente tem apenas cerca de 10 administradores com a função de Administrador Global.

Para todas as outras funções do Microsoft Entra, revise a lista de atribuições, identifique os administradores que não precisam mais da função e remova-os de suas atribuições.

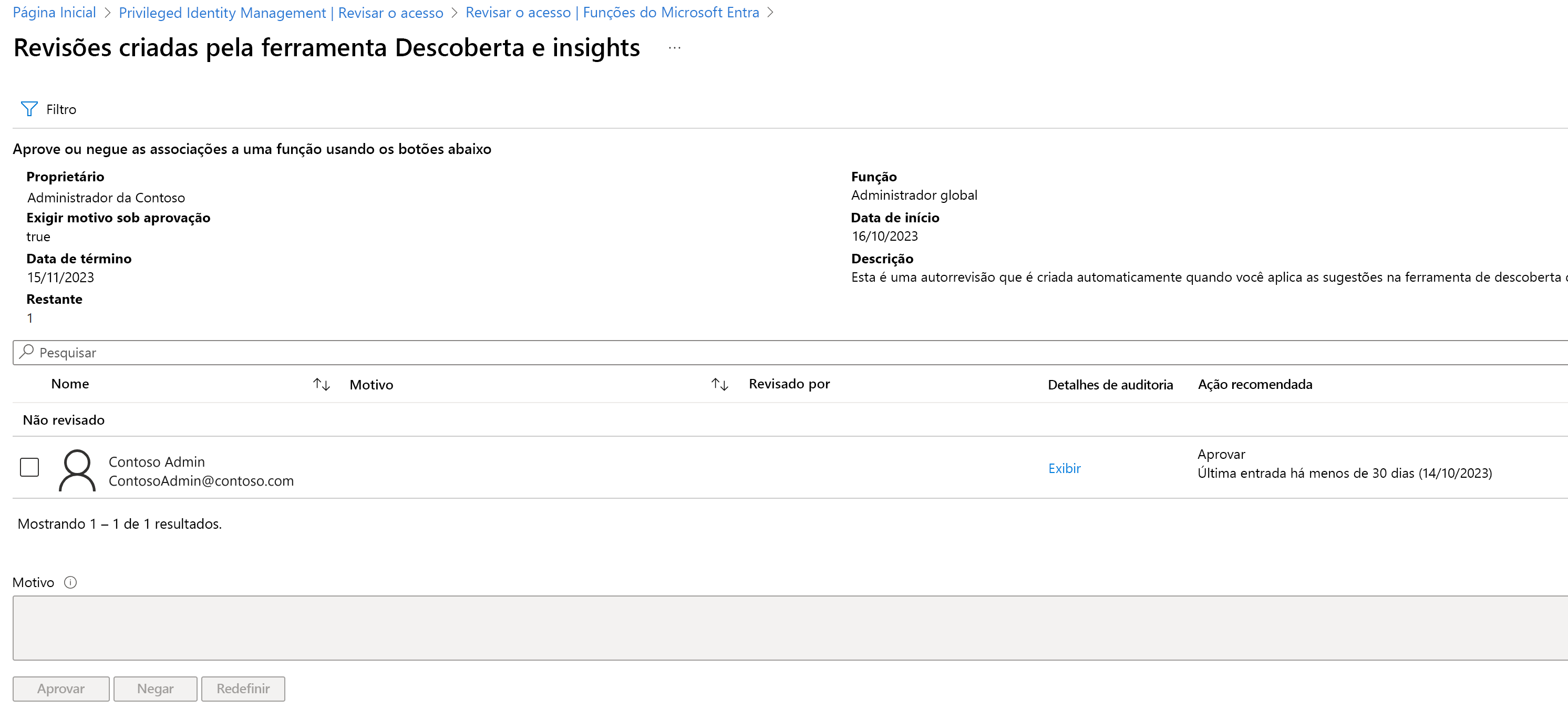

Para automatizar as duas últimas etapas, você pode usar as revisões de acesso no PIM. Seguindo as etapas em "Iniciar uma revisão de acesso para funções do Microsoft Entra no Privileged Identity Management", você pode configurar uma revisão de acesso para cada função de ID do Microsoft Entra que tenha um ou mais membros.

Defina os revisores como Membros (self). Todos os usuários na função receberão um e-mail solicitando que confirmem que precisam do acesso. Além disso, ative Exigir motivo na aprovação nas configurações avançadas para que os usuários declarem por que precisam da função. Com base nessas informações, você pode remover usuários de funções desnecessárias ou delegá-los a funções de administrador mais granulares.

As avaliações de acesso dependem de e-mails para notificar as pessoas a rever seu acesso às funções. Se você tiver contas privilegiadas que não têm e-mails vinculados, preencha o campo de e-mail secundário nessas contas.

Planejar a delegação de função de recurso do Azure

Para assinaturas e recursos do Azure, você pode configurar um processo de revisão do Access semelhante para revisar as funções em cada assinatura ou recurso. O objetivo desse processo é minimizar as atribuições de Proprietário e Administrador de Acesso de Usuário anexadas a cada assinatura ou recurso e remover atribuições desnecessárias. No entanto, as organizações geralmente delegam essas tarefas ao proprietário de cada assinatura ou recurso porque têm uma melhor compreensão das funções específicas (especialmente funções personalizadas).

Se você estiver na função de Administrador Global tentando implantar o PIM para funções do Azure em sua organização, poderá elevar o acesso para gerenciar todas as assinaturas do Azure para obter acesso a cada assinatura. Em seguida, você pode encontrar cada proprietário de assinatura e trabalhar com eles para remover atribuições desnecessárias e minimizar a atribuição de função de proprietário.

Os usuários com a função Proprietário de uma assinatura do Azure também podem usar revisões de acesso para recursos do Azure para auditar e remover atribuições de função desnecessárias, semelhantes ao processo descrito anteriormente para funções do Microsoft Entra.

Decidir quais atribuições de função devem ser protegidas pelo Privileged Identity Management

Depois de limpar as atribuições de funções privilegiadas em sua organização, você precisará decidir quais funções proteger com o PIM.

Se uma função estiver protegida pelo PIM, os usuários qualificados atribuídos a ela deverão ser elevados para usar os privilégios concedidos pela função. O processo de elevação também pode incluir a obtenção de aprovação, o uso da Autenticação Multifator do Azure e o fornecimento do motivo pelo qual eles estão sendo ativados. O PIM também pode rastrear elevações por meio de notificações e dos logs de eventos de auditoria do PIM e do Microsoft Entra.

Escolher quais funções proteger com o PIM pode ser difícil e será diferente para cada organização. Esta seção fornece nossas práticas recomendadas para funções do Microsoft Entra e funções do Azure.

Funções do Microsoft Entra

É importante priorizar a proteção das funções do Microsoft Entra que têm mais permissões. Com base nos padrões de uso entre todos os clientes PIM, as 10 principais funções do Microsoft Entra gerenciadas pelo PIM são:

Administrador Global do

Administrador de Segurança

Administrador de Utilizadores

Administrador do Exchange

Administrador do SharePoint

Administrador do Intune

Leitor de Segurança

Administrador de Serviços

Administrador de Faturação

Administrador do Skype for Business

Gorjeta

A Microsoft recomenda que você gerencie todos os seus Administradores Globais e Administradores de Segurança usando o PIM como uma primeira etapa, porque eles são os usuários que podem causar mais danos quando comprometidos.

É importante considerar os dados e permissões mais confidenciais para sua organização. Por exemplo, algumas organizações querem proteger sua função de Administrador do Power BI ou sua função de Administrador de Equipes usando o PIM, uma vez que podem acessar dados e alterar fluxos de trabalho principais.

Se houver funções com usuários convidados atribuídos, elas estarão vulneráveis a ataques.

Gorjeta

A Microsoft recomenda que você gerencie todas as funções com usuários convidados usando o PIM para reduzir o risco associado a contas de usuário convidado comprometidas.

Funções de leitor como Leitor de diretório, Leitor de centro de mensagens e Leitor de segurança às vezes são consideradas menos importantes do que outras funções, porque não têm permissão de gravação. No entanto, temos alguns clientes que também protegem essas funções porque os invasores com acesso a essas contas podem ser capazes de ler dados confidenciais, incluindo dados pessoais. Leve esse risco em consideração ao decidir se deseja que as funções de leitor em sua organização sejam gerenciadas usando o PIM.

Funções do Azure

Ao decidir quais atribuições de função devem ser gerenciadas usando recursos do PIM para Azure, você deve primeiro identificar as assinaturas/recursos que são mais vitais para sua organização. Exemplos de tais subscrições/recursos são:

- Recursos que hospedam os dados mais confidenciais.

- Recursos dos quais dependem os principais aplicativos voltados para o cliente.

Se você for um Administrador Global e tiver problemas para decidir quais assinaturas e recursos são mais importantes, entre em contato com os proprietários de assinaturas em sua organização para reunir uma lista de recursos gerenciados por cada assinatura. Em seguida, trabalhe com os proprietários da assinatura para agrupar os recursos com base no nível de gravidade no caso de estarem comprometidos (baixo, médio, alto). Priorize o gerenciamento de recursos com o PIM com base nesse nível de gravidade.

Gorjeta

A Microsoft recomenda que você trabalhe com proprietários de assinaturas/recursos de serviços críticos para configurar o fluxo de trabalho PIM para todas as funções dentro de assinaturas/recursos confidenciais.

Os recursos do PIM for Azure dão suporte a contas de serviço com limite de tempo. Você deve tratar as contas de serviço exatamente da mesma forma que trataria uma conta de usuário regular.

Para assinaturas/recursos que não são tão críticos, você não precisará configurar o PIM para todas as funções. No entanto, você ainda deve proteger as funções de Proprietário e Administrador de Acesso de Usuário com o PIM.

Gorjeta

A Microsoft recomenda que você gerencie as funções de Proprietário e as funções de Administrador de Acesso de Usuário de todas as assinaturas/recursos usando o PIM.

Decidir se deseja usar um grupo para atribuir funções

Atribuir ou não uma função a um grupo em vez de a usuários individuais é uma decisão estratégica. Ao planejar, considere atribuir uma função a um grupo para gerenciar atribuições de função quando:

- Muitos usuários são atribuídos a uma função.

- Você deseja delegar a atribuição da função.

Muitos usuários são atribuídos a uma função

Manter o controle manual de quem é atribuído a uma função e gerenciar suas atribuições com base em quando eles precisam pode levar tempo. Para atribuir um grupo a uma função, primeiro crie um grupo atribuível a uma função e, em seguida, atribua o grupo como elegível para uma função. Esta ação submete todos no grupo ao mesmo processo de ativação que os usuários individuais que são elegíveis para elevar à função. Os membros do grupo ativam suas atribuições para o grupo individualmente usando o processo de solicitação e aprovação de ativação do PIM. O grupo não é ativado, apenas a associação ao grupo do usuário.

Você deseja delegar a atribuição da função

Um proprietário de grupo pode gerenciar a associação de um grupo. Para grupos atribuíveis de função do Microsoft Entra ID, somente o Administrador de Função Privilegiada, o Administrador Global e os proprietários do grupo podem gerenciar a associação ao grupo. Quando um administrador adiciona novos membros ao grupo, o membro obtém acesso às funções às quais o grupo está atribuído, quer a atribuição seja elegível ou ativa. Use os proprietários do grupo para delegar o gerenciamento da associação ao grupo para uma função atribuída para reduzir a amplitude de privilégio necessária.

Gorjeta

A Microsoft recomenda que você coloque os grupos atribuíveis de função do Microsoft Entra ID sob gerenciamento pelo PIM. Depois que um grupo atribuível por função é colocado sob gerenciamento pelo PIM, ele é chamado de grupo de acesso privilegiado. Use o PIM para exigir que os proprietários do grupo ativem sua atribuição de função de Proprietário antes de poderem gerenciar a associação ao grupo.

Decidir quais atribuições de função devem ser permanentes ou elegíveis

Depois de decidir a lista de funções a serem gerenciadas pelo PIM, você deve decidir quais usuários devem obter a função qualificada versus a função permanentemente ativa. As funções permanentemente ativas são as funções normais atribuídas através do Microsoft Entra ID e dos recursos do Azure, enquanto as funções elegíveis só podem ser atribuídas no PIM.

A Microsoft recomenda que você tenha zero atribuições permanentemente ativas para funções do Microsoft Entra e funções do Azure diferentes das duas contas de acesso de emergência recomendadas, que devem ter a função permanente de Administrador Global.

Embora recomendemos zero administradores permanentes, às vezes é difícil para as organizações conseguirem isso imediatamente. As coisas a considerar ao tomar esta decisão incluem:

Frequência de elevação – Se o usuário só precisa da atribuição privilegiada uma vez, ele não deve ter a atribuição permanente. Por outro lado, se o usuário precisa da função para seu trabalho diário e usar o PIM reduziria muito sua produtividade, ele pode ser considerado para a função permanente.

Casos específicos da sua organização – Se a pessoa que está recebendo a função elegível é de uma equipe distante ou um executivo de alto escalão a ponto de se comunicar e aplicar o processo de elevação ser difícil, ela pode ser considerada para a função permanente.

Gorjeta

A Microsoft recomenda que você configure revisões de acesso recorrentes para usuários com atribuições de função permanente.

Faça o rascunho de suas configurações do Privileged Identity Management

Antes de implementar sua solução PIM, é uma boa prática elaborar suas configurações de PIM para cada função privilegiada usada pela sua organização. Esta seção tem alguns exemplos de configurações de PIM para funções específicas; eles são apenas para referência e podem ser diferentes para sua organização. Cada uma dessas configurações é explicada em detalhes com as recomendações da Microsoft após as tabelas.

Configurações de Gerenciamento de Identidades Privilegiadas para funções do Microsoft Entra

| Definição | Administrador Global do | Administrador do Exchange | Administrador do Helpdesk |

|---|---|---|---|

| Exigir AMF; Verificação em duas etapas | Sim | Sim | No |

| Notificação | Sim | Sim | No |

| Bilhete de incidente | Sim | No | Sim |

| Exigir aprovação | Sim | No | Não |

| Aprovador | Outros administradores globais | Nenhuma | Nenhuma |

| Duração da ativação | Uma hora | 2 horas | 8 horas |

| Administrador permanente | Contas de acesso de emergência | Nenhuma | Nenhuma |

Configurações de Gerenciamento de Identidade Privilegiada para funções do Azure

| Definição | Proprietário de subscrições críticas | Administrador de Acesso de Usuário de assinaturas menos críticas | Contribuidor de Máquina Virtual |

|---|---|---|---|

| Exigir AMF; Verificação em duas etapas | Sim | Sim | No |

| Notificação | Sim | Sim | Sim |

| Exigir aprovação | Sim | No | Não |

| Aprovador | Outros proprietários da subscrição | Nenhuma | Nenhuma |

| Duração da ativação | Uma hora | Uma hora | 3 horas |

| Administrador ativo | Nenhuma | None | Nenhuma |

| Expiração ativa | n/d | n/d | n/d |

A tabela a seguir descreve cada uma das configurações.

| Definição | Descrição |

|---|---|

| Role | Nome da função para a qual você está definindo as configurações. |

| Exigir AMF; Verificação em duas etapas | Se o usuário elegível precisa realizar MFA; verificação em duas etapas antes de ativar a função. |

| A Microsoft recomenda que você imponha MFA, verificação em duas etapas para todas as funções de administrador, especialmente se as funções tiverem usuários convidados. | |

| Notificação | Se definido como true, Administrador Global, Administrador de Função Privilegiada e Administrador de Segurança na organização receberão uma notificação por e-mail quando um usuário qualificado ativar a função. |

| Algumas organizações não têm um endereço de e-mail vinculado às suas contas de administrador. Para receber essas notificações por e-mail, defina um endereço de e-mail alternativo para que os administradores recebam esses e-mails. | |

| Bilhete de incidente | Se o usuário qualificado precisa registrar um número de tíquete de incidente ao ativar sua função. Essa configuração ajuda uma organização a identificar cada ativação com um número de incidente interno para mitigar ativações indesejadas. |

| A Microsoft recomenda aproveitar os números de tíquete de incidente para vincular o PIM ao seu sistema interno. Este método pode ser útil para aprovadores que precisam de contexto para a ativação. | |

| Exigir aprovação | Se o usuário qualificado precisa obter aprovação para ativar a função. |

| A Microsoft recomenda que você configure a aprovação para funções com mais permissão. Com base nos padrões de uso de todos os clientes PIM, Administrador Global, Administrador de Usuário, Administrador do Exchange, Administrador de Segurança e Administrador de Senha são as funções mais comuns com aprovação necessária. | |

| Aprovador | Se for necessária aprovação para ativar a função qualificada, liste as pessoas que devem aprovar a solicitação. Por padrão, o PIM define o aprovador como sendo todos os usuários que são administradores de função privilegiada, sejam eles permanentes ou qualificados. |

| Se um usuário for qualificado para uma função do Microsoft Entra e um aprovador da função, ele não poderá se aprovar. | |

| A Microsoft recomenda que você escolha os aprovadores para serem os usuários mais bem informados sobre a função e seus usuários frequentes, em vez de um Administrador Global. | |

| Duração da ativação | O período de tempo que um usuário será ativado na função antes que ela expire. |

| Administrador permanente | Lista de usuários que serão um administrador permanente para a função (nunca precisa ativar). |

| A Microsoft recomenda que você tenha administrador permanente zero para todas as funções, exceto para Administradores Globais. | |

| Administrador ativo | Para recursos do Azure, administrador ativo é a lista de usuários que nunca precisarão ativar para usar a função. Essa lista não é chamada de administrador permanente, como nas funções do Microsoft Entra, porque você pode definir um tempo de expiração para quando o usuário perderá essa função. |

| Expiração ativa | As atribuições de função ativas para funções do Azure expiram após a duração configurada. Você pode escolher entre 15 dias, 1 mês, 3 meses, 6 meses, 1 ano ou permanentemente ativo. |

| Expiração elegível | As atribuições de função qualificadas para funções do Azure expiram após essa duração. Você pode escolher entre 15 dias, 1 mês, 3 meses, 6 meses, 1 ano ou permanentemente elegível. |