Implementar segurança para proteger o Azure SQL

Compreender e gerenciar efetivamente as regras de firewall do servidor e do banco de dados, bem como o Microsoft Defender for SQL, é essencial para garantir a proteção aos seus recursos SQL do Azure durante a migração e além.

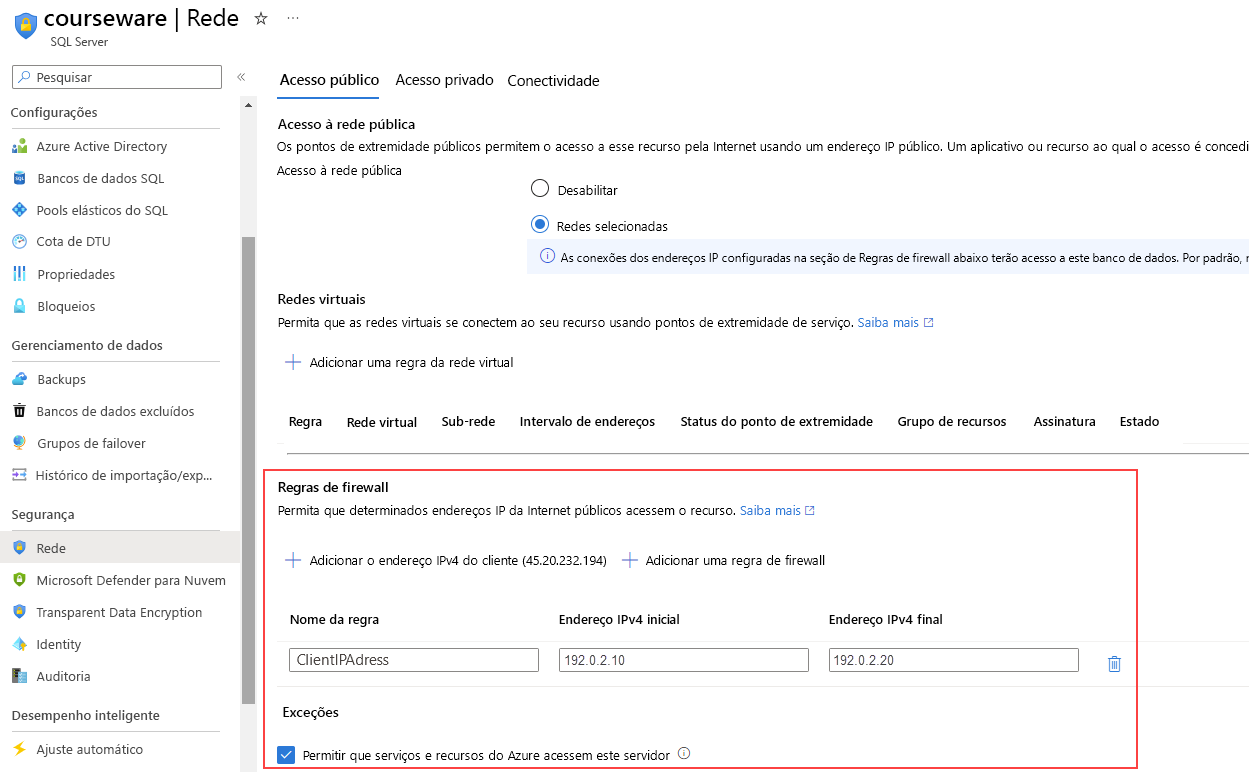

Configurar regras de firewall de servidor e banco de dados

No Banco de Dados SQL do Azure, você pode configurar regras de firewall no nível do servidor e no nível do banco de dados.

Regras de firewall ao nível do servidor

As regras de firewall no nível de servidor controlam o acesso ao Banco de Dados SQL do Azure em um nível mais amplo, determinando quais endereços IP podem se conectar ao servidor. Em contrapartida,

As regras de firewall no nível do servidor permitem que os usuários se conectem a todos os bancos de dados do servidor, enquanto os firewalls no nível do banco de dados controlam o acesso de endereços IP específicos a bancos de dados individuais.

Você pode configurar regras de firewall no nível de servidor por meio do portal do Azure ou usando o sp_set_firewall_rule procedimento armazenado no banco de dados mestre .

Nota

A configuração Permitir que os Serviços e recursos do Azure acessem este servidor conta como uma única regra de firewall quando habilitada. Por padrão, bloqueie todo o acesso e só o abra quando necessário.

Regras de firewall ao nível da base de dados

As regras no nível do banco de dados oferecem um controle mais específico em bancos de dados individuais. Você pode configurar regras de firewall no nível de banco de dados por meio do T-SQL somente usando o sp_set_database_firewall_rule procedimento armazenado de dentro do banco de dados do usuário.

Ao se conectar, o Banco de Dados SQL do Azure verifica se há uma regra de firewall no nível de banco de dados específica para o nome do banco de dados fornecido. Se essa regra não for encontrada, ela verificará as regras de firewall IP no nível do servidor, que se aplicam a todos os bancos de dados no servidor. Se qualquer uma das regras existir, a conexão será estabelecida.

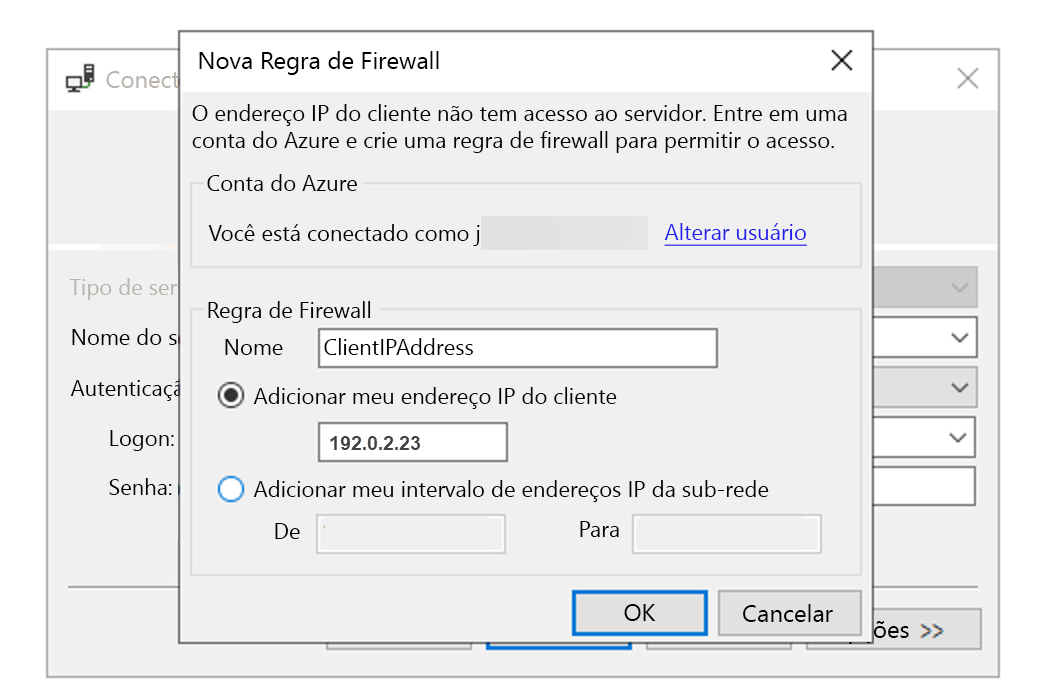

Se nenhuma das regras existir e o usuário estiver usando o SQL Server Management Studio ou o Azure Data Studio para se conectar, ele será solicitado a criar uma regra de firewall.

Para saber mais sobre regras de firewall no nível de servidor e regras de firewall no nível de banco de dados, consulte Banco de Dados SQL do Azure e Regras de firewall IP do Azure Synapse.

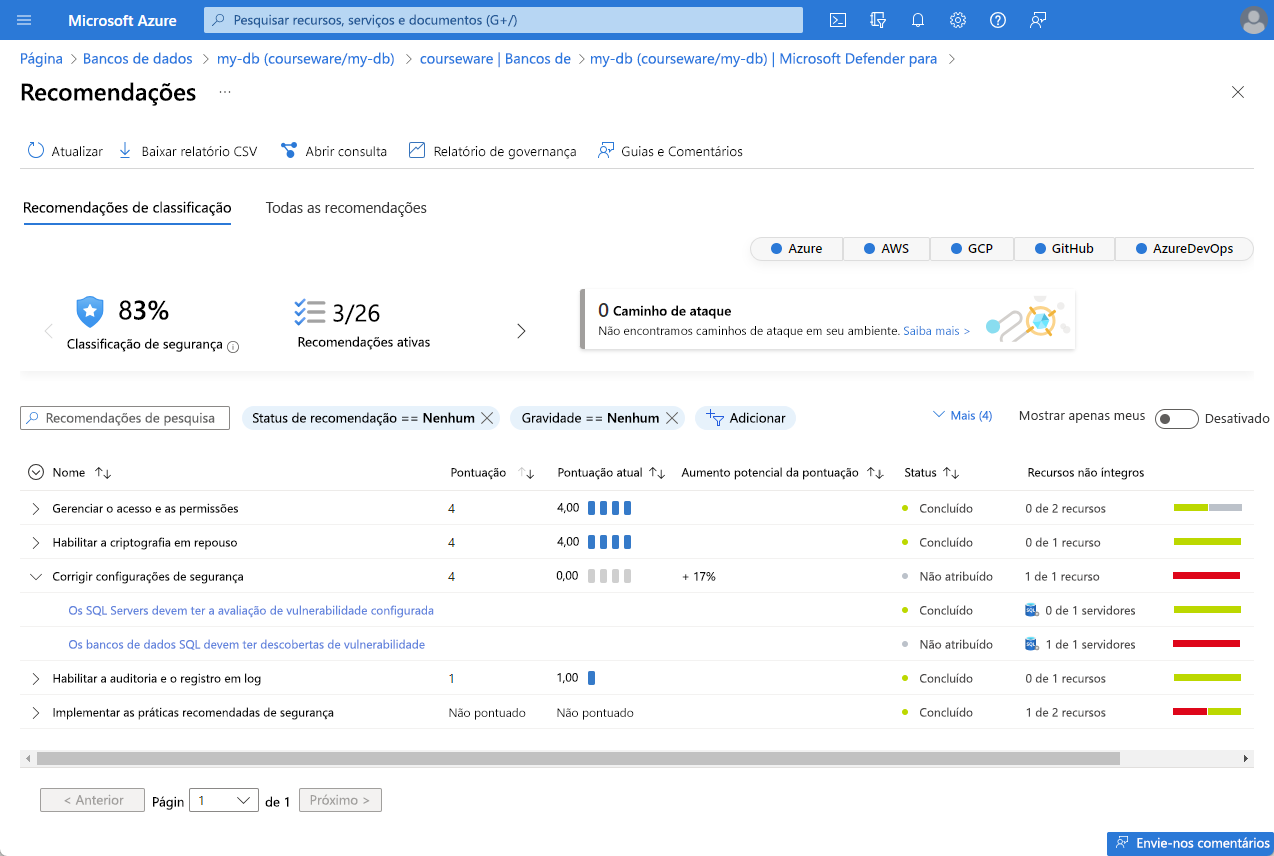

Microsoft Defender para SQL

O Microsoft Defender for SQL é uma solução de segurança abrangente para o Banco de Dados SQL do Azure, a Instância Gerenciada SQL do Azure e o SQL Server na VM do Azure. Ele monitora e avalia continuamente a segurança do seu banco de dados, oferecendo recomendações personalizadas para fortalecê-lo.

Além disso, fornece recursos avançados de segurança, incluindo avaliação de vulnerabilidade SQL e Proteção Avançada contra Ameaças, para proteger proativamente o estado dos dados. Esta solução tudo-em-um ajuda-o a manter um elevado nível de segurança no seu ambiente SQL.

Há duas maneiras diferentes de habilitar o Microsoft Defender para SQL.

| Método | Description |

|---|---|

| Nível de Subscrição (Recomendado) | Habilite-o no nível de assinatura para proteção abrangente de todos os bancos de dados no Banco de Dados SQL do Azure e na Instância Gerenciada SQL do Azure. Você pode desativá-los individualmente, se necessário. |

| Nível de recursos | Como alternativa, você pode habilitá-lo no nível de recursos se preferir gerenciar manualmente a proteção para bancos de dados específicos. |

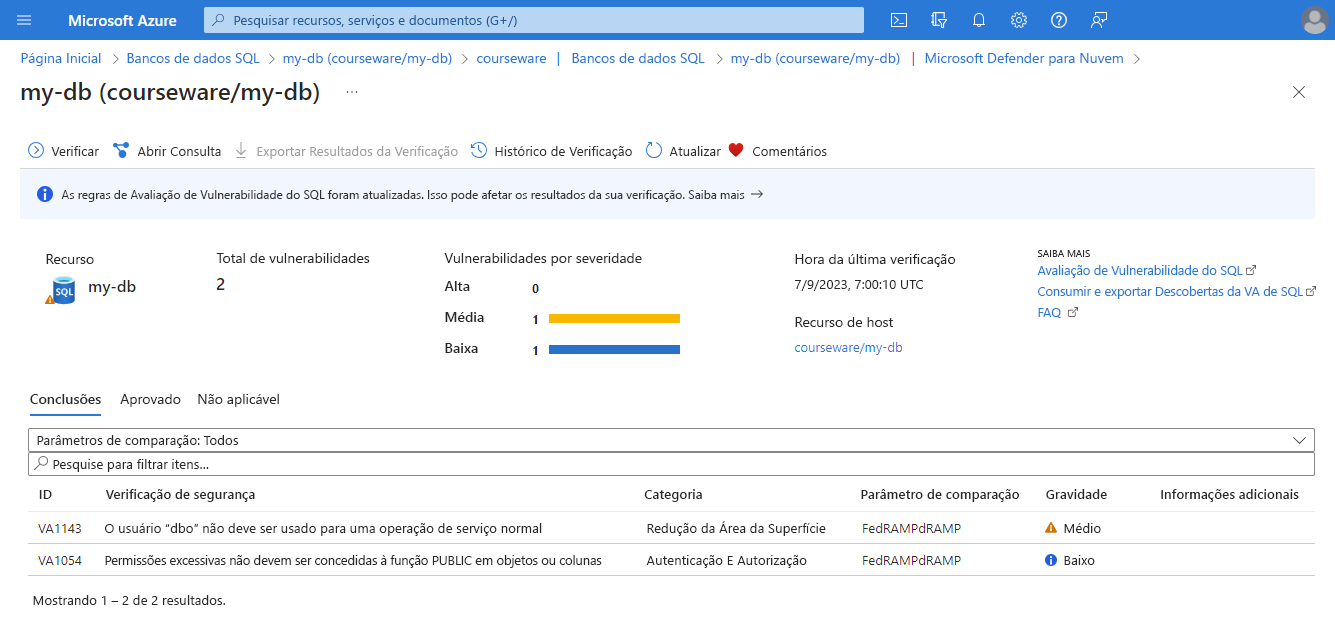

Avaliação de Vulnerabilidades do SQL

A avaliação de vulnerabilidade do SQL usa uma base de conhecimento de regras baseadas nas práticas recomendadas da Microsoft. Ele sinaliza vulnerabilidades de segurança, configurações incorretas, permissões excessivas e dados confidenciais desprotegidos.

Você tem duas opções de configuração para a Avaliação de Vulnerabilidade do SQL:

Configuração Expressa: É a opção padrão e não requer armazenamento externo para a linha de base e os resultados da verificação.

Configuração Clássica: Ele precisa que você gerencie uma conta de armazenamento do Azure para armazenar dados de linha de base e resultados de verificação.

Advanced Threat Protection

A Proteção Avançada contra Ameaças melhora a segurança do SQL do Azure ao detetar e responder a tentativas de acesso ao banco de dados incomuns ou potencialmente prejudiciais.

Ele fornece alertas de segurança para atividades suspeitas de banco de dados, vulnerabilidades potenciais, ataques de injeção de SQL e padrões de acesso anormais, integrados ao Microsoft Defender for Cloud. Essa integração oferece insights e ações recomendadas para investigar e mitigar ameaças, tornando-a acessível a especialistas que não são de segurança.

Para obter uma lista de alertas, consulte Alertas para Banco de Dados SQL e Azure Synapse Analytics no Microsoft Defender for Cloud.