Investigar incidentes

A página do incidente fornece as seguintes informações e links de navegação.

Descrição geral do incidente

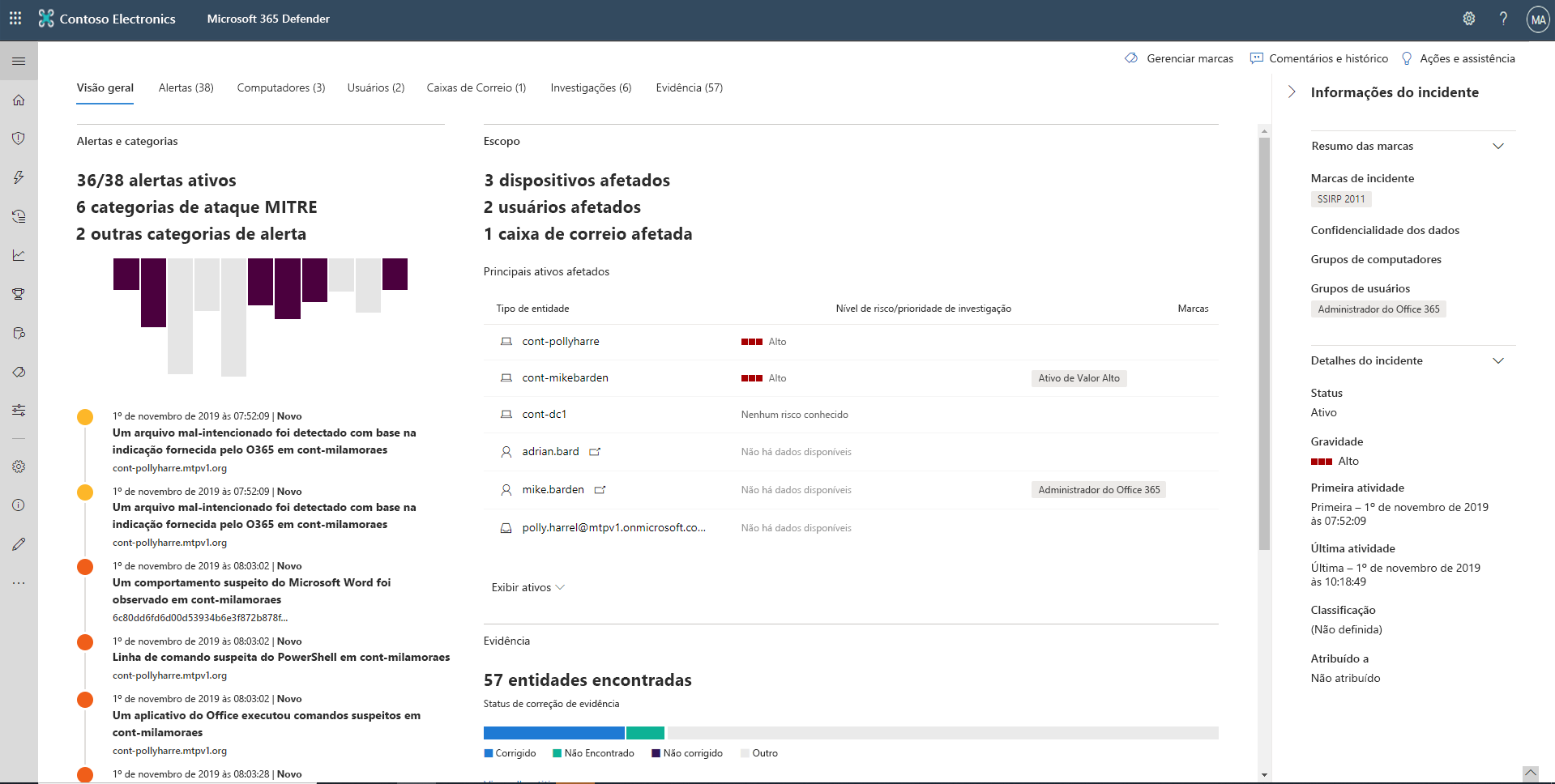

A página de visão geral fornece uma visão instantânea das principais coisas a serem notadas sobre o incidente.

As categorias de ataque oferecem uma visão visual e numérica de quão avançado o ataque progrediu contra a cadeia de matar. Tal como acontece com outros produtos de segurança da Microsoft, o Microsoft Defender XDR está alinhado com a estrutura MITRE ATT&CK™.

A seção de escopo fornece uma lista dos principais ativos afetados que fazem parte desse incidente. Se houver informações específicas sobre esse ativo, como nível de risco, prioridade de investigação e qualquer marcação nos ativos, elas também aparecerão nesta seção.

A cronologia dos alertas fornece uma espreitadela da ordem cronológica em que os alertas ocorreram e das razões pelas quais esses alertas estão associados a este incidente.

E por último - a seção de evidências fornece um resumo de quantos artefatos diferentes foram incluídos no incidente e seu status de remediação, para que você possa identificar imediatamente se alguma ação é necessária do seu lado.

Esta visão geral pode ajudar na triagem inicial do incidente, fornecendo informações sobre as principais características do incidente que você deve estar ciente.

Alertas

Você pode exibir todos os alertas relacionados ao incidente e outras informações sobre eles, como gravidade, entidades envolvidas no alerta, a origem dos alertas (Microsoft Defender for Identity, Microsoft Defender for Endpoint, Microsoft Defender for Office 365) e o motivo pelo qual eles foram vinculados.

Por padrão, os alertas são ordenados cronologicamente para permitir que você veja primeiro como o ataque se desenrolou ao longo do tempo. Ao clicar em cada alerta, você será direcionado para a página de alerta relevante, onde poderá realizar uma investigação aprofundada desse alerta.

Dispositivos

A guia dispositivos lista todos os dispositivos onde os alertas relacionados ao incidente são vistos.

Ao clicar no link de nome da máquina onde o ataque foi realizado, você navega até a página do dispositivo. Na página Dispositivo, você pode ver alertas que foram acionados nele e eventos relacionados fornecidos para facilitar a investigação.

Utilizadores

Veja os utilizadores que foram identificados como fazendo parte ou relacionados com um determinado incidente.

Ao clicar no nome de usuário, você será direcionado para a página do Microsoft Defender for Cloud Apps do usuário, onde uma investigação mais aprofundada poderá ser conduzida.

Caixas de correio

Investigue caixas de correio que foram identificadas como parte ou relacionadas a um incidente.

Aplicações

Investigue Aplicações que foram identificadas como parte ou relacionadas com um incidente.

Exames complementares de diagnóstico

Selecione Investigações para ver todas as investigações automatizadas acionadas por alertas neste incidente. As investigações realizarão ações de remediação ou aguardarão a aprovação das ações pelos analistas.

Selecione uma investigação para navegar até a página Detalhes da investigação para obter informações completas sobre o status da investigação e da correção. Se alguma ação estiver pendente para aprovação como parte da investigação, ela aparecerá na guia Ações pendentes.

Evidências e respostas

O Microsoft Defender XDR investiga automaticamente todos os eventos suportados por incidentes e entidades suspeitas nos alertas, fornecendo resposta automática e informações sobre arquivos, processos, serviços, e-mails e muito mais importantes. Isso ajuda a detetar e bloquear rapidamente ameaças potenciais no incidente.

Cada uma das entidades analisadas será marcada com um veredicto (Malicious, Suspectious, Clean) e um status de remediação. Isso ajuda você a entender o status de correção de todo o incidente e as próximas etapas para corrigir ainda mais.

Gráfico

O gráfico visualiza informações de ameaças de segurança cibernética associadas em um incidente para que você possa ver os padrões e correlações provenientes de vários pontos de dados. Você pode visualizar essa correlação através do gráfico de incidentes.

O Graph conta a história do ataque de cibersegurança. Por exemplo, ele mostra o ponto de entrada, qual indicador de comprometimento ou atividade foi observado em qual dispositivo, etc.

Você pode selecionar os círculos no gráfico de incidentes para visualizar os detalhes dos arquivos mal-intencionados, deteções de arquivos associados, quantas instâncias existiram em todo o mundo, se isso foi observado em sua organização, em caso afirmativo, quantas instâncias.