Configurar componentes do Microsoft Defender para contêineres

O Microsoft Defender for Containers é a solução nativa da nuvem para proteger seus contêineres.

O Defender para contentores protege os clusters, quer estejam a ser executados:

- Azure Kubernetes Service (AKS) - o serviço gerenciado da Microsoft para desenvolver, implantar e gerenciar aplicativos em contêineres.

- Amazon Elastic Kubernetes Service (EKS) em uma conta conectada da Amazon Web Services (AWS) - o serviço gerenciado da Amazon para executar o Kubernetes na AWS sem a necessidade de instalar, operar e manter seu próprio plano ou nós de controle do Kubernetes.

- Google Kubernetes Engine (GKE) em um projeto conectado do Google Cloud Platform (GCP) - o ambiente gerenciado do Google para implantar, gerenciar e dimensionar aplicativos usando a infraestrutura GCP.

- Outras distribuições Kubernetes (usando o Kubernetes habilitado para Azure Arc) - clusters Kubernetes certificados pela Cloud Native Computing Foundation (CNCF) hospedados no local ou em IaaS.

Requisitos de rede

Valide se os seguintes pontos de extremidade estão configurados para acesso de saída para que o agente do Defender possa se conectar ao Microsoft Defender for Cloud para enviar dados e eventos de segurança:

- Valide regras de nome de domínio totalmente qualificado (FQDN)/aplicativo para o Microsoft Defender for Containers.

- Por predefinição, os clusters do AKS têm acesso à Internet de saída sem restrições.

Ativar o plano

Para habilitar o plano:

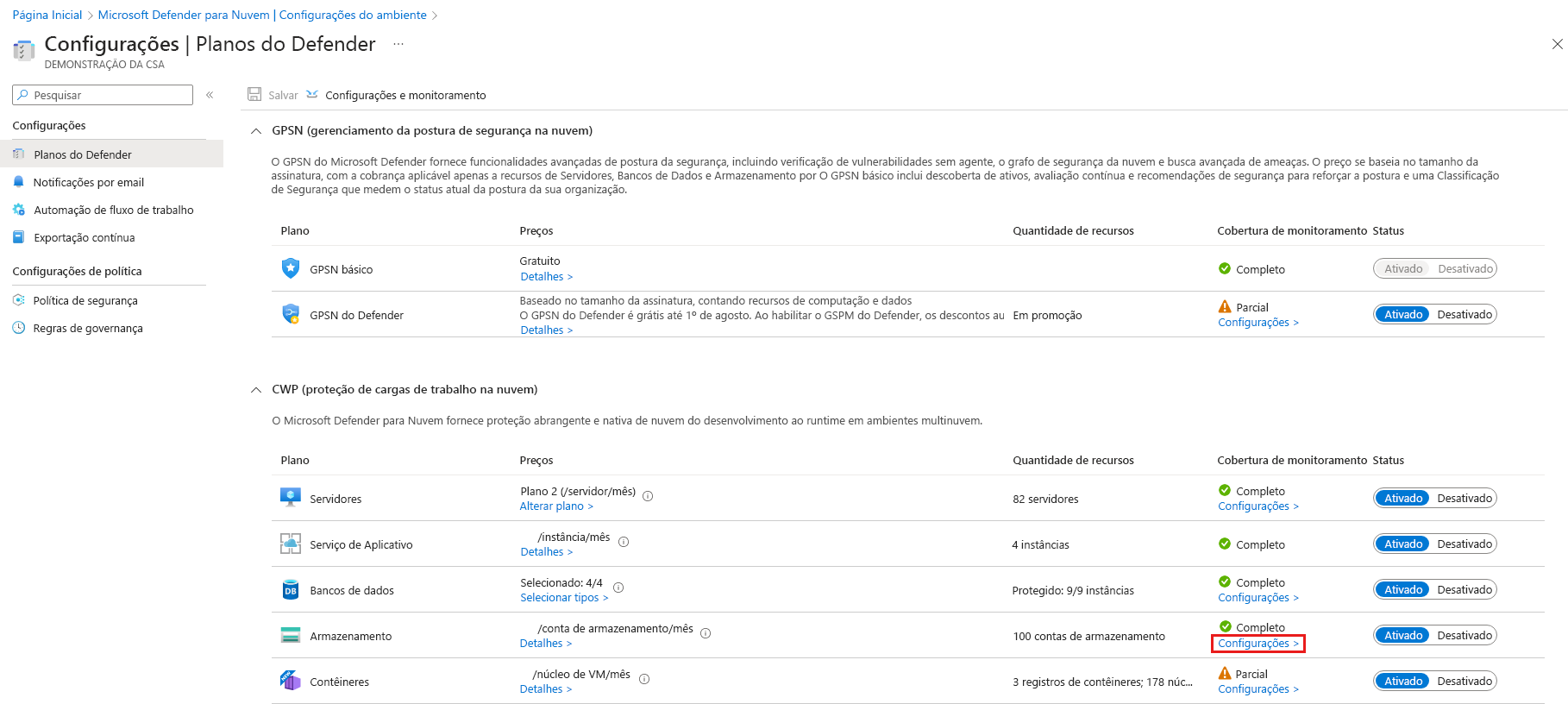

No menu do Defender for Cloud, abra a página Configurações e selecione a assinatura relevante.

Na página Planos do Defender, selecione Defender for Containers e selecione Configurações.

Gorjeta

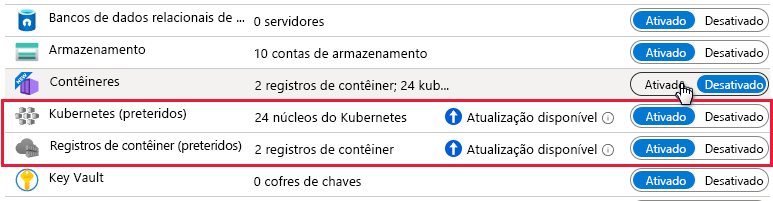

Se a assinatura já tiver o Defender para Kubernetes e/ou o Defender para registros de contêiner habilitados, um aviso de atualização será exibido. Caso contrário, a única opção será Defender for Containers.

Ligue o componente relevante para ativá-lo.

Método de habilitação por capacidade

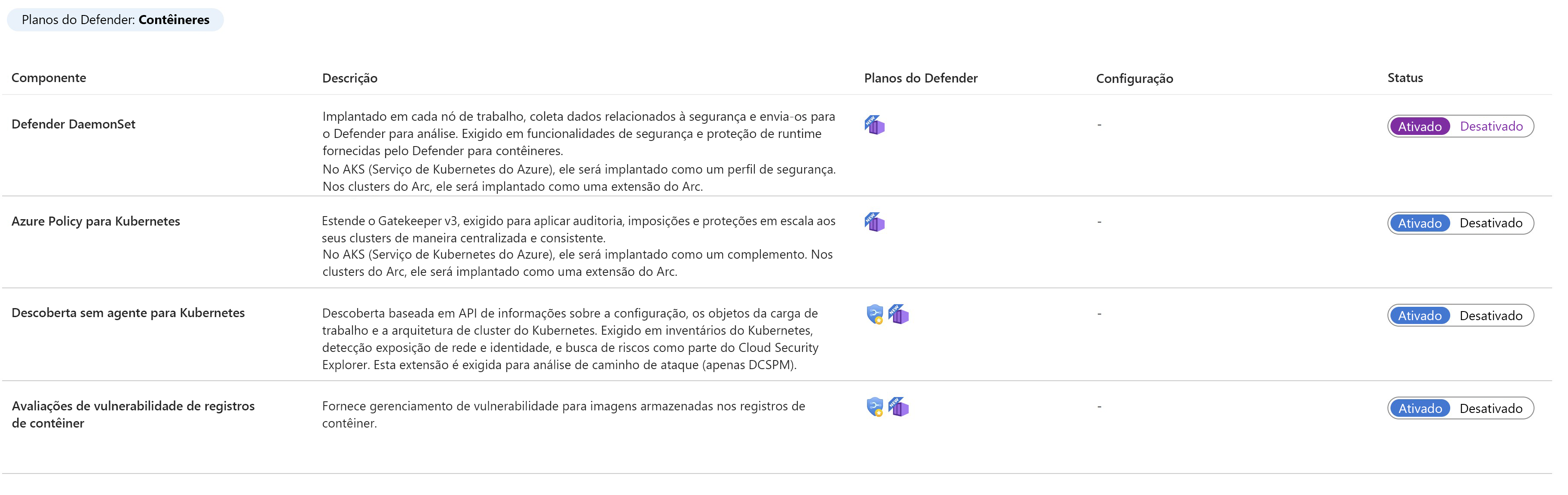

Por padrão, ao habilitar o plano por meio do portal do Azure, o Microsoft Defender for Containers é configurado para habilitar automaticamente todos os recursos e instalar todos os componentes necessários para fornecer as proteções oferecidas pelo plano, incluindo a atribuição de um espaço de trabalho padrão.

Se você não quiser habilitar todos os recursos dos planos, poderá selecionar manualmente quais recursos específicos habilitar selecionando Editar configuração para o plano Contêineres. Em seguida, na página Configurações e monitoramento, selecione os recursos que deseja habilitar. Além disso, você pode modificar essa configuração na página de planos do Defender após a configuração inicial do plano.

Atribuindo espaço de trabalho personalizado para o agente do Defender

Você pode atribuir um espaço de trabalho personalizado por meio da Política do Azure.

Implantação manual do agente do Defender ou do agente de políticas do Azure sem provisionamento automático usando recomendações

Os recursos que exigem a instalação do agente também podem ser implantados em um ou mais clusters Kubernetes, usando a recomendação apropriada:

| Agente | Recomendação |

|---|---|

| Agente Defender para Kubernetes | Os clusters do Serviço Kubernetes do Azure devem ter o perfil do Defender habilitado |

| Agente Defender para Kubernetes habilitado para Arc | Os clusters Kubernetes habilitados para Azure Arc devem ter a extensão Defender instalada |

| Agente de política do Azure para Kubernetes | Os clusters do Serviço Kubernetes do Azure devem ter o Complemento de Política do Azure para Kubernetes instalado |

| Agente de política do Azure para Kubernetes habilitado para Arc | Os clusters Kubernetes habilitados para Azure Arc devem ter a extensão Azure Policy instalada |

Execute as seguintes etapas para executar a implantação do agente do Defender em clusters específicos:

Na página de recomendações do Microsoft Defender for Cloud, abra Ativar controle de segurança avançado ou procure diretamente uma das recomendações acima (ou use os links acima para abrir a recomendação diretamente)

Exiba todos os clusters sem um agente por meio da guia não íntegro.

Selecione os clusters nos quais implantar o agente desejado e selecione Corrigir.

Selecione Corrigir recursos X.

- Visibilidade sobre qual dos seus clusters tem o agente do Defender implantado

- Botão Corrigir para implantá-lo nesses clusters sem o agente

- Espaço de trabalho: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResourceGroup-[geo]

- A habilitação do provisionamento automático afeta potencialmente as máquinas existentes e futuras .

- A desativação do provisionamento automático para uma extensão afeta apenas as máquinas futuras - nada é desinstalado desativando o provisionamento automático.

Implantando o agente do Defender - todas as opções

Você pode habilitar o plano do Defender for Containers e implantar todos os componentes relevantes do portal do Azure, da API REST ou com um modelo do Gerenciador de Recursos. Para obter etapas detalhadas, selecione a guia relevante.

Depois que o agente do Defender for implantado, um espaço de trabalho padrão será atribuído automaticamente. Você pode atribuir um espaço de trabalho personalizado no lugar do espaço de trabalho padrão por meio da Política do Azure.

Use o botão de correção da recomendação do Defender for Cloud

Um processo simplificado e sem atrito permite que você use as páginas do portal do Azure para habilitar o plano do Defender for Cloud e configurar o provisionamento automático de todos os componentes necessários para defender seus clusters Kubernetes em escala.

Uma recomendação dedicada do Defender for Cloud oferece:

Na página de recomendações do Microsoft Defender for Cloud, abra Ativar controle de segurança avançado.

Use o filtro para localizar a recomendação chamada Os clusters do Serviço Kubernetes do Azure devem ter o perfil do Defender habilitado.

Nota

Observe o ícone Corrigir na coluna de ações

Selecione os clusters para ver os detalhes dos recursos íntegros e não íntegros - clusters com e sem o agente.

Na lista de recursos não íntegros, selecione um cluster e selecione Corrigir para abrir o painel com a confirmação de correção.

Selecione Corrigir recursos X.

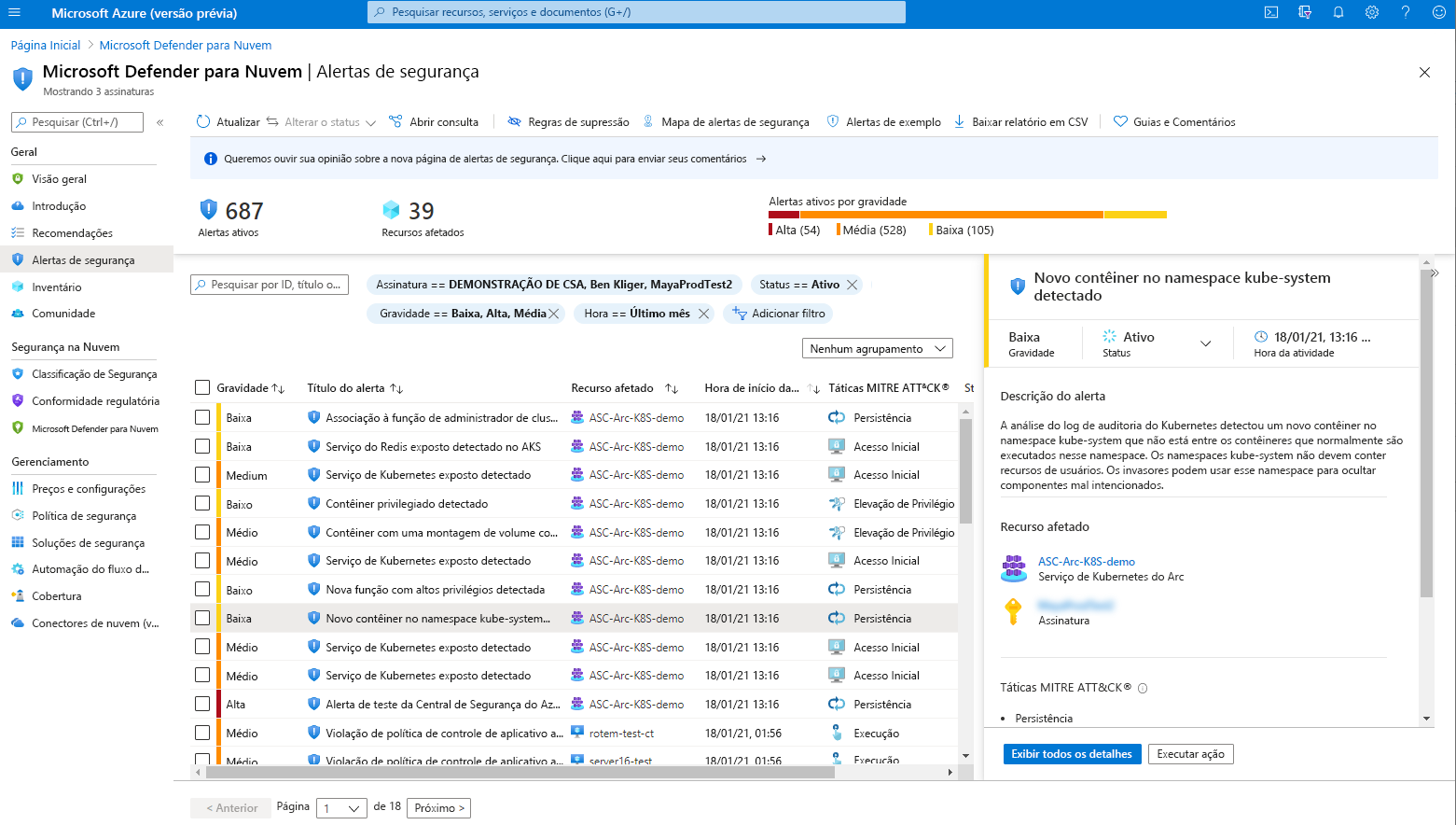

Simule alertas de segurança do Microsoft Defender for Containers

Para simular um alerta de segurança, execute o seguinte comando a partir do cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nA resposta esperada éNo resource found. Em 30 minutos, o Defender for Cloud deteta essa atividade e aciona um alerta de segurança.Nota

Para simular alertas sem agente para o Defender for Containers, o Azure Arc não é um pré-requisito.

No portal do Azure, abra a página de alertas de segurança do Microsoft Defender for Cloud e procure o alerta no recurso relevante:

Área de trabalho do Log Analytics predefinida para o AKS

O espaço de trabalho do Log Analytics é usado pelo agente do Defender como um pipeline de dados para enviar dados do cluster para o Defender for Cloud sem reter dados no próprio espaço de trabalho do Log Analytics. Como resultado, os usuários não serão cobrados neste caso de uso.

O agente do Defender usa um espaço de trabalho padrão do Log Analytics. Se você ainda não tiver um espaço de trabalho padrão do Log Analytics, o Defender for Cloud criará um novo grupo de recursos e um espaço de trabalho padrão quando o agente do Defender for instalado. O espaço de trabalho padrão é criado com base na sua região.

A convenção de nomenclatura para o espaço de trabalho e o grupo de recursos padrão do Log Analytics é:

Atribuir um espaço de trabalho personalizado

Quando você habilita a opção de provisionamento automático, um espaço de trabalho padrão será atribuído automaticamente. Você pode atribuir um espaço de trabalho personalizado por meio da Política do Azure.

Para verificar se você tem um espaço de trabalho atribuído:

Inicie sessão no portal do Azure.

Pesquise e selecione Política.

Selecione Definições.

Procure o ID

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5da política .

Siga a seção Criar uma nova atribuição com espaço de trabalho personalizado se a política ainda não tiver sido atribuída ao escopo relevante. Ou siga a atribuição Atualizar com espaço de trabalho personalizado se a política já estiver atribuída e você quiser alterá-la para usar um espaço de trabalho personalizado.

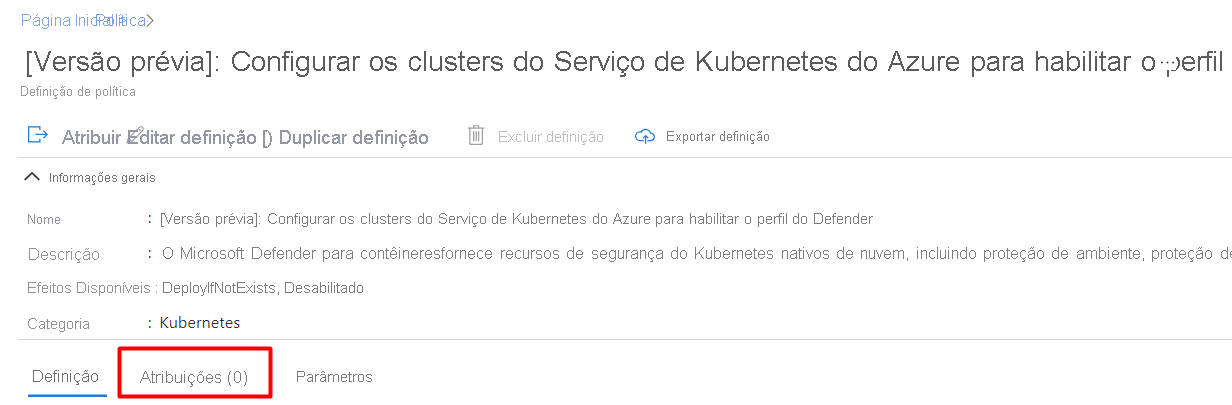

Criar uma nova atribuição com espaço de trabalho personalizado

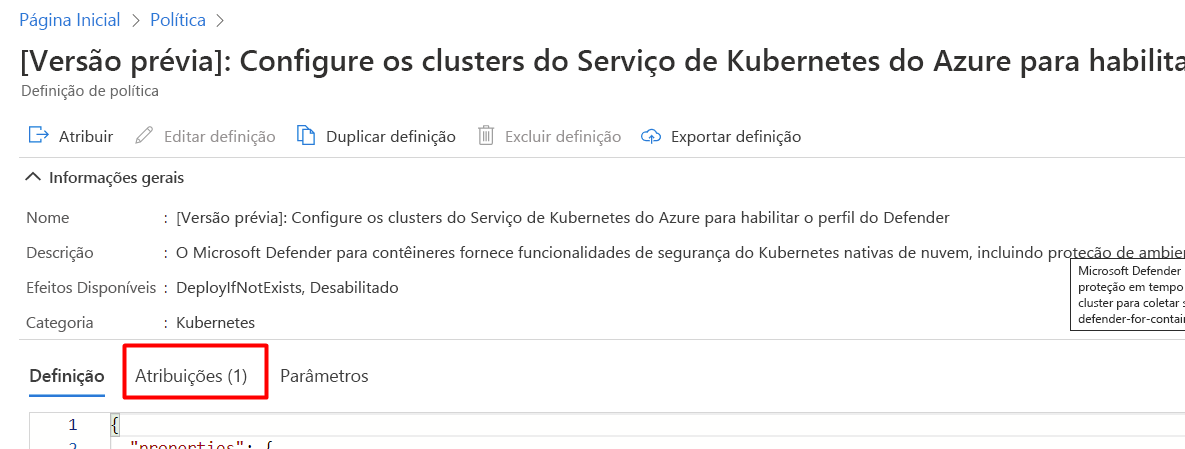

Se a política não tiver sido atribuída, você verá Assignments (0).

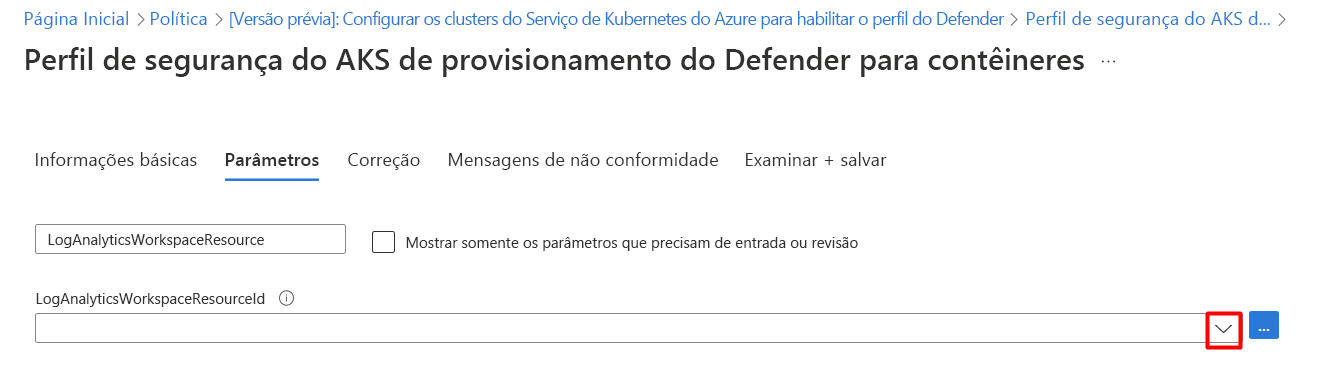

Para atribuir espaço de trabalho personalizado:

Selecione Atribuir.

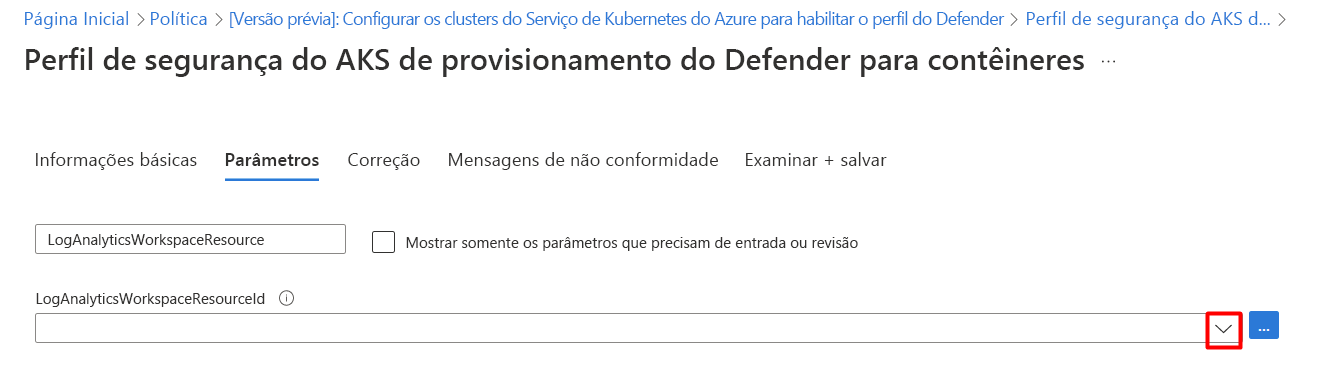

Na guia Parâmetros, desmarque a opção Mostrar apenas parâmetros que precisam de entrada ou revisão.

Selecione um ID LogAnalyticsWorkspaceResource no menu suspenso.

Selecione Rever + criar.

Selecione Criar.

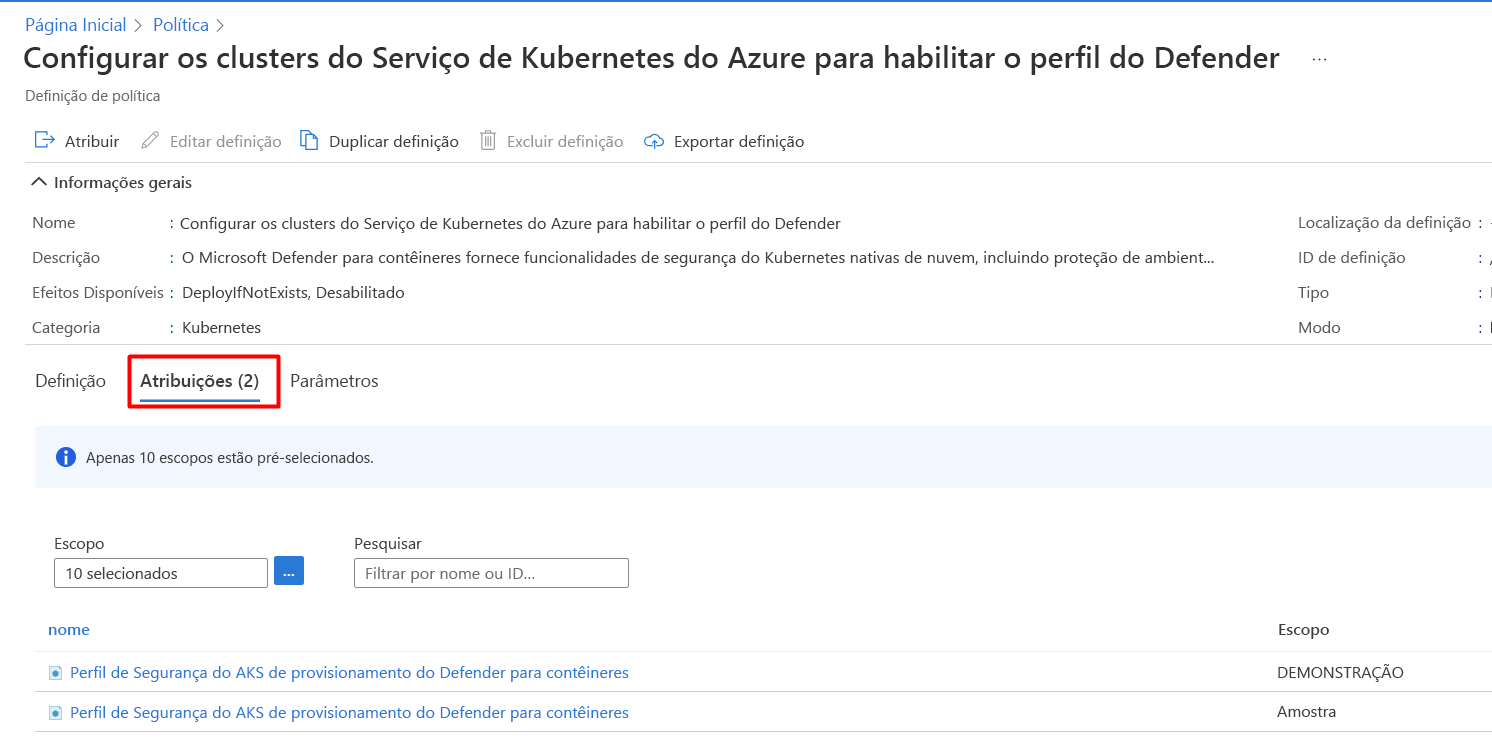

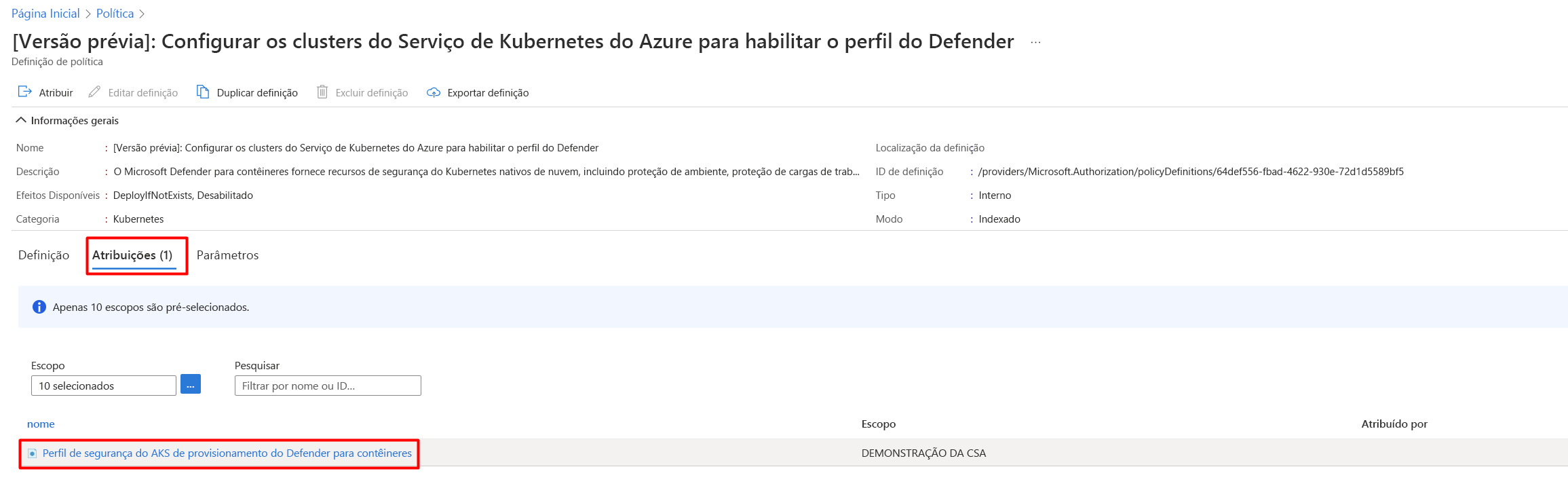

Atualizar atribuição com espaço de trabalho personalizado

Se a política já tiver sido atribuída a um espaço de trabalho, você veráAssignments (1).

Nota

Se tiver mais do que uma subscrição, o número poderá ser superior.

Para atribuir espaço de trabalho personalizado:

Selecione o trabalho relevante.

Selecione Editar atribuição.

Na guia Parâmetros, desmarque a opção Mostrar apenas parâmetros que precisam de entrada ou revisão.

Selecione um ID LogAnalyticsWorkspaceResource no menu suspenso.

Selecione Rever + guardar.

Selecione Guardar.

Remova o sensor Defender

Para remover esta - ou qualquer extensão - do Defender for Cloud, não basta desativar o provisionamento automático:

Para desativar totalmente o plano do Defender for Containers, vá para Configurações do ambiente e desative o plano do Microsoft Defender for Containers.

No entanto, para garantir que os componentes do Defender for Containers não sejam provisionados automaticamente para seus recursos a partir de agora, desative o provisionamento automático das extensões, conforme explicado em Configurar provisionamento automático para agentes e extensões do Microsoft Defender for Cloud.

Você pode remover a extensão usando a API REST ou um modelo do Gerenciador de Recursos, conforme explicado nas guias abaixo.

Usar a CLI do Azure para remover o sensor do Defender

Remova o Microsoft Defender for com os seguintes comandos:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>A remoção da extensão pode levar alguns minutos.

Para verificar se a extensão foi removida com êxito, execute o seguinte comando:

kubectl get pods -n kube-system | grep microsoft-defenderQuando a extensão for removida, você verá que nenhum pods é retornado no comando get pods. Pode levar alguns minutos para que os pods sejam excluídos.