Conecte seu ambiente de laboratório do GitHub ao Microsoft Defender for Cloud

Ao conectar suas organizações do GitHub ao Defender for Cloud, você estende os recursos de segurança do Defender for Cloud aos recursos do GitHub. Estas funcionalidades incluem:

Recursos básicos do CSPM (Cloud Security Posture Management): você pode avaliar sua postura de segurança do GitHub por meio de recomendações de segurança específicas do GitHub. Você também pode aprender sobre todas as recomendações para os recursos do GitHub.

Recursos do Defender CSPM: os clientes do Defender CSPM recebem código para caminhos de ataque contextualizados na nuvem, avaliações de risco e insights para identificar as fraquezas mais críticas que os invasores podem usar para violar seu ambiente. Conectar seus repositórios do GitHub permite contextualizar as descobertas de segurança de DevOps com suas cargas de trabalho na nuvem e identificar a origem e o desenvolvedor para correção oportuna.

Pré-requisitos

Para concluir este guia de início rápido, necessita de:

- Uma conta do Azure com o Defender for Cloud integrado. Se ainda não tiver uma conta do Azure, crie uma gratuitamente.

- GitHub Enterprise com GitHub Advanced Security habilitado para avaliações de postura de segredos, dependências, configurações incorretas de IaC e análise de qualidade de código nos repositórios do GitHub.

Nota

A função Leitor de Segurança pode ser aplicada no escopo do conector Grupo de Recursos/GitHub para evitar a definição de permissões altamente privilegiadas em um nível de Assinatura para acesso de leitura de avaliações de postura de segurança do DevOps.

Conecte sua conta do GitHub

Para conectar sua conta do GitHub ao Microsoft Defender for Cloud:

Inicie sessão no portal do Azure.

Vá para Configurações do Microsoft Defender for Cloud>Environment.

Selecione Adicionar ambiente.

Selecione GitHub.

Introduza um nome (limite de 20 carateres) e, em seguida, selecione a sua subscrição, grupo de recursos e região. A assinatura é o local onde o Defender for Cloud cria e armazena a conexão do GitHub.

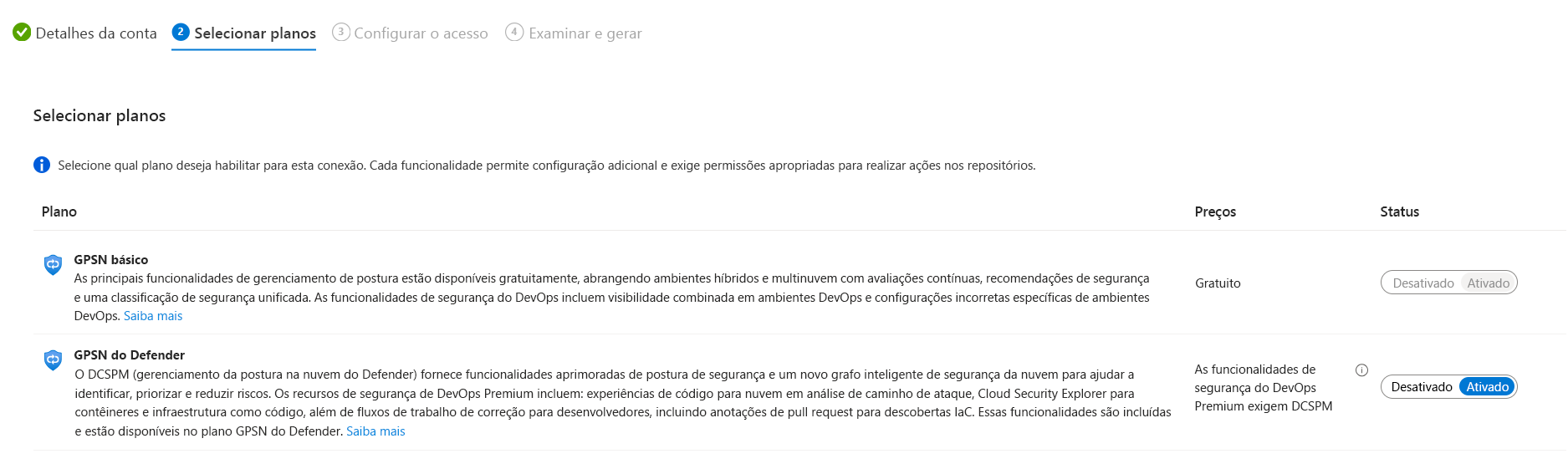

Selecione Avançar: selecione planos. Configure o status do plano CSPM do Defender para seu conector GitHub.

Selecione Next: Configure access.

Selecione Autorizar para conceder acesso à sua assinatura do Azure aos repositórios do GitHub. Inicie sessão, se necessário, com uma conta que tenha permissões para os repositórios que pretende proteger. Após a autorização, se você esperar muito tempo para instalar o aplicativo GitHub de segurança DevOps, a sessão expirará e você receberá uma mensagem de erro.

Selecione Instalar.

Selecione as organizações para instalar o aplicativo GitHub. É recomendável conceder acesso a todos os repositórios para garantir que o Defender for Cloud possa proteger todo o seu ambiente GitHub. Esta etapa concede ao Defender for Cloud acesso às organizações selecionadas.

Em Organizações, selecione uma das seguintes opções:

- Selecione todas as organizações existentes para descobrir automaticamente todos os repositórios em organizações do GitHub onde o aplicativo GitHub de segurança DevOps está instalado.

- Selecione todas as organizações existentes e futuras para descobrir automaticamente todos os repositórios em organizações do GitHub onde o aplicativo GitHub de segurança de DevOps está instalado e organizações futuras onde o aplicativo GitHub de segurança de DevOps está instalado.

Selecione Avançar: Revisar e gerar.

Selecione Criar.

Nota

Para garantir a funcionalidade adequada dos recursos avançados de postura de DevOps no Defender for Cloud, apenas uma instância de uma organização do GitHub pode ser integrada ao Locatário do Azure no qual você está criando um conector.