Verificação de malware no Defender for Storage

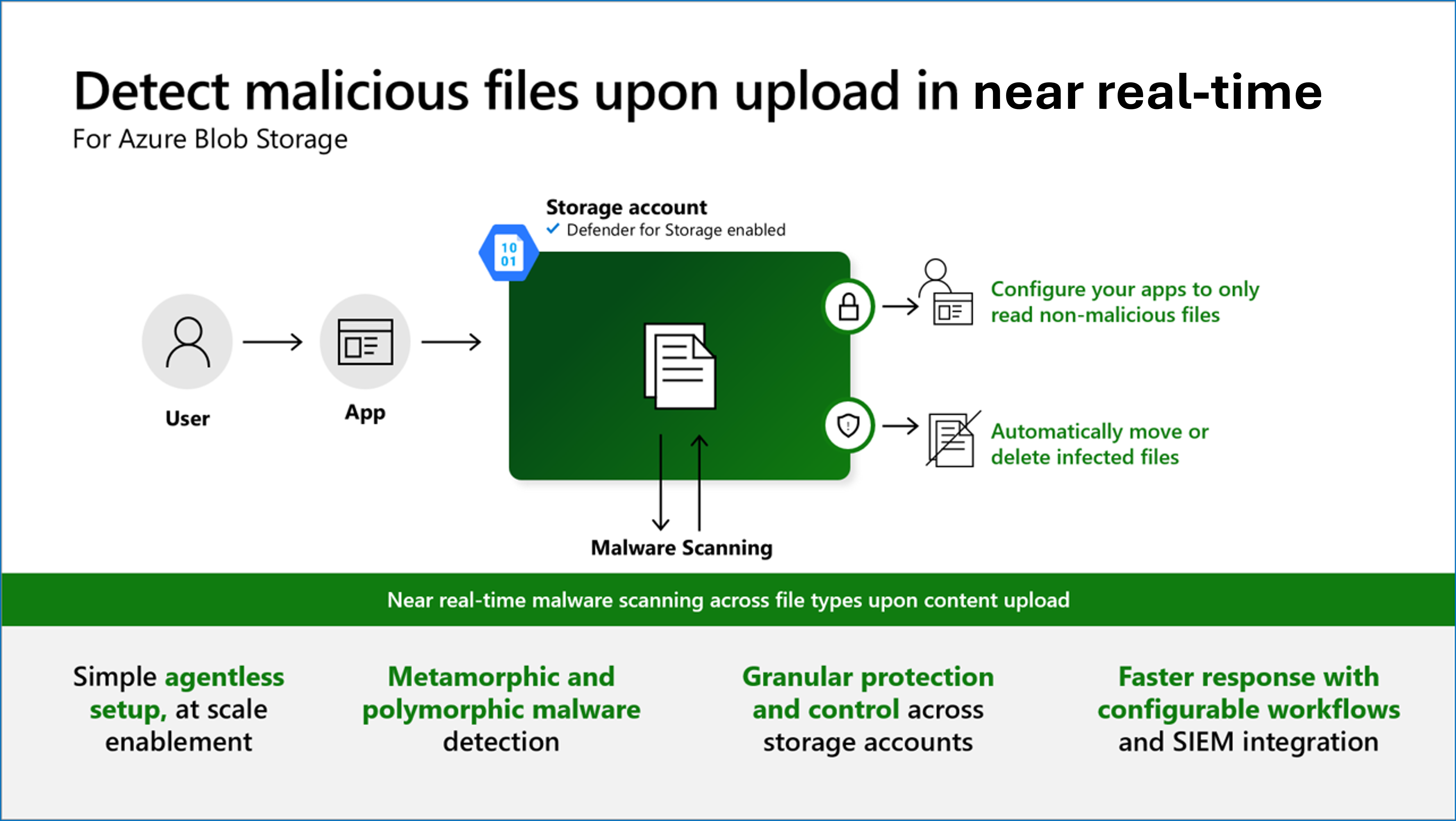

A verificação de malware no Defender for Storage ajuda a proteger seu Armazenamento de Blob do Azure contra conteúdo mal-intencionado, executando uma verificação completa de malware no conteúdo carregado quase em tempo real, usando os recursos do Microsoft Defender Antivírus. Ele foi projetado para ajudar a cumprir os requisitos de segurança e conformidade para lidar com conteúdo não confiável.

O recurso de verificação de malware é uma solução de software como serviço (SaaS) sem agente que permite uma configuração simples em escala, com manutenção zero, e suporta a automação da resposta em escala.

O upload de malware é uma das principais ameaças no armazenamento em nuvem

O conteúdo carregado para o armazenamento em nuvem pode ser malware. As contas de armazenamento podem ser um ponto de entrada de malware na organização e um ponto de distribuição de malware. Para proteger as organizações contra essa ameaça, o conteúdo no armazenamento em nuvem deve ser verificado em busca de malware antes de ser acessado.

A verificação de malware no Defender for Storage ajuda a proteger as contas de armazenamento contra conteúdo mal-intencionado

- Uma solução SaaS integrada que permite uma ativação simples em escala com manutenção zero.

- Recursos antimalware abrangentes usando o Microsoft Defender Antivirus (MDAV), capturando malware polimórfico e metamórfico.

- Cada tipo de arquivo é digitalizado (incluindo arquivos como arquivos zip) e um resultado é retornado para cada verificação. O limite de tamanho do ficheiro é de 2 GB.

- Suporta resposta em escala – excluindo ou colocando em quarentena arquivos suspeitos, com base nas tags de índice dos blobs ou eventos da Grade de Eventos.

- Quando a verificação de malware identifica um arquivo mal-intencionado, alertas de segurança detalhados do Microsoft Defender for Cloud são gerados.

- Projetado para ajudar a cumprir os requisitos de segurança e conformidade para verificar conteúdo não confiável carregado no armazenamento, incluindo uma opção para registrar todos os resultados da verificação.

Casos de uso e cenários comuns

Alguns casos de uso e cenários comuns para verificação de malware no Defender for Storage incluem:

- Aplicações Web: muitas aplicações Web na nuvem permitem aos utilizadores carregar conteúdo para armazenamento. Isso permite baixa manutenção e armazenamento escalável para aplicativos como aplicativos fiscais, sites de RH de upload de CV e upload de recibos.

- Proteção de conteúdo: recursos como vídeos e fotos são comumente compartilhados e distribuídos em escala, tanto internamente quanto para terceiros. CDNs (Content Delivery Network) e hubs de conteúdo são uma oportunidade clássica de distribuição de malware.

- Requisitos de conformidade: recursos que aderem a padrões de conformidade como National Institute of Standards and Technology, Society for Worldwide Interbank Financial Telecommunications, General Data Protection Regulation e outros exigem práticas de segurança robustas, que incluem verificação de malware. É fundamental para organizações que operam em setores ou regiões regulamentadas.

- Integração de terceiros: os dados de terceiros podem vir de uma ampla variedade de fontes, e nem todas elas podem ter práticas de segurança robustas, como parceiros de negócios, desenvolvedores e contratados. A verificação de malware ajuda a garantir que esses dados não introduzam riscos de segurança ao seu sistema.

- Plataformas colaborativas: semelhante ao compartilhamento de arquivos, as equipes usam o armazenamento em nuvem para compartilhar conteúdo continuamente e colaborar entre equipes e organizações. A verificação de malware garante uma colaboração segura.

- Pipelines de dados: os dados que se movem através de processos ETL (Extract, Transfer, Load) podem vir de várias fontes e podem incluir malware. A verificação de malware pode ajudar a garantir a integridade desses pipelines.

- Dados de treinamento de aprendizado de máquina: a qualidade e a segurança dos dados de treinamento são essenciais para modelos de aprendizado de máquina eficazes. É importante garantir que esses conjuntos de dados sejam limpos e seguros, especialmente se incluírem conteúdo gerado pelo usuário ou dados de fontes externas.

A verificação de malware é um serviço quase em tempo real. Os tempos de verificação podem variar dependendo do tamanho ou tipo de arquivo digitalizado, bem como da carga no serviço ou na conta de armazenamento. A Microsoft está constantemente trabalhando para reduzir o tempo geral de verificação, no entanto, você deve levar essa variabilidade nos tempos de verificação em consideração ao projetar uma experiência do usuário baseada no serviço.

Pré-requisitos

Para habilitar e configurar a Verificação de Malware, você deve ter funções de Proprietário (como Proprietário da Assinatura ou Proprietário da Conta de Armazenamento) ou funções específicas com as ações de dados necessárias. Saiba mais sobre as permissões necessárias.

Você pode habilitar e configurar a Verificação de Malware em escala para suas assinaturas, mantendo o controle granular sobre a configuração do recurso para contas de armazenamento individuais. Há várias maneiras de habilitar e configurar a Verificação de Malware: política interna do Azure (o método recomendado), usando programaticamente a Infraestrutura como modelos de Código, incluindo modelos Terraform, Bíceps e Azure Resource Manager (ARM), usando o portal do Azure ou diretamente com a API REST.

Como funciona a verificação de malware

Verificação de malware ao carregar

Gatilhos ao carregar

Quando um blob é carregado para uma conta de armazenamento protegida - uma verificação de malware é acionada. Todos os métodos de upload acionam a verificação. Modificar um blob é uma operação de upload e, portanto, o conteúdo modificado é verificado após a atualização.

Regiões de varredura e retenção de dados

O serviço de verificação de malware que usa tecnologias Microsoft Defender Antivirus lê o blob. A Verificação de Malware verifica o conteúdo "na memória" e exclui os arquivos digitalizados imediatamente após a verificação. O conteúdo não é mantido. A verificação ocorre na mesma região da conta de armazenamento. Em alguns casos, quando um arquivo é suspeito e mais dados são necessários, a Verificação de Malware pode compartilhar metadados de arquivos fora da região de varredura, incluindo metadados classificados como dados do cliente (por exemplo, hash Secure Hash Algorithm SHA-256), com o Microsoft Defender for Endpoint.

Aceda aos dados dos clientes

O serviço de verificação de malware requer acesso aos seus dados para verificar seus dados em busca de malware. Durante a ativação do serviço, um novo recurso do Verificador de Dados chamado StorageDataScanner é criado em sua assinatura do Azure. Este recurso é concedido com uma atribuição de função de Proprietário de Dados de Blob de Armazenamento para acessar e alterar seus dados para verificação de malware e descoberta de dados confidenciais.

O Private Endpoint é suportado pronto para uso

A verificação de malware no Defender for Storage é suportada em contas de armazenamento que usam pontos de extremidade privados, mantendo a privacidade dos dados.

Os pontos de extremidade privados fornecem conectividade segura aos seus serviços de armazenamento do Azure, eliminando a exposição pública à Internet, e são considerados uma prática recomendada.

Configuração da verificação de malware

Quando a verificação de malware está ativada, as seguintes ações ocorrem automaticamente no seu ambiente:

- Para cada conta de armazenamento na qual você habilita a verificação de malware, um recurso de Tópico do Sistema de Grade de Eventos é criado no mesmo grupo de recursos da conta de armazenamento - usado pelo serviço de verificação de malware para ouvir os gatilhos de upload de blob. A remoção deste recurso quebra a funcionalidade de verificação de malware.

- Para analisar os seus dados, o serviço de Análise de Malware requer acesso aos seus dados. Durante a ativação do serviço, um novo recurso do Verificador de Dados chamado

StorageDataScanneré criado em sua assinatura do Azure e atribuído com uma identidade gerenciada atribuída ao sistema. Este recurso é concedido com a atribuição da função Proprietário de Dados de Blob de Armazenamento, permitindo que ele acesse seus dados para fins de Verificação de Malware e Descoberta de Dados Confidenciais.

Se a configuração de rede da sua conta de armazenamento estiver definida como Habilitar acesso à rede pública a partir de redes virtuais selecionadas e endereçado por IP, o StorageDataScanner recurso será adicionado à seção Instâncias de recurso em Configuração de rede da conta de armazenamento para permitir o acesso para verificar seus dados.

Se você estiver habilitando a verificação de malware no nível da assinatura, um novo recurso do Operador de Segurança chamado StorageAccounts/securityOperators/DefenderForStorageSecurityOperator será criado em sua assinatura do Azure e atribuído com uma identidade gerenciada pelo sistema. Este recurso é usado para habilitar e reparar a configuração do Defender for Storage e Malware Scanning em contas de armazenamento existentes e verificar se novas contas de armazenamento criadas na assinatura devem ser habilitadas. Este recurso tem atribuições de função que incluem as permissões específicas necessárias para habilitar a verificação de malware.

A verificação de malware depende de determinados recursos, identidades e configurações de rede para funcionar corretamente. Se você modificar ou excluir qualquer um destes, a verificação de malware deixará de funcionar. Para restaurar o seu funcionamento normal, pode desligá-lo e ligá-lo novamente.

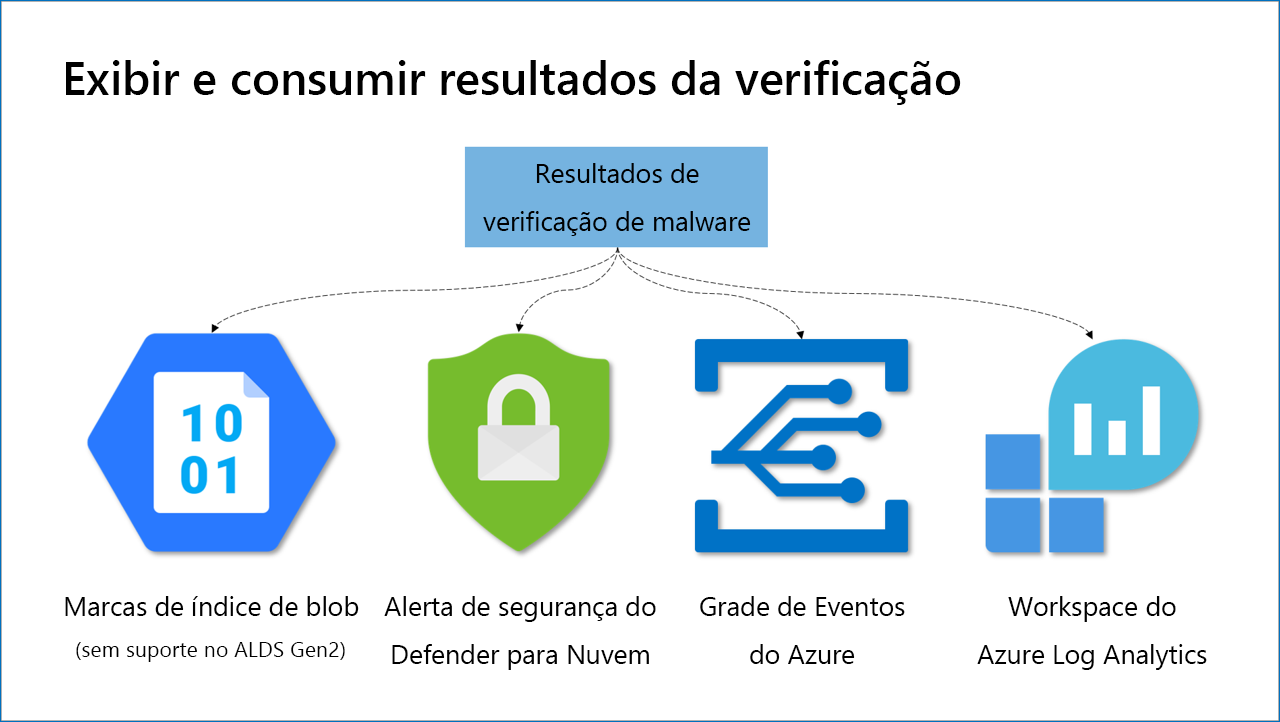

Fornecendo resultados de varredura

Os resultados da verificação de malware estão disponíveis através de quatro métodos. Após a configuração, você verá os resultados da verificação como tags de índice de blob para cada arquivo carregado e digitalizado na conta de armazenamento e como alertas de segurança do Microsoft Defender for Cloud quando um arquivo for identificado como malicioso.

Você pode optar por configurar métodos de resultado de verificação extra, como Grade de Eventos e Análise de Log; Esses métodos exigem configuração extra. Na próxima seção, você aprenderá sobre os diferentes métodos de resultados da verificação.

Resultados da análise

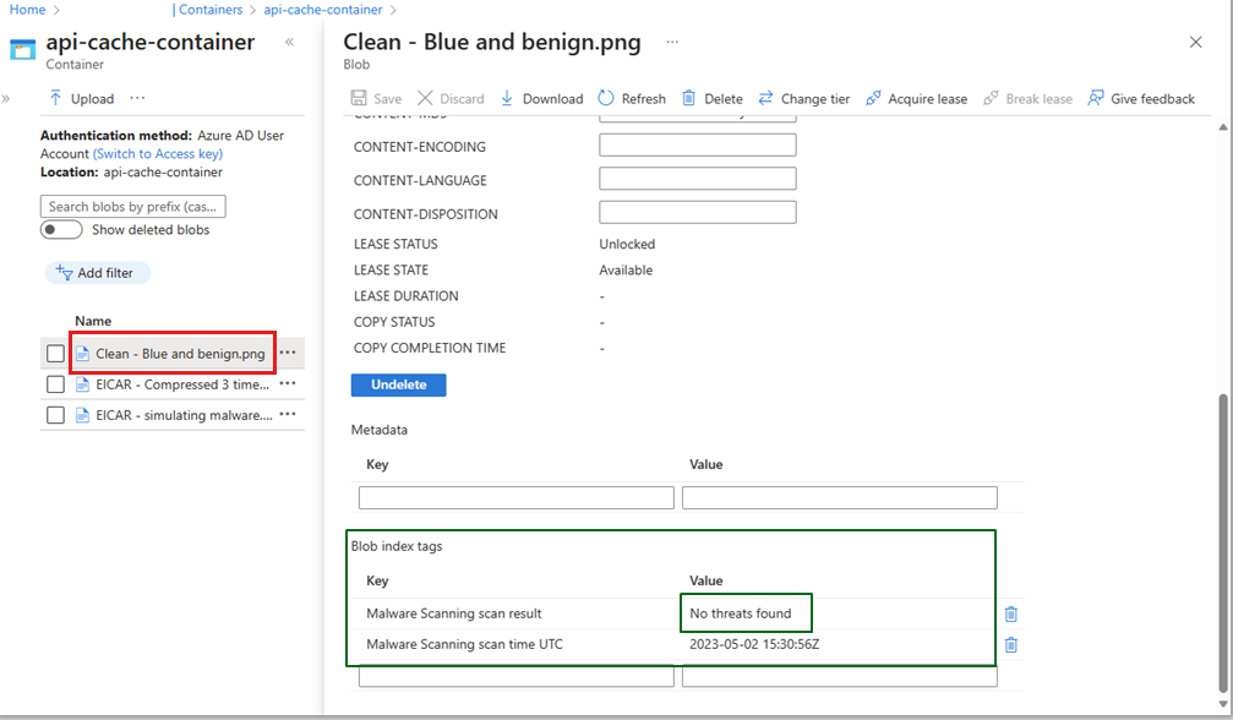

Tags de índice de Blob

As tags de índice de blob são campos de metadados em um blob. Eles categorizam os dados em sua conta de armazenamento usando atributos de tag chave-valor. Essas tags são automaticamente indexadas e expostas como um índice multidimensional pesquisável para encontrar dados facilmente. Os resultados da verificação são concisos, exibindo o resultado da verificação de malware e o tempo de verificação de malware Tempo Universal Coordenado (UTC) nos metadados de blob. Outros tipos de resultados (alertas, eventos, logs) fornecem mais informações sobre o tipo de malware e a operação de upload de arquivos.

As tags de índice de Blob podem ser usadas por aplicativos para automatizar fluxos de trabalho, mas não são resistentes a violações.

Alertas de segurança do Defender for Cloud

Quando um arquivo mal-intencionado é detetado, o Microsoft Defender for Cloud gera um alerta de segurança do Microsoft Defender for Cloud. Para ver o alerta, vá para Alertas de segurança do Microsoft Defender for Cloud. O alerta de segurança contém detalhes e contexto sobre o arquivo, o tipo de malware e as etapas recomendadas de investigação e correção. Para usar esses alertas para correção, você pode:

- Exiba alertas de segurança no portal do Azure navegando até alertas do Microsoft Defender for Cloud>Security.

- Configure automações com base nesses alertas.

- Exporte alertas de segurança para um SIEM (gerenciamento de informações de segurança). Você pode exportar continuamente alertas de segurança Microsoft Sentinel (SIEM da Microsoft) usando o conector Microsoft Sentinel ou outro SIEM de sua escolha.

Evento Grade de Eventos

A Grade de Eventos é útil para automação orientada a eventos. É o método mais rápido para obter resultados com latência mínima em uma forma de eventos que você pode usar para automatizar a resposta.

Os eventos dos tópicos personalizados da Grade de Eventos podem ser consumidos por vários tipos de ponto final. Os mais úteis para cenários de verificação de malware são:

- Aplicativo de função (anteriormente chamado de Função do Azure) – use uma função sem servidor para executar código para resposta automatizada, como mover, excluir ou colocar em quarentena.

- Webhook – para conectar um aplicativo.

- Hubs de Eventos & Fila do Barramento de Serviço – para notificar os consumidores a jusante.

Análise de logs

Talvez você queira registrar os resultados da verificação para obter evidências de conformidade ou investigar os resultados da verificação. Ao configurar um destino de espaço de trabalho do Log Analytics, você pode armazenar todos os resultados da verificação em um repositório de log centralizado que é fácil de consultar. Você pode visualizar os resultados navegando até o espaço de trabalho de destino do Log Analytics e procurando a StorageMalwareScanningResults tabela.

Controlo de custos

A verificação de malware é cobrada por GB verificado. Para fornecer previsibilidade de custos, a Verificação de Malware suporta a definição de um limite para a quantidade de GB digitalizados em um único mês por conta de armazenamento.

A verificação de malware no Defender for Storage não está incluída gratuitamente na primeira avaliação de 30 dias e será cobrada a partir do primeiro dia de acordo com o esquema de preços disponível na página de preços do Defender for Cloud.

O mecanismo de "limitação" foi projetado para definir um limite de varredura mensal, medido em gigabytes (GB), para cada conta de armazenamento, servindo como um controle de custos eficaz. Se um limite de verificação predefinido for estabelecido para uma conta de armazenamento em um único mês, a operação de verificação será interrompida automaticamente assim que esse limite for atingido (com um desvio de até 20 GB) e os arquivos não serão verificados em busca de malware. A tampa é reposta no final de cada mês à meia-noite UTC. A atualização do limite normalmente leva até uma hora para entrar em vigor.

Por padrão, um limite de 5 TB (5.000 GB) é estabelecido se nenhum mecanismo de limite específico for definido.

Você pode definir o mecanismo de limite em contas de armazenamento individuais ou em uma assinatura inteira (cada conta de armazenamento na assinatura receberá o limite definido no nível de assinatura).

Custos adicionais da verificação de malware

A verificação de malware usa outros serviços do Azure como base. Isso significa que, ao habilitar a verificação de malware, você também será cobrado pelos serviços do Azure necessários. Esses serviços incluem operações de leitura do Armazenamento do Azure, indexação de blob do Armazenamento do Azure e notificações da Grade de Eventos do Azure.

Tratamento de possíveis falsos positivos e falsos negativos

Se você tiver um arquivo que você suspeita que pode ser malware, mas não está sendo detetado (falso negativo) ou está sendo detetado incorretamente (falso positivo), você pode enviá-lo para nós para análise através do portal de envio de amostra. Selecione "Microsoft Defender for Storage" como a fonte.

O Defender for Cloud permite suprimir alertas de falsos positivos. Certifique-se de limitar a regra de supressão usando o nome do malware ou o hash do arquivo.

A Verificação de Malware não bloqueia automaticamente o acesso ou altera as permissões para o blob carregado, mesmo que seja mal-intencionado.

Limitações

Funcionalidades e serviços não suportados

- Contas de armazenamento não suportadas: as contas de armazenamento v1 herdadas não são suportadas pela verificação de malware.

- Serviço sem suporte: os Arquivos do Azure não são suportados pela verificação de malware.

- Regiões sem suporte: Jio India West, Korea South, South Africa West.

- Regiões que são suportadas pelo Defender for Storage, mas não pela verificação de malware. Saiba mais sobre a disponibilidade do Defender for Storage.

- Tipos de blob não suportados: os blobs Append e Page não são suportados para a Verificação de Malware.

- Criptografia sem suporte: blobs criptografados do lado do cliente não são suportados, pois não podem ser descriptografados antes da verificação pelo serviço. No entanto, há suporte para dados criptografados em repouso pela Chave Gerenciada pelo Cliente (CMK).

- Resultados de marcas de índice sem suporte: o resultado da verificação de marcas de índice não é suportado em contas de armazenamento com namespace hierárquico habilitado (Azure Data Lake Storage Gen2).

- Grade de Eventos: os tópicos da Grade de Eventos que não têm o acesso à rede pública habilitado (ou seja, conexões de ponto de extremidade privadas) não são suportados pela verificação de malware no Defender for Storage.

Capacidade de taxa de transferência e limite de tamanho de blob

- Limite da taxa de transferência da verificação: a verificação de malware pode processar até 2 GB por minuto para cada conta de armazenamento. Se a taxa de upload de arquivos exceder momentaneamente esse limite para uma conta de armazenamento, o sistema tentará verificar os arquivos além do limite de taxa. Se a taxa de upload de arquivos exceder consistentemente esse limite, alguns blobs não serão verificados.

- Limite de verificação de Blob: a verificação de malware pode processar até 2.000 arquivos por minuto para cada conta de armazenamento. Se a taxa de upload de arquivos exceder momentaneamente esse limite para uma conta de armazenamento, o sistema tentará verificar os arquivos além do limite de taxa. Se a taxa de upload de arquivos exceder consistentemente esse limite, alguns blobs não serão verificados.

- Limite de tamanho de blob: O limite de tamanho máximo para um único blob a ser verificado é de 2 GB. Os blobs maiores que o limite não serão verificados.

Carregamentos de blob e atualizações de tags de índice

Ao carregar um blob para a conta de armazenamento, a verificação de malware inicia uma operação de leitura extra e atualiza a tag de índice. Na maioria dos casos, essas operações não geram carga significativa.

Impacto no acesso e armazenamento Operações de entrada/saída por segundo (IOPS)

Apesar do processo de digitalização, o acesso aos dados carregados permanece inalterado e o impacto nas IOPS de armazenamento é mínimo.