Restringir o acesso com RBAC

O Azure Monitor armazena logs coletados de sistemas gerenciados em um espaço de trabalho do Log Analytics. Cada espaço de trabalho constitui um limite de segurança que você pode proteger com o RBAC no nível do espaço de trabalho. No entanto, o conteúdo de cada espaço de trabalho também está sujeito a um mecanismo de controle de acesso que revisa as permissões atribuídas a recursos individuais dos quais os logs foram coletados.

A determinação de qual destes dois mecanismos produz efeitos baseia-se em vários fatores, incluindo:

Modo de acesso. Isso representa o método que você usa para acessar o espaço de trabalho e define o modo de controle de acesso que é aplicado automaticamente. Existem dois modos de acesso:

- Espaço de trabalho-contexto. Esse modo de acesso é aplicável ao acessar logs da folha Azure Monitor no portal do Azure. Nesse caso, o escopo é definido para todos os dados em todas as tabelas no espaço de trabalho.

- Contexto de recursos. Esse modo de acesso é aplicável quando você está acessando logs a partir do painel de um recurso individual. Nesse caso, o escopo é definido como todos os dados somente para esse recurso específico.

Modo de controle de acesso. Esta é uma configuração no nível do espaço de trabalho que define como as permissões são determinadas no espaço de trabalho e no nível do recurso. Existem dois modos de controlo de acesso:

- Exigir permissões de espaço de trabalho. Esse modo é baseado nas permissões no nível do espaço de trabalho ao operar no contexto do espaço de trabalho ou recurso.

- Use permissões de recursos ou espaços de trabalho. Esse modo é baseado nas permissões no nível do espaço de trabalho ao operar no contexto do espaço de trabalho e nas permissões no nível do recurso ao operar no contexto do recurso. Esta é a configuração padrão para todos os espaços de trabalho.

Embora isso funcione como pretendido para os recursos do Azure, representa um desafio ao acessar dados coletados de computadores locais. Isso ocorre porque eles não estão sujeitos ao RBAC do Azure. O Azure Arc ajuda a corrigir isso, porque atribui uma ID de recurso e um grupo de recursos do Azure correspondente a cada computador que não seja do Azure. Dessa forma, você pode configurar o acesso a logs coletados de computadores locais usando o mesmo mecanismo que se aplica aos recursos do Azure.

Gerir o acesso

Para gerenciar o acesso usando o RBAC para recursos locais, use o seguinte procedimento:

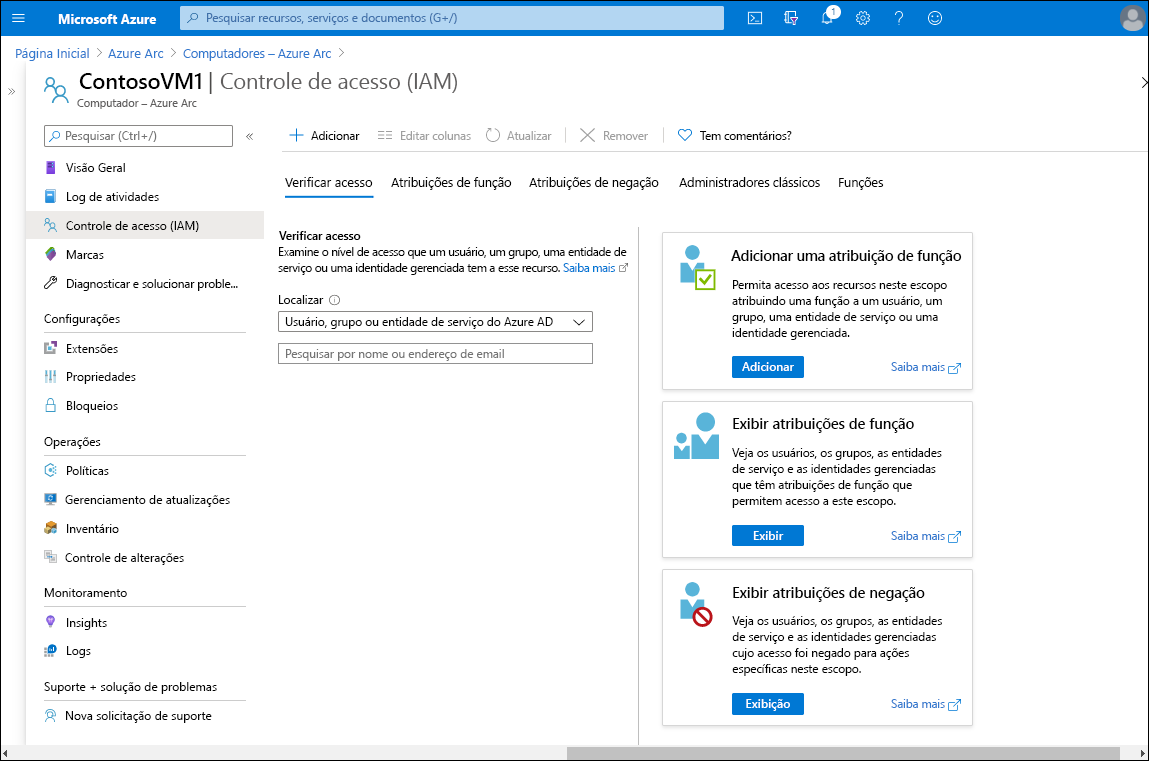

- No portal do Azure, navegue até Azure Arc.

- Selecione Gerenciar servidores.

- Na lista de servidores gerenciados, selecione o servidor apropriado e, no painel de navegação, selecione Controle de acesso (IAM).

A tabela a seguir descreve as cinco guias disponíveis na página Controle de acesso (IAM) e as ações que você pode executar nelas.

Separador

Explicação

Verificar acesso

Você pode usar os links na guia Verificar acesso para adicionar uma atribuição de função ao recurso, revisar atribuições de função e exibir atribuições negadas. Você também pode pesquisar entidades de segurança específicas do Microsoft Entra, como usuários e grupos, e determinar os níveis de acesso que eles têm no recurso. Saiba mais em Guia de início rápido: exiba o acesso que um usuário tem aos recursos do Azure.

Atribuições de funções

Na guia Atribuições de função, você pode revisar as atribuições de função atuais e fazer alterações conforme necessário. Você pode saber mais sobre atribuições de função em Adicionar ou remover atribuições de função do Azure usando o portal do Azure.

Atribuições de negação

Use a guia Negar atribuições para revisar os usuários bloqueados que são impedidos de executar ações específicas, mesmo que uma atribuição de função lhes conceda o acesso necessário. Saiba mais sobre negar atribuições em Listar atribuições de negação do Azure usando o portal do Azure.

Administradores clássicos

No separador Administradores clássicos, reveja os administradores clássicos na sua organização. Esses usuários só são necessários se você ainda estiver usando implantações clássicas do Azure. Você pode saber mais em Administradores de assinatura clássica do Azure.

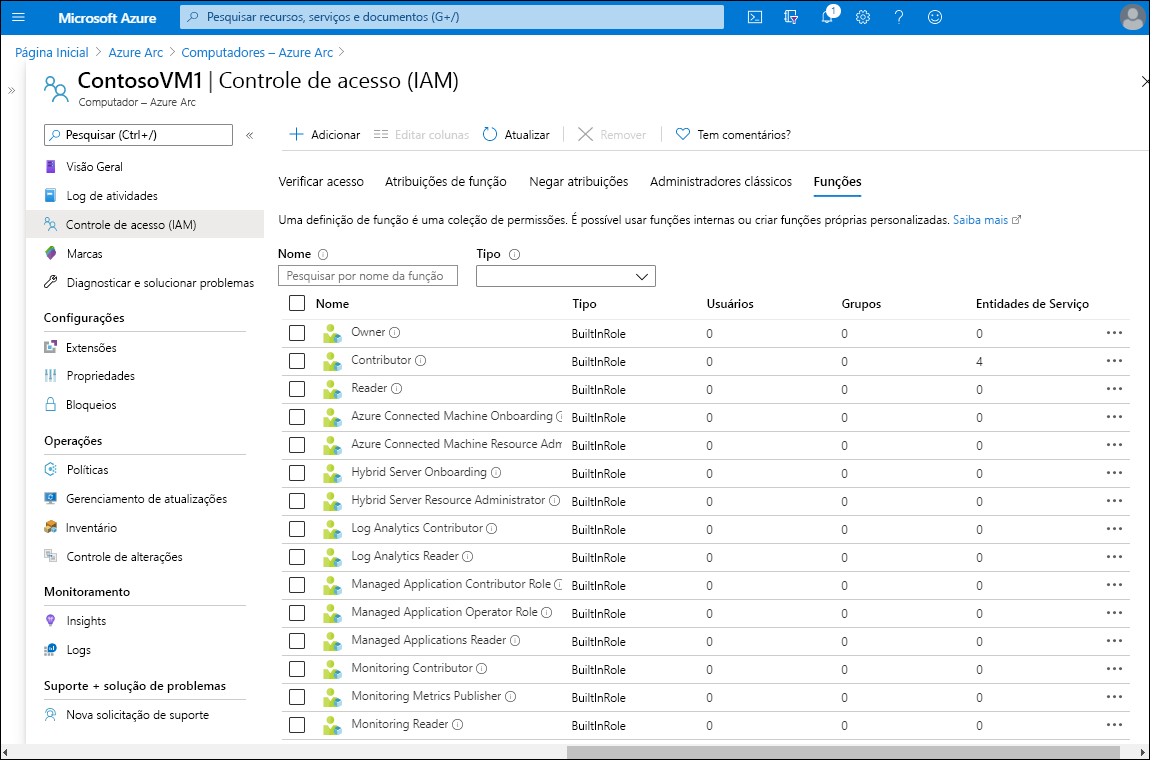

Funções

Na guia Funções, você pode atribuir contas de usuário às funções internas. Adicionar uma atribuição de função a partir da barra de ferramentas. Você pode saber mais sobre funções em Adicionar ou remover atribuições de função do Azure usando o portal do Azure.

Gorjeta

Na barra de ferramentas, selecione + Adicionar para adicionar um coadministrador ou uma nova atribuição de função.

Leitura adicional

Para saber mais, consulte o seguinte documento.