Monitorar, investigar e remediar usuários de alto risco

Investigar riscos

A Proteção de Identidade fornece às organizações três relatórios que podem usar para investigar riscos de identidade em seu ambiente: usuários arriscados, entradas arriscadas e deteções de risco. Investigar eventos é fundamental para compreender melhor e identificar quaisquer pontos fracos na sua estratégia de segurança.

Todos os três relatórios permitem o download de eventos em . CSV para análise adicional fora do portal do Azure. Os relatórios de usuários arriscados e entradas arriscadas permitem baixar as 2.500 entradas mais recentes, enquanto o relatório de deteções de risco permite baixar os 5.000 registros mais recentes.

As organizações podem aproveitar as integrações da API do Microsoft Graph para agregar dados com outras fontes às quais têm acesso como organização.

Pode encontrar os três relatórios no centro de administração do Microsoft Entra, depois em Identidade e, em seguida, em Proteção - Proteção de Identidade.

Navegando pelos relatórios

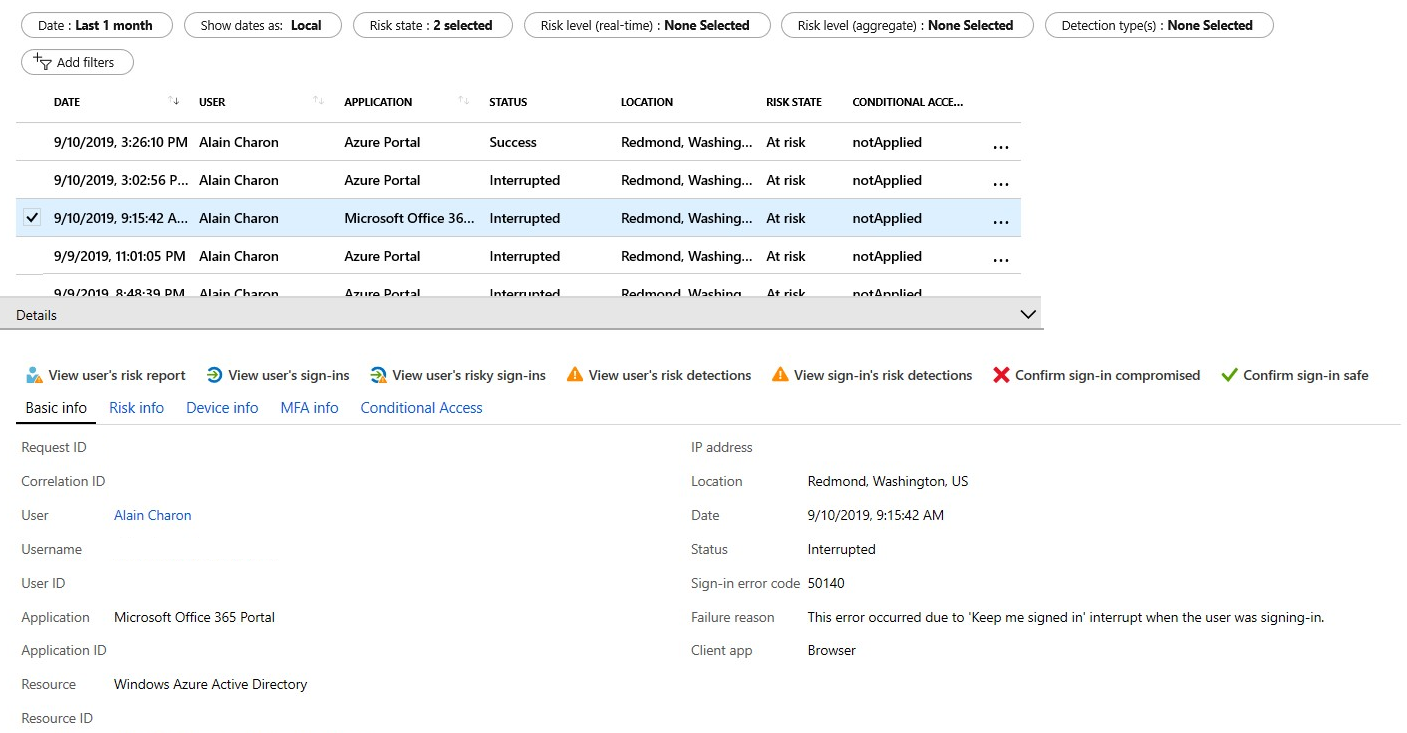

Cada relatório é iniciado com uma lista de todas as deteções para o período mostrado na parte superior do relatório. Cada relatório permite a adição ou remoção de colunas com base na preferência do administrador. Os administradores podem optar por transferir os dados em . CSV ou . Formato JSON. Os relatórios podem ser filtrados usando os filtros na parte superior do relatório.

A seleção de entradas individuais permite entradas adicionais na parte superior do relatório, como a capacidade de confirmar um login como comprometido ou seguro, confirmar um usuário como comprometido ou descartar o risco do usuário.

A seleção de entradas individuais expande uma janela de detalhes abaixo das deteções. A visualização de detalhes permite que os administradores investiguem e executem ações em cada deteção.

Utilizadores de risco

Com as informações fornecidas pelo relatório de usuários arriscados, os administradores podem encontrar:

- Que utilizadores estão em risco, tiveram o risco remediado ou tiveram o risco rejeitado?

- Detalhes sobre deteções.

- Histórico de todos os sign-ins arriscados.

- Antecedentes de risco.

Os administradores podem então optar por tomar medidas relativamente a estes eventos. Pode optar por:

- Redefina a senha do usuário.

- Confirme o comprometimento do usuário.

- Dispensar risco do utilizador.

- Bloquear o utilizador de iniciar sessão.

- Investigue mais usando o Azure ATP.

Inícios de sessão de risco

O relatório de entradas arriscadas contém dados filtráveis dos últimos 30 dias (um mês).

Com as informações fornecidas pelo relatório de entradas arriscadas, os administradores podem encontrar:

- Quais logins são classificados como em risco, confirmados comprometidos, confirmados seguros, descartados ou remediados.

- Níveis de risco agregados e em tempo real associados às tentativas de início de sessão.

- Tipos de deteção acionados.

- Políticas de Acesso Condicional aplicadas.

- Detalhes do MFA.

- Informações do dispositivo.

- Informações de aplicação.

- Informações de localização.

Os administradores podem então optar por tomar medidas relativamente a estes eventos. Os administradores podem optar por:

- Confirme o compromisso de início de sessão.

- Confirme o início de sessão seguro.

Deteções de risco

O relatório de deteções de risco contém dados filtráveis dos últimos 90 dias (três meses).

Com as informações fornecidas pelo relatório de deteções de risco, os administradores podem encontrar:

- Informações sobre cada deteção de risco, incluindo o tipo.

- Outros riscos desencadeados ao mesmo tempo.

- Localização da tentativa de início de sessão.

Os administradores podem então optar por retornar ao relatório de risco ou de entrada do usuário para executar ações com base nas informações coletadas.

O relatório de deteção de risco também fornece um link clicável para a deteção no portal Microsoft Defender for Cloud Apps (MDCA), onde você pode exibir logs e alertas adicionais.

Nota

Nosso sistema deteta que o evento de risco que contribuiu para a pontuação de risco do usuário foi um falso positivo ou que o risco do usuário foi remediado com a aplicação de políticas, como a conclusão de um prompt de MFA ou alteração segura de senha. Portanto, nosso sistema descartará o estado de risco, e um detalhe de risco de "login confirmado por IA seguro" aparecerá e não contribuirá mais para o risco do usuário.

Remediar riscos e desbloquear utilizadores

Depois de concluir sua investigação, você desejará tomar medidas para remediar o risco ou desbloquear usuários. As organizações também têm a opção de ativar a remediação automatizada mediante a utilização das respetivas políticas de risco. As organizações devem tentar fechar todas as deteções de risco que lhes são apresentadas num período de tempo com o qual a sua organização se sinta confortável. A Microsoft recomenda fechar os eventos o mais rapidamente possível, porque o tempo importa quando se trabalha com riscos.

Remediação

Todas as deteções de risco ativo contribuem para o cálculo de um valor chamado nível de risco do usuário. O nível de risco do usuário é um indicador (baixo, médio, alto) para a probabilidade de uma conta ter sido comprometida. Como administrador, você deseja fechar todas as deteções de risco, para que os usuários afetados não estejam mais em risco.

Algumas deteções de risco são marcadas pela Proteção de Identidade como "Fechado (sistema)" porque os eventos não foram mais determinados como arriscados.

Os administradores têm as seguintes opções para corrigir:

- Auto-remediação com política de risco.

- Redefinição manual de senha.

- Dispensar risco do utilizador.

- Feche manualmente as deteções de risco individuais.

Auto-remediação com política de risco

Se você permitir que os usuários se autocorrijam, com autenticação multifator (MFA) e redefinição de senha de autoatendimento (SSPR) em suas políticas de risco, eles poderão se desbloquear quando o risco for detetado. Essas deteções são então consideradas fechadas. Os usuários devem ter se registrado previamente para MFA e SSPR para usar quando o risco é detetado.

Algumas deteções não aumentam o risco até o nível em que uma autocorreção do usuário seria necessária, mas os administradores ainda devem avaliar essas deteções. Os administradores determinam que medidas adicionais são necessárias, como bloquear o acesso de locais ou reduzir o risco aceitável em suas políticas.

Redefinição manual de senha

Se exigir uma redefinição de senha usando uma política de risco de usuário não for uma opção, os administradores poderão fechar todas as deteções de risco para um usuário com uma redefinição manual de senha.

Os administradores têm duas opções ao redefinir uma senha para seus usuários:

Gerar uma senha temporária - Ao gerar uma senha temporária, você pode imediatamente trazer uma identidade de volta a um estado seguro. Este método requer entrar em contato com os usuários afetados, pois eles precisam saber qual é a senha temporária. Como a senha é temporária, o usuário é solicitado a alterar a senha para algo novo durante o próximo login.

Exigir que o usuário redefina a senha - Exigir que os usuários redefina as senhas permite a autorrecuperação sem entrar em contato com o suporte técnico ou um administrador. Esse método só se aplica a usuários registrados para MFA e SSPR. Para utilizadores que não foram registados, esta opção não está disponível.

Dispensar o risco de utilizador

Se uma redefinição de senha não for uma opção para você porque, por exemplo, o usuário foi excluído, você pode optar por descartar as deteções de risco do usuário.

Quando seleciona Dispensar risco do utilizador, todos os eventos são encerrados e o utilizador afetado deixa de estar em risco. No entanto, como esse método não afeta a senha existente, ele não traz a identidade relacionada de volta a um estado seguro.

Feche manualmente as deteções de risco individuais

Ao fechar manualmente as deteções de risco individuais, você pode reduzir o nível de risco do usuário. Normalmente, as deteções de risco são fechadas manualmente em resposta a uma investigação relacionada, como quando falar com um usuário revela que uma deteção de risco ativa não é mais necessária.

Ao fechar as deteções de risco manualmente, você pode optar por executar qualquer uma das seguintes ações para alterar o status de uma deteção de risco:

- Confirme o usuário comprometido.

- Dispensar risco do utilizador.

- Confirme o início de sessão seguro.

- Confirme o início de sessão comprometido.

Desbloqueando usuários

Um administrador opta por bloquear um início de sessão com base na sua política de risco ou investigações. Um bloqueio ocorre com base no início de sessão ou no risco do utilizador.

Desbloqueio com base no risco do utilizador

Para desbloquear uma conta bloqueada devido ao risco do utilizador, os administradores têm as seguintes opções:

- Redefinir senha - Você pode redefinir a senha do usuário.

- Ignorar risco do usuário - A política de risco do usuário bloqueia um usuário se o nível de risco do usuário configurado para bloquear o acesso tiver sido atingido. Você pode reduzir o nível de risco de um usuário descartando o risco do usuário ou fechando manualmente as deteções de risco relatadas.

- Excluir o utilizador da política – se considerar que a configuração atual da política de início de sessão está a causar problemas a utilizadores específicos, poderá excluir os utilizadores da mesma.

- Desativar política – se considerar que a configuração da política está a causar problemas a todos os utilizador, poderá desativar a política.

Desbloquear com base em risco de início de sessão

Para desbloquear uma conta com base no risco do início de sessão, os administradores têm as seguintes opções:

- Iniciar sessão a partir de um dispositivo ou localização familiar – um motivo comum para o bloqueio de tentativas de início de sessão suspeitas são as tentativas realizadas a partir de dispositivos ou localizações desconhecidos. Os utilizadores podem determinar rapidamente se este é o motivo do bloqueio ao tentar iniciar sessão a partir de um dispositivo ou localização familiar.

- Excluir o utilizador da política – se considerar que a configuração atual da política de início de sessão está a causar problemas a utilizadores específicos, poderá excluir os utilizadores da mesma.

- Desativar política – se considerar que a configuração da política está a causar problemas a todos os utilizador, poderá desativar a política.

Visualização do PowerShell

Com o módulo de Pré-visualização do SDK do PowerShell do Microsoft Graph, as organizações conseguem gerir o risco com o PowerShell. Os módulos de visualização e o código de exemplo estão localizados no repositório GitHub do Azure.

Utilizar a Microsoft Graph API

O Microsoft Graph é o ponto de extremidade da API unificada da Microsoft e a casa das APIs do Microsoft Entra Identity Protection. Há três APIs que expõem informações sobre usuários e entradas arriscados: riskDetection, riskyUsers, and signIn.

riskDetectionpermite que você consulte o Microsoft Graph para obter uma lista de deteções de risco vinculadas ao usuário e ao login e informações associadas sobre a deteção.

riskyUserspermite que você consulte o Microsoft Graph para obter informações sobre usuários que a Proteção de Identidade detetou como sendo de risco.

signIn permite que você consulte o Microsoft Graph para obter informações sobre entradas de ID do Microsoft Entra com propriedades específicas relacionadas ao estado de risco, detalhes e nível.

Esta seção ajuda você a começar a se conectar ao Microsoft Graph e consultar essas APIs. Para obter uma introdução detalhada, documentação completa e acesso ao Graph Explorer, consulte o site do Microsoft Graph (https://graph.microsoft.io/) ou a documentação de referência específica para as riskDetection, riskyUsers, and signIn APIs.

Conectar-se ao Microsoft Graph

Há quatro etapas para acessar os dados da Proteção de Identidade por meio do Microsoft Graph: recuperar seu nome de domínio, criar um novo registro de aplicativo, configurar permissões de API e configurar uma credencial válida.

Recuperar o seu nome de domínio

- Inicie sessão no centro de administração do Microsoft Entra.

- Navegue até Identidade, abra Configurações e selecione Nomes de domínio.

- Tome nota do domínio .onmicrosoft.com. Você precisará dessas informações em uma etapa posterior.

Criar um novo registo de aplicação

No centro de administração do Microsoft Entra, navegue até Identidade e Aplicativos e, em seguida , Registros de aplicativos.

Selecione Novo registo.

Na página Criar, execute as seguintes etapas:

- Na caixa de texto Nome , digite um nome para seu aplicativo (por exemplo: API de Deteção de Risco do Microsoft Entra).

- Em Tipos de conta suportados, selecione o tipo de contas que usarão as APIs.

- Selecione Registar.

Copie o ID da Aplicação.

Configurar permissões API

No Aplicativo que você criou, selecione Permissões de API.

Na página Permissões configuradas, na barra de ferramentas na parte superior, selecione Adicionar uma permissão.

Na página Adicionar acesso à API, escolha Selecionar uma API.

Na página Selecionar uma API, selecione Microsoft Graph e, em seguida, selecione Selecionar.

Na página Solicitar permissões da API:

- Selecione Permissões de aplicação.

- Marque as caixas de seleção ao lado de IdentityRiskEvent.Read.All e IdentityRiskyUser.Read.All.

- Selecione Adicionar permissões.

Selecione Conceder consentimento de administrador para o domínio.

Configurar uma credencial válida

No Aplicativo que você criou, selecione Certificados e segredos.

Em Segredos do cliente, selecione Novo segredo do cliente.

Dê ao segredo do cliente uma Descrição e defina o período de expiração de acordo com suas políticas organizacionais.

Selecione Adicionar.

Nota

Se perder esta chave, terá de regressar a esta secção e criar uma nova chave. Mantenha esta chave em segredo: qualquer pessoa que a tenha pode aceder aos seus dados.

Autentique-se no Microsoft Graph e consulte a API de deteções de risco do Identity Protection

Neste ponto, você deve ter:

- O nome do domínio do seu inquilino

- O ID do aplicativo (cliente)

- O segredo ou certificado do cliente

Para autenticar, envie uma solicitação de postagem para com https://login.microsoft.com os seguintes parâmetros no corpo:

- grant_type:

client_credentials - Recurso:

https://graph.microsoft.com - client_id:

- client_secret:

Se for bem-sucedida, essa solicitação retornará um token de autenticação. Para chamar a API, crie um cabeçalho com o seguinte parâmetro:

Authorization`="<token_type> <access_token>"

Ao autenticar, você pode encontrar o tipo de token e o token de acesso no token retornado.

Envie este cabeçalho como uma solicitação para a seguinte URL da API: https://graph.microsoft.com/v1.0/identityProtection/riskDetections.

A resposta, se bem-sucedida, é uma coleção de deteções de risco de identidade e dados associados no formato JSON OData, que podem ser analisados e tratados como você achar melhor.

Exemplo

Este exemplo mostra o uso de um segredo compartilhado para autenticar. Em um ambiente de produção, armazenar segredos em código geralmente é mal visto. As organizações podem usar identidades gerenciadas para recursos do Azure para proteger essas credenciais.

Aqui está o código de exemplo para autenticar e chamar a API usando o PowerShell. Basta adicionar o ID do cliente, a chave secreta e o domínio do locatário.

$ClientID = "<your client ID here>" # Should be a ~36 hex character string; insert your info here

$ClientSecret = "<your client secret here>" # Should be a ~44 character string; insert your info here

$tenantdomain = "<your tenant domain here>" # For example, contoso.onmicrosoft.com

$loginURL = "https://login.microsoft.com"

$resource = "https://graph.microsoft.com"

$body = @{grant_type="client_credentials";resource=$resource;client_id=$ClientID;client_secret=$ClientSecret}

$oauth = Invoke-RestMethod -Method Post -Uri $loginURL/$tenantdomain/oauth2/token?api-version=1.0 -Body $body

Write-Output $oauth

if ($oauth.access_token -ne $null) {

$headerParams = @{'Authorization'="$($oauth.token_type) $($oauth.access_token)"}

$url = "https://graph.microsoft.com/v1.0/identityProtection/riskDetections"

Write-Output $url

$myReport = (Invoke-WebRequest -UseBasicParsing -Headers $headerParams -Uri $url)

foreach ($event in ($myReport.Content | ConvertFrom-Json).value) {

Write-Output $event

}

} else {

Write-Host "ERROR: No Access Token"

}

Obtenha todas as deteções de risco offline (API riskDetection)

Com as políticas de risco de entrada do Identity Protection, você pode aplicar condições quando o risco é detetado em tempo real. Mas e as deteções que são descobertas offline? Para entender quais deteções ocorreram offline e, portanto, não teriam acionado a política de risco de entrada, você pode consultar a riskDetection API.

GET https://graph.microsoft.com/v1.0/identityProtection/riskDetections?$filter=detectionTimingType eq 'offline'

Obter todos os usuários que passaram com êxito um desafio de MFA acionado por uma política de entradas arriscada (riskyUsers API)

Para entender o valor que as políticas baseadas em risco da Proteção de Identidade têm em sua organização, você pode consultar todos os usuários que passaram com êxito por um desafio de MFA acionado por uma política de entrada arriscada. Essas informações podem ajudá-lo a entender quais usuários a Proteção de Identidade detetou falsamente como um risco e quais de seus usuários legítimos estão executando ações que a IA considera arriscadas.

GET https://graph.microsoft.com/v1.0/identityProtection/riskyUsers?$filter=riskDetail eq 'userPassedMFADrivenByRiskBasedPolicy'