Impor a autenticação multifator do Microsoft Entra para a Área de Trabalho Virtual do Azure usando o Acesso Condicional

Os utilizadores podem iniciar sessão no Azure Virtual Desktop a partir de qualquer lugar utilizando diferentes dispositivos e clientes. No entanto, existem certas medidas que deve tomar para ajudar a manter o seu ambiente e os seus utilizadores seguros. Usar a autenticação multifator (MFA) do Microsoft Entra com a Área de Trabalho Virtual do Azure solicita aos usuários durante o processo de entrada outra forma de identificação, além de seu nome de usuário e senha. Você pode impor MFA para Área de Trabalho Virtual do Azure usando o Acesso Condicional e também pode configurar se ela se aplica ao cliente Web, aplicativos móveis, clientes de área de trabalho ou todos os clientes.

Quando um usuário se conecta a uma sessão remota, ele precisa se autenticar no serviço de Área de Trabalho Virtual do Azure e no host da sessão. Se o MFA estiver habilitado, ele será usado ao se conectar ao serviço de Área de Trabalho Virtual do Azure e o usuário será solicitado a fornecer sua conta de usuário e uma segunda forma de autenticação, da mesma forma que acessar outros serviços. Quando um usuário inicia uma sessão remota, um nome de usuário e senha são necessários para o host da sessão, mas isso é contínuo para o usuário se o logon único (SSO) estiver habilitado. Para obter mais informações, consulte Métodos de autenticação.

Aqui está o que você precisa para começar:

- Atribua aos usuários uma licença que inclua o Microsoft Entra ID P1 ou P2.

- Um grupo do Microsoft Entra com os usuários da Área de Trabalho Virtual do Azure atribuídos como membros do grupo.

- Habilite a autenticação multifator do Microsoft Entra.

Criar uma política de Acesso Condicional

Veja como criar uma política de Acesso Condicional que exija autenticação multifator ao se conectar à Área de Trabalho Virtual do Azure:

Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

Navegue até Políticas de Acesso Condicional de Proteção>>.

Selecione Nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Em Usuários de atribuições>, selecione 0 usuários e grupos selecionados.

Na guia Incluir, selecione Selecionar usuários e grupos e marque Usuários e grupos e, em seguida, em Selecionar, selecione 0 usuários e grupos selecionados.

No novo painel que se abre, procure e escolha o grupo que contém os utilizadores do Ambiente de Trabalho Virtual do Azure como membros do grupo e, em seguida, selecione Selecionar.

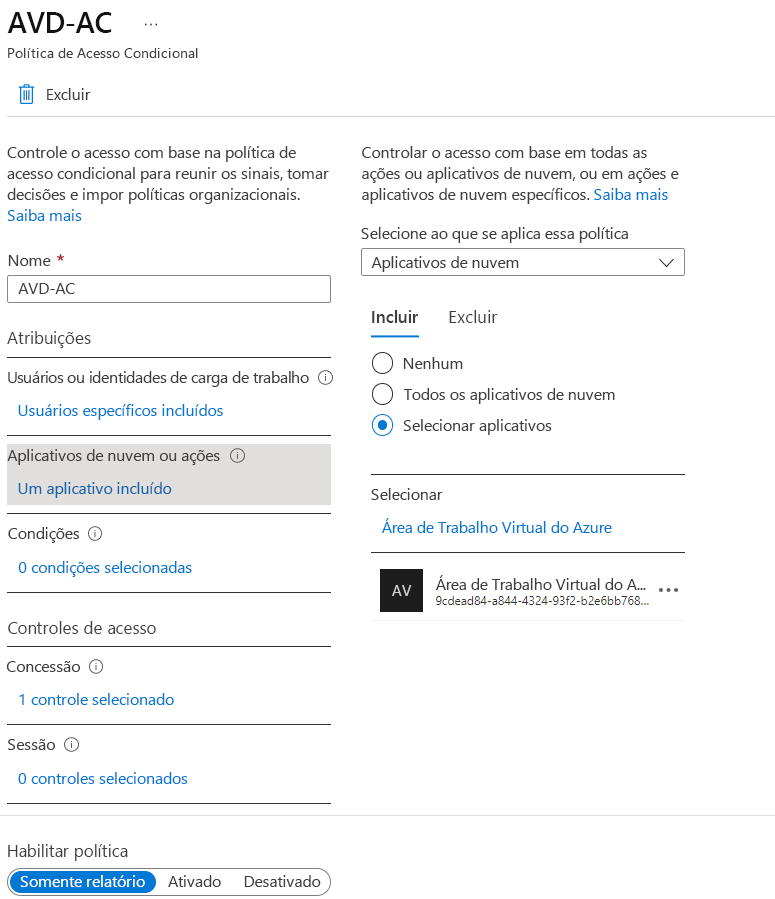

Em Atribuições > Recursos de destino, selecione Nenhum recurso de destino selecionado.

No separador Incluir, selecione Selecionar aplicações e, em seguida, em Selecionar, selecione Nenhum.

No novo painel que se abre, procure e selecione as aplicações necessárias com base nos recursos que está a tentar proteger. Selecione a guia relevante para o seu cenário. Ao pesquisar um nome de aplicativo no Azure, use termos de pesquisa que começam com o nome do aplicativo em ordem, em vez de palavras-chave que o nome do aplicativo contém fora de ordem. Por exemplo, quando você quiser usar a Área de Trabalho Virtual do Azure, precisará inserir 'Azure Virtual', nessa ordem. Se você digitar 'virtual' por si só, a pesquisa não retorna o aplicativo desejado.

Para a Área de Trabalho Virtual do Azure (com base no Gerenciador de Recursos do Azure), você pode configurar o MFA nestes diferentes aplicativos:

- Área de Trabalho Virtual do Azure (ID do aplicativo 9cdead84-a844-4324-93f2-b2e6bb768d07), que se aplica quando o usuário se inscreve na Área de Trabalho Virtual do Azure, autentica no Gateway de Área de Trabalho Virtual do Azure durante uma conexão e quando as informações de diagnóstico são enviadas ao serviço do dispositivo local do usuário.

- Área de Trabalho Remota da Microsoft (ID do aplicativo a4a365df-50f1-4397-bc59-1a1564b8bb9c) e Login do Windows Cloud (ID do aplicativo 270efc09-cd0d-444b-a71f-39af4910ec45). Eles se aplicam quando o usuário se autentica no host da sessão quando o logon único está habilitado. É recomendável corresponder as políticas de acesso condicional entre esses aplicativos e o aplicativo de Área de Trabalho Virtual do Azure, exceto para a frequência de entrada.

Depois de selecionar seus aplicativos, selecione Selecionar.

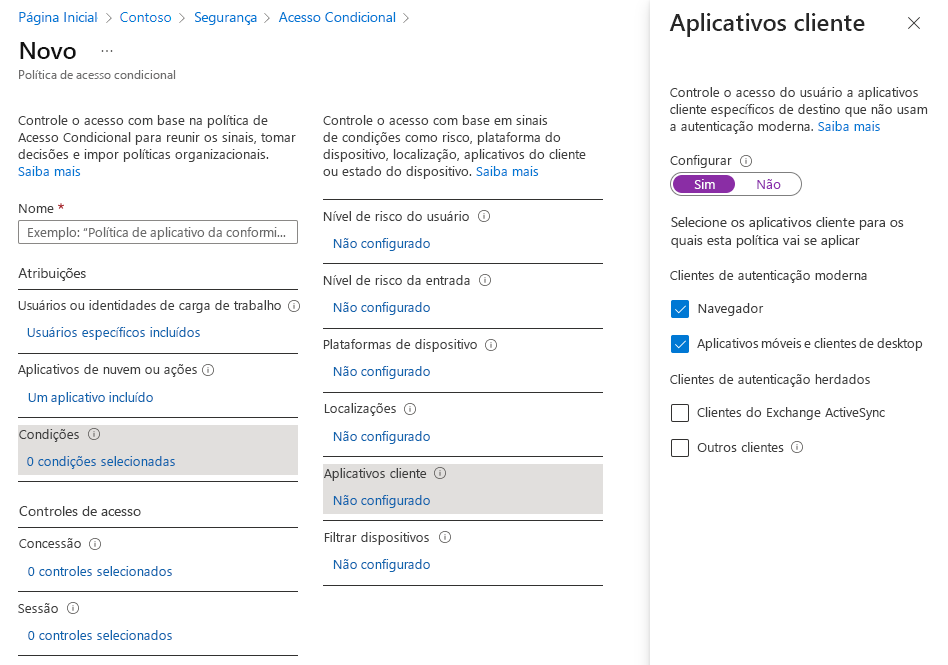

Em Condições de > atribuições, selecione 0 condições selecionadas.

Em Aplicativos cliente, selecione Não configurado.

No novo painel aberto, para Configurar, selecione Sim.

Selecione os aplicativos cliente aos quais essa política se aplica:

- Selecione Navegador se desejar que a política se aplique ao cliente da Web.

- Selecione Aplicativos móveis e clientes de desktop se quiser aplicar a política a outros clientes.

- Marque ambas as caixas de seleção se quiser aplicar a política a todos os clientes.

- Desmarque valores para clientes de autenticação herdados.

Depois de selecionar os aplicativos cliente aos quais essa política se aplica, selecione Concluído.

Em Conceder controles > de acesso, selecione 0 controles selecionados.

No novo painel que se abre, selecione Conceder acesso.

Marque Exigir autenticação multifator e selecione Selecionar.

Na parte inferior da página, defina Ativar política como Ativado e selecione Criar.

Nota

Quando você usa o cliente Web para entrar na Área de Trabalho Virtual do Azure por meio do navegador, o log listará a ID do aplicativo cliente como a85cf173-4192-42f8-81fa-777a763e6e2c (cliente da Área de Trabalho Virtual do Azure). Isso ocorre porque o aplicativo cliente está vinculado internamente à ID do aplicativo de servidor onde a política de acesso condicional foi definida.