Configurar os sensores do Microsoft Defender para Identidade

Em um alto nível, as etapas a seguir são necessárias para habilitar o Microsoft Defender para Identidade:

- Criar uma instância no portal de gerenciamento do Microsoft Defender para Identidade.

- Especificar uma conta de serviço do AD local no portal do Microsoft Defender para Identidade.

- Baixar e instalar o pacote do sensor.

- Instalar o sensor do Microsoft Defender para Identidade em todos os controladores de domínio.

- Integrar a sua solução VPN (opcional).

- Excluir as contas confidenciais listadas durante o processo de design.

- Configure as permissões necessárias para o sensor fazer chamadas SAM-R.

- Configure a integração com o Microsoft Defender for Cloud Apps.

- Configurar a integração com o Microsoft Defender XDR (opcional).

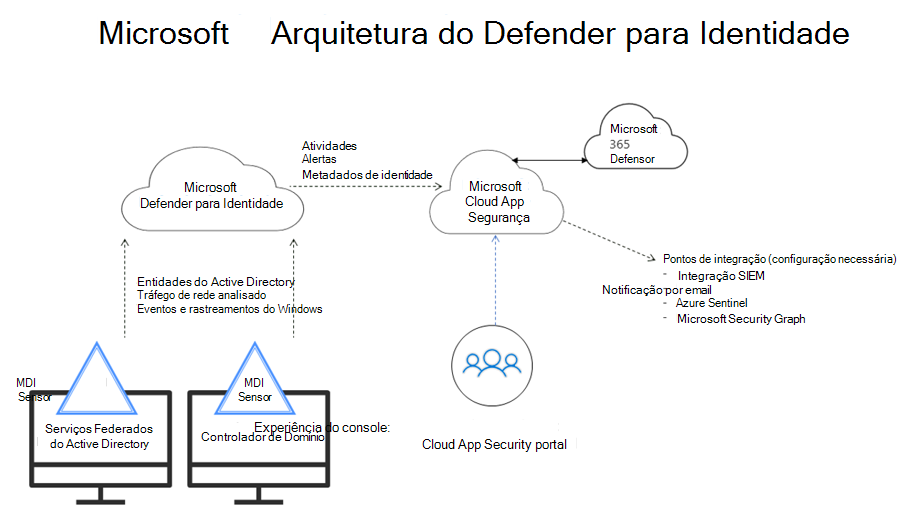

O diagrama a seguir mostra a arquitetura do Microsoft Defender para Identidade. Nesta unidade, discutiremos como configurar o Sensor do Microsoft Defender para Identidade.

Instalada diretamente em seus controladores de domínio, o sensor do Microsoft Defender para Identidade acessa os logs de eventos necessários diretamente do controlador de domínio. Depois que os logs e o tráfego de rede forem analisados pelo sensor, o Microsoft Defender para Identidade enviará somente as informações analisadas para o serviço de nuvem do Microsoft Defender para Identidade (somente uma porcentagem dos logs serão enviados).

O sensor do Microsoft Defender para Identidade tem as seguintes funcionalidades fundamentais:

- Capturar e inspecionar o tráfego de rede do controlador de domínio (tráfego local do controlador de domínio)

- Receber eventos do Windows diretamente dos controladores de domínio

- Receber informações de contabilidade RADIUS do seu provedor de VPN

- Recuperar os dados de usuários e computadores do domínio do Active Directory

- Executar a resolução de entidades de rede (usuários, grupos e computadores)

- Transferir dados relevantes para o serviço de nuvem do Microsoft Defender para Identidade

O sensor do Microsoft Defender para Identidade tem os seguintes requisitos:

- KB4487044 instalado no Servidor 2019. Os sensores do Microsoft Defender para Identidade que já estejam instalados nos servidores 2019 sem essa atualização serão automaticamente interrompidos.

- O sensor do Microsoft Defender para Identidade com suporte da lista de SO para controladores de domínio:

- Windows Server 2008 R2 SP1 (não inclui núcleo do servidor)

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016 (incluindo o Windows Server Core, mas não o Windows Nano Server)

- Windows Server 2019 (incluindo o Windows Core, mas não o Windows Nano Server)

- O controlador de domínio pode ser um RODC (controlador de domínio somente leitura).

- É recomendável 10 GB de espaço em disco. Isso inclui o espaço necessário para os binários do Microsoft Defender para Identidade, logs do Microsoft Defender para Identidade e logs de desempenho.

- O sensor do Microsoft Defender para Identidade requer um mínimo de dois núcleos e 6 GB de RAM instalados no controlador de domínio.

- Opção de energia do sensor do Microsoft Defender para Identidade para alto desempenho.

- Os sensores do Microsoft Defender para Identidade podem ser implantados em controladores de domínio de várias cargas e tamanhos, dependendo da quantidade de tráfego de rede de e para os controladores de domínio e da quantidade de recursos instalados.

- Ao executar como uma máquina virtual, a memória dinâmica ou qualquer outro recurso de balão de memória não tem suporte.

Para instalar o sensor do Microsoft Defender para Identidade:

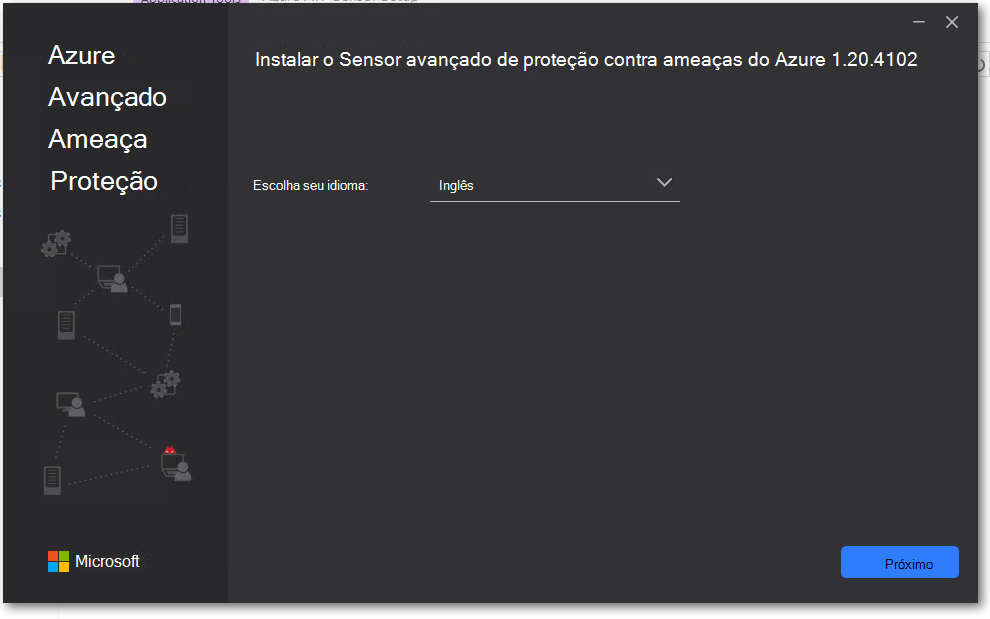

- Baixe e extraia o arquivo do sensor. Execute setup.exe do sensor do Microsoft Defender para Identidade e siga o assistente de configuração.

- Na página de boas-vindas, selecione seu idioma e clique em Próximo.

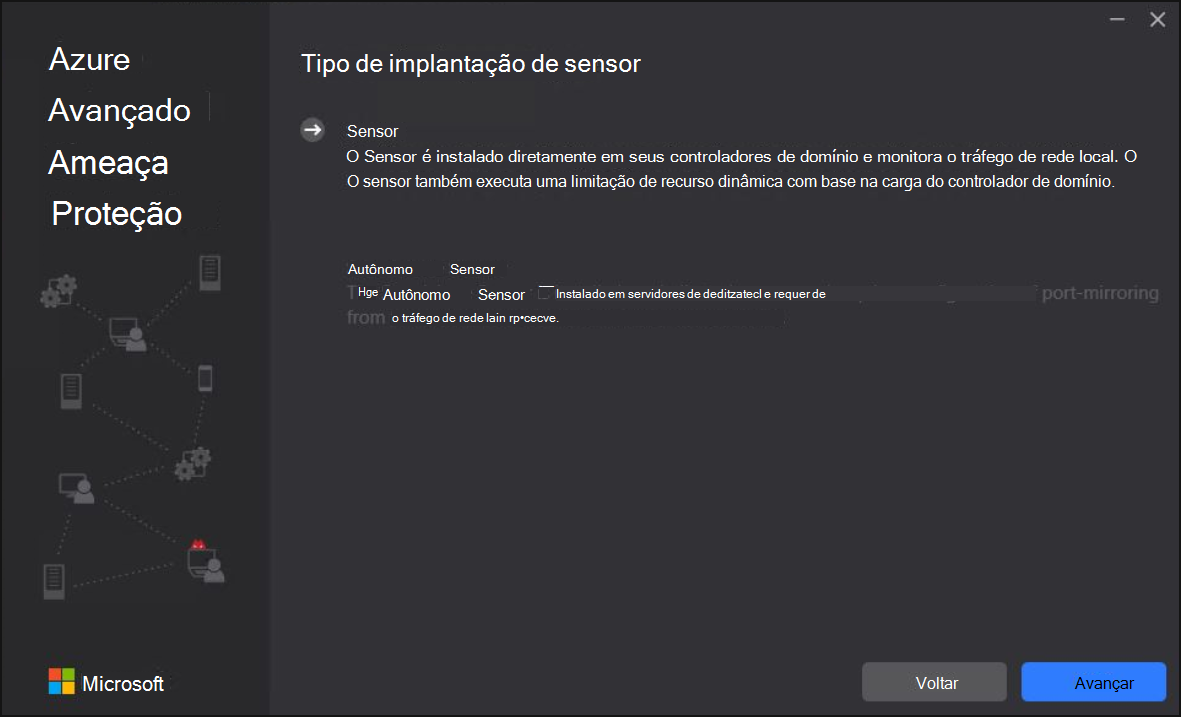

O assistente de instalação verifica automaticamente se o servidor é um controlador de domínio ou um servidor dedicado. Se for um controlador de domínio, o sensor do Microsoft Defender para Identidade é instalado. Se for um servidor dedicado, o sensor autônomo do Microsoft Defender para Identidade é instalado. Por exemplo, para um sensor do Microsoft Defender para Identidade, a tela a seguir é exibida para informar que um sensor do Microsoft Defender para Identidade está instalado no servidor dedicado:

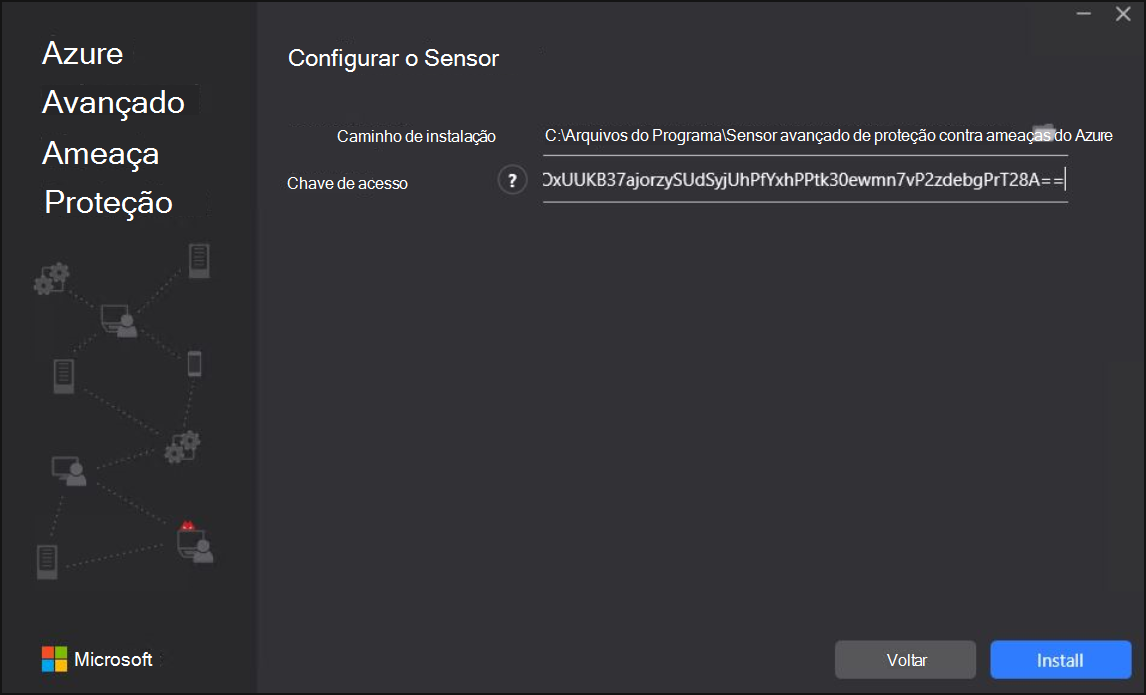

Em Configurar o sensor, digite o caminho de instalação e a tecla de acesso, com base em seu ambiente:

- Caminho de instalação: o local onde o sensor do Microsoft Defender para Identidade é instalado. Por padrão, o caminho é %programfiles%\sensor do Microsoft Defender para Identidade. Deixe o valor padrão.

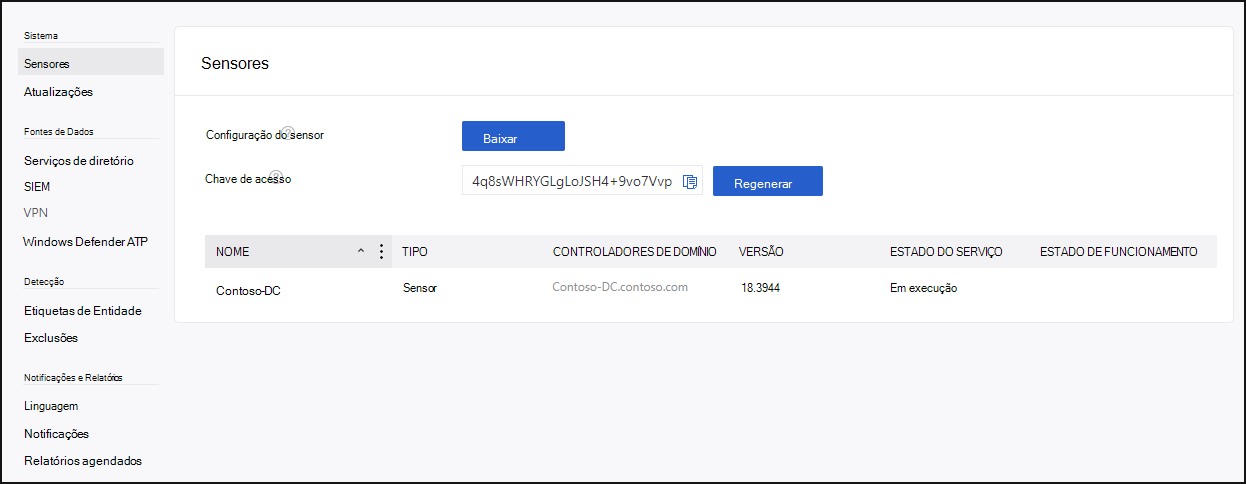

- Chave de acesso: recuperada do portal do Microsoft Defender para Identidade.

Clique em Instalar.

Depois de instalar o sensor do Microsoft Defender para Identidade, faça o seguinte para definir as configurações do sensor do Microsoft Defender para Identidade:

Clique em Iniciar para abrir o navegador e entrar no portal do Microsoft Defender para Identidade.

No portal do Microsoft Defender para Identidade, acesse Configuração. Na seção Sistema, selecione Sensores.

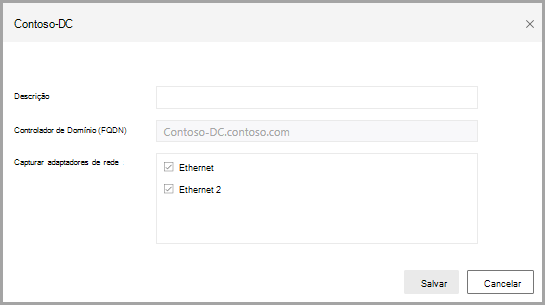

Clique no sensor que você deseja configurar e insira as seguintes informações:

Descrição: insira uma descrição para o sensor do Microsoft Defender para Identidade (opcional).

Controladores de Domínio (FQDN) (necessários para o sensor autônomo da Microsoft Defender para Identidade, que não podem ser alterados para o sensor do Microsoft Defender para Identidade): insira o FQDN completo do controlador de domínio e clique no sinal de adição para adicioná-lo à lista. Por exemplo, dc01.contoso.com.

As informações a seguir se aplicam aos servidores que você insere na lista controladores de domínio:

- Todos os controladores de domínio cujo tráfego está sendo monitorado por meio do espelhamento de porta pelo sensor autônomo do Microsoft Defender para Identidade devem estar listados na lista de Controladores de Domínio. Se um controlador de domínio não estiver listado na lista de controladores de domínio, a detecção de atividades suspeitas pode não funcionar conforme o esperado.

- Pelo menos um controlador de domínio na lista deve ser um catálogo global. Isso permite que o Microsoft Defender para Identidade resolva objetos de computador e de usuário em outros domínios na floresta.

Capturar adaptadores de rede (necessário):

- Para sensores do Microsoft Defender para Identidade, todos os adaptadores de rede que são usados para comunicação com outros computadores da organização.

- Para o sensor autônomo do Microsoft Defender para Identidade, selecione os adaptadores de rede que estão configurados como a porta de espelhamento de destino. Esses adaptadores de rede recebem o tráfego do controlador de domínio espelhado.

Clique em Salvar.