Como funciona o Microsoft Defender para IoT

Nesta unidade, descreveremos como o Microsoft Defender para IoT funciona nos bastidores.

Implementação flexível

O Defender for IoT oferece suporte a soluções de implantação múltiplas e flexíveis:

- Implantações na nuvem: sensores OT, implantados em dispositivos físicos ou virtuais, conectam-se ao Defender for IoT no portal do Azure. Use o portal do Azure para gerenciar seus sensores e dados de sensores e para integrar com outros serviços da Microsoft, como o Microsoft Sentinel.

- Redes Air-gaped: implante o Defender for IoT totalmente local e conecte-se a um sistema de gerenciamento de eventos e informações de segurança (SIEM) local. É possível integrar diretamente com o Microsoft Sentinel ou com uma variedade de ferramentas SOC de parceiros, como Splunk, IBM QRadar e ServiceNow.

- Implantações híbridas: para trabalhar em um ambiente híbrido, você pode gerenciar seus sensores locais localmente e ainda se conectar a um SIEM baseado em nuvem, como o Microsoft Sentinel.

Defender para sensores IoT

Os sensores do Defender for IoT são implantados no local como um dispositivo virtual ou físico. Eles descobrem e monitoram continuamente dispositivos de rede e coletam tráfego de rede do sistema de controle industrial (ICS).

Os sensores usam monitoramento passivo — ou sem agente — para dispositivos IoT/OT. Os sensores se conectam a uma porta SPAN ou rede TAP para executar inspeção profunda de pacotes no tráfego de rede IoT/OT.

Toda a coleta, processamento, análise e alerta de dados ocorre diretamente na máquina do sensor, o que torna o processo ideal para locais com baixa largura de banda ou conectividade de alta latência. Somente os metadados são transferidos para o portal do Azure para gerenciamento.

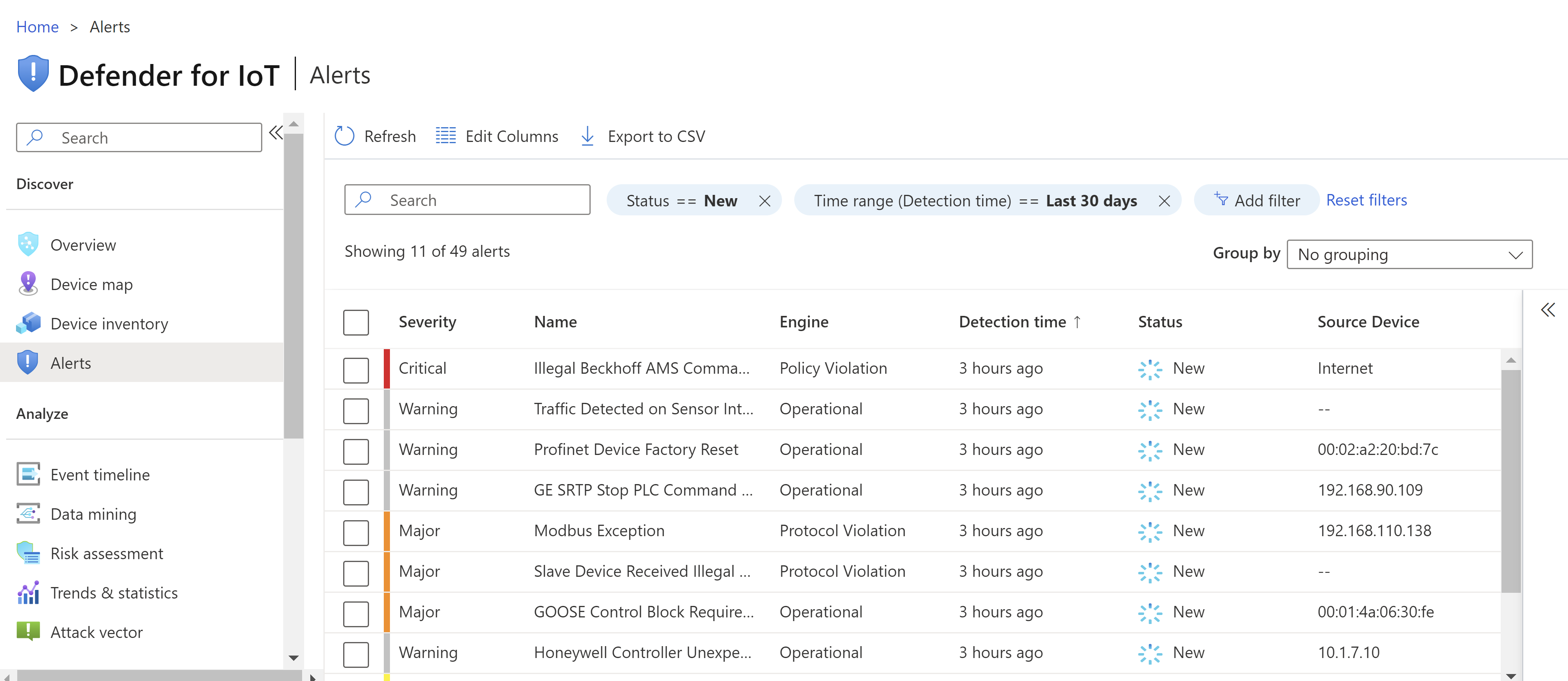

A imagem a seguir mostra uma captura de tela de exemplo da página Alertas em um console de sensor. Ele mostra os alertas acionados pelos dispositivos conectados a este sensor.

Defender para mecanismos de aprendizado de máquina IoT

Os mecanismos de análise de autoaprendizagem — ou aprendizado de máquina — no Defender for IoT eliminam a necessidade de atualizar assinaturas ou definir regras. Os mecanismos do Defender for IoT usam análise comportamental específica de ICS e ciência de dados para analisar continuamente o tráfego de rede OT para:

- Anomalias.

- Malware.

- Problemas operacionais.

- Violações de protocolo.

- Desvios da atividade da rede da linha de base.

Os sensores do Defender for IoT também incluem cinco mecanismos de deteção de análise que disparam alertas com base na análise do tráfego em tempo real e pré-gravado:

- Mecanismo de deteção de violação de política: usa aprendizado de máquina para alertar sobre desvios no comportamento da linha de base, como uso não autorizado de códigos de função específicos, acesso a objetos específicos ou alterações na configuração do dispositivo. Os exemplos incluem alteração da versão do software DeltaV, alterações de firmware e alertas de programação PLC não autorizados.

- Mecanismo de deteção de violação de protocolo: identifica o uso de estruturas de pacotes e valores de campo que violam as especificações do protocolo ICS. Os exemplos incluem exceções Modbus e o início de alertas de código de função obsoletos.

- Mecanismo de deteção de malware: identifica comportamentos que indicam a presença de malware industrial conhecido. Exemplos incluem Conficker, Black Energy, Havex, WannaCry, NotPetya e Triton.

- Mecanismo de deteção de anomalias: Deteta comunicações e comportamentos incomuns de máquina para máquina. Os exemplos incluem tentativas excessivas de entrada no SMB ou verificações de PLC.

- Mecanismo de deteção de incidentes operacionais: deteta problemas operacionais, como conectividade intermitente, que pode indicar sinais precoces de falha do equipamento. Por exemplo, quando um dispositivo não responde e pode estar desconectado, alertas podem ser enviados com um comando Siemens S7 stop PLC .