O que é o Microsoft Defender para IoT?

O Microsoft Defender para IoT fornece monitoramento passivo e sem agente com descoberta de ativos e monitoramento de segurança em ambientes de rede críticos para os negócios. O Defender for IoT é uma solução de deteção e resposta de rede criada especificamente para descobrir e proteger dispositivos IoT/OT.

O Defender for IoT usa análise comportamental com reconhecimento de IoT/OT e inteligência contra ameaças. Vai além de soluções baseadas em assinatura para capturar ameaças modernas. Por exemplo, malware de dia zero e táticas de viver fora da terra podem ser perdidos por indicadores estáticos de comprometimento, mas capturados pelo Defender for IoT.

O Defender for IoT ajuda as equipes de OT e TI a descobrir automaticamente quaisquer ativos, conexões e vulnerabilidades críticas não gerenciados. Use o Defender for IoT para detetar comportamentos anômalos ou não autorizados sem afetar a estabilidade ou o desempenho da IoT/OT.

Descubra a sua rede

Você tem visibilidade em todos os dispositivos da sua rede? Só pode proteger dispositivos de que tenha conhecimento. Se usarmos nosso exemplo de uma empresa de gerenciamento de edifícios, a descoberta pode incluir dispositivos como elevadores, entradas de estacionamento, câmeras e sistemas de iluminação.

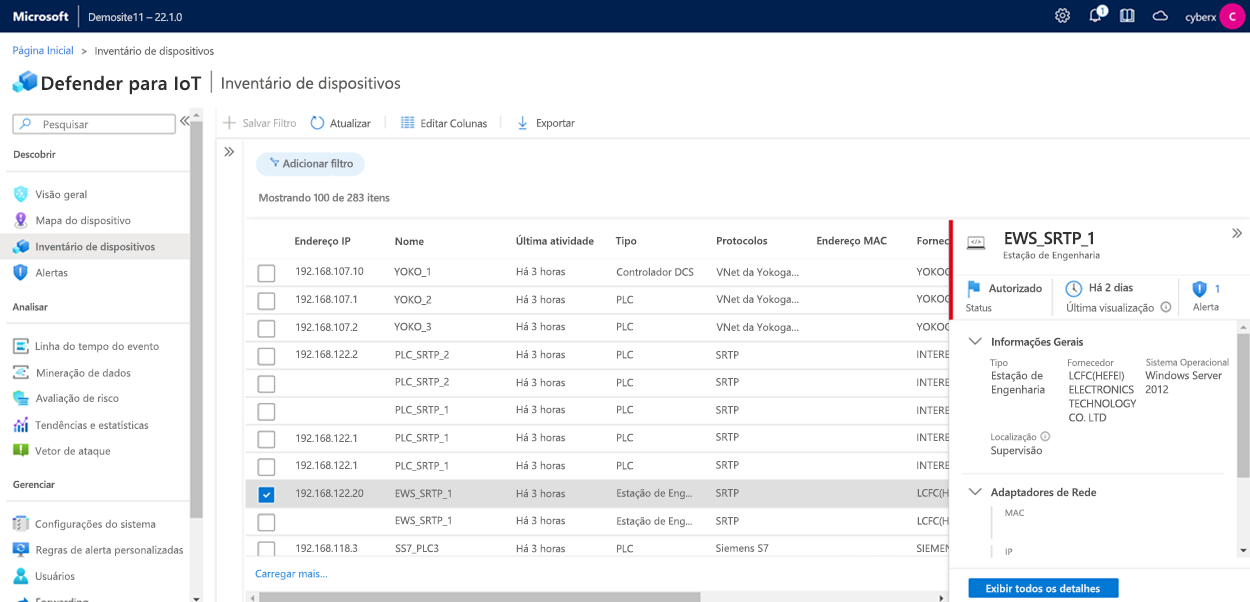

O console do sensor do Defender for IoT fornece uma página de inventário de dispositivos e uma página de mapa de dispositivos. Ambos fornecem dados detalhados sobre cada um dos dispositivos OT/IoT em sua rede e as conexões entre eles.

Inventário do dispositivo: visualize detalhes do dispositivo, como endereços IP e fornecedores, protocolos relacionados, firmware e alertas relacionados ao dispositivo.

Mapa do dispositivo: visualize caminhos de conexão de dispositivo OT, topologias de rede OT/IoT e mapeamento no modelo Purdue para segurança ICS.

Por exemplo, você pode usar especialmente o mapa de dispositivos ao implementar uma política de confiança zero. Você precisará entender as conexões entre seus dispositivos para segmentá-los em suas próprias redes e gerenciar o acesso granular.

Gerencie riscos e vulnerabilidades de rede

Depois de ganhar visibilidade e compreensão dos dispositivos na sua rede, convém acompanhar qualquer um dos riscos e vulnerabilidades dos seus dispositivos.

Os relatórios de avaliação de risco do Defender for IoT estão disponíveis em cada console do sensor. Os relatórios ajudam-no a identificar vulnerabilidades na sua rede. Por exemplo, as vulnerabilidades podem incluir dispositivos não autorizados, sistemas sem patch, ligações à Internet não autorizadas e dispositivos com portas abertas não utilizadas.

Você pode usar dados relatados para priorizar atividades ao mitigar riscos em seus ativos OT/IoT mais confidenciais, incluindo quaisquer dispositivos cujo comprometimento teria um grande impacto em sua organização. Exemplos de impacto podem incluir incidentes de segurança, perda de receita ou roubo de endereços IP confidenciais.

Mantenha-se atualizado com as informações mais recentes sobre ameaças

À medida que o cenário de segurança muda e evolui, novos riscos e ameaças surgem o tempo todo. O grupo de pesquisa de segurança Defender for IoT, Seção 52, é uma equipe focada em OT/IoT de pesquisadores de segurança e cientistas de dados. A equipe da Seção 52 é composta por especialistas em caça a ameaças, engenharia reversa de malware, resposta a incidentes e análise de dados.

A Seção 52 seleciona continuamente pacotes de inteligência de ameaças criados especificamente para ambientes OT/IoT. Os pacotes incluem os mais recentes:

- Incidentes preocupantes, como assinaturas de malware, consultas DNS maliciosas e endereços IP maliciosos.

- Vulnerabilidades e exposições comuns para atualizar relatórios de gerenciamento de vulnerabilidades para o Defender for IoT.

- Perfis de ativos que aprimoram os recursos de descoberta de ativos do Defender for IoT.

Você pode manter-se atualizado com as ameaças OT/IoT mais recentes mantendo uma implantação do Defender for IoT atualizada com os pacotes de inteligência de ameaças mais recentes.

Gerencie seus sites e sensores

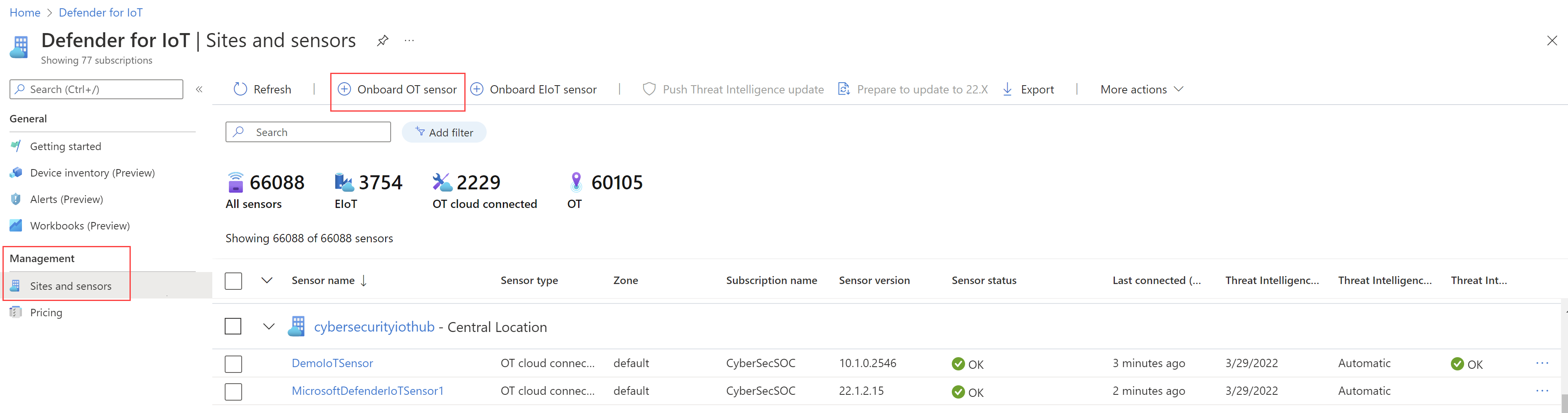

Embora você possa implantar o Defender for IoT em um ambiente local puramente com espaço aéreo, você também pode integrar sensores de dispositivo local a partir da nuvem usando o portal do Azure. Você pode usar a página Introdução para registrar seus sensores em uma assinatura e recurso específicos do Azure. A implantação a partir do portal é útil se você quiser reduzir os requisitos operacionais e de manutenção em seus sistemas de gerenciamento e se tiver outros serviços da Microsoft e do Azure implantados.

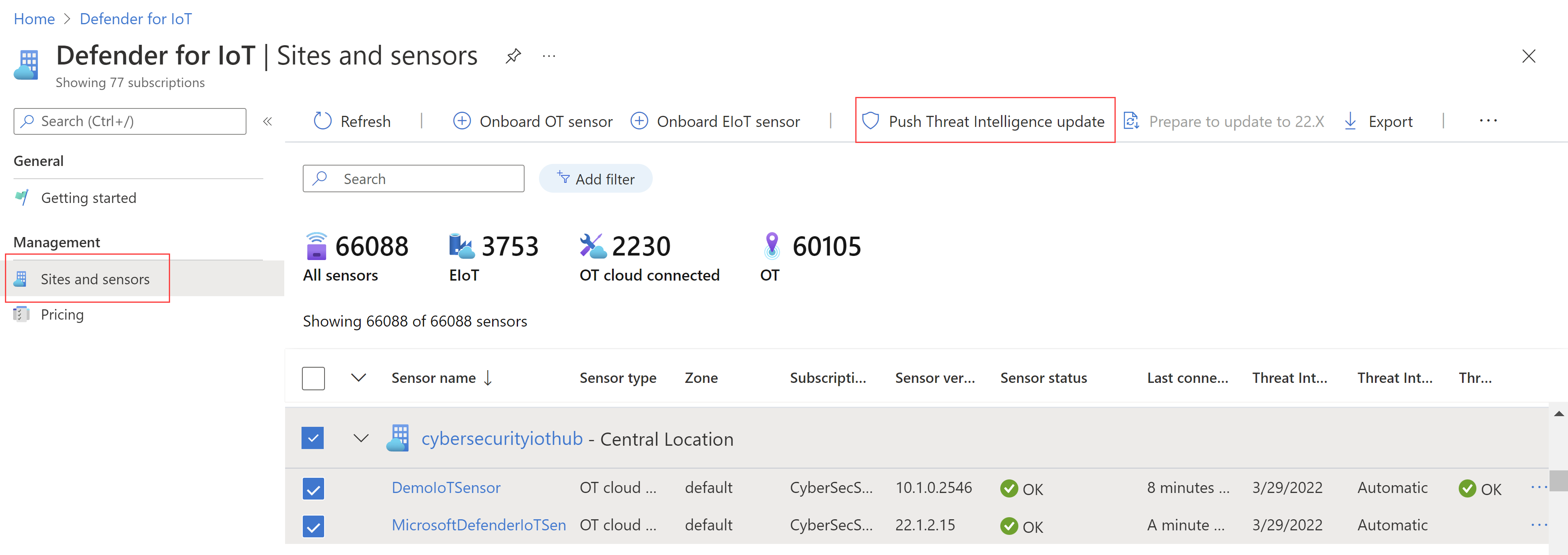

Os sensores integrados são visíveis na página Sites e sensores do Defender for IoT no portal do Azure. Esta página parecerá familiar para usuários experientes do Azure e exibe detalhes para cada site e sensor. Você pode usar a página Sites e sensores para visualizar a zona de cada sensor, o status da conexão e o status de atualização de inteligência contra ameaças. Você também pode usá-lo para adicionar mais sensores à sua implantação.

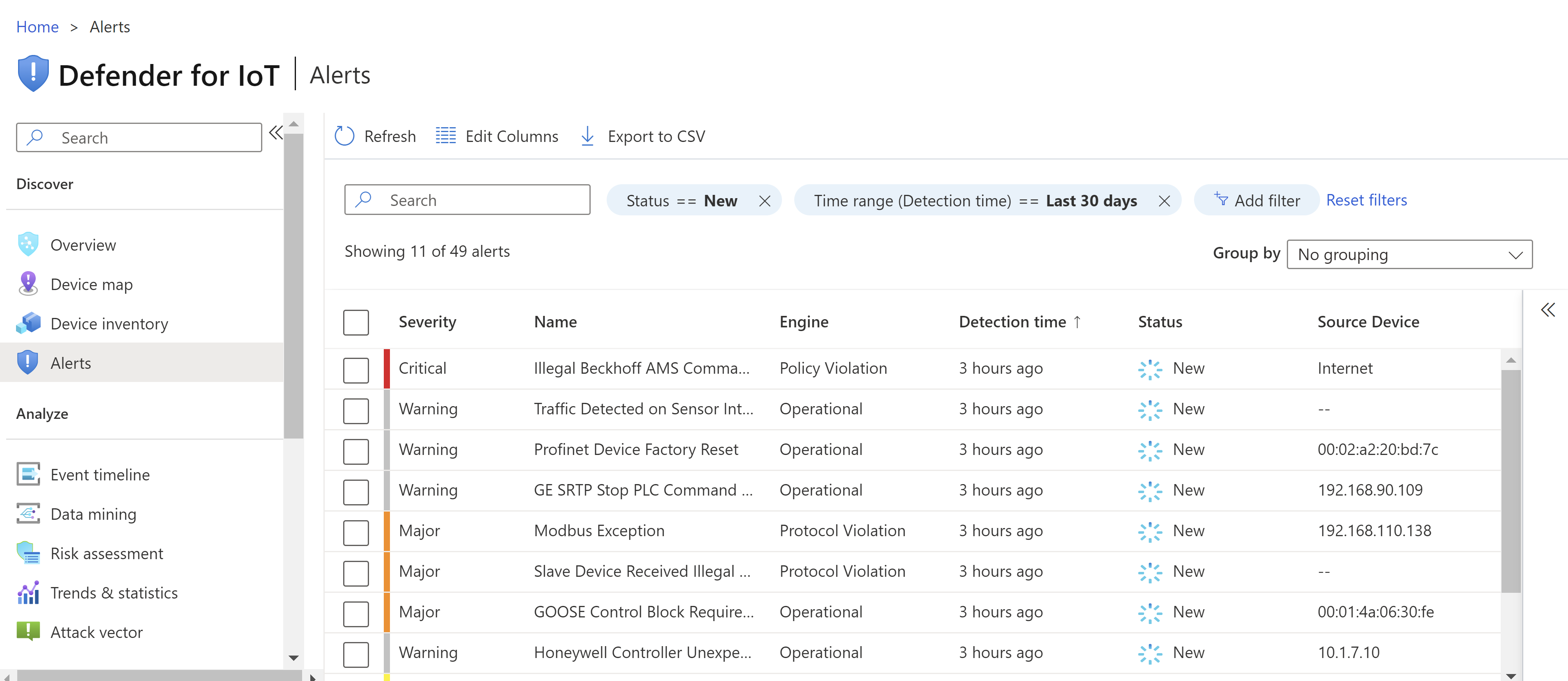

Depois de integrar sites e sensores ao Defender for IoT, você pode usar alertas operacionais para monitorar os eventos que ocorrem em sua rede. Os alertas operacionais são úteis se tiver um equipamento avariado ou mal configurado. Por exemplo, com o Defender for IoT constantemente verificando sua rede, você pode identificar um espaço de trabalho de engenharia mal configurado e abordar rapidamente as causas raiz de seus problemas.

Integração com outros serviços da Microsoft e de parceiros

Se você tiver outros sistemas implantados para monitoramento e governança de segurança, poderá integrar a segurança OT/IoT com seus outros sistemas para fornecer uma experiência perfeita para suas equipes.

Por exemplo, você pode integrar o Defender for IoT diretamente com o Microsoft Sentinel ou serviços de parceiros como Splunk, IBM QRadar ou ServiceNow.

Integre o Defender for IoT com outros serviços para:

- Quebre silos que atrasam a comunicação entre as equipes de TI e OT e forneça uma linguagem comum entre sistemas para ajudar a resolver problemas rapidamente.

- Ajudá-lo a lidar rapidamente com ataques que ultrapassam os limites de TI/OT, como o TRITON.

- Use os fluxos de trabalho, treinamento e ferramentas que você passou anos criando para sua equipe SOC e aplique-os à segurança IoT/OT.

Integração com o Microsoft Sentinel

A integração do Defender for IoT e do Microsoft Sentinel ajuda as equipes de SOC a detetar e responder mais rapidamente durante toda a linha do tempo de ataque. A integração do Defender for IoT e do Microsoft Sentinel pode melhorar a comunicação, os processos e o tempo de resposta para analistas de segurança e pessoal de OT. As pastas de trabalho do Microsoft Sentinel, as regras de análise e os playbooks de operação e resposta de segurança ajudam você a monitorar e responder a ameaças OT detetadas no Defender for IoT.

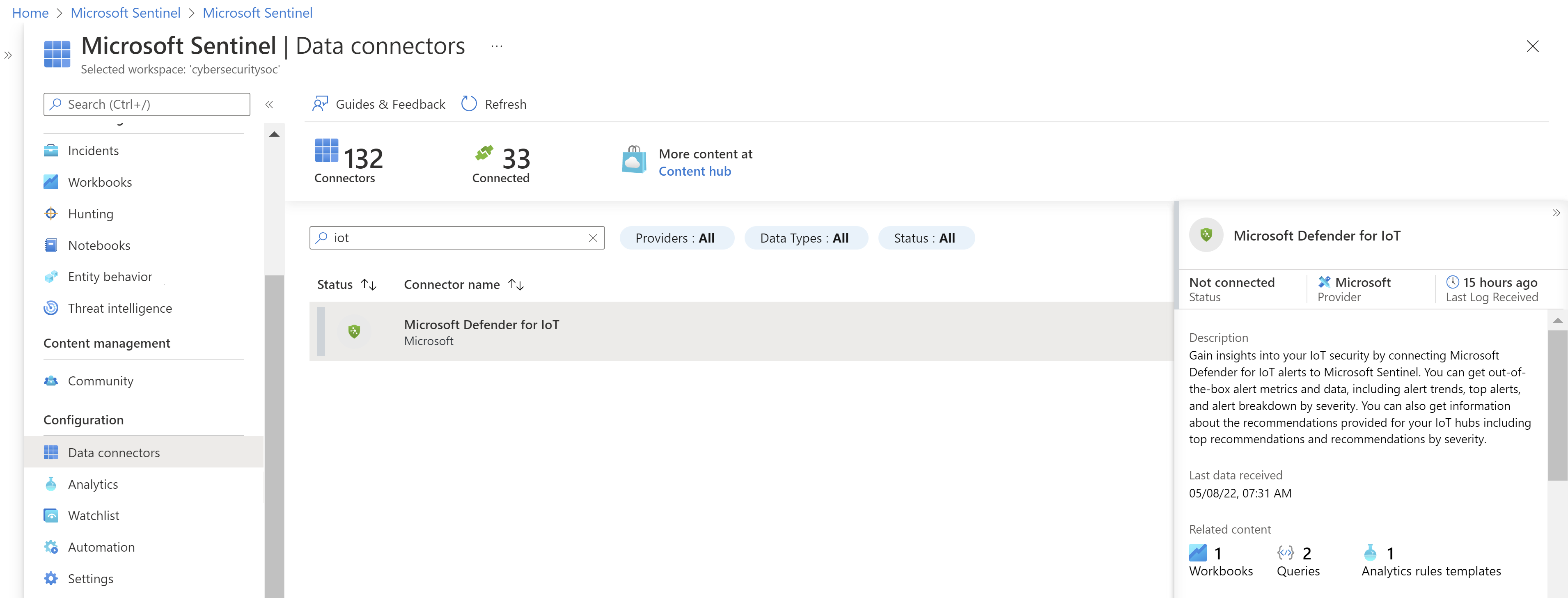

Instale o conector de dados do Defender for IoT em seu espaço de trabalho do Microsoft Sentinel. O conector de dados do Defender for IoT vem com o seguinte conteúdo interno:

- Pastas de trabalho: use pastas de trabalho do Microsoft Sentinel para visualizar e monitorar seus dados do Defender for IoT a partir do Microsoft Sentinel. As pastas de trabalho fornecem investigações guiadas para entidades OT com base em incidentes abertos, notificações de alerta e atividades para ativos OT.

- Modelos de regras do Google Analytics: use modelos de regras de análise do Microsoft Sentinel para configurar gatilhos de incidentes para alertas gerados pelo Defender for IoT a partir do tráfego OT.

Em seguida, você pode usar os playbooks do Microsoft Sentinel para criar ações de correção automatizadas para serem executadas como uma rotina para ajudar a automatizar e orquestrar a resposta a ameaças. Você pode executar playbooks manualmente ou configurá-los para serem executados automaticamente em resposta a alertas ou incidentes específicos. Use uma regra de análise ou uma regra de automação como um gatilho.