Implementar e gerenciar federação

A federação pode usar um farm do Ative Directory local novo ou existente no Windows Server 2012 R2 (ou posterior), e o Microsoft Entra Connect permite que os usuários façam logon nos recursos do Microsoft Entra usando sua senha local.

A federação é uma coleção de domínios que estabeleceram confiança. O nível de confiança varia, mas normalmente inclui autenticação e quase sempre inclui autorização. Uma federação típica pode incluir várias organizações que estabeleceram confiança para acesso compartilhado a um conjunto de recursos.

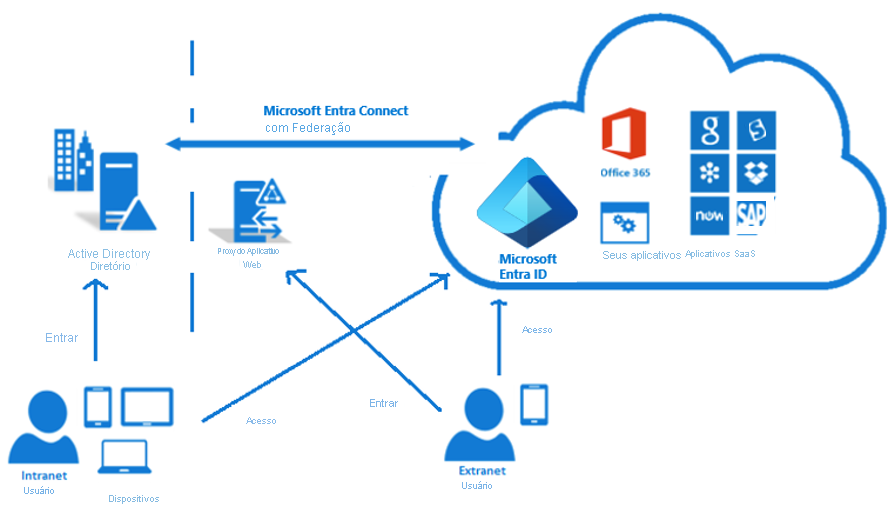

Você pode federar seu ambiente local com o Microsoft Entra ID e usar essa federação para autenticação e autorização. Este método de início de sessão garante que todas as autenticações dos utilizadores ocorrem no local. Este método permite que os administradores implementem níveis de controlo de acesso mais rigorosos. Está disponível a federação com o AD FS e PingFederate.

Com o início de sessão federado, os utilizadores podem iniciar sessão nos serviços baseados no Microsoft Entra com as respetivas palavras-passe locais. Enquanto eles estão na rede corporativa, eles nem precisam digitar suas senhas. Usando a opção de federação com o AD FS, você pode implantar um farm novo ou existente com o AD FS no Windows Server 2012 R2 ou posterior. Se você optar por especificar um farm existente, o Microsoft Entra Connect configurará a confiança entre seu farm e a ID do Microsoft Entra para que os usuários possam entrar.

Requisito para implantar a federação com o AD FS e o Microsoft Entra Connect

Implantando em um farm do AD FS, você precisa:

- Credenciais de administrador local em seus servidores de federação.

- Credenciais de administrador local em qualquer servidor de grupo de trabalho (não associado ao domínio) no qual você pretende implantar a função Proxy de Aplicativo Web.

- A máquina na qual você executa o assistente para poder se conectar a qualquer outra máquina na qual você deseja instalar o AD FS ou o Proxy de Aplicativo Web usando o Gerenciamento Remoto do Windows.

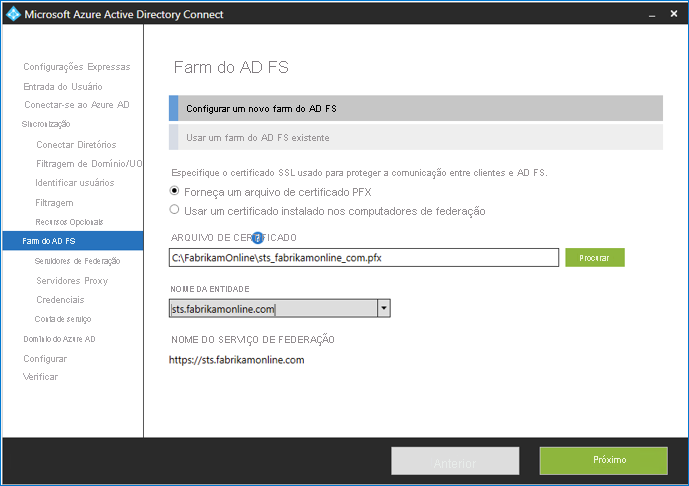

Configurar sua federação usando o Microsoft Entra Connect para se conectar a um farm do AD FS

Especificar os servidores AD FS Especifique os servidores onde pretende instalar o AD FS. Você pode adicionar um ou mais servidores, dependendo das suas necessidades de capacidade. Antes de configurar essa configuração, associe todos os servidores AD FS ao Ative Directory. Esta etapa não é necessária para os servidores Proxy de Aplicativo Web. A Microsoft recomenda a instalação de um único servidor do AD FS para implementações de teste e piloto. Após a configuração inicial, você pode adicionar e implantar mais servidores para atender às suas necessidades de dimensionamento executando o Microsoft Entra Connect novamente.

Especificar os servidores Proxy de Aplicativo Web Especifique seus servidores Proxy de Aplicativo Web. O servidor Web Application Proxy é implantado em sua rede de perímetro, de frente para a extranet. Suporta pedidos de autenticação a partir da extranet. Você pode adicionar um ou mais servidores, dependendo das suas necessidades de capacidade. Após a configuração inicial, você pode adicionar e implantar mais servidores para atender às suas necessidades de dimensionamento executando o Microsoft Entra Connect novamente.

Especificar a conta de serviço para o serviço AD FS O serviço AD FS requer uma conta de serviço de domínio para autenticar usuários e pesquisar informações do usuário no Ative Directory. Pode suportar dois tipos de contas de serviço:

- Conta de serviço gerenciada de grupo

- Conta de utilizador de domínio

Selecione o domínio do Microsoft Entra que você deseja federar Use a página de domínio do Microsoft Entra para configurar a relação de federação entre o AD FS e a ID do Microsoft Entra. Aqui, você configura o AD FS para fornecer tokens de segurança para o Microsoft Entra ID. Você também configura a ID do Microsoft Entra para confiar nos tokens dessa instância do AD FS. Nesta página, você pode configurar apenas um único domínio na instalação inicial. Você pode configurar mais domínios posteriormente executando o Microsoft Entra Connect novamente.

Ferramentas do Microsoft Entra Connect para gerenciar sua federação

Você pode concluir várias tarefas relacionadas ao AD FS no Microsoft Entra Connect com intervenção mínima do usuário usando o assistente do Microsoft Entra Connect. Mesmo depois de concluir a instalação do Microsoft Entra Connect executando o assistente, você pode executá-lo novamente para executar outras tarefas. Por exemplo, você pode usar o assistente para reparar a confiança com o Microsoft 365, federar com a ID do Microsoft Entra usando a ID de entrada alternativa e adicionar um servidor WAP (Proxy de Aplicativo Web) do AD FS.

Reparar a confiança Você pode usar o Microsoft Entra Connect para verificar a integridade atual da confiança do AD FS e da ID do Microsoft Entra e tomar as ações apropriadas para reparar a confiança .

Federar com o Microsoft Entra ID usando AlternateID É recomendável que o UPN (Nome Principal do Usuário) local e o Nome Principal do Usuário na nuvem sejam mantidos os mesmos. Se o UPN local usar um domínio não roteável (por exemplo, Contoso.local) ou não puder ser alterado devido a dependências de aplicativos locais, recomendamos configurar uma ID de entrada alternativa. A ID de início de sessão alternativa permite-lhe configurar uma experiência de início de sessão em que os utilizadores podem iniciar sessão com um atributo diferente do UPN, como o correio. A opção para Nome Principal do Usuário no Microsoft Entra ID Connect assume como padrão o atributo userPrincipalName no Ative Directory. Se você escolher qualquer outro atributo para Nome Principal do Usuário e estiver federando usando o AD FS, o Microsoft Entra Connect configurará o AD FS para ID de entrada alternativa.

Adicionar um domínio federado É fácil adicionar um domínio a ser federado com o Microsoft Entra ID usando o Microsoft Entra Connect. O Microsoft Entra Connect adiciona o domínio para federação e modifica as regras de declaração para refletir corretamente o emissor quando você tem vários domínios federados com o Microsoft Entra ID.

Junto com Adicionar e Servidor AD FS e Adicionar um servidor Proxy de Aplicativo Web do AD FS.

Repetição de escrita do dispositivo

O write-back de dispositivo é usado para habilitar o acesso condicional baseado em dispositivo para dispositivos protegidos por ADFS. Esse acesso condicional fornece segurança extra e garantia de que o acesso aos aplicativos é concedido apenas a dispositivos confiáveis. O write-back de dispositivo habilita essa segurança sincronizando todos os dispositivos registrados no Azure de volta ao Ative Directory local. Quando configurado durante a instalação, as seguintes operações são executadas para preparar a floresta do AD:

- Se ainda não existirem, crie e configure novos contêineres e objetos em: CN=Device Registration Configuration,CN=Services,CN=Configuration,[forest dn ].

- Se ainda não existirem, crie e configure novos contêineres e objetos em: CN=RegisteredDevices,[domain-dn]. Os objetos de dispositivo serão criados neste contêiner.

- Defina as permissões necessárias na conta do Microsoft Entra Connector para gerenciar dispositivos no Ative Directory.