Configurar fornecedores de identidades

A federação direta agora é chamada de federação do provedor de identidade (IdP) SAML/WS-Fed. Você pode configurar a federação com qualquer organização cujo provedor de identidade (IdP) ofereça suporte ao protocolo SAML (Security Assertion Markup Language) 2.0 ou WS-Federation (WS-Fed). Quando você configura a federação de IdP SAML/WS-Fed com o IdP de um parceiro, os novos usuários convidados desse domínio podem usar sua própria conta organizacional gerenciada pelo IdP para entrar no locatário do Microsoft Entra e começar a colaborar com você. Não há necessidade de o usuário convidado criar uma conta separada do Microsoft Entra.

Quando um usuário convidado é autenticado com a federação de IdP SAML/WS-Fed?

Depois de configurar a federação com o IdP SAML/WS-Fed de uma organização, todos os novos usuários convidados serão autenticados usando esse IdP SAML/WS-Fed. É importante observar que a configuração da federação não altera o método de autenticação para usuários convidados que já resgataram um convite seu. Seguem-se alguns exemplos:

- Os usuários convidados já resgataram convites de você e, posteriormente, você configura a federação com o IdP SAML/WS-Fed da organização. Esses usuários convidados continuam a usar o mesmo método de autenticação que usavam antes de configurar a federação.

- Você configura a federação com o IdP SAML/WS-Fed de uma organização e convida usuários convidados e, em seguida, a organização parceira passa posteriormente para o Microsoft Entra ID. Os usuários convidados que já resgataram convites continuam a usar o IdP federado SAML/WS-Fed, desde que a política de federação em seu locatário exista.

- Você exclui a federação com o IdP SAML/WS-Fed de uma organização. Todos os usuários convidados que usam atualmente o IdP SAML/WS-Fed não conseguem entrar.

Em qualquer um desses cenários, você pode atualizar o método de autenticação de um usuário convidado redefinindo seu status de resgate. A federação de IdP SAML/WS-Fed está vinculada a namespaces de domínio, como contoso.com e fabrikam.com. Quando o administrador estabelece federação com o AD FS ou um IdP de terceiros, as organizações associam um ou mais namespaces de domínio a esses IdPs.

Experiência do utilizador final

Com a federação de IdP SAML/WS-Fed, os usuários convidados entram em seu locatário do Microsoft Entra usando sua própria conta organizacional. Quando eles estão acessando recursos compartilhados e são solicitados a entrar, os usuários são redirecionados para seu IdP. Após o início de sessão bem-sucedido, os utilizadores são devolvidos ao Microsoft Entra ID para aceder aos recursos. Se a sessão do Microsoft Entra expirar ou se tornar inválida e o IdP federado tiver o SSO habilitado, o usuário experimentará o SSO. Se a sessão do usuário federado for válida, o usuário não será solicitado a entrar novamente. Caso contrário, o usuário será redirecionado para seu IdP para entrar.

Configuração do Security Assertion Markup Language 2.0

O Microsoft Entra B2B pode ser configurado para federar com provedores de identidade que usam o protocolo SAML com requisitos específicos listados abaixo.

Nota

O domínio de destino para federação direta não deve ser verificado pelo DNS no Microsoft Entra ID.

Atributos e declarações necessários da Security Assertion Markup Language 2.0

As tabelas a seguir mostram os requisitos para atributos e declarações específicos que devem ser configurados no provedor de identidade de terceiros. Para configurar a federação direta, os seguintes atributos devem ser recebidos na resposta SAML 2.0 do provedor de identidade. Esses atributos podem ser configurados vinculando-os ao arquivo XML do serviço de token de segurança online ou inserindo-os manualmente.

Atributos necessários para a resposta SAML 2.0 do IdP:

| Atributo | Valor |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Audiência | urn:federation:MicrosoftOnline |

| Emissor | O URI do emissor do IdP parceiro, por exemplo https://www.example.com/exk10l6w90DHM0yi... |

Declarações necessárias para o token SAML 2.0 emitido pelo IdP:

| Atributo | Valor |

|---|---|

| Formato NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| endereço de e-mail | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Configuração WS-Federation

O Microsoft Entra B2B pode ser configurado para federar com provedores de identidade que usam o protocolo WS-Fed com alguns requisitos específicos, conforme listado abaixo. Atualmente, os dois provedores WS-Fed foram testados quanto à compatibilidade com o Microsoft Entra ID, incluindo AD FS e Shibboleth.

O domínio de destino para federação direta não deve ser verificado pelo DNS no Microsoft Entra ID. O domínio da URL de autenticação deve corresponder ao domínio de destino ou ao domínio de um provedor de identidade permitido.

Atributos e declarações WS-Federation necessários

As tabelas a seguir mostram os requisitos para atributos e declarações específicos que devem ser configurados no provedor de identidade WS-Fed de terceiros. Para configurar a federação direta, os seguintes atributos devem ser recebidos na mensagem WS-Fed do provedor de identidade. Esses atributos podem ser configurados vinculando-os ao arquivo XML do serviço de token de segurança online ou inserindo-os manualmente.

Atributos necessários na mensagem WS-Fed do IdP:

| Atributo | Valor |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Audiência | urn:federation:MicrosoftOnline |

| Emissor | O URI do emissor do IdP parceiro, por exemplo https://www.example.com/exk10l6w90DHM0yi... |

Declarações necessárias para o token WS-Fed emitido pelo IdP:

| Atributo | Valor |

|---|---|

| ID imutável | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| endereço de e-mail | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Adicionar o Google como um provedor de identidade para usuários convidados B2B

Ao configurar a federação com a Google, pode permitir que os utilizadores convidados iniciem sessão nas suas aplicações e recursos partilhados com as suas próprias contas do Gmail, sem terem de criar contas Microsoft.

Nota

A federação do Google foi projetada especificamente para usuários do Gmail. Para federar com domínios do G Suite, use a federação direta.

Qual é a experiência para o usuário do Google?

Quando você envia um convite para usuários do Google Gmail, os usuários convidados devem acessar seus aplicativos ou recursos compartilhados usando um link que inclua o contexto do locatário. A experiência varia consoante já tenham sessão iniciada no Google:

- Os utilizadores convidados que não tiverem sessão iniciada no Google ser-lhes-á pedido que o façam.

- Os usuários convidados que já estão conectados ao Google serão solicitados a escolher a conta que desejam usar. Eles devem escolher a conta que você usou para convidá-los.

Os utilizadores convidados que virem um erro de cabeçalho demasiado longo podem limpar os cookies ou abrir uma janela privada ou anónima e tentar iniciar sessão novamente.

Descontinuação do suporte de entrada no WebView

O Google está desativando o suporte de login incorporado à visualização da Web (a partir de 30 de setembro de 2021). Se seus aplicativos autenticarem usuários com uma visualização da Web incorporada e você estiver usando a federação do Google com o Microsoft Entra B2C ou o Microsoft Entra B2B para convites de usuários externos ou inscrição de autoatendimento, os usuários do Google Gmail não poderão se autenticar.

A seguir estão os cenários conhecidos que afetarão os usuários do Gmail:

- Aplicações Microsoft (por exemplo, Teams e Power Apps) no Windows.

- Aplicativos do Windows que usam o controle WebView, WebView2 ou o controle WebBrowser mais antigo, para autenticação. Esses aplicativos devem migrar para usar o fluxo do Gerenciador de Contas da Web (WAM).

- Aplicativos Android usando o elemento WebView UI.

- Aplicativos iOS usando UIWebView/WKWebview.

- Aplicativos que usam a Biblioteca de Autenticação da Microsoft.

Esta alteração não afeta:

- Web Apps

- Serviços do Microsoft 365 que são acessados por meio de um site (por exemplo, SharePoint Online, aplicativos Web do Office e aplicativo Web do Teams)

- Aplicativos móveis usando visualizações da Web do sistema para autenticação (SFSafariViewController no iOS, guias personalizadas no Android).

- Identidades do Google Workspace, por exemplo, quando você usa a federação baseada em SAML com o Google Workspace.

- Aplicativos do Windows que usam o Gerenciador de Contas da Web (WAM) ou o Agente de Autenticação da Web (WAB).

Pontos finais de início de sessão

O Teams oferece suporte total aos usuários convidados do Google em todos os dispositivos. Os utilizadores do Google podem iniciar sessão no Teams a partir de um ponto de extremidade comum, como https://teams.microsoft.como .

Os endpoints comuns de outros aplicativos podem não ser compatíveis com usuários do Google. Os usuários convidados do Google devem fazer login usando um link que inclua as informações do locatário. Seguem-se alguns exemplos:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Se os usuários convidados do Google tentarem usar um link como https://myapps.microsoft.com ou https://portal.azure.com, eles receberão um erro.

Você também pode fornecer aos usuários convidados do Google um link direto para um aplicativo ou recurso, desde que o link inclua suas informações de locatário. Por exemplo, https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Etapa 1: configurar um projeto de desenvolvedor do Google

Primeiro, crie um novo projeto no Google Developers Console para obter um ID do cliente e um segredo do cliente que você pode adicionar posteriormente ao ID do Microsoft Entra.

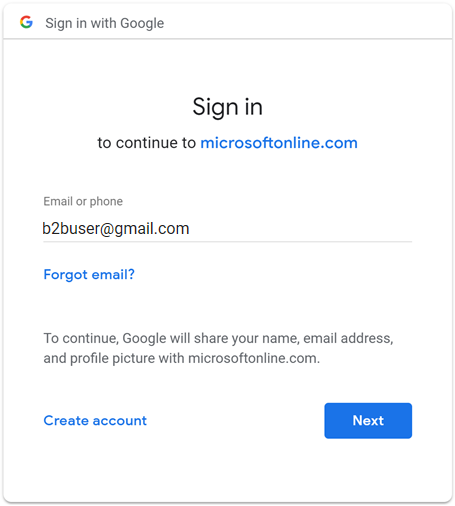

Aceda às APIs da Google em https://console.developers.google.come inicie sessão com a sua Conta Google. Recomendamos que você use uma Conta do Google compartilhada da equipe.

Aceite os termos de serviço se for solicitado a fazê-lo.

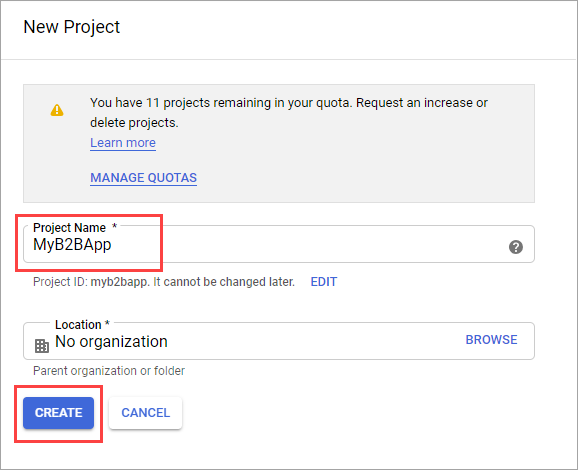

Criar um novo projeto: no painel, selecione Criar projeto, dê um nome ao projeto (por exemplo, Microsoft Entra B2B) e, em seguida, selecione Criar:

Na página APIs e Serviços, selecione Exibir em seu novo projeto.

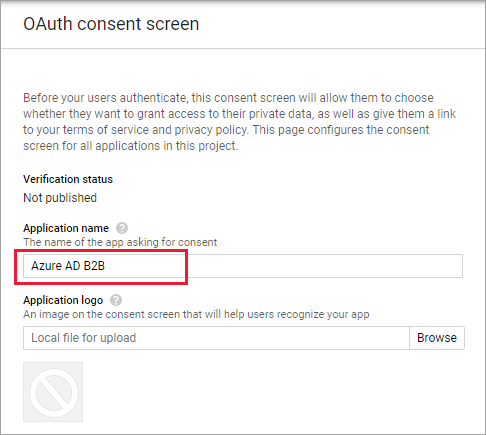

Selecione Ir para a visão geral das APIs no cartão de APIs. Selecione a tela de consentimento OAuth.

Selecione Externo e, em seguida, selecione Criar.

Na tela de consentimento OAuth, insira um Nome do aplicativo:

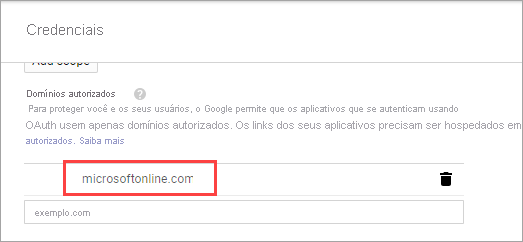

Desloque-se para a secção Domínios autorizados e introduza microsoftonline.com:

Selecione Guardar.

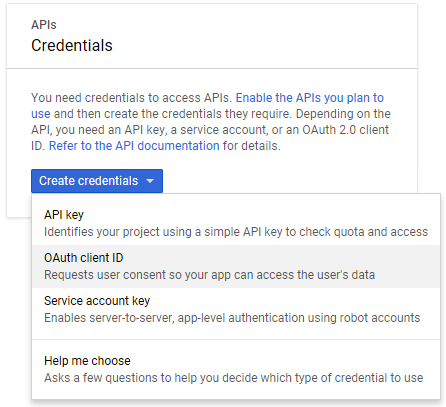

Selecione Credenciais. No menu Criar credenciais, selecione ID do cliente OAuth:

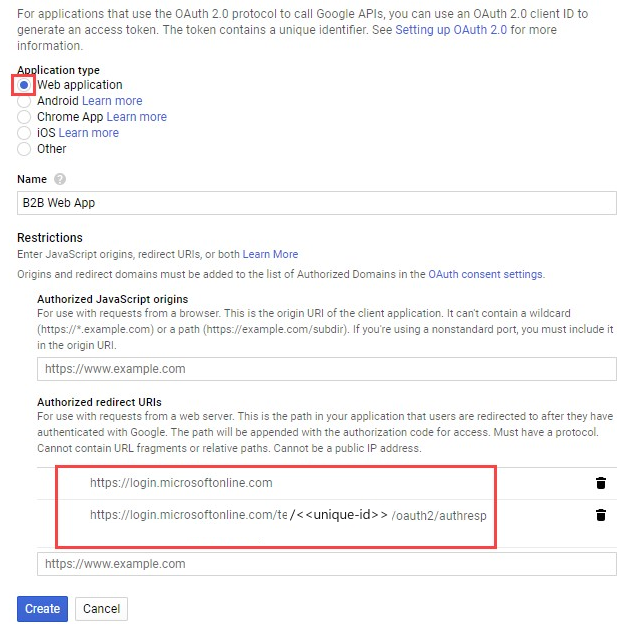

Em Tipo de aplicativo, selecione Aplicativo Web. Dê ao aplicativo um nome adequado, como Microsoft Entra B2B. Em URIs de redirecionamento autorizados, insira os seguintes URIs:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(onde ID de locatário é sua ID de locatário no Azure)

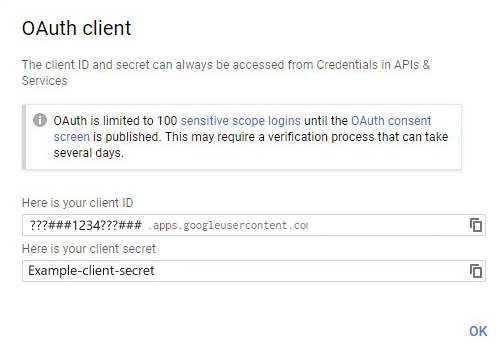

Selecione Criar. Copie o ID do cliente e o segredo do cliente. Você os usará quando adicionar o provedor de identidade no portal do Azure.

Etapa 2: configurar a federação do Google no Microsoft Entra ID

Agora você definirá o ID do cliente do Google e o segredo do cliente. Você pode usar o portal do Azure ou o PowerShell para fazer isso. Certifique-se de testar sua configuração de federação do Google convidando-se a si mesmo. Use um endereço do Gmail e tente resgatar o convite com sua Conta do Google convidada.

Para configurar a federação do Google no portal do Azure

Aceda ao portal do Azure. No painel esquerdo, selecione Microsoft Entra ID.

Selecione Identidades externas.

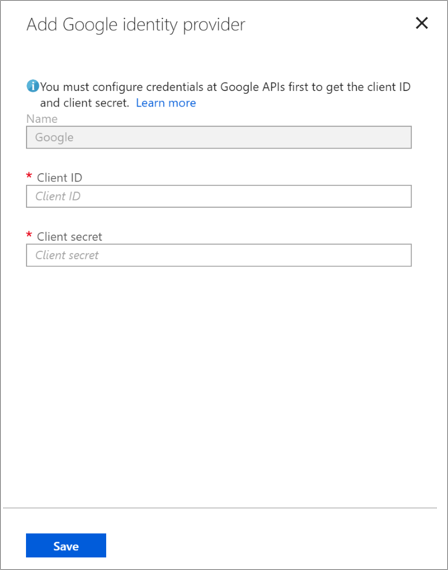

Selecione Todos os provedores de identidade e, em seguida, selecione o botão Google .

Insira o ID do cliente e o segredo do cliente que você obteve anteriormente. Selecione Salvar:

Como faço para remover a federação do Google?

Você pode excluir sua configuração de federação do Google. Se você fizer isso, os usuários convidados do Google que já resgataram o convite não poderão fazer login. Mas você pode dar-lhes acesso aos seus recursos novamente, excluindo-os do diretório e convidando-os novamente.

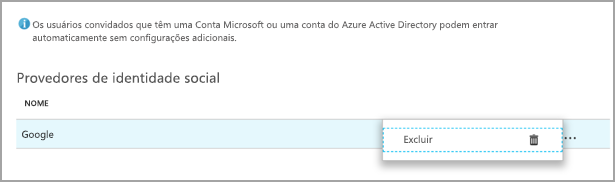

Para excluir a federação do Google no Microsoft Entra ID

Aceda ao portal do Azure. No painel esquerdo, selecione Microsoft Entra ID.

Selecione Identidades externas.

Selecione Todos os provedores de identidade.

Na linha Google, selecione o botão de reticências (...) e, em seguida, selecione Eliminar.

Selecione Sim para confirmar a exclusão.

Adicionar o Facebook como um provedor de identidade para identidades externas

Você pode adicionar o Facebook aos seus fluxos de usuários de inscrição de autoatendimento (Visualização) para que os usuários possam entrar em seus aplicativos usando suas próprias contas do Facebook. Permitir que os utilizadores iniciem sessão com o Facebook, terá de ativar a inscrição self-service para o seu inquilino. Depois de adicionar o Facebook como um provedor de identidade, configure um fluxo de usuário para o aplicativo e selecione Facebook como uma das opções de login.

Nota

Os usuários só podem usar suas contas do Facebook para se inscrever por meio de aplicativos usando a inscrição de autoatendimento e fluxos de usuários. Os usuários não podem ser convidados e resgatar o convite usando uma conta do Facebook.

Criar um aplicativo no console de desenvolvedores do Facebook

Para usar uma conta do Facebook como um provedor de identidade, você precisa criar um aplicativo no console de desenvolvedores do Facebook. Se ainda não tiveres uma conta no Facebook, podes inscrever-te em https://www.facebook.com/.

Nota

Use os seguintes URLs nas etapas 9 e 16 abaixo.

- Em URL do site, insira o endereço do seu aplicativo, como

https://contoso.com. - Para URIs de redirecionamento OAuth válidos, digite

https://login.microsoftonline.com/te/ tenant-id /oauth2/authresp. Você pode encontrá-lotenant-IDna tela Visão geral do Microsoft Entra ID.

- Inicie sessão no Facebook para programadores com as credenciais da sua conta do Facebook.

- Se ainda não o fez, precisa de se registar como programador do Facebook. Selecione Começar no canto superior direito da página, aceite as políticas do Facebook e conclua as etapas de registro.

- Selecione Meus aplicativos e, em seguida, Criar aplicativo.

- Insira um Nome para Exibição e um Email de Contato válido.

- Selecione Criar ID do aplicativo. Você tem que aceitar as políticas da plataforma do Facebook e completar uma verificação de segurança online.

- Selecione Configurações e, em seguida, selecione Básico.

- Escolha uma Categoria, por exemplo, Negócios e Páginas. Esse valor é exigido pelo Facebook, mas não é usado para o Microsoft Entra ID.

- Na parte inferior da página, selecione Adicionar plataforma e, em seguida, selecione Website.

- Em URL do Site, insira o URL apropriado (mencionado acima).

- Em URL da Política de Privacidade, insira o URL da página onde você mantém as informações de privacidade do seu aplicativo, por exemplo https://www.contoso.com.

- Selecione Guardar Alterações.

- Na parte superior da página, copie o valor de ID do aplicativo.

- Selecione Mostrar e copie o valor de App Secret. Você usa ambos para configurar o Facebook como um provedor de identidade em seu locatário. O App Secret é uma credencial de segurança essencial.

- Selecione o sinal de mais ao lado de PRODUTOS e, em seguida, selecione Configurar em Login do Facebook.

- Em Início de sessão do Facebook, selecione Definições.

- Em URIs de redirecionamento OAuth válidos, insira a URL apropriada (observada acima).

- Selecione Guardar alterações no canto inferior direito da página.

- Para disponibilizar seu aplicativo do Facebook para o Microsoft Entra ID, selecione o seletor Status no canto superior direito da página, ative-o para tornar o Aplicativo público e, em seguida, selecione Modo de Alternância. Neste ponto, o Status deve mudar de Desenvolvimento para Viver.

Configurar uma conta do Facebook como um provedor de identidade

Agora você definirá a ID do cliente do Facebook e o segredo do cliente, inserindo-a no centro de administração do Microsoft Entra ou usando o PowerShell. Você pode testar sua configuração do Facebook inscrevendo-se por meio de um fluxo de usuários em um aplicativo habilitado para inscrição de autoatendimento.

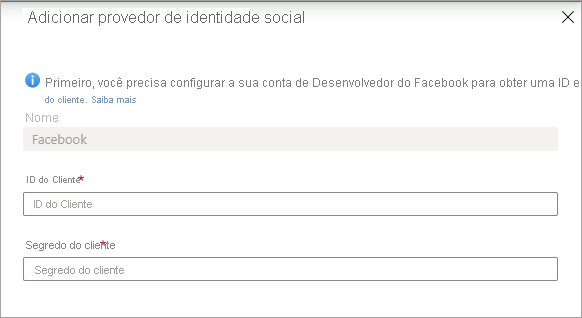

Para configurar a federação do Facebook na tela Microsoft Entra ID

Entre no portal do Azure como administrador global do seu locatário do Microsoft Entra.

Em Serviços do Azure, selecione Microsoft Entra ID.

No menu à esquerda, selecione Identidades externas.

Selecione Todos os fornecedores de identidade e, em seguida, selecione Facebook.

Para a ID do cliente, insira a ID do aplicativo do Facebook que você criou anteriormente.

Para o segredo do cliente, insira o segredo do aplicativo que você gravou.

Selecione Guardar.

Como faço para remover a federação do Facebook?

Você pode excluir sua configuração de federação do Facebook. Se você fizer isso, todos os usuários que se inscreveram por meio de fluxos de usuários com suas contas do Facebook não poderão mais entrar.

Para excluir a federação do Facebook no Microsoft Entra ID:

- Aceda ao portal do Azure. No painel esquerdo, selecione Microsoft Entra ID.

- Selecione Identidades externas.

- Selecione Todos os provedores de identidade.

- Na linha Facebook, selecione o menu de contexto (...) e, em seguida, selecione Excluir.

- Selecione Sim para confirmar a exclusão.