Criar política de barreira de informações

Barreiras de informações (IBs) são políticas que um administrador pode configurar para impedir que indivíduos ou grupos se comuniquem entre si.

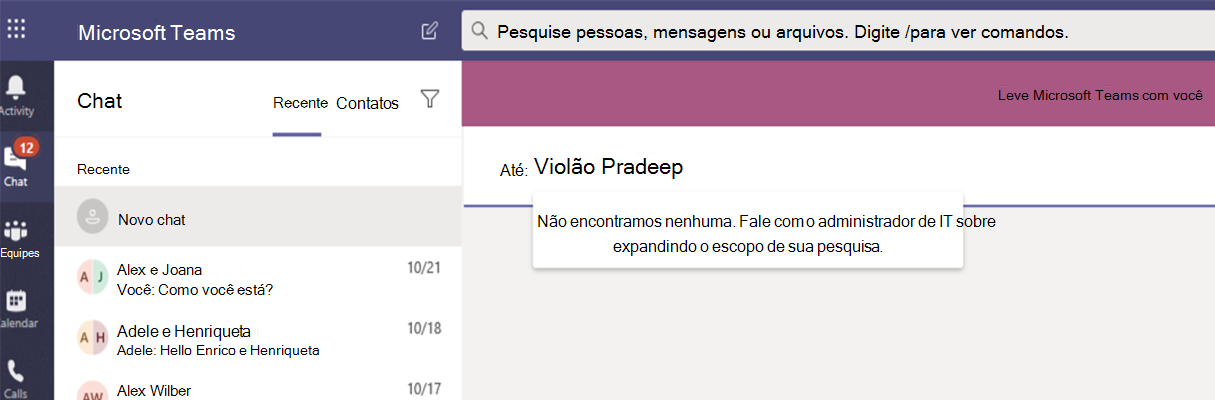

As políticas de IB também impedem pesquisas e descobertas. Se você tentar se comunicar com alguém com quem não deve se comunicar, não encontrará esse usuário no seletor de pessoas. As barreiras de informações podem ser usadas em alguns dos seguintes casos:

Quando uma equipe deve ser impedida de se comunicar ou compartilhar dados com uma outra equipe específica.

Quando uma equipe não deve se comunicar ou compartilhar dados com qualquer pessoa fora dessa equipe.

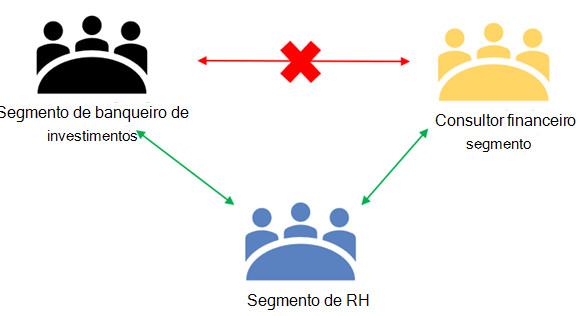

Veja um exemplo. Alex pertence ao segmento Bancário e Bill pertence ao segmento consultor financeiro. Alex e Bill não podem se comunicar entre si porque a política de IB da organização bloqueia a comunicação e a colaboração entre esses dois segmentos. No entanto, Alex e Bill podem se comunicar com Lee no RH.

Como funcionam as barreiras de informações no Teams

Há suporte para barreiras de informações no Microsoft Teams, SharePoint e OneDrive. No Microsoft Teams, as políticas de IB são disparadas quando ocorrem os seguintes eventos do Teams:

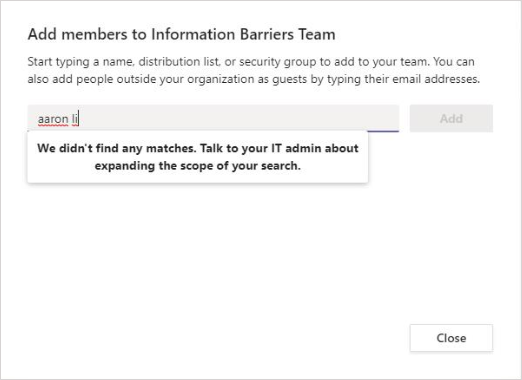

Membros são adicionados a uma equipe: Sempre que você adicionar um usuário a uma equipe, a política do usuário deve ser avaliada em relação às políticas de IB de outros membros da equipe. Se a política do usuário os impede de serem adicionados à equipe, o usuário não aparecerá na pesquisa.

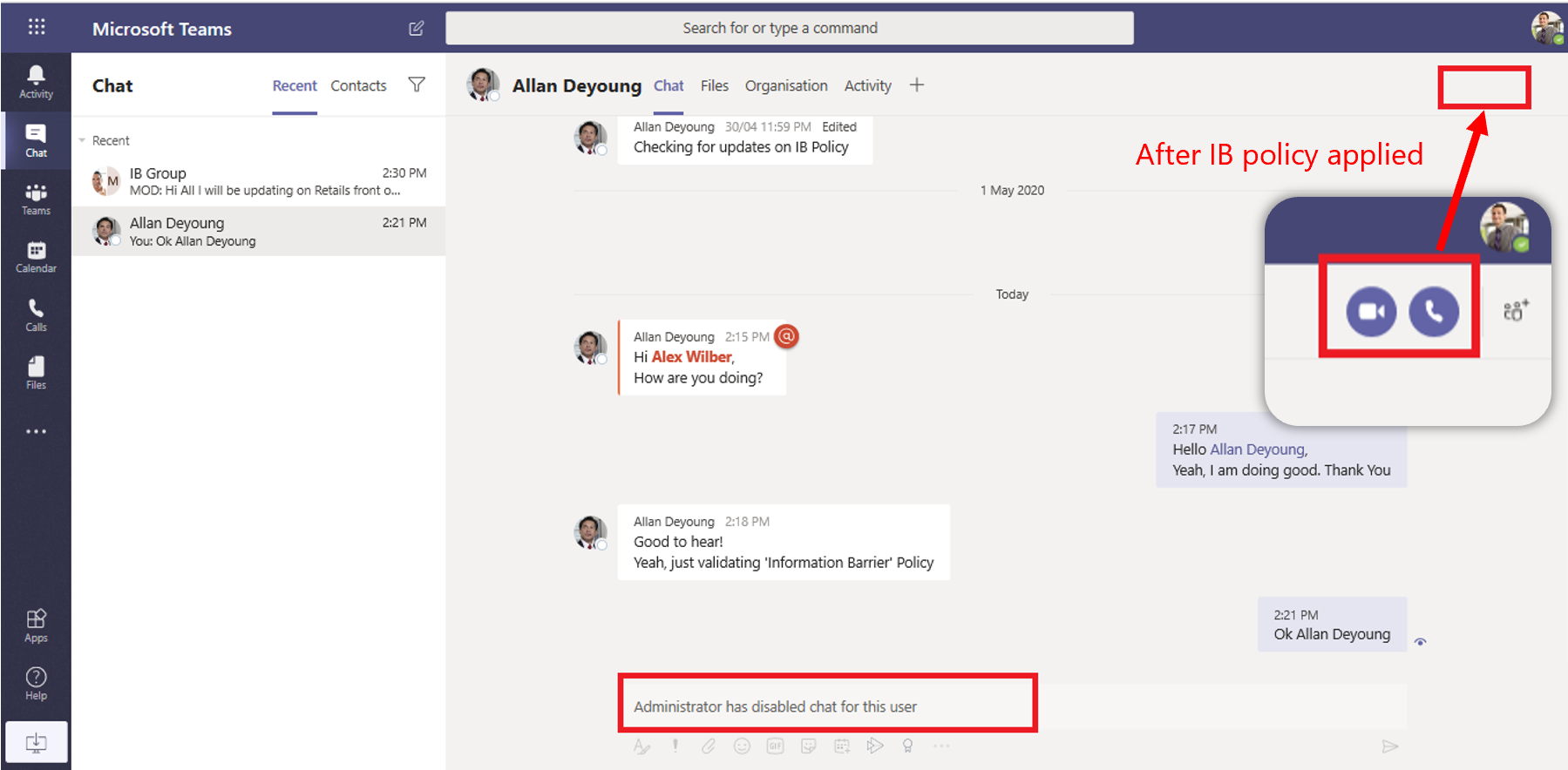

Um novo chat é solicitado: Sempre que um usuário solicita um novo chat com um ou mais outros usuários, o chat é avaliado para garantir que ele não está violando nenhuma política de IB. Se a conversa violar uma política de IB, a conversa não será iniciada. Aqui está um exemplo de um chat 1:1.

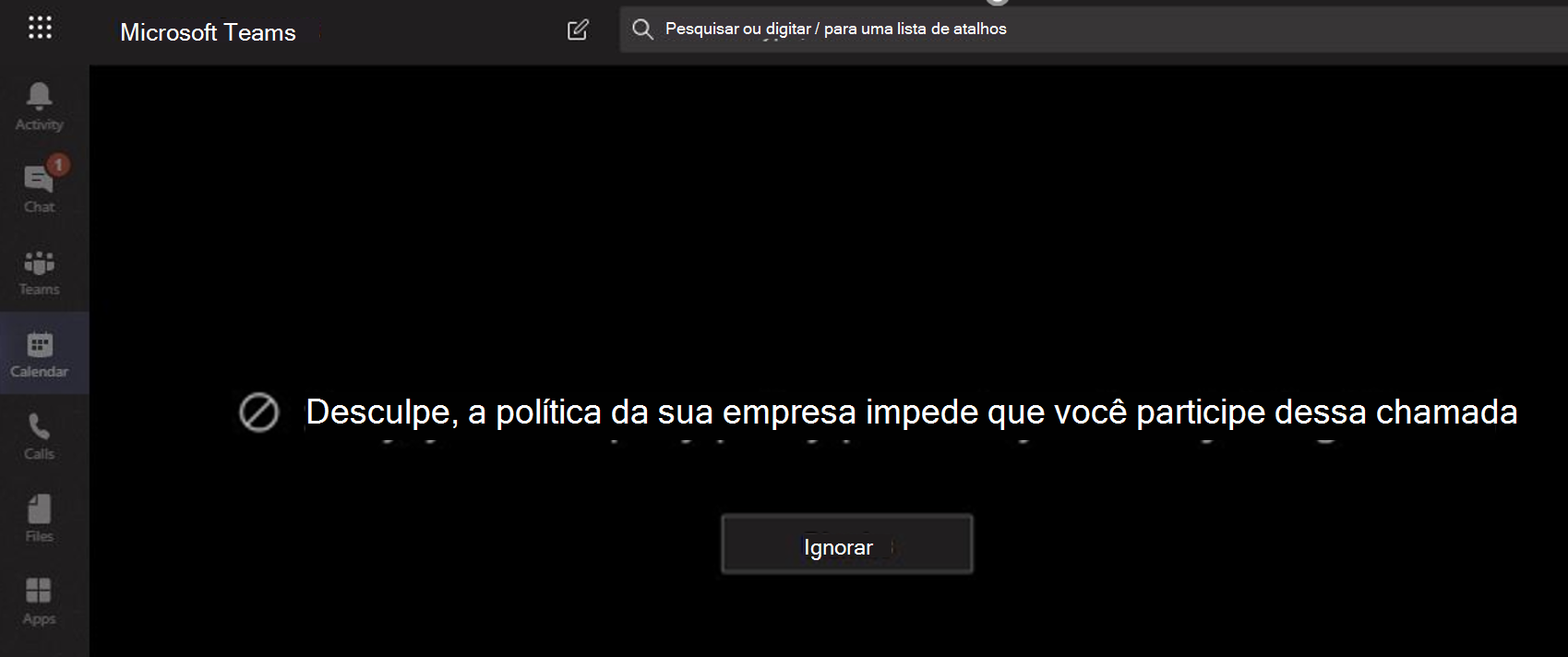

Um usuário é convidado a ingressar em uma reunião: Quando um usuário é convidado a ingressar em uma reunião, a política de IB que se aplica ao usuário é avaliada em relação às políticas de IB que se aplicam aos outros membros da equipe. Se houver uma violação, o usuário não poderá ingressar na reunião.

Uma tela é compartilhada entre dois ou mais usuários: Quando um usuário compartilha uma tela com outros usuários, o compartilhamento deve ser avaliado para garantir que ele não viole as políticas de IB de outros usuários. Se uma política de IB for violada, o compartilhamento de tela não será permitido. Aqui está um exemplo de compartilhamento de tela depois que a política é aplicada. Os ícones de compartilhamento de tela e chamada não estão visíveis.

Um usuário faz uma chamada telefônica no Teams: Sempre que um usuário inicia uma chamada de voz (via VOIP) para outro usuário ou grupo de usuários, a chamada é avaliada para garantir que ela não viole as políticas de IB de outros membros da equipe. Se houver alguma violação, a chamada de voz será bloqueada.

Convidados no Teams: As políticas de IB também se aplicam a convidados no Teams. Você pode definir políticas de IB quando os convidados forem detectáveis na lista de endereços global da sua organização.

Quando os administradores criam ou atualizam políticas de barreira de informações, o serviço pesquisa automaticamente os membros para garantir que os membros da equipe não estão violando nenhuma política. Se houver novas violações, as seguintes ações serão executadas:

Chat 1:1: Se a comunicação entre dois usuários não for mais permitida (devido ao aplicativo para um ou ambos os usuários de uma política que bloqueia a comunicação), a comunicação adicional será bloqueada. Suas conversas de chat existentes se tornam somente leitura.

Chat em grupo: Se os participantes de um chat em grupo violarem uma política alterada ou nova, os participantes afetados serão removidos do chat e poderão ver o histórico de conversas em somente leitura.

Equipe: Todos os usuários que foram removidos do grupo serão removidos da equipe e não poderão ver ou participar de conversas novas ou existentes.

Fluxo de trabalho

Há várias etapas para configurar políticas de barreira de informações para o Microsoft Teams. Quando uma equipe é criada, um site do SharePoint é provisionado e associado ao Microsoft Teams para a experiência de arquivos. As políticas de barreira de informações não são respeitadas neste site e arquivos do SharePoint por padrão. Para habilitar barreiras de informações no SharePoint e no OneDrive, consulte Usar barreiras de informações com o SharePoint.

| Fase | O que está envolvido |

|---|---|

| Verifique se os pré-requisitos foram atendidos | - Verifique se você tem as licenças e permissões necessárias - Verifique se o diretório inclui dados para segmentação de usuários - Habilitar a pesquisa de diretório com escopo para o Microsoft Teams - Verifique se o log de auditoria está ativado - Verifique se não há políticas de catálogo de endereços do Exchange em vigor - Usar o PowerShell - Fornecer consentimento do administrador para o Microsoft Teams |

| Parte 1: Segmentar usuários em sua organização | - Determinar quais políticas são necessárias - Criar uma lista de segmentos a serem definidos - Identificar quais atributos usar - Definir segmentos em termos de filtros de política |

| Parte 2: Definir políticas de barreira de informações | - Defina suas políticas (não aplicar ainda) - Escolha entre dois tipos (bloquear ou permitir) |

| Parte 3: Aplicar políticas de barreira de informações | - Definir políticas como status ativo - Executar o aplicativo de política - Exibir o status da política |

Pré-requisitos para barreiras de informações

Os seguintes pré-requisitos devem estar em vigor para implementar barreiras de informações:

A licenças necessárias para barreiras de informações: barreiras de informações é um recurso de conformidade avançada. O recurso está disponível para usuários com uma das seguintes licenças:

- Microsoft 365 E5/A5/G5

- Office 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 Conformidade

- Microsoft 365 E5/A5/F5/G5 Gerenciamento de risco interno

Permissões para políticas de barreira de informações: Para definir ou editar políticas de barreira de informações, os administradores devem ser atribuídos a uma das seguintes funções:

- Microsoft 365 Enterprise Administrador Global

- Administrador Global do Office 365

- Administrador de Conformidade

Dados do diretório: Verifique se a estrutura da sua organização é refletida nos dados do diretório.

Pesquisa de diretório com escopo: Essa configuração deve ser ativada.

Log de auditoria: Para pesquisar o status de um aplicativo de política, o log de auditoria deve ser ativado.

Não há políticas de catálogo de endereços: Verifique se não há políticas de catálogo de endereços do Exchange em vigor.

PowerShell com o módulo de & conformidade de segurança: as barreiras de informação podem ser configuradas usando o PowerShell e conectando o módulo de segurança e conformidade ao seu locatário do Microsoft 365.

Autorização de administrador para barreiras de informações no Microsoft Teams: Use o procedimento a seguir para permitir que as políticas de barreira de informações funcionem conforme o esperado no Microsoft Teams.

Execute os seguintes cmdlets do PowerShell:

# Login with the Azure Resource Manager PowerShell to your tenant: Login-AzureRmAccount # Save the information barrier service app id to a variable: $appId="bcf62038-e005-436d-b970-2a472f8c1982" # Get a service principal in Azure for the app id: $sp=Get-AzureRmADServicePrincipal -ServicePrincipalName $appId # If a service principal could not be retrieved, create a new one: if ($sp -eq $null) { New-AzureRmADServicePrincipal -ApplicationId $appId } # Start the process to grant consent, by running: Start-Process https://login.microsoftonline.com/common/adminconsent?client_id=$appIdQuando solicitado, entre usando sua conta corporativa ou de estudante do Office 365.

Na caixa de diálogo Permissões solicitadas, examine as informações e selecione Aceitar.

Parte 1: Segmentar usuários em sua organização

Durante essa fase, você determina quais políticas de barreira de informações são necessárias, cria uma lista de segmentos a serem definidos e, em seguida, define seus segmentos. Ao segmentar usuários, há duas regras importantes:

Um usuário deve estar em apenas um segmento.

Cada segmento deve ter apenas uma barreira de informações.

Um segmento é definido por determinados atributos de diretório.

Para atribuir usuários a um segmento, use o cmdlet New-OrganizationSegment com o parâmetro UserGroupFilter :

Abra o PowerShell e conecte-se com a Segurança e Módulo do PowerShell de conformidade com seu locatário.

Execute o cmdlet a seguir e substitua segment-name por um nome significativo e attribute e attribute-value com o atributo de diretório desejado para o qual filtrar membros de segmento.

New-OrganizationSegment -Name "segment-name" -UserGroupFilter "attribute -eq 'attribute-value'"Por exemplo, para definir um segmento chamado Sales, usando o atributo Departamento, use este comando:

New-OrganizationSegment -Name "Sales" -UserGroupFilter "Department -eq 'Sales'Repita esse processo para cada segmento que você deseja definir.

Parte 2: Definir políticas de barreira de informações

Depois de criar segmentos, você pode criar as políticas que restringem os segmentos da comunicação. Há dois tipos de políticas:

As políticas de bloqueio bloqueiam as comunicações entre os segmentos.

As políticas de permissão permitem que um segmento se comunique apenas com outro segmento.

Cenário 1: Bloquear comunicações entre segmentos

Para bloquear segmentos de comunicação entre si, você precisa de duas políticas: uma para cada direção. Cada política bloqueia a comunicação apenas de uma maneira. Use o New-InformationBarrierPolicy com o parâmetro SegmentsBlocked :

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsBlocked "segment2name"

Por exemplo, para bloquear as comunicações entre os departamentos de Vendas e Pesquisa, use este comando:

## Prevent Sales from communicating with Research

New-InformationBarrierPolicy -Name "Sales-Research" -AssignedSegment "Sales" -SegmentsBlocked "Research" -State Inactive

## Prevent Research from communicating with Sales

New-InformationBarrierPolicy -Name "Research-Sales" -AssignedSegment "Research" -SegmentsBlocked "Sales" -State Inactive

Cenário 2: Permitir que um segmento se comunique com outro segmento

Para permitir que um segmento se comunique com outro segmento, use o cmdlet New-InformationBarrierPolicy com o parâmetro SegmentsAllowed:

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsAllowed "segment2name","segment1name"

Por exemplo, para permitir que o segmento pesquisa se comunique apenas com RH e Fabricação, use este comando:

New-InformationBarrierPolicy -Name "Research-HRManufacturing" -AssignedSegment "Research" -SegmentsAllowed "HR","Manufacturing","Research" -State Inactive

Parte 3: Aplicar políticas de barreira de informações

As políticas de barreira de informações não estão em vigor até que você as defina como status ativo e aplique as políticas.

Use o cmdlet

Get-InformationBarrierPolicypara ver uma lista de políticas que foram definidas. Observe o status e a identidade (GUID) de cada política.Para definir uma política como status ativo, use o

Set-InformationBarrierPolicycmdlet com um parâmetroIdentitye deverão definir o parâmetroStatecomoActive:Set-InformationBarrierPolicy -Identity GUID -State ActiveExecute o seguinte cmdlet para iniciar barreiras de informações em seu locatário:

Start-InformationBarrierPoliciesApplication

Depois de executar Start-InformationBarrierPoliciesApplication, aguarde 30 minutos para que o sistema comece a aplicar as políticas. O sistema aplica políticas usuário por usuário. O sistema processa cerca de 5.000 contas de usuário por hora.

Para saber mais, confira: