Proteja a sua rede hub-spoke

O Azure fornece muitos serviços para ajudar a permitir que uma organização proteja e proteja sua infraestrutura de nuvem. A sua organização precisa de compreender como proteger a rede e de conhecer os outros serviços do Azure disponíveis.

Nesta unidade, você explora a rede segura na plataforma Azure e vê uma visão geral do Firewall do Azure. Além disso, você aprende a proteger redes virtuais usando grupos de segurança de rede.

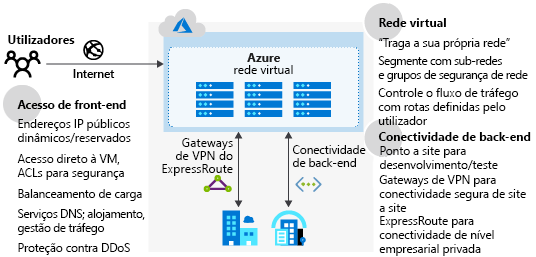

Proteger o design de rede no Azure

O diagrama anterior mostra a infraestrutura de rede do Azure e os métodos que permitem que você se conecte com mais segurança ao seu ambiente local, aos recursos hospedados pelo Azure e à Internet pública.

Existem várias funcionalidades a considerar como parte da proteção de um design de rede:

- Rede Virtual do Azure: fornece uma camada base de segurança isolando logicamente seus ambientes no Azure, para evitar acesso não autorizado ou indesejado.

- DNS do Azure: um serviço de hospedagem para seus nomes de domínio. O DNS do Azure é um serviço seguro que gere e resolve os nomes de domínio na sua rede virtual.

- Azure Application Gateway: um dispositivo virtual dedicado que fornece um controlador de entrega de aplicativos como um serviço, incluindo um firewall de aplicativo Web (WAF).

- Azure Traffic Manager: Um serviço para controlar a distribuição do tráfego do usuário no Azure.

- Azure Load Balancer: fornece alta disponibilidade e desempenho de rede para seus aplicativos do Azure.

- Rede de perímetro: segmenta ativos entre sua rede virtual do Azure e a Internet.

Além disso, considere incorporar alguns dos seguintes elementos em sua arquitetura de rede para melhorar a segurança da rede:

- Controles de acesso à rede. Esses controles garantem que seus serviços do Azure estejam acessíveis apenas aos usuários e dispositivos desejados.

- Grupos de segurança de rede como uma firewall de filtragem de pacotes para controlar o tráfego da rede virtual.

- O controlo de encaminhamento e túnel forçado para definir rotas personalizadas através da sua infraestrutura e garantir que os serviços não conseguem ligar-se a um dispositivo com ligação à Internet.

- Ativar uma aplicação de segurança de rede virtual através do Azure Marketplace.

- Use o Azure ExpressRoute para um link WAN dedicado para estender com segurança suas redes locais para o Azure.

- Microsoft Defender for Cloud para prevenir, detetar e responder a ameaças contra os seus serviços do Azure.

- O Azure Firewall como um serviço de segurança de rede.

Há uma grande variedade de soluções de segurança para sua organização, muitas das quais se complementam para fornecer mais camadas de segurança. Sua organização deve estar alinhada com as práticas recomendadas pela Microsoft. Depois, pode implementar as funcionalidades necessárias de acordo com os requisitos de segurança internos da sua organização.

Componentes base da segurança do Azure para topologias hub-and-spoke

Quer certificar-se de que os seus recursos são protegidos contra acessos não autorizados ou ataques através do controlo do tráfego de rede. No modelo hub-spoke, há vários componentes que você precisa implementar:

Grupo de segurança de rede

Cada sub-rede na topologia tem um grupo de segurança de rede configurado. Os grupos de segurança de rede implementam regras de segurança para permitir ou negar tráfego de rede de e para cada recurso na topologia.

Rede de perímetro

Configure uma rede de perímetro na própria sub-rede na rede virtual do hub para encaminhar o tráfego externo. A rede de perímetro foi concebida para alojar aplicações virtuais de rede para proporcionar funcionalidades de segurança, como a inspeção de pacotes e firewalls. Você pode rotear o tráfego de saída da rede de perímetro por meio de dispositivos virtuais. O tráfego é então monitorado, protegido e auditado.

Aplicação virtual de rede

As aplicações virtuais de rede (NVAs) fornecem um limite de rede segura ao verificar todo o tráfego de rede de entrada e saída. Em seguida, a NVA transmite apenas o tráfego que cumpre as regras de segurança de rede. Ou seja, atua essencialmente como uma firewall.

O Azure Firewall pode substituir alguns componentes abordados neste artigo para controlar o acesso aos recursos de rede do Azure. Para obter mais informações, consulte a seção Firewall do Azure.

Azure ExpressRoute

O ExpressRoute cria uma ligação WAN privada e dedicada entre os recursos no local e uma sub-rede de gateway do Azure na rede virtual do hub. Adicione uma aplicação de segurança de rede entre a rede no local e os routers de limite de fornecedor do ExpressRoute. Este dispositivo restringe o fluxo de tráfego não autorizado da rede virtual.

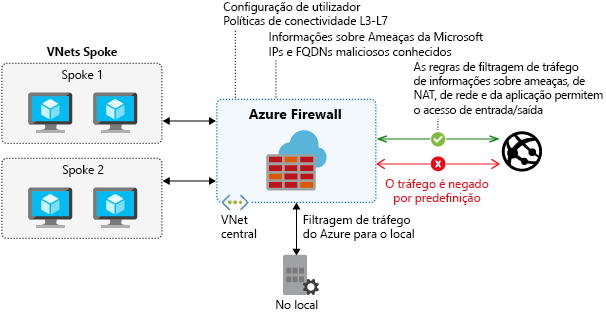

Azure Firewall

A Microsoft gere este serviço de segurança de rede. Protege as redes virtuais do Azure e os respetivos recursos ao permitir que faça a gestão e imposição de políticas de conectividade de forma central. O Azure Firewall utiliza um endereço IP público estático para os recursos de rede virtual, permitindo que as firewalls externas identifiquem o tráfego da sua rede virtual.

O Azure Firewall é uma firewall de rede com total monitorização de estado que controla o estado operacional e as caraterísticas das ligações que atravessam a rede. O Azure Firewall permite um controlo central de todas as comunicações de rede através da imposição de políticas. Estas políticas podem ser impostas em redes virtuais, regiões e subscrições do Azure. Em uma topologia hub-spoke, o Firewall do Azure normalmente é provisionado no hub para controle total do tráfego pela rede.

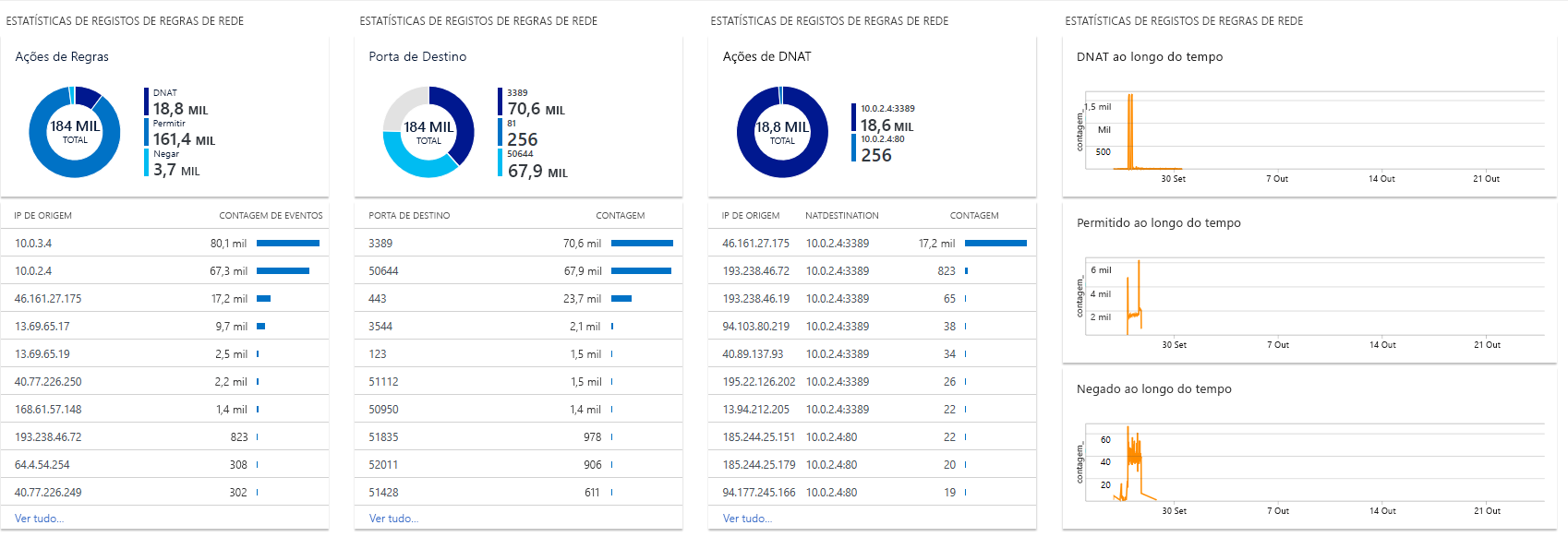

A monitorização do Azure Firewall consiste na revisão dos registos de atividades e firewall. Como o Azure Firewall está integrado nos Registos do Azure Monitor, pode ver os registos completos nesta plataforma. Alguns registos também estão disponíveis para serem vistos no portal do Azure.

Os logs podem ser armazenados em uma Conta de Armazenamento do Azure, transmitidos para os Hubs de Eventos do Azure ou enviados para os Logs do Azure Monitor.

Segurança de rede com grupos de segurança de rede

Os grupos de segurança de rede (NSGs) impõem e controlam regras de tráfego de rede. O acesso é controlado ao permitir ou negar comunicações entre as cargas de trabalho numa rede virtual. Os NSGs são baseados em regras e avaliam o tráfego usando um método de cinco tuplas. Para determinar se o tráfego é permitido ou negado, os NSGs avaliam o tráfego usando:

- IP de origem

- Porta de origem

- IP de destino

- Porta de destino

- Protocolo

Definir regras de segurança

As regras de segurança num NSG fornecem o mecanismo que define o controlo do fluxo de tráfego. Um NSG tem um conjunto de regras predefinidas. Estas regras não podem ser eliminadas, mas pode substituí-las pelas suas próprias regras personalizadas. As regras predefinidas são as seguintes:

- O tráfego com origem e destino numa rede virtual é permitido.

- O tráfego de saída é permitido, mas o tráfego de entrada é bloqueado.

- O Balanceador de Carga do Azure tem permissão para sondar o estado de funcionamento das Máquinas Virtuais ou instâncias de função.

Outras considerações de segurança

A capacidade de controlar como o tráfego é encaminhado pelos seus recursos é uma medida de segurança importante que deve tomar. O Azure oferece outros serviços para ajudar a melhorar a segurança da sua infraestrutura global:

- Grupos de segurança de aplicativos: fornece gerenciamento central de políticas e segurança para seus aplicativos. Utilize grupos de segurança de aplicações para definir políticas de segurança de rede detalhadas com um caminho da ligação. Depois, pode utilizar uma abordagem de confiança zero para permitir apenas os fluxos especificados.

- Azure Network Watcher: permite informações sobre o registo e o diagnóstico da sua rede. O Observador de Rede permite-lhe compreender o estado de funcionamento e desempenho das suas redes do Azure.

- Pontos de extremidade de serviço de rede virtual: estende seu espaço de endereçamento privado de rede virtual para disponibilizá-lo aos serviços do Azure. Os pontos finais permitem-lhe restringir o acesso aos recursos do Azure.

- Proteção contra DDoS do Azure: Permite mitigar ataques volumétricos, de protocolo e de camada de recursos.