Explore a confiança zero com identidade

As organizações precisam de um novo modelo de segurança que se adapte à complexidade dos ambientes híbridos e multicloud. O suporte é necessário para o ambiente de nuvem, abrangendo a força de trabalho móvel, e protege pessoas, dispositivos, aplicativos e dados onde quer que estejam localizados. Zero Trust é a estratégia central. Em vez de acreditar que tudo por trás do firewall corporativo é seguro, o modelo Zero Trust assume a violação e verifica cada solicitação como se tivesse sido originada de uma rede não controlada. Independentemente da origem do pedido ou do recurso a que acede, o modelo Zero Trust ensina-nos a "nunca confiar, verificar sempre".

Princípios Zero Trust - orientação para projeto de arquitetura

| Verificar explicitamente | Usar acesso com privilégios mínimos | Assuma a violação |

|---|---|---|

| Valide sempre todos os pontos de dados disponíveis, incluindo: | Para ajudar a proteger os dados e a produtividade, limite o acesso do usuário usando: | Minimize o raio de jateamento para violações e impeça o movimento lateral ao: |

| Identidade e localização do utilizador | Just-in-time (JIT) | Segmentando o acesso por rede, usuário, dispositivos e reconhecimento de aplicativos |

| Estado de funcionamento do dispositivo | Acesso suficiente (JEA) | Criptografando todas as sessões de ponta a ponta |

| Contexto de serviço ou carga de trabalho | Políticas adaptativas baseadas no risco | Use análises para deteção de ameaças, visibilidade de postura e melhoria das defesas |

| Classificação de dados | Proteção de dados contra vetores fora de banda | |

| Anomalias |

O Zero Trust foi concebido para se adaptar às complexidades das condições de trabalho modernas. A sua segurança abrange a força de trabalho móvel. As configurações protegem pessoas, dispositivos, aplicativos e dados. A proteção vai para onde quer que a atividade esteja localizada.

Implante soluções Zero Trust

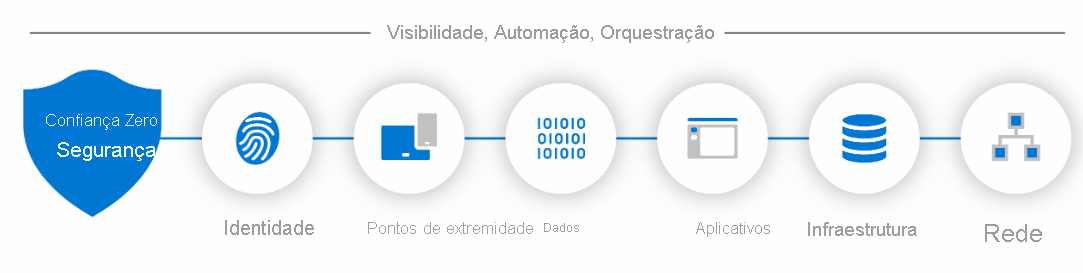

Uma abordagem Zero Trust deve se estender por todo o patrimônio digital e servir como uma filosofia de segurança integrada e estratégia de ponta a ponta. Você precisa implementar controles e tecnologias Zero Trust em seis elementos fundamentais. Cada elemento é uma fonte de sinal, um plano de controle para aplicação e um recurso crítico a ser defendido.

Para este conteúdo, vamos nos concentrar especificamente na identidade de segurança com pilar de confiança zero. As identidades, quer representem pessoas, serviços ou dispositivos IoT, definem o plano de controlo Zero Trust. Quando uma identidade tenta acessar um recurso, verifique essa identidade com autenticação forte e verifique se o acesso é compatível e típico para essa identidade. Siga os princípios de acesso com privilégios mínimos.

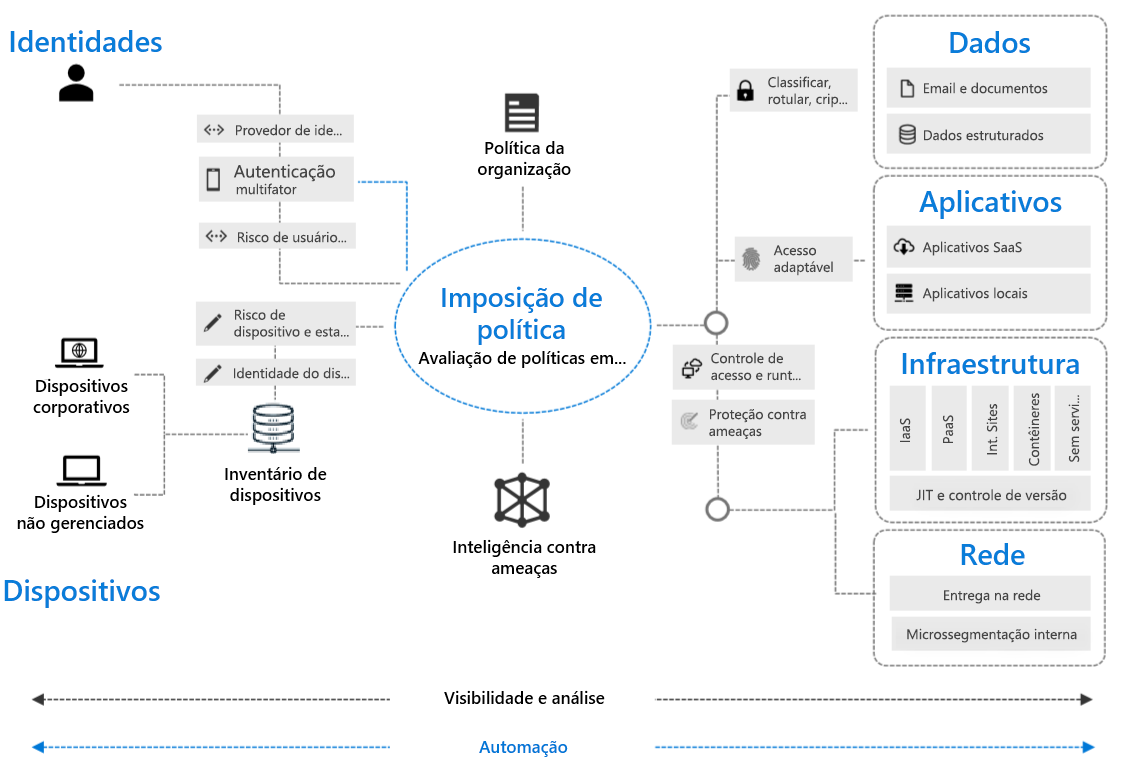

Arquitetura Zero Trust

A política de segurança rege tudo. A identidade é usada para verificar a identidade e o acesso. Além disso, o diagrama tem blocos para dados, aplicativos, rede e infraestrutura irradiando para fora.

A política de segurança rege tudo. A identidade é usada para verificar a identidade e o acesso. Além disso, o diagrama tem blocos para dados, aplicativos, rede e infraestrutura irradiando para fora.

Um conjunto integrado de soluções e recursos oferece controles Zero Trust integrados que tornam a implementação de um modelo de segurança Zero Trust em toda a sua organização viável em escala. No centro de sua estratégia de Zero Trust, você precisa de um mecanismo de políticas para tomar decisões de acesso dinâmico para usuários confiáveis em pontos de verificação críticos: acesso a redes, aplicativos e dados. As soluções de gerenciamento de identidade e acesso e de endpoints permitem que sua organização verifique usuários e dispositivos explicitamente. A verificação é feita com sinais avançados, como a integridade do dispositivo e o risco de entrada. Olhar para o sinal permite que os sistemas tomem decisões informadas com base em políticas de acesso.

As soluções de proteção de informações e segurança na nuvem ajudam a aplicar decisões e proteger recursos em todo o ambiente em tempo real. As soluções de rede ajudam a usar a proteção contra ameaças em tempo real para detetar e responder a ameaças em suas redes e infraestrutura.

Por fim, as soluções integradas de gerenciamento de eventos e informações de segurança (SIEM) e XDR (deteção e resposta estendidas) oferecem prevenção, deteção e resposta a ameaças verdadeiras e completas. Juntos, o Microsoft SIEM + XDR fornece à sua organização visibilidade sobre ameaças em todos os seus recursos, costura o sinal para dizer o que é mais importante e permite que você responda rapidamente com recursos de correção integrados. Uma abordagem de segurança inteligente ajuda a garantir que apenas as pessoas certas obtenham o nível certo de acesso em toda a sua organização, elevando a segurança e a produtividade do usuário final.