Alinhar acesso condicional e Zero Trust

Vamos começar com alguns princípios de design.

Acesso condicional como um mecanismo de política de confiança zero

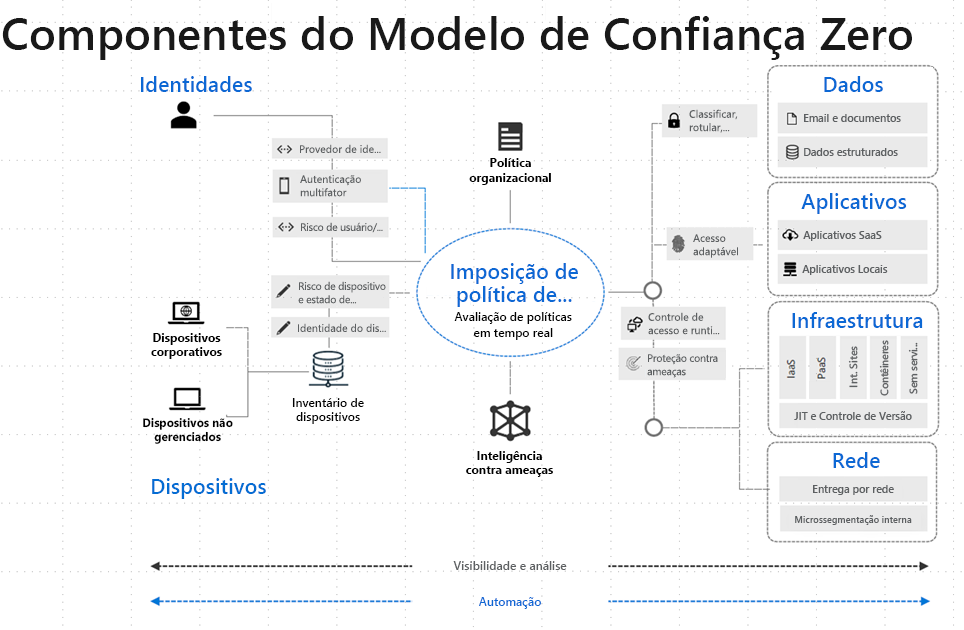

A abordagem da Microsoft ao Zero Trust inclui o Acesso Condicional como o principal mecanismo de política. Aqui está uma visão geral dessa abordagem:

Faça o download de um arquivo SVG desta arquitetura.

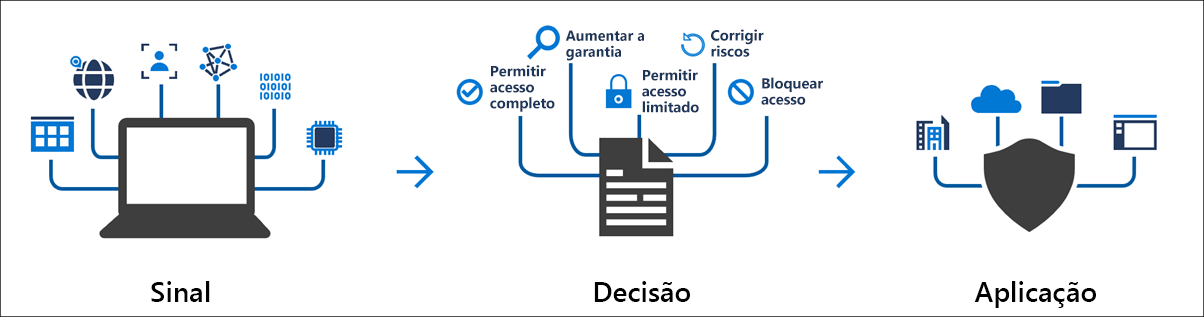

O Acesso Condicional é usado como o mecanismo de política para uma arquitetura de Confiança Zero que abrange a definição e a imposição de políticas. Com base em vários sinais ou condições, o Acesso Condicional pode bloquear ou dar acesso limitado aos recursos, conforme mostrado aqui:

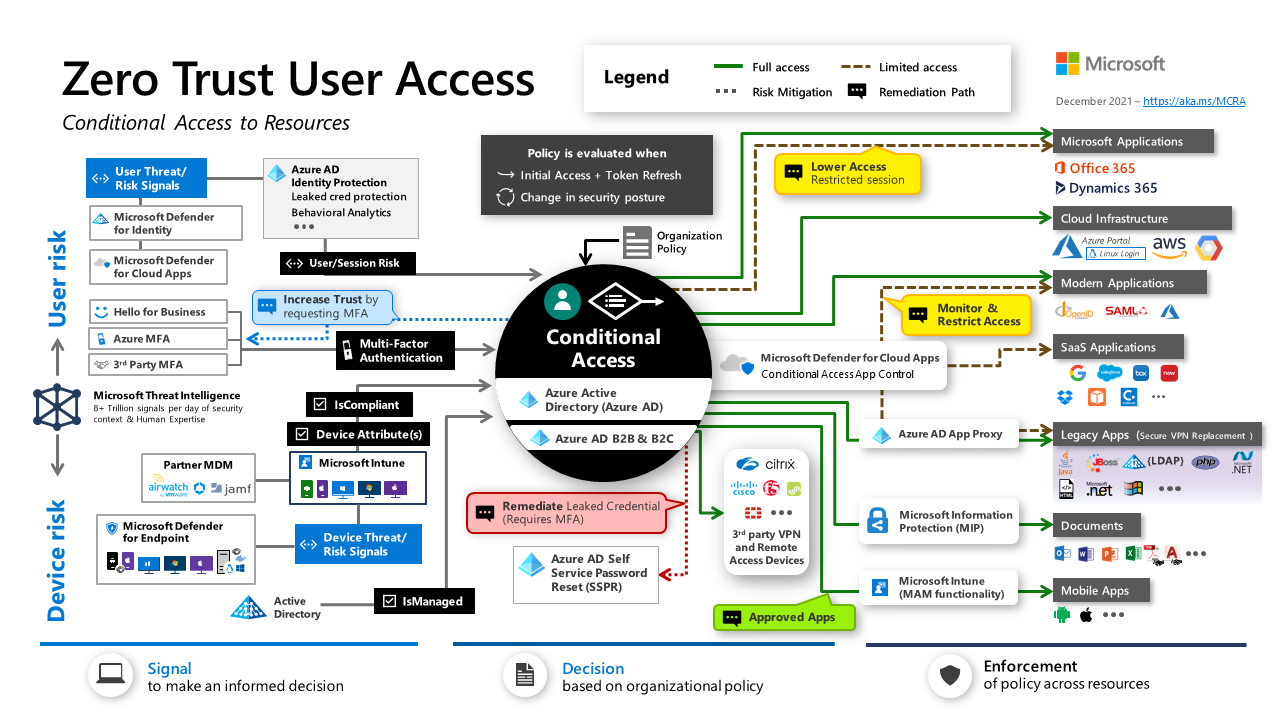

Aqui está uma visão mais detalhada dos elementos do Acesso Condicional e o que ele abrange:

Este diagrama mostra o Acesso Condicional e elementos relacionados que podem ajudar a proteger o acesso do usuário aos recursos, em oposição ao acesso não interativo ou não humano. O diagrama a seguir descreve os dois tipos de identidades:

O acesso não humano aos recursos também deve ser protegido. Atualmente, não é possível usar o Acesso Condicional para proteger o acesso não humano aos recursos da nuvem. Você precisa usar outro método, como controles de concessão para acesso baseado em OAuth.

Princípios de Acesso Condicional vs Princípios de Confiança Zero

Com base nas informações anteriores, aqui está um resumo dos princípios sugeridos. A Microsoft recomenda que você crie um modelo de acesso baseado no Acesso Condicional alinhado com os três principais princípios do Microsoft Zero Trust:

| Princípio da Confiança Zero | Princípio do Acesso Condicional |

|---|---|

| Verificar explicitamente | - Mova o plano de controle para a nuvem. Integre aplicativos com o Microsoft Entra ID e proteja-os usando o Acesso Condicional. - Considerar todos os clientes como externos. |

| Use o acesso menos privilegiado | - Avalie o acesso com base na conformidade e no risco, incluindo o risco do usuário, o risco de login e o risco do dispositivo. - Use estas prioridades de acesso: - Acesse o recurso diretamente, usando Acesso Condicional para proteção. - Publicar o acesso ao recurso usando o proxy do aplicativo Microsoft Entra, usando o Acesso Condicional para proteção. - Use VPN baseada em Acesso Condicional para acessar o recurso. Restrinja o acesso ao nível do aplicativo ou nome DNS. |

| Assuma a violação | - Segmentar infraestrutura de rede. - Minimizar o uso de PKI empresarial. - Migrar o logon único (SSO) do AD FS para a sincronização de hash de senha (PHS). - Minimize as dependências em DCs usando Kerberos KDC no Microsoft Entra ID. - Mova o plano de gerenciamento para a nuvem. Gerencie dispositivos usando o Microsoft Endpoint Manager. |

Aqui estão alguns princípios mais detalhados e práticas recomendadas para o Acesso Condicional:

- Aplique os princípios de Confiança Zero ao Acesso Condicional.

- Use o modo somente relatório antes de colocar uma política em produção.

- Teste cenários positivos e negativos.

- Use o controle de alteração e revisão nas políticas de Acesso Condicional.

- Automatize o gerenciamento de políticas de Acesso Condicional usando ferramentas como Azure DevOps/GitHub ou Azure Logic Apps.

- Use o modo de bloqueio para acesso geral somente se e onde precisar.

- Certifique-se de que todas as aplicações e a sua plataforma estão protegidas. O Acesso Condicional não tem um "negar tudo" implícito.

- Proteja usuários privilegiados em todos os sistemas de controle de acesso baseado em função (RBAC) do Microsoft 365.

- Exigir alteração de senha e autenticação multifator para usuários de alto risco e entradas (impostas pela frequência de entrada).

- Restrinja o acesso de dispositivos de alto risco. Use uma política de conformidade do Intune com uma verificação de conformidade em Acesso Condicional.

- Proteja sistemas privilegiados, como o acesso aos portais de administrador do Office 365, Azure, AWS e Google Cloud.

- Impeça sessões persistentes do navegador para administradores e em dispositivos não confiáveis.

- Bloqueie a autenticação legada.

- Restrinja o acesso de plataformas de dispositivos desconhecidos ou não suportados.

- Exigir dispositivo compatível para acesso aos recursos, quando possível.

- Restrinja o registro de credenciais fortes.

- Considere o uso da política de sessão padrão que permite que as sessões continuem se houver uma interrupção, se as condições apropriadas forem satisfeitas antes da interrupção.