Recomendações para usar assinaturas e grupos de gerenciamento

Alguns procedimentos da Área de Trabalho Virtual do Azure, como instalar o Office em uma imagem VHD mestre, pressupõem que você tenha acesso elevado na VM, seja ela provisionada no Azure ou no Gerenciador do Hyper-V.

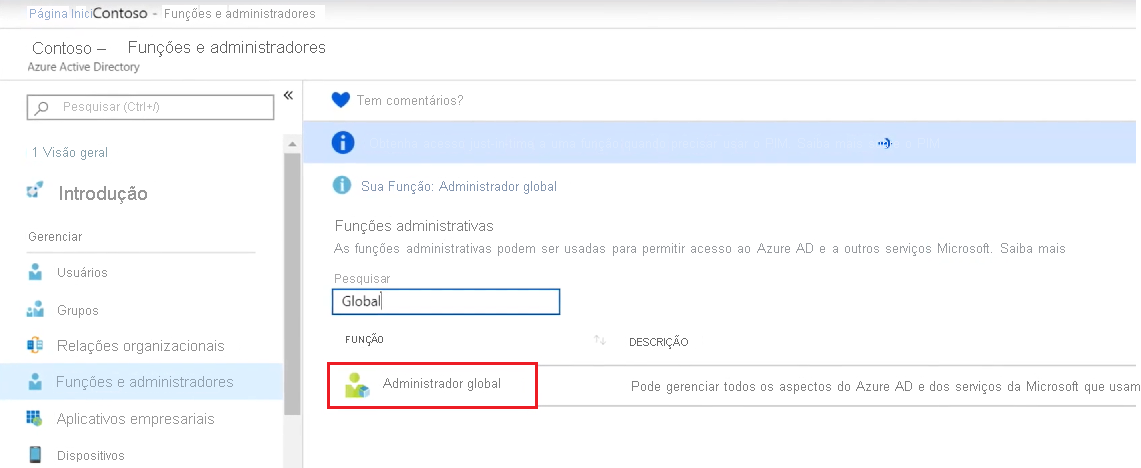

Como Administrador Global no Microsoft Entra ID, poderá não ter acesso a todas as subscrições e grupos de gestão no diretório. Abaixo estão os métodos para elevar o acesso a todas as assinaturas e grupos de gerenciamento.

Por que razão precisa de elevar o acesso?

Os administradores globais devem considerar os seguintes cenários para elevar o acesso.

- Recupere o acesso a uma assinatura ou grupo de gerenciamento do Azure quando um usuário perder o acesso.

- Conceder a outro utilizador ou a si próprio acesso a uma subscrição ou grupo de gestão do Azure.

- Veja todas as assinaturas do Azure ou grupos de gerenciamento em uma organização.

- Permita que um aplicativo de automação (como um aplicativo de faturamento ou auditoria) acesse todas as assinaturas ou grupos de gerenciamento do Azure.

Como funciona o acesso elevado?

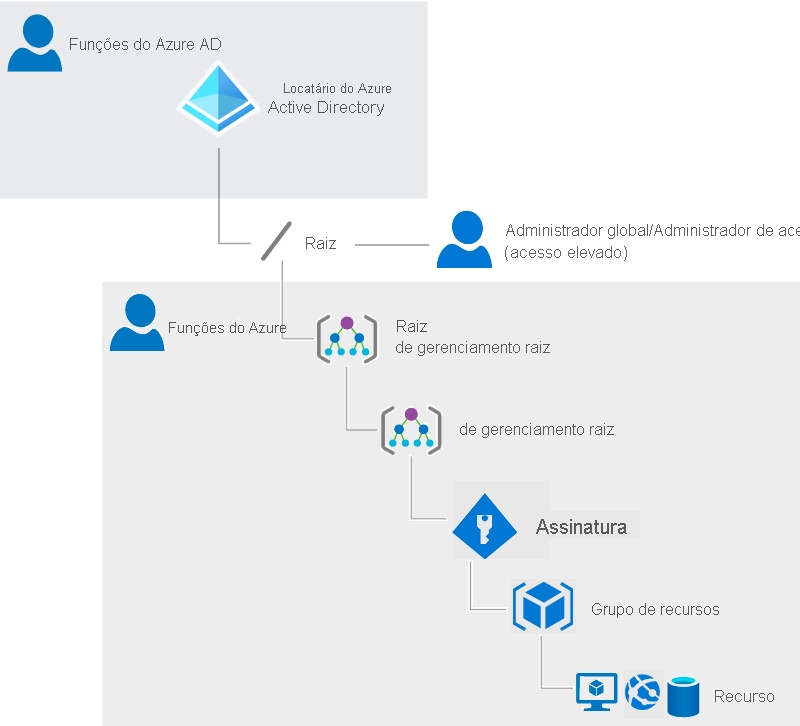

Os recursos do Azure e do Microsoft Entra são protegidos de forma independente uns dos outros.

As atribuições de função do Microsoft Entra não concedem acesso aos recursos do Azure e as atribuições de função do Azure não concedem acesso à ID do Microsoft Entra. No entanto, se for Administrador Global no Microsoft Entra ID, poderá atribuir-se acesso a todas as subscrições e grupos de gestão do Azure no diretório. Use esse recurso se você não tiver acesso aos recursos de assinatura do Azure. Por exemplo, para máquinas virtuais ou contas de armazenamento, e você deseja usar seu privilégio de Administrador Global para obter acesso a esses recursos.

Quando elevar o acesso, será atribuída a função de Administrador de Acesso de Utilizador no âmbito raiz (/). Tal permite-lhe visualizar todos os recursos e atribuir acesso em qualquer grupo de subscrição ou gestão no diretório. As atribuições de funções de Administrador de Acesso de Utilizador podem ser removidas com o Azure PowerShell, a CLI do Azure ou a API REST.

Deve remover este acesso elevado depois de ter feito as alterações necessárias no âmbito raiz.

Elevar o acesso de um administrador global

Siga estas etapas para elevar o acesso de um Administrador Global usando o portal do Azure.

- Inicie sessão no Portal do Azure ou no Centro de administração do Microsoft Entra como Administrador Global.

- Abra o Microsoft Entra ID.

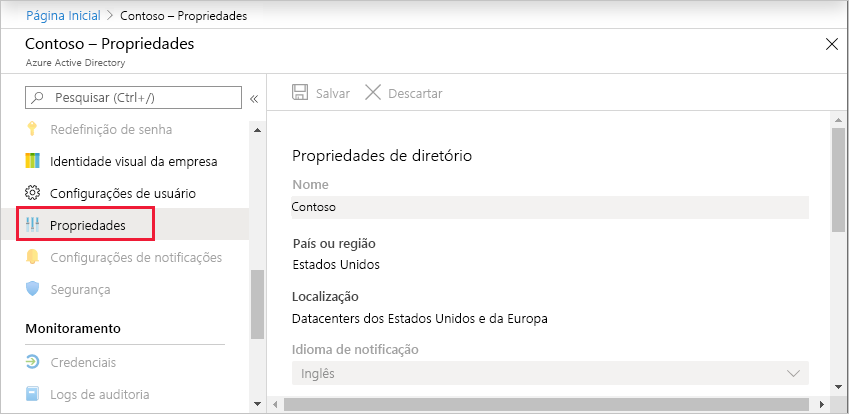

- Em Gerir, selecione Propriedades.

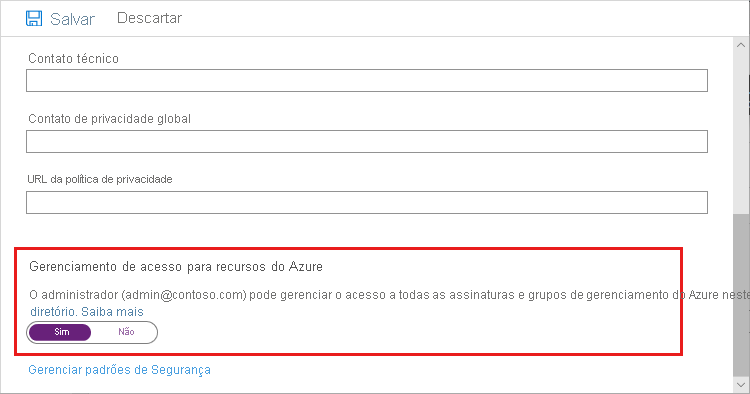

- Em Gerenciamento de acesso para recursos do Azure, defina a alternância como Sim.

Quando você define a alternância como Sim, é atribuída a função de Administrador de Acesso de Usuário no RBAC (controle de acesso baseado em função) do Azure no escopo raiz (/). Isso concede permissão para atribuir funções em todas as assinaturas do Azure e grupos de gerenciamento associados a esse diretório do Microsoft Entra. Essa alternância só está disponível para usuários aos quais é atribuída a função de Administrador Global na ID do Microsoft Entra.

Quando você define a alternância como Não, a função de Administrador de Acesso de Usuário no RBAC (controle de acesso baseado em função) do Azure é removida da sua conta de usuário. Você não pode mais atribuir funções em todas as assinaturas do Azure e grupos de gerenciamento associados a esse diretório do Microsoft Entra. Pode ver e gerir apenas as subscrições do Azure e os grupos de gestão aos quais lhe foi concedido acesso.

- Clique em Salvar para salvar sua configuração.

Essa configuração não é uma propriedade global e se aplica somente ao usuário conectado no momento. Não é possível elevar o acesso para todos os membros da função de Administrador Global.

- Saia e entre novamente para atualizar seu acesso.

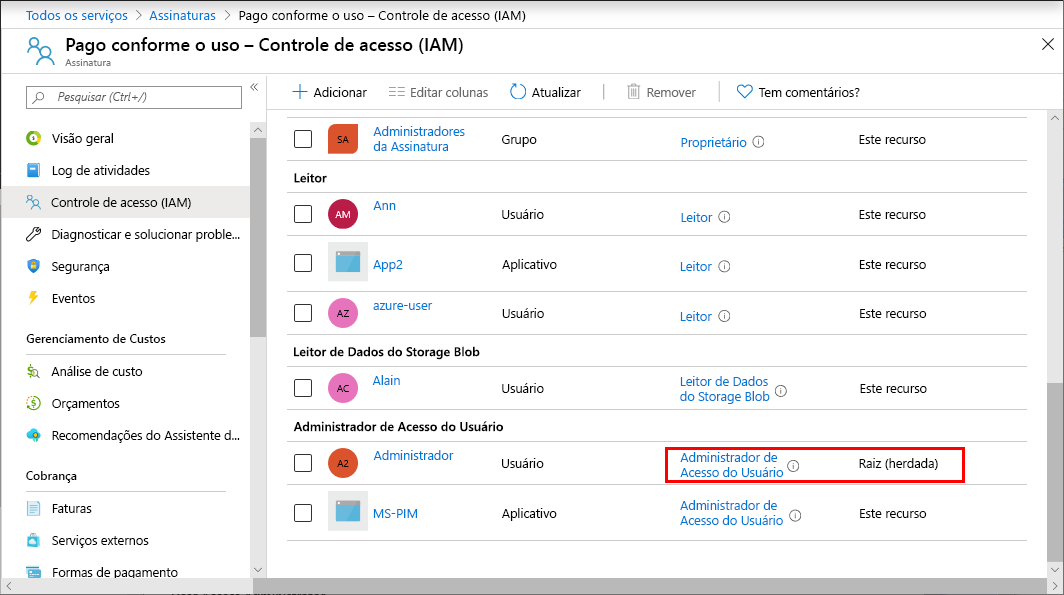

Agora você deve ter acesso a todas as assinaturas e grupos de gerenciamento em seu diretório. Ao exibir o painel Controle de acesso (IAM), você notará que lhe foi atribuída a função de Administrador de Acesso de Usuário no escopo raiz.

- Faça as alterações necessárias no acesso elevado.

Remover o acesso elevado

Para remover a atribuição da função de Administrador de Acesso de Usuário no escopo raiz (/), siga estas etapas.

- Entre como o mesmo usuário que foi usado para elevar o acesso.

- Na lista de navegação, clique em Microsoft Entra ID e, em seguida, clique em Propriedades.

- Defina o Gerenciamento de acesso para recursos do Azure de volta para Não. Como essa é uma configuração por usuário, você deve estar conectado como o mesmo usuário que foi usado para elevar o acesso.

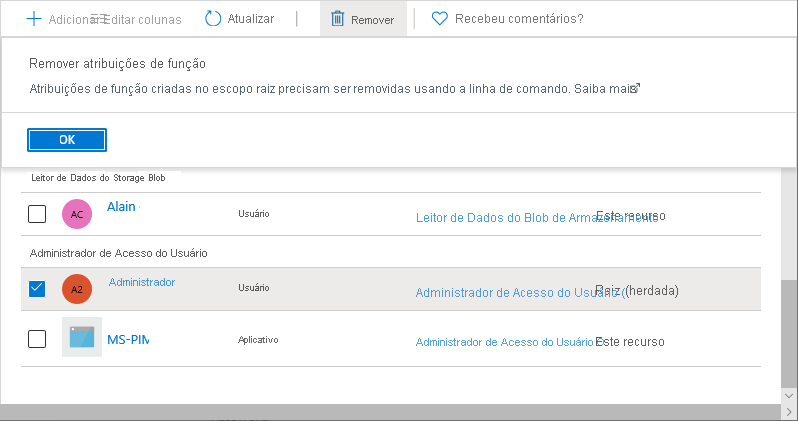

Se você tentar remover a atribuição de função de Administrador de Acesso de Usuário no painel Controle de acesso (IAM), verá a seguinte mensagem. Para remover a atribuição de função, você deve definir a alternância de volta para Não ou usar o Azure PowerShell, a CLI do Azure ou a API REST.

- Saia como Administrador Global.