Descrever a Proteção de ID do Microsoft Entra

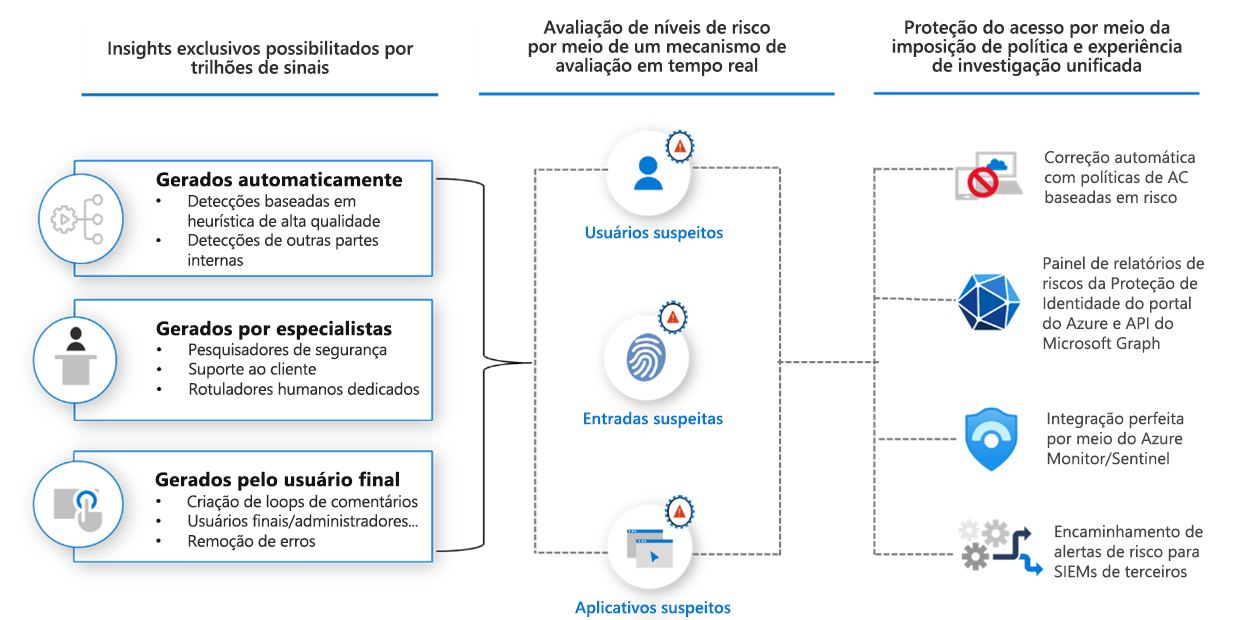

O Microsoft Entra ID Protection ajuda as organizações a detetar, investigar e corrigir riscos baseados em identidade. Isso inclui identidades de usuário e identidades de carga de trabalho.

Esses riscos baseados em identidade podem ser alimentados em ferramentas como o Acesso Condicional para tomar decisões de acesso ou realimentados por uma ferramenta de gerenciamento de informações e eventos de segurança (SIEM) para investigação e correlação adicionais.

Detetar riscos

A Microsoft analisa trilhões de sinais por dia para identificar ameaças potenciais. Esses sinais vêm de aprendizados que a Microsoft adquiriu de várias fontes, incluindo o Microsoft Entra ID, o espaço do consumidor com contas da Microsoft e em jogos com o Xbox.

O Microsoft Entra ID Protection fornece às organizações informações de atividades suspeitas em seu locatário e permite que elas respondam rapidamente para evitar a ocorrência de mais riscos. As deteções de risco podem incluir qualquer atividade suspeita ou anômala relacionada a uma conta de usuário no diretório. As deteções de risco da Proteção de ID podem ser associadas a um evento de início de sessão (risco de início de sessão) ou a um utilizador individual (risco de utilizador).

Risco de início de sessão. Um login representa a probabilidade de que uma determinada solicitação de autenticação não seja autorizada pelo proprietário da identidade. Os exemplos incluem um início de sessão a partir de um endereço IP anónimo, viagens atípicas (dois inícios de sessão provenientes de localizações geograficamente distantes), propriedades de início de sessão desconhecidas e muito mais.

Risco do utilizador. Um risco de usuário representa a probabilidade de que uma determinada identidade ou conta seja comprometida. Os exemplos incluem credenciais vazadas, atividades suspeitas relatadas por usuários, padrões de envio suspeitos e muito mais.

Para obter uma lista detalhada de deteções de risco de entrada e usuário, consulte Deteções de risco mapeadas para riskEventType

A Proteção de Identidade só gera deteções de risco quando credenciais corretas são usadas na solicitação de autenticação. Se um usuário usar credenciais incorretas, ele não será sinalizado pela Proteção de Identidade, pois não há risco de comprometimento de credenciais, a menos que um agente mal-intencionado use as credenciais corretas.

As deteções de risco podem disparar ações como exigir que os usuários forneçam autenticação multifator, redefina sua senha ou bloqueiem o acesso até que um administrador tome uma ação.

Investigar os riscos

Quaisquer riscos detetados em uma identidade são rastreados com relatórios. A Proteção de Identidade fornece três relatórios importantes para que os administradores investiguem riscos e tomem medidas:

Deteções de risco: Cada risco detetado é relatado como uma deteção de risco.

Entradas de risco: uma entrada arriscada é relatada quando há uma ou mais deteções de risco relatadas para essa entrada.

Usuários arriscados: um usuário arriscado é relatado quando uma ou ambas as situações a seguir são verdadeiras:

- O usuário tem um ou mais logins de risco.

- Uma ou mais deteções de risco são relatadas.

Para empresas que estão integradas ao Microsoft Security Copilot O relatório de usuários arriscados, incorpora os recursos do Microsoft Security Copilot para resumir o nível de risco de um usuário, fornecer informações relevantes para o incidente em questão e fornecer recomendações para mitigação rápida.

A investigação de eventos é fundamental para compreender e identificar quaisquer pontos fracos na sua estratégia de segurança.

Remediar

Depois de concluir uma investigação, os administradores desejarão tomar medidas para remediar o risco ou desbloquear usuários. As organizações também podem ativar a remediação automatizada com as políticas de risco. Por exemplo, as políticas de acesso condicional baseadas em risco podem ser habilitadas para exigir controles de acesso, como fornecer um método de autenticação forte, executar autenticação multifator ou executar uma redefinição segura de senha com base no nível de risco detetado. Se o usuário concluir com êxito o controle de acesso, o risco será automaticamente corrigido.

Quando a correção automatizada não está habilitada, um administrador deve revisar manualmente os riscos identificados nos relatórios por meio do portal, da API ou do Microsoft Defender XDR. Os administradores podem executar ações manuais para descartar, confirmar a segurança ou confirmar o comprometimento dos riscos.

Exportar

Os dados da Proteção de Identidade podem ser exportados para outras ferramentas para arquivamento, investigação adicional e correlação. As APIs baseadas no Microsoft Graph permitem que as organizações coletem esses dados para processamento posterior em ferramentas como um SIEM. Os dados também podem ser enviados para um espaço de trabalho do Log Analytics, dados arquivados para uma conta de armazenamento, transmitidos para Hubs de Eventos ou soluções.